はじめに

本稿では FDM( Firepower Device Manager ) による Cisco AnyConnect の設定例をご案内致します。

FMC( Firepower Management Center )による AnyConnect の設定については参考文献※1 をご参照下さい。

Cisco FTD (Firepower Threat Defense) は FMCにより設定/管理できますが、On Box の FDMより設定/管理することも可能です。FMC により管理されている FTD を FDM により管理するように変更したい場合は FTD の CLI から以下のコマンドを実行してください。

> configure manager local

> show managers

Managed locally.

一、ネットワークトポロジーと使用機器

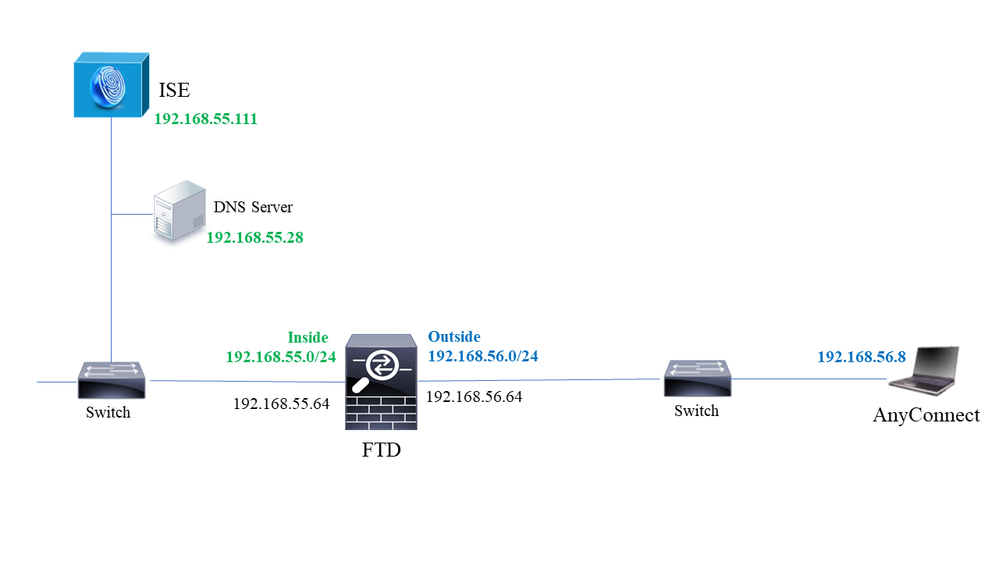

(A) 本稿では以下のようなネットワークトポロジーを使用しています。

FTDのInside は 192.168.55.0/24、 Outside は 192.168.56.0/24 となり、ISE と DNS サーバは内部に配置されています。

(B) 本稿では以下のデバイスを使用しています:

FTD: FPR2110, 6.4

認証サーバ: ISE 2.1

AnyConnect 4.6, Windows 10

二、シナリオ

ユーザは PC から AnyConnect により FTD の Outside インタフェースに接続し、FTD は Cisco ISE によりユーザを認証することとします。またユーザ認証は証明書は使用せず ID/Password のみとします。

三、設定手順

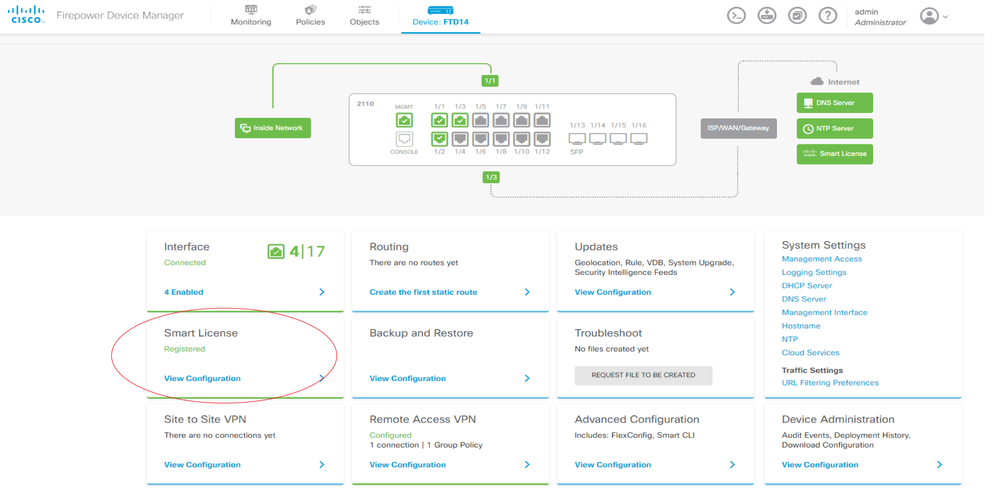

(1) Smart License の有効化

FTD では初期状態で評価ライセンスを有効にできますが、AnyConnect を使用するためには Smart License を有効にする必要があります。 Smart License が有効になっていない場合は参考文献 ※2 を参考にして有効にしてください。

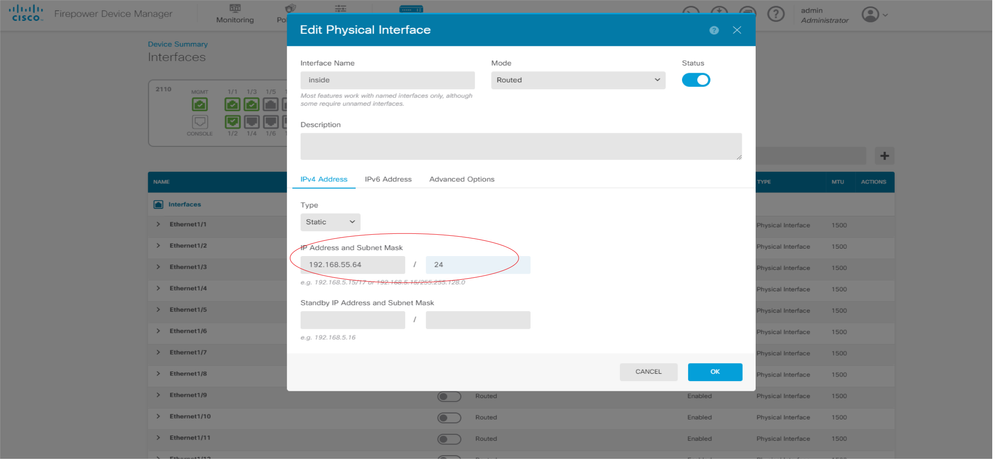

(2) インタフェースの設定

Device > Interface を開き、編集したいインタフェースの編集画面を開いて Interface Name と IP Address を設定します。

本稿では Inside Interface に 192.168.55.64/24、 Outside Interface に 192.168.56.64/24 を設定します。

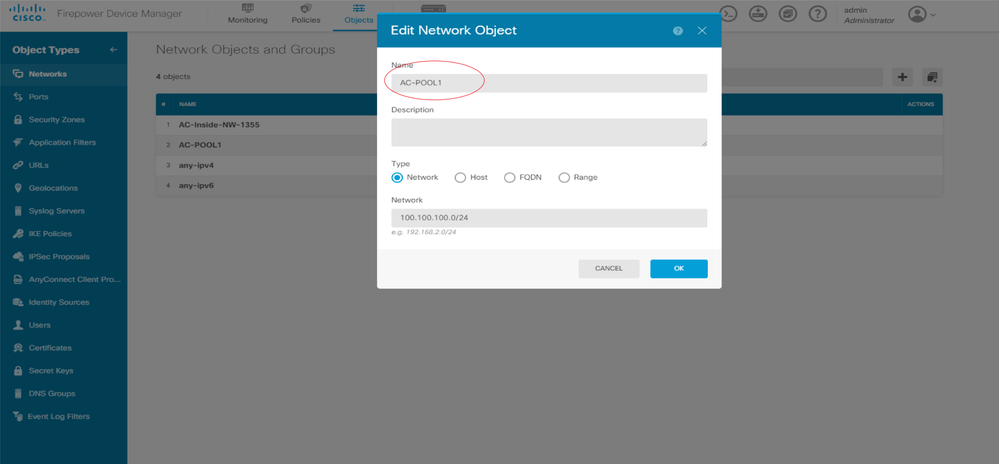

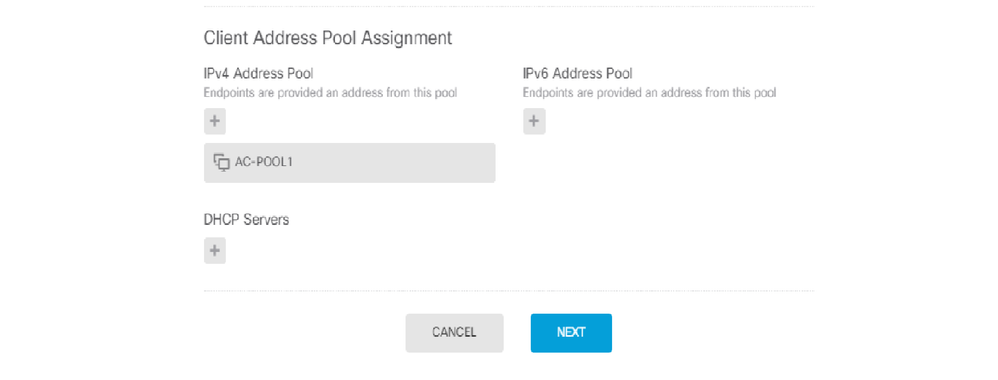

(3) Address Pool と Network Object の設定

Objects > Networks > Add Network よりから新規 Objectを追加します(若しくは既存の Object を Edit)。

本稿では AC-POOL1 及びAC-Inside-NW-1355 いう2つの Network Object を設定します。それぞれAnyConnect に割り当てする IP アドレス と AnyConnect が FTD に接続してからアクセスを許可する Inside 側のネットワークを設定します。

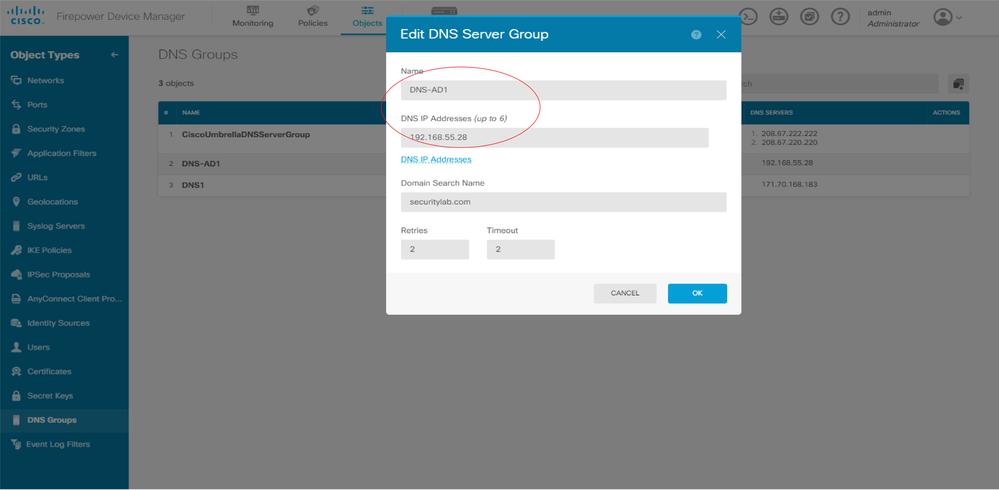

(4) DNS Group の設定

Objects > DNS Groups から DNS Group を追加します。DNS Group は後ほど AnyConnect の設定時に使用されます。

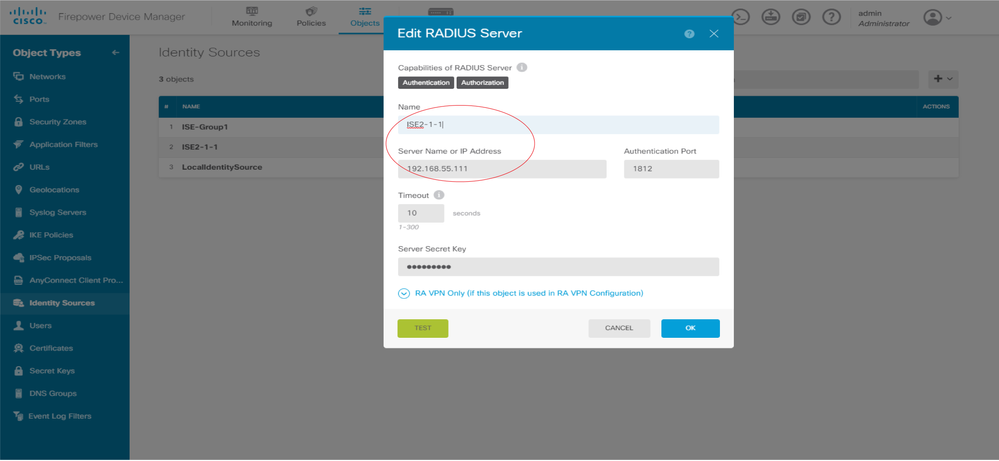

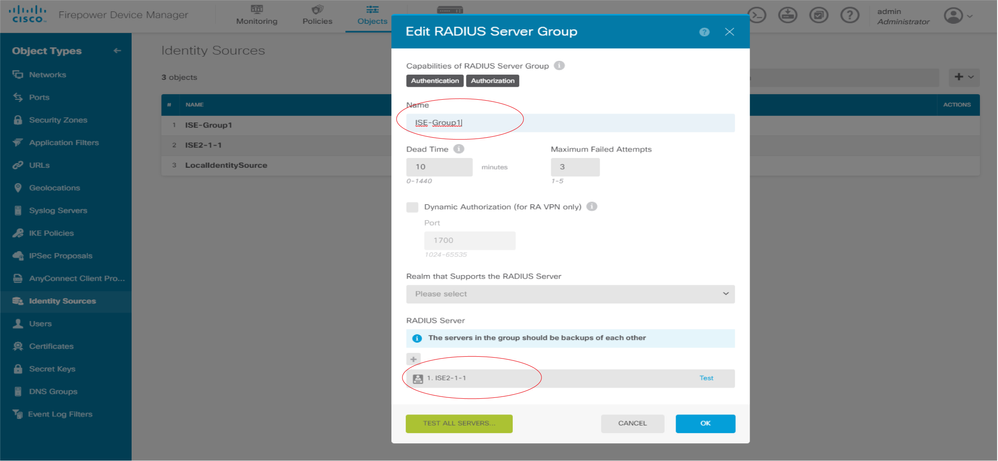

(5) Radius サーバの追加

(A) Objects > Identity Sources から RADIUS Server を追加します。

(B) Objects > Identity Sources から RADIUS Server Group を追加し、(A) で設定した Radius サーバをこの Group に追加します。

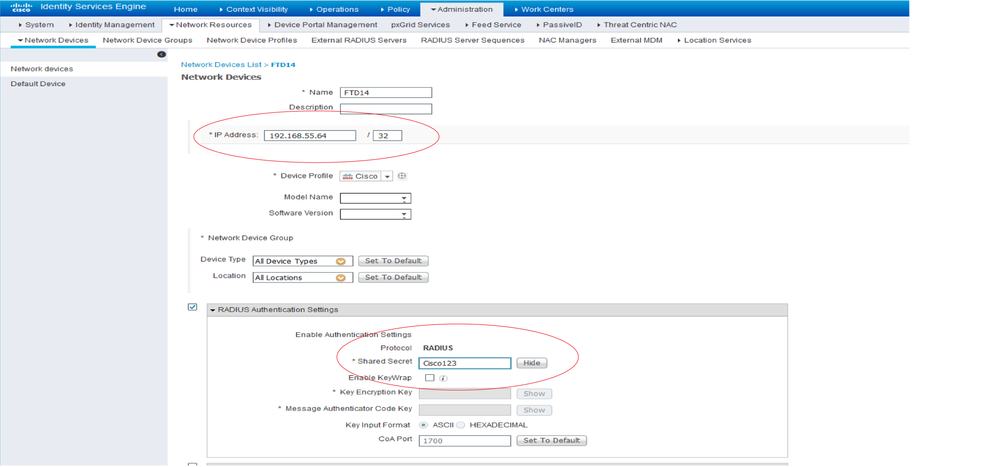

(6) ISE の設定

(A) ISE > Administration > Network Devices > Add より FTD を追加します。

IP Address は FTD の IP 、Shared Secret は FTD での設定に合わせます。

(B) ISE > Administration > Identities > Users> Add よりユーザを追加します。

このユーザは AnyConnect で接続する際に使用されます。

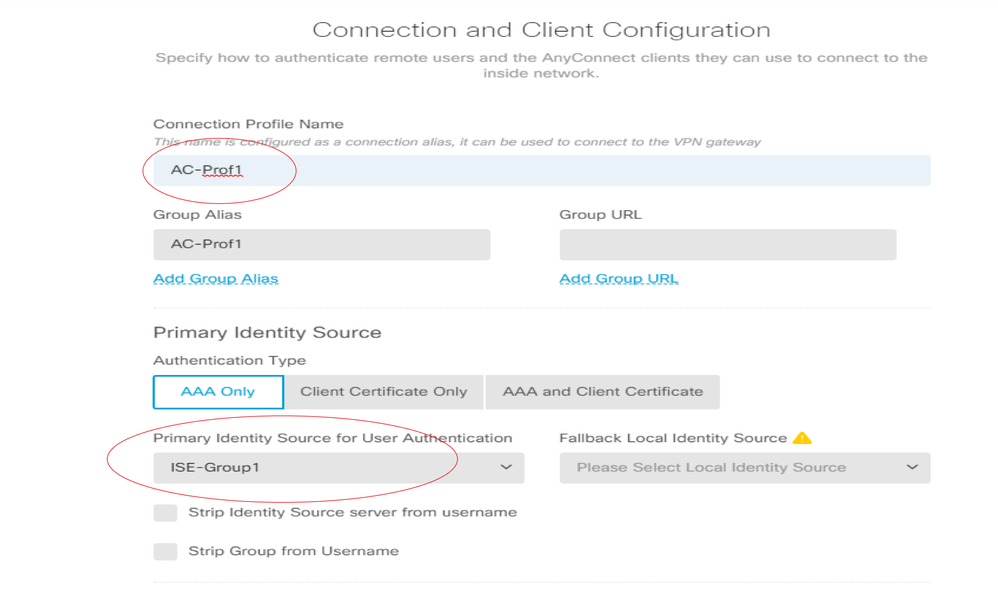

(7) Connection Profile の追加

(A) Device > Remote Access VPN > View Configuration > Connection Profiles により新しい Connection Profiles を追加します。

(B) Next をクリックし、Group Policy の設定画面に遷移します。

本稿ではデフォルトの DfltGrpPolicy とし、 DNS には (4) で設定した DNS-AD1 を選択します。

他のオプションはデフォルトのままにして Next をクリックします。

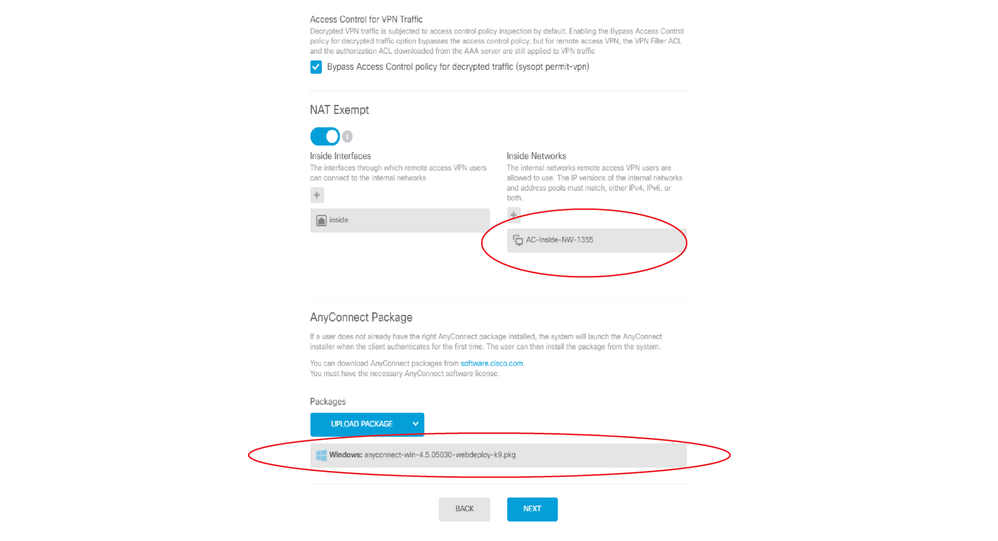

(C) Inside Networks に先ほど設定した AC-Inside-NW-1355 を選択し、Packages から使用する AnyConnect のパッケージをアップロードします。

AnyConnect のパッケージは必要に応じて CCO からダウンロードしてください。

( https://software.cisco.com/download/home/286281283/type/282364313/release/ )

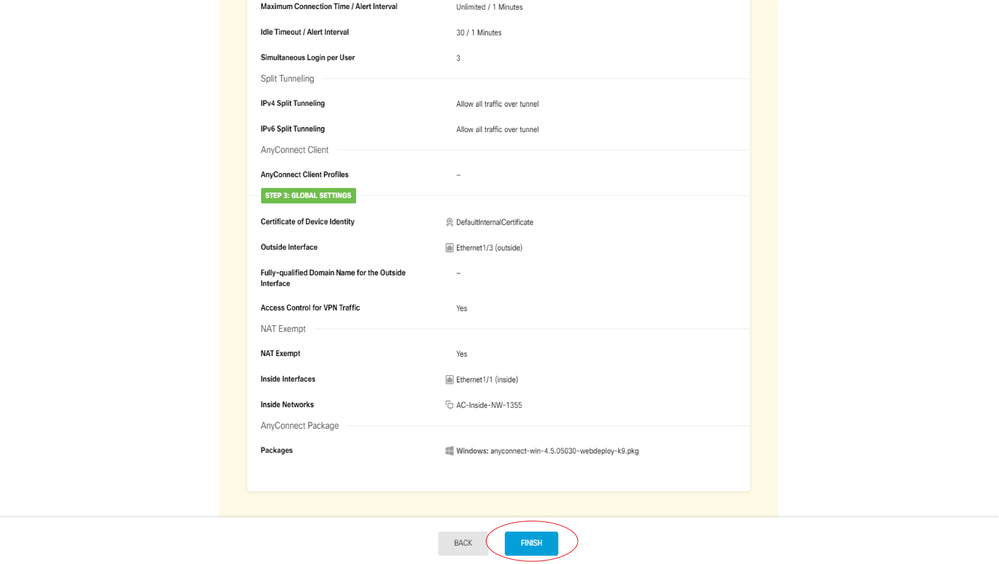

(D) Next をクリックすると最終的な確認画面に遷移します。

間違いがないかを確認して FINISH ボタンをクリックします。

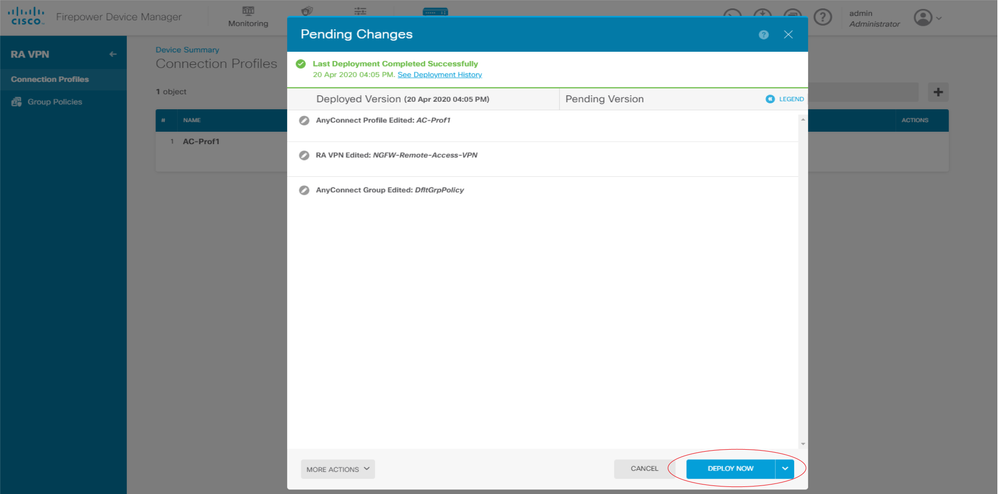

(8) Deployment をクリックし、設定を FTD に反映させます。

四、確認

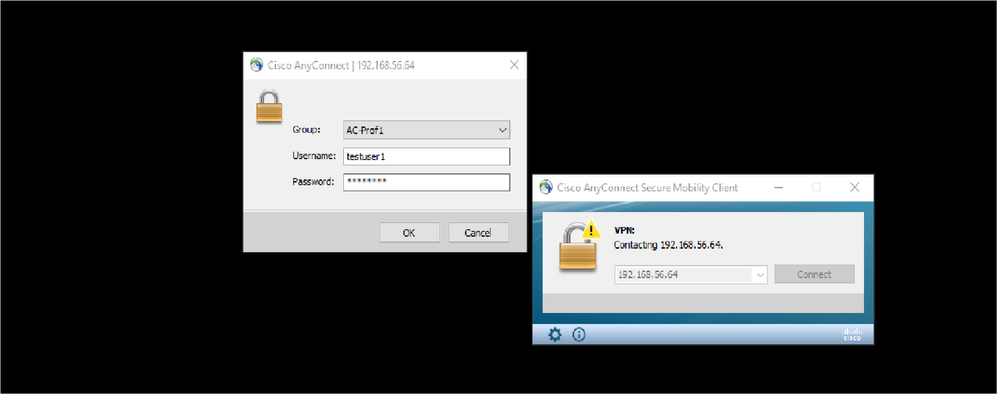

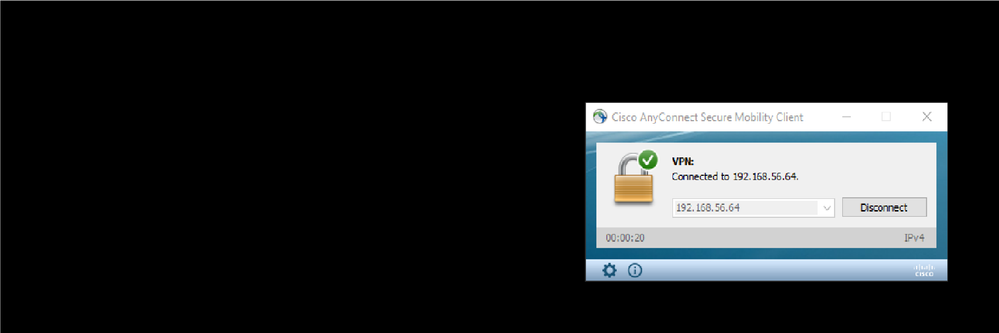

(1) PC から AnyConnect を開き、FTD の Outside Interface に接続します。

(2) ISE で設定したユーザ/パスワードを入力して、AnyConnect が接続できることを確認します。

五、参考文献

※1 FTD の AnyConnect リモートアクセス VPN 設定

https://www.cisco.com/c/ja_jp/support/docs/network-management/remote-access/212424-anyconnect-remote-access-vpn-configurati.html

※2 FMC: Smart License 有効化方法と トラブルシューティング

https://community.cisco.com/t5/-/-/ta-p/3296811

※3 Cisco Firepower Threat Defense コンフィギュレーション ガイド

https://www.cisco.com/c/ja_jp/td/docs/security/firepower/640/fdm/fptd-fdm-config-guide-640/fptd-fdm-config-guide-640_chapter_010010.html