- Cisco Community

- シスコ コミュニティ

- ネットワークインフラストラクチャ

- [TKB] ネットワークインフラ ドキュメント

- すぐ使える!Cisco ACIとCisco SD-WANの連携

- RSS フィードを購読する

- 新着としてマーク

- 既読としてマーク

- ブックマーク

- 購読

- 印刷用ページ

- 不適切なコンテンツを報告

- RSS フィードを購読する

- 新着としてマーク

- 既読としてマーク

- ブックマーク

- 購読

- 印刷用ページ

- 不適切なコンテンツを報告

2020-12-09 08:29 PM

はじめに

この記事では、マルチドメイン 連携の代表例として、実機検証の結果に基づきCisco ACIとCisco SD-WANの連携の動作仕組みと設定方法を説明します。

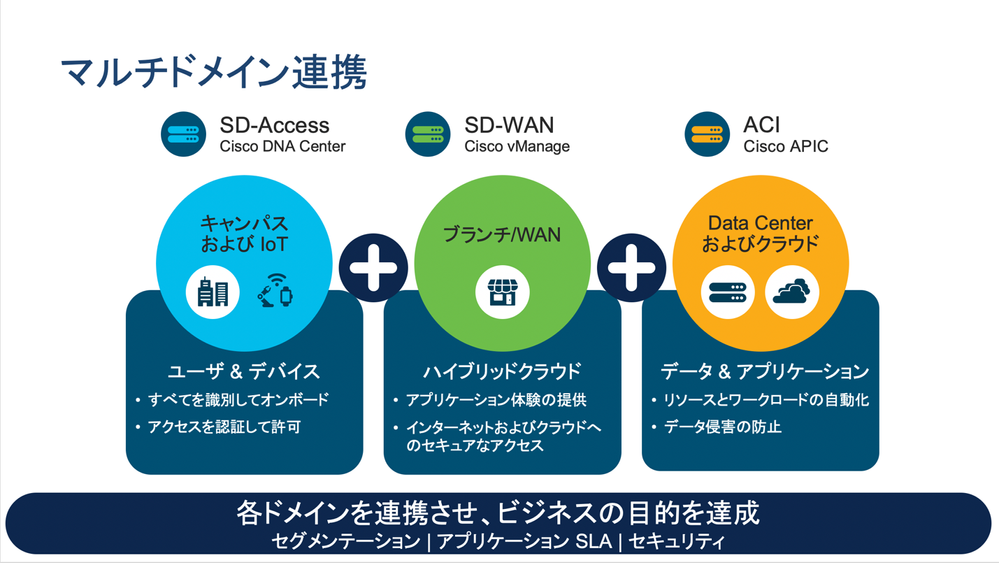

近年、各ネットワーク領域のSDN技術の成熟とAPIの充実を背景に、様々なベンダはネットワーク領域の垣根を跨いでエンドーツーエンドのポリシー運用・自動化を目指して「マルチドメイン連携」(ベンダによっては呼び方が異なるが)という構想を鮮明に打ち出しています。

一方、マルチドメイン連携の構想は壮大に語られているだけに、「夢のような話ではないか」や「複数のSDNソリューションへの深い理解が必要で返って運用しづらくなるのではないか」などの疑問や懸念をお持ちの技術者も少なくないと思います。この記事は特にこのような技術者を対象に、マルチドメイン連携は夢ではなく簡単な設定ですぐ使える実用的な機能である点にフォーカスして記載していきたいと思います。

動作仕組み

この章では、Cisco ACIとCisco SD-WANはどのような連携ができるか、その連携をどのように実現しているかについて説明します。

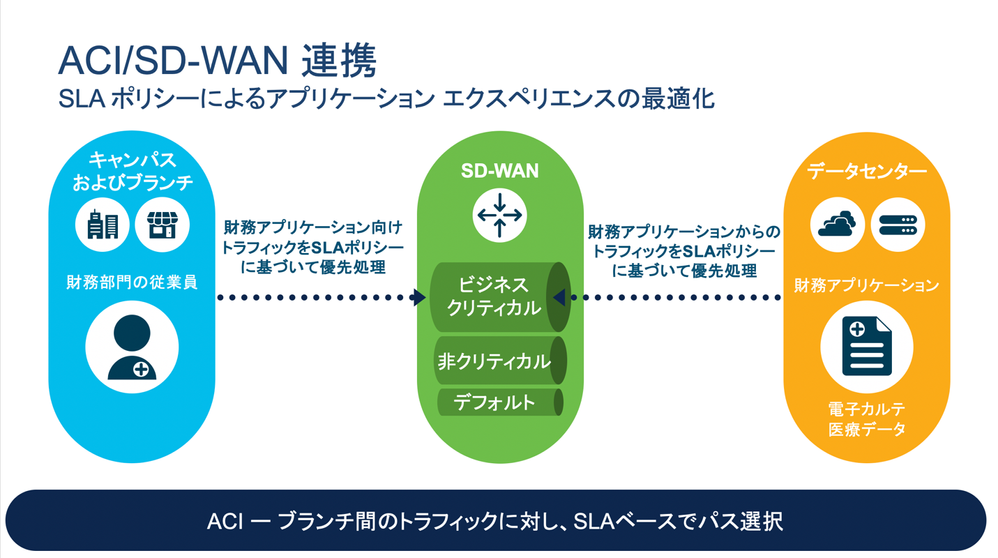

Cisco ACIとCisco SD-WANの連携により、「ACIは配下アプリケーションの通信要件に基づきSLA(Service Level Agreement)を定め、SD-WANがWANにおいてそのSLAに基づき当該アプリケーションの最適な通信経路を自動的に・ダイナミックに選択すること」は可能になります。さらに簡単にいうと、要はACI側で設定されたアプリケーションのSLA要件はデータセンタだけでなくWANも含めてエンドツーエンドで適用されるということですね。

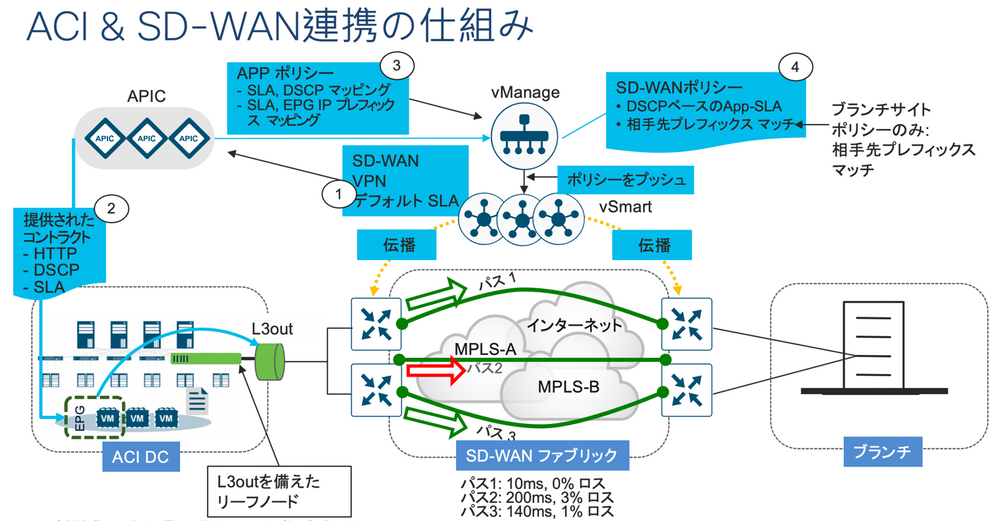

Cisco ACIとCisco SD-WANの連携はCisco ACIのコントローラに相当するAPICとCisco SD-WANのコントローラに相当するvManage間のAPIコール等による実現しています。具体的な連携の仕組みは以下の図を参照しながら一緒に見ていきましょう。

ステップ1:

vManageはAPICへ使えるサービスVPN番号、デフォルトSLA(新規に連携専用のSLAを作成することも可能)を通知します

ステップ2:

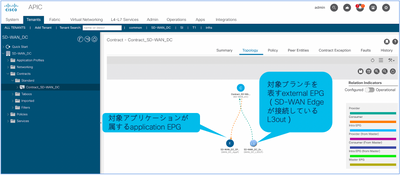

ユーザは対象アプリケーションを表すEPG(Application EPG)からL3out(External EPG)への通信を許可するContractを定義して、そのContractの中にステップ1でvManageから通知されたSLAを選択して適用します。

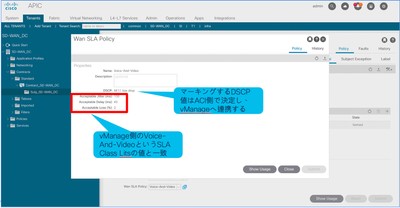

その時点でAPICはランダムである特定のDSCPコードを決め、そのContractにより許可された通信のパケットを当該DSCPでマーキングするようにします。

ユーザは前述のL3Outが属するVRFをステップ1でvManageから通知されたサービスVPN番号と紐付けます。

ステップ3:

APICはvManageへステップ2で適用した以下の情報をvManageへ通知します。

- SLAと紐づけられているDSCP情報

- SLAと紐づけられている対象Application EPGのIPアドレス情報(prefix listの形)

ステップ4:

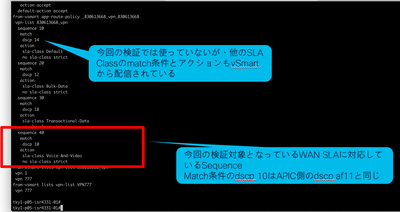

vManageはvSmartを経由でL3Outに接続されているSD-WAN Edgeを対象に、ステップ3でAPICから通知されたDSCPでマーキング済みで且つACIのL3OutからSD-WAN Edgeへ流入したパケットを対象SLAで通信品質を守るためのApplication Aware Routingポリシーを適用します

(オプショナル)ステップ3でAPICから通知された対象アプリケーションのIPアドレスを表すPrefix listをマッチング条件にして、マッチングしたパケットを対象にSLAで通信品質を守るためのApplication Aware Routingポリシーを適用します

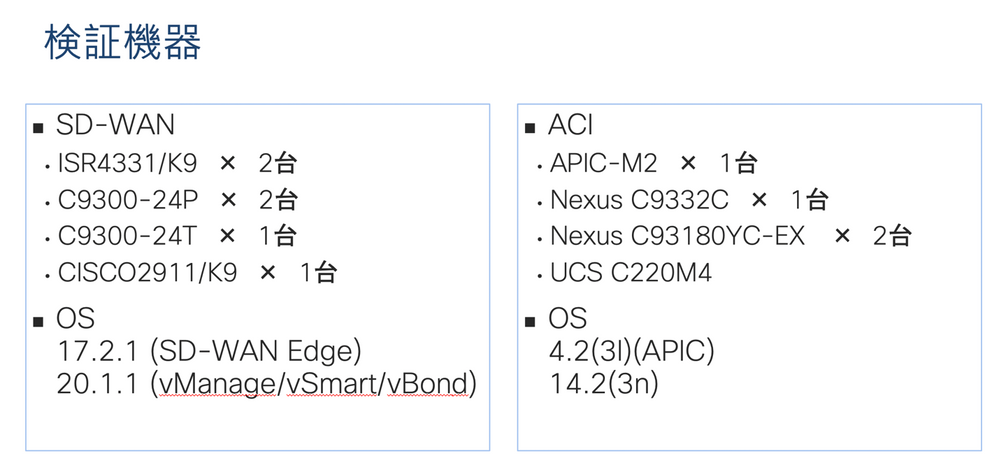

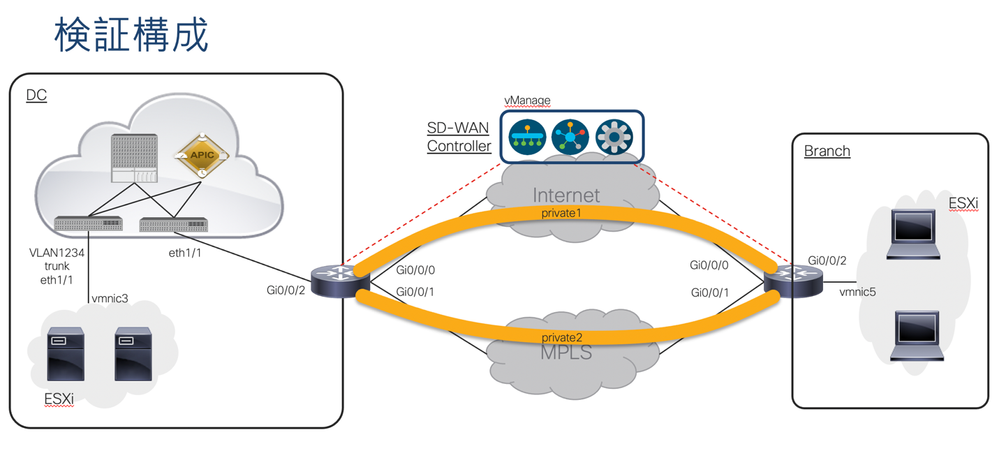

検証環境

検証環境の構成とバージョン情報は以下の通りです。

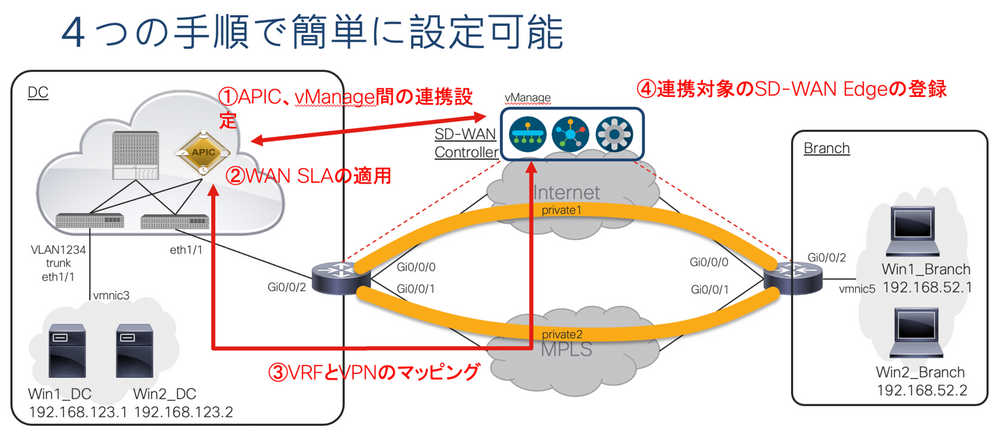

設定方法

設定方法は4つの手順に分けて順番に説明していきます。設定の全体の流れは以下の通りです。

以下は、各手順の詳細の設定内容について説明します。

手順1:APIC、vManage間の連携設定

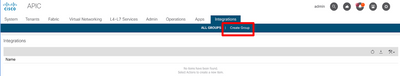

- APICのGUIへログインし、Integration -> Create Groupにて任意の新規Groupを作成します

- 「1.1」で新規に作成したGroupを選択し、「vManage」という名前の連携対象項目を選択して「Create Integration Manager」をクリックします。「Create Integration」画面で連携先のvManageのアクセス情報を入力して「Submit」をクリックします

- 「1.2」で作成した「SDWAN」という名前のvManage Integrationを選択してSystem Infoタブをクリックし、「Status」欄は「Registration Successful」になっていることを確認します

「Issues」欄は「Error in pushing SLA DSCP mapping to remote vManage Device」となっていますが、現時点では期待通りの表示であり、問題がありません。

「Partner ID」欄に表示されるIDは後ほどvManage側でも確認できます。

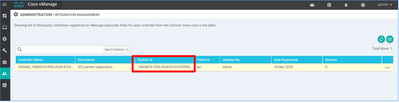

- vManage GUIへログインし、Administration -> Integration Managementにて、APIC側で設定した連携内容はvManage側に反映されていることを確認できます。「Partner ID」に表示されているIDはAPIC側の連携設定のPartner IDと一致していることを確認できます。

これにより、APIC、vManage間の連携設定が完了しました。

手順2:WAN SLAの適用

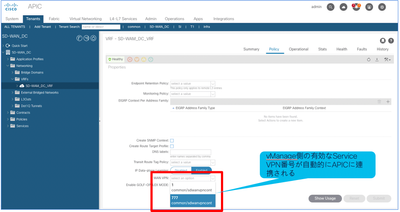

2.2 vManage GUIへログインし、Configuration->Policy->Centralized Policy->Define Lists->SLA Classにて、予め用意されているACI連携用のSLA Class Listを確認します。

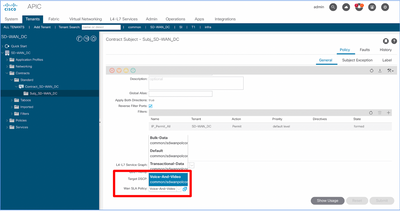

2.3 WAN SLA適用対象のcontractを選択します

2.4 前述のコントラクトのサブジェクトにて適用するWAN SLAを選択します

2.5適用したWAN SLAの各値はvManage側のSLA Class Listのものと一致していることを確認します

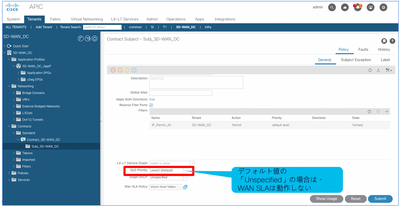

2.6注意:QoS Priorityを「Unspecified」以外の値に設定する必要があります

手順3:VRFとVPNのマッピング

3.1 WAN SLA適用対象通信のL3outが属するVRFを選択し、WAN VPNで当該VRFをVPN 777とマッピングします。

これにより、ACI側のVRFとSD-WAN側のVPNのマッピングが完了しました

手順4:連携対象のSD-WAN Edgeの登録

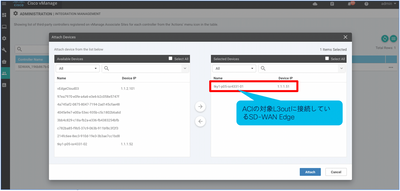

4.1 vManage GUIへログインし、Administration -> Integration Management -> 「・・・」 をクリック -> Attach Deviceにて、連携対象のSD-WAN Edgeを登録(アタッチ)します

4.2 連携対象のSD-WAN Edgeを左のパネルから右のパネルへ移動し、「Attach」をクリックします

動作確認

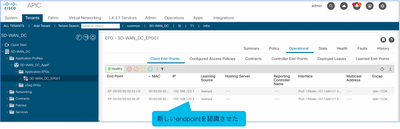

動作確認1:Application EPGの増設サーバのIPアドレスはSD-WAN側へ自動的に反映

1.1 ACI側の対象アプリケーションのサーバ増設後、増設されたサーバはすぐ同じApplication EPG配下のendpointとして検出されました。

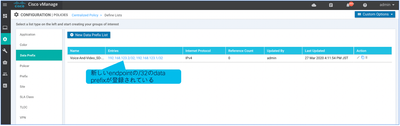

1.2 同増設サーバのIPアドレスは、SD-WAN側の戻り通信用Prefix listにも自動的に追加されました。

動作確認2: SD-WAN側のSLA変更はACI側へ自動的に反映

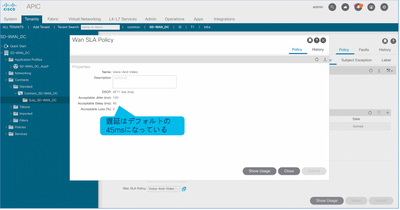

2.1 ACI側のWAN SLAの「Voice-And-Video」の遅延値はデフォルトの45msになっています

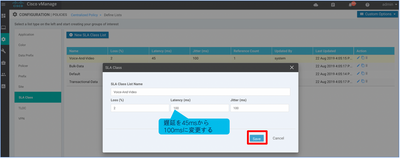

2.2 SD-WAN側のVoice-And-VideoのSLAの遅延値を45msから100msへ変更します

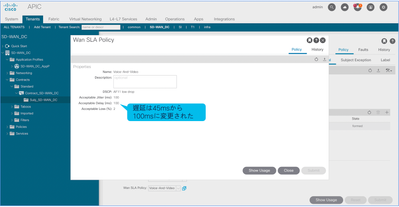

2.3 APIC側のWAN SLAの「Voice-And-Video」の遅延は自動的に更新されます。

動作確認3: ACI側のWAN SLAの設定に従い、SD-WAN側はApplication Aware Routingポリシーを使って最適経路を選択

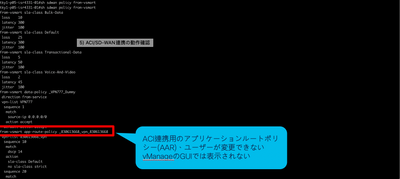

3.1 WAN SLA適用対象通信のL3outに接続されているSD-WAN EdgeであるISR4331にログインして、ACI側のcontractで定義された通りのWAN SLAは、SD-WANのApplication Aware Routingポリシーとして当該ISR4331に適用されていることを確認できます

3.2 WANエミュレーターを使用してprivate2という回線で約200msの遅延を発生させます。vManageのGUIでprivate2回線の遅延発生を確認できます。

3.3 音声アプリサーバー相当端末からブランチ側の端末へ通信を発生させます

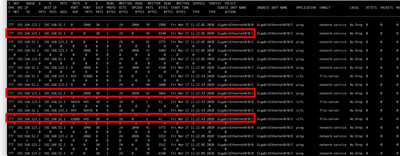

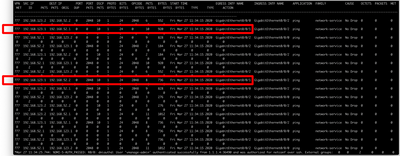

3.4 連携対象SD-WAN EdgeであるISR4331で通信開始直後の状況をnetflowで確認します。ECMPの結果、192.168.123.1から192.158.52.1や192.168.52.2への通信はGE0/0/1(Private2回線)から出力されることを確認できます。

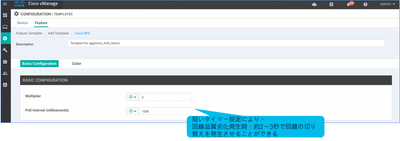

3.5 迅速に経路切り替えを行うため、vManage側でApplication Aware Routngポリシーの関連タイマーを短い値に設定します。

3.6 連携対象SD-WAN EdgeであるISR4331でタイマー変更数秒後の状況をnetflowで確認します。

WAN SLA適用の結果、遅延発生中のPrivate2回線が使用されなくなり、192.168.123.1から192.158.52.1や192.168.52.2への通信はGE0/0/0(Private1回線)から出力されることを確認できます。

3.7 WANエミュレーターを使用してprivate2回線で発生させた200msの遅延をなくします。vManageのGUIでprivate2回線の遅延の解消を確認できます。

3.8 連携対象SD-WAN EdgeであるISR4331で遅延解消数秒後の状況をnetflowで確認します。

WAN SLA適用の結果、遅延解消後のPrivate2回線が再び使用されるようになり、ECMPにより192.168.123.1から192.158.52.1や192.168.52.2への通信はGE0/0/1(Private2回線)から出力されることを確認できます。

終わりに

話題のマルチドメイン 連携の一例として、Cisco ACIとCisco SD-WANの連携を実機検証の結果に基づきご紹介しました。今回ご紹介した連携機能以外にも、Cisco SD-AccessとCisco ACIの連携やCisco SD-Access/TrustSecとCisco SD-WANの連携などの「すぐ使える」連携機能はすでにリリースされています。

これからもCiscoは複数のSDN、製品群を跨いでエンドツーエンドのポリシーの実現・運用を目指して継続的にマルチドメイン 連携機能を進化させていくと思いますが、それを待たずにDevNetの知識と各SDNソリューションのAPIを活用すればもっと実用的もっと面白い我流マルチドメイン 連携をどんどん生み出すことは究極的なマルチドメイン 連携と考えています。次回はこの辺りのネタでまた記事を書きたいと思います。

参考:

Cisco ACI and SDWAN Integration

https://www.cisco.com/c/en/us/td/docs/switches/datacenter/aci/apic/sw/kb/Cisco-ACI-and-SDWAN-Integration.html#id_94958

Integration with Cisco ACI

https://sdwan-docs.cisco.com/Product_Documentation/Software_Features/Release_18.4/07Policy_Applications/Integration_with_Cisco_ACI

検索バーにキーワード、フレーズ、または質問を入力し、お探しのものを見つけましょう

シスコ コミュニティをいち早く使いこなしていただけるよう役立つリンクをまとめました。みなさんのジャーニーがより良いものとなるようお手伝いします

下記より関連するコンテンツにアクセスできます