- Cisco Community

- シスコ コミュニティ

- セキュリティ

- その他のセキュリティ関連

- Re: Ask Me Anything - ASA/FTDやISEの設計や設定とトラブルシューティング

- RSS フィードを購読する

- トピックを新着としてマーク

- トピックを既読としてマーク

- このトピックを現在のユーザーにフロートします

- ブックマーク

- 購読

- ミュート

- 印刷用ページ

Ask Me Anything - ASA/FTDやISEの設計や設定とトラブルシューティング

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2020-05-11 02:20 PM 2020-06-10 10:22 AM 更新

以下のセキュリティ製品を利用した設計や設定、機能確認、トラブルシューティングでお困りのことはありませんか? 当 Ask Me Anything (AMA) イベントでは、現役のセキュリティ エキスパートが、皆様の質問にお答えします!

- Adaptive Security Appliances (ASA)

- Firepower Threat Defense (FTD)

- Identity Services Engine (ISE)

なお、当イベントの対象は以下とさせて頂きます。

- ASA/FTDは、FPR1000/2100/4100/9300シリーズ利用時を前提

- ISEは、バージョン 2.2以降の利用時を前提

- ハードウェア関連は対象外

当イベントは、ASAやFTD、ISE製品を利用し実現可能なファイアウォールやリモートアクセスVPN、侵入検知防御 (IPS)、AAAなどについて、エキスパートの知見を得られる良いチャンスです! 皆様のご質問をお待ちしております。

なお、当イベントは ネットワンシステムズ株式会社 ビジネス開発本部 応用技術部様との共催となります。

このイベントに 参加するには、

2020年の 6月1日(月)から 6月26日(金)まで質問を投稿できます。(ご好評につき期間延長しております!)

共催会社紹介

ネットワンシステムズ株式会社についてネットワンシステムズ株式会社は、お客様が利用するビジネスアプリケーションを、プライベートクラウド/パブリッククラウドを包括してセキュアに支える「クラウドシステム」を提供する企業です。そのために、常に世界の最先端技術動向を見極め、その組み合わせを検証して具現化するとともに、実際に自社内で実践することで利活用ノウハウも併せてお届けしています。詳細は https://www.netone.co.jp をご覧ください。 |

エキスパート紹介

ネットワンシステムズ株式会社 ビジネス開発本部 第3応用技術部 第2チーム

セキュリティ製品担当として、Cisco Security製品の評価・検証・技術サポート業務に従事。CISSP#502642、CCIE Security#64214。第3回 シスコテクノロジー論文コンテスト 最優秀賞。

ネットワンシステムズ株式会社 ビジネス開発本部 第3応用技術部 第2チーム

セキュリティ製品担当として、主にCisco Security製品の評価・検証・技術サポート業務に従事。検証では、オンプレ環境やパブリッククラウド(AWSやAzure)環境などお客様のニーズに沿うよう考慮した形での検証を心がけています。

田中 政満 (Tanaka Masamitsu)

ネットワンシステムズ株式会社 ビジネス開発本部 第3応用技術部 第3チーム

入社以来無線LANの製品担当SEとして製品や技術の調査、検証評価、及び、提案や導入を支援する業務に従事。現在はキャンパスセキュリティや自動化に力を入れるなど、エンタープライズSDNのエンジニアとして邁進中。

**役に立ったら 「いいね!」ボタンをクリックして参加者を増やしましょう **

質問に対する回答には、是非 評価をお願いいたします。

- ラベル:

-

その他のセキュリティ関連

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2020-06-01 09:09 PM

こんばんは。

リモートワーク環境の整備のため AnyConnectの導入を検討しています。調べる限り、AnyConnectの接続は以下のOSで可能かとおもいます。

・ASA

・FTD

・IOS

ただ、IOSでAnyConnectを接続する情報はインターネット上に少なく、(IOSの利用は私もあまり聞いたことがないのですが、)AnyConnectを導入するときは、ASA もしくは FTD を利用するのが一般的と考えてよろしいでしょうか。

上記のご回答が ”はい”の場合、価格や性能的に Firepower1000シリーズの、FPR-1010か FPR-11x0の利用を検討しているのですが、OSは ASA もしくは FTD から選択ができると思います。どちらの利用が良いのか、機能や性能で比較検討に役立つ情報などありますでしょうか。(ASAのほうがパフォーマンスが良いようにデータシートでは見えますが、FTDのアプリケーションやURLフィルタリング、マルウェア制御ができるのは魅力に感じてます。)

中小規模のオフィスで展開を考えているため、最小限の機器構成で 簡単に利用できるのが理想です。WANは、ONU経由でPPPoEで接続する構成が多いです。多くとも50人程度の最大100デバイスくらいのリモートワークの利用で考えています。海外拠点での利用も検討しており、海外でも Cisco製品は調達が楽なため、魅力に感じてます。

どうぞよろしくおねがいします。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2020-06-02 06:18 PM

こんにちは。

Cisco Ask Me Anythingに、ご投稿頂き有難うございます。下記に回答させていただきます。

ご認識通り、IOSルータのAnyConnect終端は簡易的な機能となるため、ASAに比べるとサポート機能も少なく、実績も多いとは

言えません。そのため、現在、実績や機能面からお勧めできるのはASAで利用頂くことです。

ASAはリモートアクセスVPN終端の専用機でもあるため、実績や運用性に優れてます。FTDは、ASAに L7制御機能を追加したソフトウェアのため、FTDのAnyConnect接続機能は ASAのものに近いです。ただし、FTD利用時はASAと比べて AnyConnectで幾つかサポートされてない機能があるため、利用を想定しているAnyConnectの機能要件を FTD+AnyConnect利用時に満たすかは事前に確認頂くと良いかと存じます。

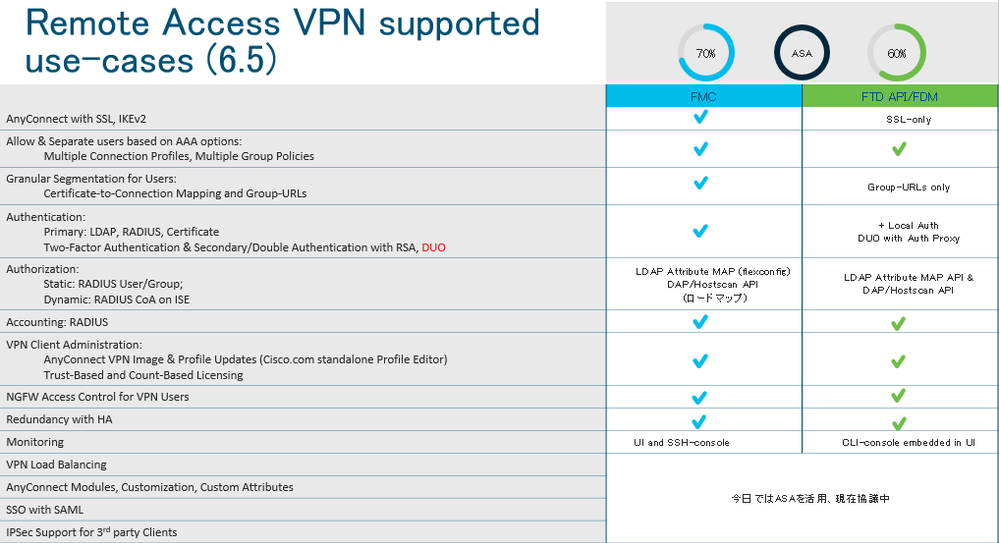

下記の表はFTDバージョン6.5時点でのFTDの対応機能を示したものです。(これ以外にも細かな部分で機能差分は存在します)

FTDを集中管理(Firepower Management Center)で使う場合、ローカルユーザーに対応していないことは特に注意が必要です。FTDをローカル管理(Firepower Device Manager)で使う場合は、最新バージョンではローカルユーザーにも対応しています。

最小の機器構成を希望されておりますので、FTD選定時はFDMでご利用頂くのがシンプルではないかと思います。

尚、FTDのAnyConnect対応機能は バージョンが上がるほど増えてるため、FTDでAnyConnectを利用する場合は、FTD バージョン 6.6など 最新の安定リリースを使って頂くといいかと存じます。

パフォーマンスに関しては、FTDは追加のアプリケーションやURL制御などに対応してる分、同モデルのASA利用時に比べるとパフォーマンスが低くでてしまいます。ASAより1つ上の余力あるモデルを使って頂くと良いかと思います。

なお、1つ上位の Firepower2100シリーズの場合は、FW処理と脅威検出をデュアルマルチコアCPUで対応するため、ASAとFTD利用時のパフォーマンス差は小さくなっています。

以上、よろしくお願いいたします。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2020-06-03 11:56 AM 2020-06-03 11:58 AM 更新

ネットワンシステムズ ご担当者様

素早く詳しいご回答 ありがとうございます。大変参考になりました。

AnyConnect の接続には、ASA もしくは FTD を利用したほうがよく、FTDを利用する場合は アプリケーション制御などができる分 AnyConnectの機能は若干(数割?)少なくなると理解しました。

拠点によっては、ローカルユーザー認証で素早く運用開始したいため、FTDを利用時は Firepower Device Manager の利用が良いとおもいました。 リモートアクセスVPNの基本的な機能を利用できつつ、アプリケーションや URLフィルタリングが 1台でできるのは、魅力に考えております。

なお、FTDの場合は機能制限があるとのことですが、どのような機能がサポートされているか詳細に確認する場合は、設定ガイドで希望の機能が設定できそうかで判断する方法でよろしいものでしょうか。

https://www.cisco.com/c/ja_jp/support/security/defense-center/products-installation-and-configuration-guides-list.html#~tab-englishDocumentation

また、使える機能が同じであれば、集中管理であっても ローカル管理であっても、その機能の動作は大きく変わらないと考えてもよろしいでしょうか。この質問の理由ですが、集中管理とローカル管理とで、検知できるアプリケーションやURLカテゴリに差が出てこないかを心配しております。

都度 お手数をおかけしますが、ご教示いただけますと幸いです。

どうぞよろしくおねがいいたします。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2020-06-03 06:46 PM

>なお、FTDの場合は機能制限があるとのことですが、どのような機能がサポートされているか詳細に確認する場合は

>設定ガイドで希望の機能が設定できそうかで判断する方法でよろしいものでしょうか。

はい、各バージョンの設定ガイドでご確認・判断頂ければと存じます。

参考までに、最新OSバージョンでの管理者ガイドの該当部分リンクを下記に掲載いたします。

・FTD(FMC管理時)の管理者ガイド

Firepower Management Center Configuration Guide, Version 6.6

https://www.cisco.com/c/en/us/td/docs/security/firepower/660/configuration/guide/fpmc-config-guide-v66/firepower_threat_defense_remote_access_vpns.html

Chapter: Remote Access VPNs for Firepower Threat Defense

・FTD(FDM管理時)の管理者ガイド

Cisco Firepower Threat Defense Configuration Guide for Firepower Device Manager, Version 6.6.0

https://www.cisco.com/c/en/us/td/docs/security/firepower/660/fdm/fptd-fdm-config-guide-660/fptd-fdm-ravpn.html

Chapter: Remote Access VPN

・ASA(CLI管理時)の管理者ガイド

CLI Book 3: Cisco ASA Series VPN CLI Configuration Guide, 9.14

https://www.cisco.com/c/en/us/td/docs/security/asa/asa914/configuration/vpn/asa-914-vpn-config/vpn-anyconnect.html

Chapter: AnyConnect VPN Client Connections

・ASA(ASDM管理時)の管理者ガイド

ASDM Book 3: Cisco ASA Series VPN ASDM Configuration Guide, 7.14

https://www.cisco.com/c/en/us/td/docs/security/asa/asa914/asdm714/vpn/asdm-714-vpn-config/vpn-wizard.html#ID-2217-0000005b

AnyConnect VPN Wizard

・AnyConnect(モジュール)の管理者ガイド

Cisco AnyConnect Secure Mobility Client Administrator Guide, Release 4.8

https://www.cisco.com/c/en/us/td/docs/security/vpn_client/anyconnect/anyconnect48/administration/guide/b_AnyConnect_Administrator_Guide_4-8.html

尚、ASA、FTDともにドット以降の値(9.14であれば14)が偶数のリリースが長期サポートされるOSとなっております。

Cisco’s Next Generation Firewall Product Line Software Release and Sustaining Bulletin

https://www.cisco.com/c/en/us/products/collateral/security/firewalls/bulletin-c25-743178.html

ASA 9.13とFTD 6.5は、既にEoSが発表されているため、これからお使い頂くのであれば、ASAであれば

9.12.x or 9.14.x、FTDの場合は、6.4.x or 6.6.xで選定頂くのが宜しいのではないかと存じます。

(安定性を取るなら9.12.xや6.4.xの最新リリース、最新機能を取るなら9.14.xや6.6.xの最新リリース)

>また、使える機能が同じであれば、集中管理であっても ローカル管理であっても、その機能の動作は大きく

>変わらないと考えてもよろしいでしょうか。この質問の理由ですが、集中管理とローカル管理とで、

>検知できるアプリケーションやURLカテゴリに差が出てこないかを心配しております。

はい、機能によっては集中管理時にのみ使えるものもございますが、アプリケーション可視化やURLカテゴリ

については集中管理でもローカル管理 でも、検知可能なアプリケーションの数や URLカテゴリに違いは

御座いませんのでご安心ください。

以上、よろしくお願いいたします。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2020-06-04 10:23 AM

ネットワンシステムズ ご担当者様

設定ガイドやバージョンの話までアドバイス有難うございます。また、FTDは集中管理でもローカル管理でも、アプリケーションやURLカテゴリ制御は同じようにできるとのことで安心いたしました。ご教示いただきました情報のおかげもあり、導入に向けての基本設計はできそうです。

お忙しいところ、真摯にサポートをしていただき、有難うございました。大変助かりました。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2020-06-04 11:34 AM

お役に立てたようで光栄です。この度はご質問頂きまして有難うございました。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2020-06-08 11:01 AM

こんにちは。

Firepower 上での ASA ソフトウェアを利用する際の疑問点について質問させて頂けますか。

ASA 9.13 から、Firepower においてアプライアンスモード機能が実装されました。

公開ドキュメントが少ないのですが、アプライアンスモード = 従来の ASA5500-X と同じような感覚での

操作が可能となる認識でよろしいのでしょうか。

また、これまで Firepower 2100 シリーズにおいては

FXOS 側の設定バックアップ→リストアが Firepower 4100/9300 に比べると不便であったりしました。

傍から見ると、Firepower 2100 でのプラットフォームモードはあまりメリットがなく

上述している FXOS 周りの復元も考えた場合、アプライアンスモードの方が良いように思えます。

今後の Firepower2100 シリーズで ASA を動作させる場合、

ASA 9.13 以降のアプライアンスモードが今後の主流と考えているのでしょうか。

* 基本的には FTD を推奨している動きなのは理解していますが

何か他に、Firepower2100 シリーズの

それぞれのモードにおけるメリット/デメリットがあればご教授頂けると幸いです。

もう1点、公式ドキュメントを確認すると

アプラインスモードでは、FXOS はデバックコマンド等のみで設定関連は全て ASA 側での動作になるとありました。

プラットフォームモードでは、SmartLicense 周りは FXOS 側で設定していましたが、

アプライアンスモードの場合においては、ASDM からできるような形に見えます。

アプライアンスモードにすると、FXOS 側で何かすることは一切ない (debug による障害解析以外) 認識でよろしいですか。

もし上記であれば、今後の Firepower2100 シリーズで ASA を動作させる場合に関しては

設定・運用等を含め、複雑な FXOS 部分を考慮しなくてもよい ASA アプライアンスモードの方が

感触的に良いのではないか、と考えています。

- Upgrade も従来の ASA ライクで単純作業となるように見受けられる

https://www.cisco.com/c/en/us/td/docs/security/asa/upgrade/asa-upgrade/asa-appliance-asav.html#topic_gjl_zrj_cjb

- 障害時に FXOS 側の定義を気にする必要がない etc...

お忙しい中申し訳ございませんが、よろしくお願い致します。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2020-06-08 04:12 PM

こんにちは。

Cisco Ask Me Anythingに、ご投稿頂き有難うございます。下記に回答させていただきます。

ご認識通り、アプライアンスモードを利用することで従来のASA5500-Xと同じような感覚での操作が可能となります。

従来のプラットフォームモードでは、ASAの設定を行う際に、FXOS上での管理ポート用IPアドレス設定やFXOS上のGUI(Firepower Chassis Manager)でASAに割り当てるインターフェースの設定が必要でした。

一方、アプライアンスモードでは、基本的には、FXOSを意識せずにASAが設定可能となります。

そのため、SmartLicense周りがASDMからでき、Upgradeも従来のASAライクで作業が可能となります。

※ただし、高度なトラブルシューティングを行う際は、connect fxosでの対応が発生することが御座います。

尚、Firepower2100シリーズのASAOS(9.13以降)で新規構築した際は、デフォルトでアプライアンスモードとなります。

また、Firepower1000シリーズは既にアプライアンスモードのみサポートとなっている点からも今後は、アプライアンスモードが推奨と考えて良いかと思います。

(9.12.x未満からアップグレードする場合はプラットホームモードになり、アプライアンスモードにしたい場合はモード変更が必要です。)

以上、宜しくお願い致します。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2020-06-09 03:46 PM

この度はご丁寧な回答頂きありがとうございました。

とてもよく理解できました、やはり Firepower2100 上で ASA を動作させる場合には

今後の導入はアプライアンスモードの方が運用・保守の面でも便利そうであると改めて認識できました。

お忙しい中丁寧に解説頂きましてありがとうございました。

今後ともよろしくお願い致します。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2020-06-09 05:26 PM

お役に立てたようで光栄です。この度はご質問頂きまして有難うございました。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2020-06-08 01:27 PM

こんにちは。

ISE製品のトラブルシューティングについて質問させていただけますでしょうか。

ISE製品のトラブルシューティング時には、サポートバンドルを採取しておりますが、

サポートバンドルだけでは、ISEの設定がわかりにくく、調査が難しい場面があります。

以前はお客様からバックアップ設定をもらい、検証機にリストアすることで

設定内容を詳細に確認することができておりましたが、

設定の持ち出しを許可しないユーザや、テレワーク環境での調査によって検証機を

利用できない等の理由により、設定を詳細に確認できない場面が増えております。

このような場合、お客様の設定を意識したトラブルシューティングで、何か良い手段はございますでしょうか。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2020-06-09 02:02 PM

こんにちは。

Cisco Ask Me Anythingに、ご投稿頂き有難うございます。下記に回答させていただきます。

”ISE製品のトラブルシューティング”ということで認証関連のトラブルと推測します。

認証ポリシ(認証ルール)を確認したいということであれば、Administration→System→Backup&Restore内、「Policy Export」から

XML形式で認証ポリシ単体を取得することができます。

(サポートバンドルにもPolicyConfig.xmlというファイル名で含まれてはいます)

しかし、認証関連のトラブルシュートはやはりISE上で表示される情報で確認するのが一番です。

Operation→Live Logよりリアルタイムに認証ログを追えますが、この画面より遷移して確認できるDetailログが手掛かりになる場合が多いです。

DetailログにはユーザIDだけでなく、

・ISE上のどのPolicy Sets/Authentication/Authorization Policyが割り当てられたか

・RADIUSクライアントから送出される各種アトリビュート

・RADIUSクライアントへISEから返答しているRADIUSアトリビュート

などが確認できます。

また、認証が失敗している場合はAuthentication Detailsに「Failure Reason」という項目があり、失敗している原因が記載されています。

併せてResolution/Root causeに確認すべき項目が記載されていますので、まずはここに書かれている箇所からの記載を試すとよいかと思います。

なお、トラブルシューティングには設定を変更する権限のないRead Only Adminを利用すると安全に調査が可能です。

以上、よろしくお願いいたします。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2020-06-08 06:05 PM 2020-06-08 06:07 PM 更新

エキスパートの皆様

ASA のローカル CA サーバー機能が バージョン 9.12 以降で廃止とのことで、移行先を探しています。 ローカルで CA を立てる場合は Windows AD の 証明書サービスの利用が理想であるのは理解しているのですが、弊社のシステム管理の都合上、できればネットワーク機器上の機能で ローカル CA サービスを提供できればと考えております。

ISE を Radius 認証サーバとして利用していますが、ISE で以下機能を併用することは可能でしょうか。

・Radius 認証サーバー

・ローカル CA サーバー (認証局) ※Internal CA 機能が当機能に該当でしょうか?

また、ISE のバックアップ・リストア機能で、ローカル CA サーバー機能のバックアップやリストアも同時に可能でしょうか。

また、リモートアクセス VPN の 認証局 (CA) 兼 認証サーバーとして、ISE の利用を検討していますが、このような利用実績は多いものなのでしょうか。

よろしくお願いいたします。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2020-06-10 04:06 PM

こんにちは。

Cisco Ask Me Anythingに、ご投稿頂き有難うございます。下記に回答させていただきます。

RADIUS認証サーバ機能とCA機能は併用が可能です。

なお、CA機能の利用には以下Ordering Guideにもある通り、BASEライセンスに加えPLUSライセンスが必要となります。

https://www.cisco.com/c/dam/en/us/products/collateral/security/identity-services-engine/guide_c07-656177.pdf

2.1.1 Overall feature

view Device registration (My Devices portal) and

provisioning for Bring Your Own Device (BYOD)

with built-in Certificate Authority (CA)

また、バックアップにCA証明書が含まれるため、バックアップ/リストアでの移行も可能です。

そして、ASAのリモートユーザの認証方式にRADIUSを利用する方式は中規模以上を中心に多いと思われますが、

ISEのCAまで併せて利用した利用実績はそこまで多くないものと推測します。

おすすめはさつきさんの仰られている通り、WindowsADの証明書サービスとなります。

以上、よろしくお願いいたします。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2020-06-11 01:21 PM

ご担当者様

やはり、ISEのローカルCAサーバー機能の併用は あまり一般的ではなさそうですね。。Windows ADの利用が難しいこともあり、小規模でISEの ローカルCAサーバー機能を試験利用するか、この機会にパブリックCAの利用も検討してみたいと思います。

とても参考になりました。素早くご丁寧な回答、ありがとうございました。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2020-06-11 03:36 PM

お役に立てたようで何よりです。

ISEは一定期間無償でフル機能を使えるEvaluationモードもありますので、一度実際の動作を確認されてもよいかと思います。

この度はご質問頂きまして有難うございました。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2020-06-12 07:31 PM

こんばんは。

Cisco ISEをこれから新規で構築しようとしています。

用途は無線LAN(Aironet/WLC)の認証サーバとしてです。ActiveDirectoryとの連携もします。

RADIUSやTACACSなど認証に関する基本的な知識は有しているのですが、ISEのような本格的な認証サーバを構築した経験がありません。

このような初心者が構築するにあたって、推奨される外部研修受講やお勧め/必読の書籍、CCOのサイト、CCO以外の優良サイト等、指南書となるべきものがありましたらご教示いただけませんでしょうか。

※構築にあたって何を参考にしてどこから手を付けて良いかが分からずに困っております。ISEの有識者も周囲にいません。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2020-06-16 08:53 PM

こんにちは。

Cisco Ask Me Anythingに、ご投稿頂き有難うございます。下記に回答させていただきます。

ActiveDirectory(AD)と連携した無線LANの認証での利用という事であれば、以下のドキュメントが一番参考になると思われます。

・Dynamic VLAN Assignment with WLCs based on ISE to Active Directory Group Mapping Configuration Example

https://www.cisco.com/c/en/us/support/docs/wireless/4400-series-wireless-lan-controllers/99121-vlan-acs-ad-config.html

資料はDynamic VLANを解説したものですが、Authorization Policyを設定例からISEのデフォルト変更にすることで単純な認証として処理が可能です。

その他、ISEの設定例などは以下のURLにまとまったものがあります。

具体的な操作方法を学習したい場合、リンク先にあるyoutubeの設定動画などもよいかと思います。

・Cisco ISE お役立ちリンク集 - Identity Services Engine -

ISE ユースケース別 実装 技術資料・設定例

https://community.cisco.com/t5/%E3%82%BB%E3%82%AD%E3%83%A5%E3%83%AA%E3%83%86%E3%82%A3-%E3%83%89%E3%82%AD%E3%83%A5%E3%83%A1%E3%83%B3%E3%83%88/cisco-ise-%E3%81%8A%E5%BD%B9%E7%AB%8B%E3%81%A1%E3%83%AA%E3%83%B3%E3%82%AF%E9%9B%86-identity-services-engine/t...

・ISE & NAC Community Resources

https://community.cisco.com/t5/security-documents/ise-amp-nac-community-resources/ta-p/3621621

また、ISE全般を触って学習したい、という場合は、dCloudを利用するのも一つの方法かと思います。

ISE Sandboxがありますのでこちらを利用すればオンラインでISE環境が利用できます。

ガイドは以下になります。

・dCloud ISE Secure Access Wizard Sandbox Demo (POV Hands-On Training) - Lab Guide

https://community.cisco.com/t5/security-documents/dcloud-ise-secure-access-wizard-sandbox-demo-pov-hands-on/ta-p/3862362

これは私見ですが「論よりRun!」ということで、ISEは設定ガイド等で基礎を学習した後は、

実機を触りながら操作方法やポリシの組み方を学習していくのを個人的にはおススメします。

設定ガイドから自分なりに変更をし、意図通りに動くのか、いろいろ試行錯誤を繰り返すと学習が早く進むと思います。

ISEはデプロイ直後から90日フル機能が可能な評価モードで起動します。vmware環境にデプロイ可能な仮想版ISEを利用することで

専用アプライアンスの準備も不要になるため本番環境の構築前の自己学習にはピッタリです。

是非WLCやCatalystと組み合わせて、認証をテストしてみてください。

なお、ISEの設定を行う際は「Work Centers」が便利でおすすめです。

Netowk Access(認証)、Guest Access、TrustSec、BYOD、Profiler(識別)、Posture(検疫)、Device Administration(TACACS+)、PassiveIDと

目的別にISEの各設定画面を再構成してあり、各項目「Overview」ページにあるリンクを順に設定していくと、設定が完成するフローとなっています。

(設定の依存関係まで考慮してあるリンク集となっているため、順番に設定していくことで設定の依存関係に悩まされることなく設定が完了します。)

こぼれ話:ISEはver2.3の頃より、デフォルトのポリシルールに少し変更が加えられており、

「ADのユーザアカウント/Internal Userアカウントでシンプルに802.1X/EAP認証のみを行う」

のようなベーシックな要件であれば、デフォルトで定義されているルール

(Policy Sets:Default、Authentication Policy:Dot1X、Authorization Policy:Basic_Authenticated_Access)で処理が可能なので、

実はADへのISEの登録、RADIUSクライアントの登録を行うだけで、基本的な認証サーバとしての利用が可能な状態になっています。

以上、よろしくお願いいたします。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2020-06-17 02:46 PM

ご回答ありがとうございます。

ご教授いただいたURLの内容を精読し、早速実施してみたいと思います。

(ISEは構築するアプライアンスの実機が手元にあるので、触りながら一つずつ確かめていきます。)

検索バーにキーワード、フレーズ、または質問を入力し、お探しのものを見つけましょう

シスコ コミュニティをいち早く使いこなしていただけるよう役立つリンクをまとめました。みなさんのジャーニーがより良いものとなるようお手伝いします