- Cisco Community

- シスコ コミュニティ

- セキュリティ

- その他のセキュリティ関連

- Re: Ask Me Anything - ASA/FTDやISEの設計や設定とトラブルシューティング

- RSS フィードを購読する

- トピックを新着としてマーク

- トピックを既読としてマーク

- このトピックを現在のユーザーにフロートします

- ブックマーク

- 購読

- ミュート

- 印刷用ページ

Ask Me Anything - ASA/FTDやISEの設計や設定とトラブルシューティング

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2020-05-11 02:20 PM 2020-06-10 10:22 AM 更新

以下のセキュリティ製品を利用した設計や設定、機能確認、トラブルシューティングでお困りのことはありませんか? 当 Ask Me Anything (AMA) イベントでは、現役のセキュリティ エキスパートが、皆様の質問にお答えします!

- Adaptive Security Appliances (ASA)

- Firepower Threat Defense (FTD)

- Identity Services Engine (ISE)

なお、当イベントの対象は以下とさせて頂きます。

- ASA/FTDは、FPR1000/2100/4100/9300シリーズ利用時を前提

- ISEは、バージョン 2.2以降の利用時を前提

- ハードウェア関連は対象外

当イベントは、ASAやFTD、ISE製品を利用し実現可能なファイアウォールやリモートアクセスVPN、侵入検知防御 (IPS)、AAAなどについて、エキスパートの知見を得られる良いチャンスです! 皆様のご質問をお待ちしております。

なお、当イベントは ネットワンシステムズ株式会社 ビジネス開発本部 応用技術部様との共催となります。

このイベントに 参加するには、

2020年の 6月1日(月)から 6月26日(金)まで質問を投稿できます。(ご好評につき期間延長しております!)

共催会社紹介

ネットワンシステムズ株式会社についてネットワンシステムズ株式会社は、お客様が利用するビジネスアプリケーションを、プライベートクラウド/パブリッククラウドを包括してセキュアに支える「クラウドシステム」を提供する企業です。そのために、常に世界の最先端技術動向を見極め、その組み合わせを検証して具現化するとともに、実際に自社内で実践することで利活用ノウハウも併せてお届けしています。詳細は https://www.netone.co.jp をご覧ください。 |

エキスパート紹介

ネットワンシステムズ株式会社 ビジネス開発本部 第3応用技術部 第2チーム

セキュリティ製品担当として、Cisco Security製品の評価・検証・技術サポート業務に従事。CISSP#502642、CCIE Security#64214。第3回 シスコテクノロジー論文コンテスト 最優秀賞。

ネットワンシステムズ株式会社 ビジネス開発本部 第3応用技術部 第2チーム

セキュリティ製品担当として、主にCisco Security製品の評価・検証・技術サポート業務に従事。検証では、オンプレ環境やパブリッククラウド(AWSやAzure)環境などお客様のニーズに沿うよう考慮した形での検証を心がけています。

田中 政満 (Tanaka Masamitsu)

ネットワンシステムズ株式会社 ビジネス開発本部 第3応用技術部 第3チーム

入社以来無線LANの製品担当SEとして製品や技術の調査、検証評価、及び、提案や導入を支援する業務に従事。現在はキャンパスセキュリティや自動化に力を入れるなど、エンタープライズSDNのエンジニアとして邁進中。

**役に立ったら 「いいね!」ボタンをクリックして参加者を増やしましょう **

質問に対する回答には、是非 評価をお願いいたします。

- ラベル:

-

その他のセキュリティ関連

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2020-06-18 08:19 PM

ご返信ありがとうございます。

投稿を読み直していたところ、1点Tipsをお伝えするのを忘れていたため補足させていただきます。

●RADIUS Suppressionの設定を検証時は変更がオススメ

ISEはデフォルトの設定では、同一ユーザが連続して一定回数以上RADIUS認証に失敗した場合、以降の認証を一定期間自動的に遮断する機能が有効になっています。

実運用環境であれば認証DoS攻撃等の対策には有用な機能だとは思いますが、自己学習時や検証時はRADIUS認証に失敗することも多く

デフォルト設定のままですとこの機能が動作する場合が多いため、検証時はOFFにすることが応用技術部担当内では多いです。

Administration→System→Setting内、Protocols→RADIUSの項目にある

・Suppress repeated failed client

上記の設定を無効化

なお、同じ設定画面内に「Suppress repeated successful authentication」の設定もあります。

ISEはデフォルト設定では、連続して成功した認証はRepeat Countのみがカウントアップし、1行のログにまとまって表示されますが、

こちらの設定を無効にすることにより別の認証ログとして表示されるようになります。

(5回連続して認証成功すると、デフォルトの設定では1行でRepeat countが5となるが、無効にすると5行分の認証成功ログとして表示されるようになります)

両設定とも本番環境で有効のままにするかは、導入したお客様の運用・設定ポリシにも依存しますが、

検証環境やトラブルシューティング時には無効のほうが良いかと思います。

https://www.cisco.com/c/en/us/td/docs/security/ise/2-6/admin_guide/b_ise_admin_guide_26/b_ise_admin_guide_26_chapter_010010.html#ID622

https://community.cisco.com/t5/network-access-control/recommended-radius-suppression-settings/m-p/3696272

以上、よろしくお願いいたします。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2020-06-17 02:51 PM

もう1点、追加でご教示ください。

Cisco ISE SNS 3615 を2台で冗長構成にしたいのですが、冗長構成における設定例、推奨値がありますでしょうか。

Cisco.comやそれ以外のサイトのURLでも良いので、ご教示いただけると助かります。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2020-06-19 03:33 PM

ご返信ありがとうございます。

ISEの冗長に関してはAdministration→System→Deploymentで設定できます。

PANノード上から、追加するノードのFQDN/管理アカウント/パスワードを入力、

追加ノードに割り当てるPersona(今回はStandalone DeploymentなのでPAN/MnT/PSNすべて)を選択後確定させればDBの同期が始まります。

GUIの指示に従っていくだけで、非常に簡単に設定できると思います。

●Tips

上記Admin Guideの「分散展開を設定する場合のガイドライン」セクションにもありますが、ISEで複数ノードを運用する場合、以下の点に特に注意が必要です。

・ISEのHostname/FQDN(Domain Name)はインストール後から変更しない

上記URL内、「Cisco ISEノードの設定」にも

>設定済みの Cisco ISE または本番環境では、ホスト名とドメイン名を変更しないことを推奨します。これが必要な場合は、初期展開時にアプライアンスのイメージを再作成し、変更を加え、詳細を設定します。

とある通り、インストール時に設定したHostname/Domain Nameから変更しないことを強くお勧めします。

過去、Hostnameを変更したためにNode Syncが行えないといったトラブルを確認しています(再インストールで解決)

・ISEノード間で利用される証明書に注意

ISEは各ノード間の通信確認に証明書を利用しています。(Used byでAdminに割り当てられている証明書を利用します)

インストール時に自動で生成されるSelf-Signな証明書であれば、Node Join時にインポートするかのダイアログが表示されますが、

外部のCAから署名された証明書をAdmin証明書として(System Certificateとして)利用している場合、事前に相手側ノードの証明書を検証できる証明書を

Trusted Cettificateにインポートしておく必要があるのでご注意ください。

(通常であれば、複数ノードのISE証明書は同一CAから発行することが多いと思いますので、追加インポートの必要がある場合は稀かと思いますが)

以上、よろしくお願いいたします。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2020-06-19 05:32 PM

ご回答ありがとうございます。

非常に分かり易い内容で、かつ詳細な手順までご記載いただいており、大変助かります。

ご教授いただいた内容で早速実施してみたいと思います。

なお、ホスト名/ドメイン名は変更にならないよう最初に十分に注意して決めます。

また、ノード間で使う証明書はself-signedのものを使おうと思います。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2020-06-19 05:37 PM 2020-06-19 05:38 PM 更新

すみませんが、後もう1点だけ、追加でご教示ください。

Cisco ISE SNS 3615 をActive Directory(WindowsServer 2012または2016)と連携させたいです。ユーザー情報やパスワードはADサーバ上にあるので、WLCからの認証要求はISEで受け付けたいのですが、認証の妥当性については背後にあるADサーバと連携して行わせたいという意図です。

また、ADサーバでは証明書サービスとCA認証局サービスが動作しており、そこで発行されたクライアント証明書やコンピュータ証明書を無線LANのクライアント接続時における802.1xの認証で使用したいと考えております。

上記のような要件でISEの構築を行う場合、ISEとADサーバの連携の設定例、推奨値がありますでしょうか。

Cisco.comやそれ以外のサイトのURLでも良いので、ご教示いただけると助かります。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2020-06-19 08:05 PM

ご返信ありがとうございます。

ADの登録方法については前回の返信に記載したURLが参考になると思いますが(登録方法はAD2012/AD2016とも同じオペレーションとなります)、

頂いた内容ですと以下3つのどれかがやりたいことなのかなと思われますので、それぞれのパターンについて解説します。

●ADのユーザアカウントを用いて認証を行いたい(ISE内部にはユーザアカウントを作らない)

認証に用いる際のAuthentication Policy(Policy Sets→Authentication Policy)の「Use」の個所を

・ALL_User_ID_Store

・登録したAD名(Enternal Identity Store→Active Directoryで設定する「Join point name」)

・ALL_AD_Join_Points

のいずれかを選択することでActiveDirectoryのユーザアカウントを利用できます。

指定したADのみからユーザ検索させたい場合、個別のADを設定するとよいかと思います。

●ADのユーザアカウントを用いてのPEAP(ADユーザ利用)と証明書でのEAP-TLS認証の2つの認証方式をISEで収容したい

上記の設定のうち、

・ALL_User_ID_Store

は証明書およびADの両方を確認する設定(正確にはISEのInternal Userも含めた、ISEが確認可能なすべてのユーザ格納場所を検索する設定)ですので、

こちらを選択するか、

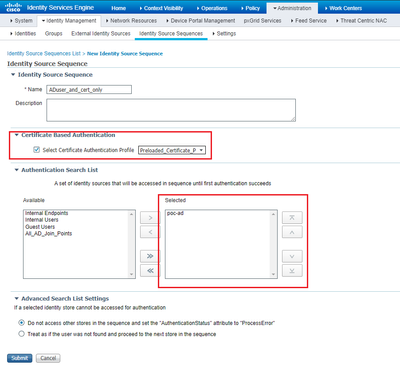

Administration→Identity Management→Identity Source Sequenceにて、Sequenceを新規作成し、

a)Certificate Based Authenticationにチェックを付ける(設定は「Preloaded_certificate_profile」を選択)

b)Authentication Search Listの「Selected」に、ユーザ検索を行いたいADのみを選択する

と設定することで、指定したADのユーザアカウントと証明書のみを検索するリストを作ることができます。

作成したこのリストをAuthentication Policyの「Use」に設定することで使用できます。

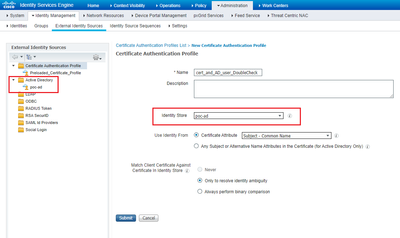

●認証はEAP-TLSを利用するが、証明書のCNがADに存在するかをチェックしたい

ISEはデフォルトの設定では証明書認証は証明書の正当性(証明書の検証が成功するか)しかチェックしない仕様です。

そしてADの証明書サービスから発行されたユーザ証明書は、証明書のCommon Name(CN)はADのユーザアカウントになるのが一般的です。

この特性を利用して、証明書のCNがADに存在するかを追加でチェックするように設定することで、

ADに存在するアカウント名をCNに持った証明書のみが認証を通過できるようになります。

External Identity Source→Certificate Authentication ProfileからProfileを新規作成し、

「Identity Store」の個所にユーザ検索を行わせたいADを指定することにより、認証時にチェックが行われるようになります。

作成したこのProfileをAuthentication Policyの「Use」に設定することで使用できます。

また、解説中に登場する「ALL_User_ID_Store」「ALL_AD_Join_Points」「Preloaded_certificate_profile」のそれぞれの設定は

すべてExternal Identity Settings/Identity Source Sequence内に設定がありますので、プリセット設定の実体を確認したい場合にそれぞれ参照してみてください。

以上、よろしくお願いいたします。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2020-06-22 09:05 AM

早速のご回答、誠にありがとうございます。

条件(利用シーン)毎に具体的な設定手順を記載いただき大変助かります。

ここまで分かれば、後は実機を用いて検証・チューニングの段階だと思いますので、操作しながら勘所を掴んでいこうと思います。

度々の質問にも関わらず、懇切丁寧にご対応いただきましてありがとうございました。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2020-06-22 06:53 PM

お役に立てたようで何よりです。この度はご質問頂きまして有難うございました。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

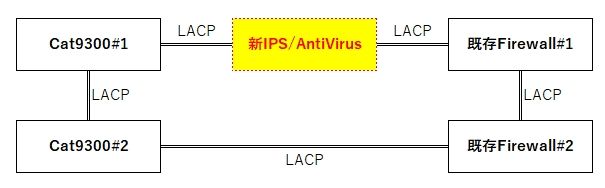

2020-06-18 06:05 PM

はじめまして。ご相談させて頂けますと幸いです。

サイバーセキュリティ対策の一環で、不正侵入検知システム(IPS)の導入を

検討しております。まずは1台のみインラインで試験導入し、IPSに障害発生時

やメンテナンス時はもう片系に寄せることを想定しております。できればアン

チウィルス機能も併用したいと考えております。

以下のような構成(スイッチとファイアウォール間、もしくはスイッチ間)に

導入を検討しているのですが、既存の2GのLACP(イーサネット)間にFirepower

を挟み、IPSやアンチウィルス機能を利用することは問題ないでしょうか。

LACPの既存リンクにインライン構成で導入できる場合の、導入手順や設定例

で参考になるドキュメントがあれば、合わせご教示頂けますと幸いです。

また、IPS機能とAntiVirus機能を併用した場合、どの程度のパフォーマンスを見込

むのが妥当でしょうか。データシートには、FWとAVCとIPSのパフォーマンスしか

記載がないようです。。

https://www.cisco.com/c/ja_jp/products/collateral/security/firepower-2100-series/datasheet-c78-742473.html

https://www.cisco.com/c/en/us/products/collateral/security/firepower-4100-series/datasheet-c78-742474.html

お忙しいところ恐縮ですが、よろしくお願いいたします。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2020-06-22 09:50 PM

こんにちは。

Cisco Ask Me Anythingに、ご投稿頂き有難うございます。下記に回答させていただきます。

既存の2GのLACP(イーサネット)間にFirepowerを挟み、IPSやアンチウィルス機能を利用することは可能です。

しかしながら、現状オンボックス管理であるFDMを利用した場合は、inlineでの利用はできないため、

オフボックス管理となるFMCが必要となります。

https://www.cisco.com/c/en/us/td/docs/security/firepower/660/fdm/fptd-fdm-config-guide-660/fptd-fdm-interfaces.html#concept_92B885383C1C41E18EF091FFBB4E1569

※一部引用:

You cannot configure interfaces to be inline (in an inline set), or inline tap, for IPS-only processing.

FMC管理を前提に下記URLがご参考になるかと思います。

・インラインでの設定方法

https://www.cisco.com/c/ja_jp/support/docs/security/firepower-ngfw/200924-configuring-firepower-threat-defense-int.html

・Port-Channelの設定方法

https://www.cisco.com/c/ja_jp/support/docs/security/firepower-ngfw/215351-configure-verify-and-troubleshoot-port.html

※既にご存じかもしれませんが、FMC管理による初期セットアップガイドも下記に御座います。

こちらのガイドの構成は、inlineではありませんが、FMCにおけるFTDの設定等の参考になるかと思います。

https://community.cisco.com/t5/%E3%82%BB%E3%82%AD%E3%83%A5%E3%83%AA%E3%83%86%E3%82%A3-%E3%83%89%E3%82%AD%E3%83%A5%E3%83%A1%E3%83%B3%E3%83%88/ftd-firepower-threat-defense-%E5%88%9D%E6%9C%9F%E3%82%BB%E3%83%83%E3%83%88%E3%82%A2%E3%83%83%E3%83%97%E3%82%A...

また、IPS機能とAntiVirus機能を併用したサイジングについてですが、下記のサイジングツールが御座います。

ただ、本ツールへのアクセスには、シスコの販売パートナー権限が必要となります。

そのため、アクセスが出来ないという場合は、販売パートナー様へお問い合わせ頂くのも対応方法の一つかと思います。

https://ngfwpe.cisco.com

※本ツールは、Throughputの要件に合わせて想定される機器が選定可能なツールとなっております。

ご参考までに下記条件でツールを利用した場合の情報を記載させて頂きます。

想定Throughput→2Gbps

Packet Size→Mix Packet

有効機能→AVC、IPS、AMP

結果の選定機種→FPR2140

※本結果は、平均的な顧客の現実的なトラフィックミックスとネットワーク状態に基づいて推奨を

計算しておりますが、実際のパフォーマンスは、実際のトラフィック構成、使用されるポリシー、

およびその他の要因で大幅に異なる場合が御座いますのであくまでも参考値として頂ければと

思います。

さらに下記もアクセスに販売パートナー権限が必要となりますが、NGFWのパフォーマンスホワイトペーパーが御座います。

https://community.cisco.com/t5/-/-/ta-p/3618766

今回ご質問頂いた部分のパフォーマンスに関する箇所を抜粋しますと下記のことが記載されておりますので、少々古い資料には

なりますが、こちらも参考情報として共有させて頂きます。

一部抜粋:

Impact of Enabling Cisco AMP for Networks

Another important performance number that we do not publish in our data sheets is the performance with Cisco Advanced Malware Protection (AMP) for Networks enabled.

The reason we do not publish this number is because this feature is specific to Cisco NGFW and we want to avoid competitors misusing the performance number with AMP.

Refer to the Comparing performance with other vendorssection for more details.

AMP can be enabled with mainly 3 options

1.File Identification

2.Cloud malware lookup and blocking

3.File Sandboxing

The performance impact depends on what AMP options are enabled.

Based on our internal test results, we have observed that just enabling File Identification leads to a performance degradation of around 22%, enabling cloud malware lookup and blocking results in a degradation of around 40% and enabling File Sandboxing leads to a total degradationof around 50%.

Keep in mind that the 3 options mentioned above are such that the lower option always builds on top of the upper option.

For example, for cloud malware lookup and blocking to work, file identification must be enabled by default.

This does not mean that the degradation figures must be added.

The degradation figure for each option is arrived at assuming the other options that must be enabled for the option to work have been enabled.

以上、よろしくお願いいたします。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2020-06-23 03:24 PM 2020-06-23 06:25 PM 更新

詳細なご回答、誠にありがとうございます。

ご紹介していただいた以下URLの"FTD によるEtherChannel"が希望の

構成に近いと考えております。当構成の場合、LACP PDUや BPDUなど

がFTDを通過でき、既存のLACPやSTPのトポロジに影響を殆ど与えな

いと考えておりますが、認識に相違は御座いませんでしょうか。

https://www.cisco.com/c/ja_jp/support/docs/security/firepower-ngfw/200924-configuring-firepower-threat-defense-int.html#anc22

また、サイジングについてアドバイス有難うございました。私のアカ

ウントでは、紹介して頂いたURLにアクセスができないようですが

Advanced Malware Protection (AMP) を追加利用した場合、22%~

50%ほどの性能インパクトが発生する可能性があると読み取れました。

なお、データシートでは FPR2130の NGIPSのスループットが 5Gbps

と記載があるため、アンチウィルスを有効にした場合も FPR2130は

少なくとも2.5Gbpsほどのスループットを期待できるように思われま

す。最大2Gbpsのスループットが発生する可能性のある場合、パフォ

ーマンスのより高い FPR2140が推奨となる理由について、差し支えな

ければ教えていただけないでしょうか。

https://www.cisco.com/c/ja_jp/products/collateral/security/firepower-2100-series/datasheet-c78-742473.html

お忙しいところ恐縮ですが、よろしくお願いいたします。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2020-06-24 07:02 PM

はい。ご認識の通り、インラインの場合、ARPや BPDU、LACPは透過可能です。

そのため、ケーブル繋ぎ変えるだけでFTDが利用可能となります。

また、サイジングツールでの結果についての説明が不足しており申し訳ありません。

先日お伝えさせて頂いたサイジングツールの結果は、より実際の環境に近い形を

想定して、Packet SizeをMixした形での結果をお伝えしております。

Packet Size Mixというのは、128、450、1024バイトの異なるサイズのパケットが

Mixされた通信下を想定したものという意味となります。

データシート上のものは、このPacket Sizeが1024バイトのみのMixされていない

状態でのパフォーマンス結果となっております。

そのため、実際の環境に近いMixの方がパフォーマンスに影響があり、そのため

2140が選定されているという結果となっております。

※実際のパフォーマンスは、実際のトラフィック構成、使用されるポリシー、

およびその他の要因でさらに異なる場合が御座いますのであくまでも参考値

として頂ければと思います。

以上、宜しくお願い致します。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2020-06-26 12:48 PM

LACPを利用時も、導入構成を大きく変えずに導入できるとのことで安心

しました。

また、サイジングについても詳細なご説明、有難うございます。データ

シートには (1024B) と記載があるので、記載値は1024Bytes時のパフォ

ーマンス目安とのことで理解しました。実通信の平均的なパケットサイ

ズは、500 Bytes前後が多いかと思われますので、FPR2140 の場合は、

9G x 50% (500bytes時) x 22%~50% (AMP併用時) =最低 2.2Gとなるか

と思われます。最大2Gbps出る可能性がある場合は FPR2140が推奨とい

うのがよく理解できました。

最終的なモデル選定はエンジニアの方に確認が必要なのは理解してお

りますが、データシートの見方がわかり大変参考になりました。

ご丁寧なサポート、誠にありがとうございました。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2020-06-23 03:18 PM

エキスパートの皆様

お世話になっております。Firepower2100シリーズ(FTD利用)における設定方法についていくつかご教示下さい。

[Platform]

Firepower2100シリーズ(FTD利用)

[OS]

6.4.0.9以降

[Other]

FMC管理

[質問1]

FPR2100シリーズにてTLS Syslogを利用してLina SyslogをData InterfaceからSyslog Serverへ送信しようとしております。

その際、自己証明書を使用してTLS接続を実施しようとしております。

FPR側のSyslog設定については以下URLにて理解しておりますが、FPRからSyslogサーバへ証明書をアップロードする際の証明書の作成方法等が理解できておりません。

※特にFMCのDevice > Certificatesの部分の設定方法

こちらについて参考となるドキュメントや手順等がございましたらご教示いただけると幸いです。

[質問2]

FPR2100シリーズにおけるInterfaceのManagement0にてSSHのアクセス制御はCLISHから下記コマンドで制御できる認識ですが、HTTPSやICMP等の制御はFPR2100シリーズではできない認識でよろしいでしょうか。

もしできるのであればコマンド等手順をご教示ただけると幸いです。

・SSH制御コマンド

configure ssh-access-list 10.0.0.0/8

[3]

ASAでは"management-access"コマンドでVPN利用時にInside側のInterfaceにてSSHやASDM管理ができたと認識しておりますが

FTDでは本機能は実装されていないでしょうか。また実装されていない場合、代替となる設定はございますでしょうか。

・management-accessを使用したVPN経由でのASA管理アクセス方法

https://community.cisco.com/t5/%E3%82%BB%E3%82%AD%E3%83%A5%E3%83%AA%E3%83%86%E3%82%A3-%E3%83%89%E3%82%AD%E3%83%A5%E3%83%A1%E3%83%B3%E3%83%88/management-access-%E3%82%92%E4%BD%BF%E7%94%A8%E3%81%97%E3%81%9F-vpn-%E7%B5%8C%E7%94%B1%E3%81%A7%E3%81%AE-asa-...

質問が多く大変恐れ入りますが、ご教示いただけますと幸いです。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2020-06-25 05:40 PM

こんにちは。

Cisco Ask Me Anythingに、ご投稿頂き有難うございます。下記に回答させていただきます。

[質問1への回答について]

Secure Loggingを利用するには、Syslogサーバー側が SSL/TLSサーバとして動作し、ASAはSSL/TLSクライアントして動作し、共通のCAサーバーから証明書の発行を受けることが必要です。

そのため、自己証明書では実現は難しいのでは思われます。

FTD側の証明書の設定とEnrollmentの方法は以下ドキュメントが参考になるかと思います。

Syslogサーバー側のセットアップについては、恐縮ですが今回のイベントの対象外となるためお控えさせて頂ければと存じます。

https://www.cisco.com/c/en/us/td/docs/security/firepower/640/configuration/guide/fpmc-config-guide-v64/firepower_threat_defense_certificate_based_authentication.html#task_dr3_rpw_vy

また、Secure Loggingは TCP Syslog機能の一種となり、以下ドキュメントに記載のある通りパフォーマンスの大きな低下が発生するためご注意ください。

https://community.cisco.com/t5/-/-/ta-p/3161741

--------------------------------------------------------

抜粋:

FTDの Lina Syslogの TCP Logging を利用時も当制限を受けますか

はい、Firepower System の FTD の デバイスのシスログ設定は、Devices > Platform Settings > Syslog から可能ですが、FTD内部の LINA(ASA)エンジンのシスログは、当ページで紹介するシスログ設定と同機能のため 同様に制限を受けます。 TCP Syslog は非常に負荷の高い機能のため、「TCP Syslogサーバーと通信ができない場合に通信を止めたい」といった要件がある場合を除き、基本TCP Syslogの利用は控えてください。TCP Syslogを利用した場合、Sysloggingのパフォーマンスが大きく低下します。

--------------------------------------------------------

[質問2への回答について]

オンボックス管理であるFDMを利用されている場合等は、HTTPSアクセスにアクセスさせるネットワーク範囲を制御することは可能です。

その方法は、下記となります。

configure https-access-list

https://www.cisco.com/c/en/us/td/docs/security/firepower/command_ref/b_Command_Reference_for_Firepower_Threat_Defense/c_3.html#wp3607347800

しかしながら、今回は、前提でFMCをご利用のようでしたので、FTDに対してhttpsを許可する

用途は私が認識している限り無いのではないかと思っております。

[質問3への回答について]

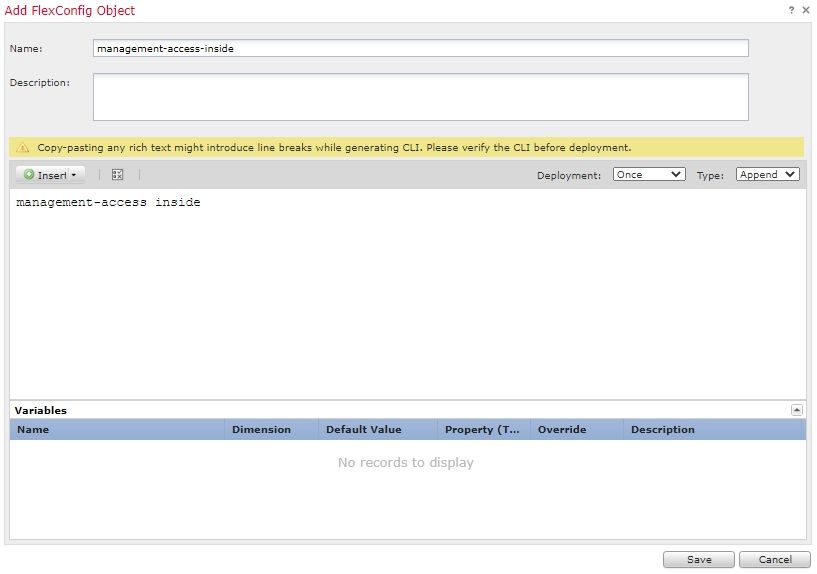

management-access設定はデフォルトでは対応してません。

なお、ASAのCLIはFlexconfig機能を使う事でFTDに強制的に設定することも可能ですので、参考に以下手順を案内させて頂きます。

ただ、デフォルト無効なコマンドのため、当コマンドを強制で有効化した場合のトラブルのサポートは受けれなくなる可能性があると思います。

そのため、常時利用は避けたほうが良いのではないかと思います。

【手順】

① Devices --> FlexConfig にアクセスし、New Policy を作成。この際、適用先のFTDデバイスも設定

② FlexConfig Object ボタンを押す

③ Add FlexConfig Object に 任意名前と、ASAと同じコマンドを設定 (サンプル画像の場合は、management-access inside 設定)

④ User Definedフォルダに作成したObjectが表示されるため、「Selected Append Flexconfig」に追加する

⑤ 設定のSaveと対象FTDにデプロイ

デプロイ後に対象FTDの Linaにアクセスし、show run | in management コマンドで「management-access inside」設定がLINAに追加されている事を確認できます。

> system support diagnostic-cli

Attaching to Diagnostic CLI ... Press 'Ctrl+a then d' to detach.

Type help or '?' for a list of available commands.

firepower> en

Password:

firepower# show run | in management

management-only

management-access inside

Flexconfigについて詳しくは以下ドキュメントを参考ください。

https://www.cisco.com/c/ja_jp/td/docs/security/firepower/640/configuration/guide/fpmc-config-guide-v64/fpmc-config-guide-v64_chapter_0101111.html

以上、宜しくお願い致します。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2020-06-26 06:23 PM

大変丁寧なご回答ありがとうございます。

Secure Syslogについては自己証明書では難しいこと、TCP Syslogは機器のパフォーマンスに多大な影響を与えるとのことでしたので、再考しようと思います。

アクセス制御についてもこちらの認識通りの回答でした。ありがとうございました。

management-accessについては設定はできるが、Ciscoのサポート外になるのではとのことでしたので、こちらも再考しようと思います。

ご親切なご回答ありがとうございました。

またこのような機会がございましたら是非また質問させていただきたいと思います。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2020-06-24 04:43 PM

はじめまして。仮想アプライアンスに関する質問となります。

AWSのMarketplaceよりCisco Firepower NGFWvを利用する予定ですが、ASAのFW機能のみを使用したいと考えております。

https://aws.amazon.com/marketplace/pp/B01DCZSQY6?ref=cns_srchrow

こちらを使用する際、Firepowerに備わっている機能を完全にオフにして利用することは可能でしょうか?

可能な場合は手順についてご教示いただけますと幸いです。

お忙しいところ恐縮ですが、どうぞよろしくお願いいたします。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2020-06-25 01:42 PM

NGFWvは、Firepowerの上にASAが動作している形態ですので、Firepowerの機能を完全になくす事はできません。

例えば、FirepowerのGUI経由での管理や設定適用や、Firepowerの機能を用いてのシステムの監視等が必要となります。

これらのFirepower機能の無効化はできません。

ところで、ASAvではなく、NGFWvで使いたい理由は御座いますでしょうか?ご存知でしたら恐縮ですが、AWSでは

ASAの仮想製品であるASAvも存在しております。

https://aws.amazon.com/marketplace/search/results?x=0&y=0&searchTerms=asav

ASAvのほうが低CPUやメモリで軽快に動作しますので、ASAのFW機能のみ利用をされる場合は、ASAvのほうが

運用コストとパフォーマンスにも優れています。ASAvでの展開も、ご検討頂ければと存じます。

どうぞ、よろしくお願いいたします。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2020-06-25 06:51 PM

ご回答いただきましてありがとうございます。

将来的にASA単体はなくなり、後継はFirepower搭載型となる旨を伺っていたため、いずれなくなってしまうのであれば、という理由でNGFWが選定されておりました。

具体的な時期については情報を持ち合わせていないため、もしご存知であればご教示いただけますと幸甚です。

よろしくお願いいたします。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2020-06-26 05:23 PM

具体的な時期について、はっきりとした情報は持ち合わせていないのですが、ASAvが販売終了することは当面の間ないと考えております。販売終了予定も聞いたことは御座いません。

確かに、ハードウェア筐体としてのASAは上位機種から順次販売終了していっているのですが、ASAの後継であるNGFW物理版(Firepower1000/2100/4100/9300シリーズ)では、Operation SystemとしてNGFWであるFTDを入れるか、従来のASAを入れるか選べるようになっています。それに対して仮想版であるNGFWvでは、OSとしてASAを選択することはできませんので、仮想版でASAを使いたい場合はASAvを選択することになります。

弊社のお客様もNGFWにASAを入れてご利用頂いておりますし、仮想版であるASAvも新規導入されています。サポート面においても、OSとしてのASAは新バージョンも開発・リリースされていますので、安心してご利用頂けます。

以上、よろしくお願いいたします。

エキスパートの回答、ステップバイステップガイド、最新のトピックなどお気に入りのアイデアを見つけたら、あとで参照できるように保存しましょう。

コミュニティは初めてですか?これらのヒントを活用してスタートしましょう。 コミュニティの活用方法 新メンバーガイド