はじめに

本ドキュメントは、以下の環境で動作確認しております

- Cisco Firepower Management Center for VMWare v6.2.2 (build 81)

- Cisco Firepower Threat Defense for VMWare (75) Version 6.2.2 (Build 81)

事象

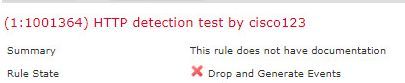

一つの例として、以下のようなLocal Ruleが設定されているとします。

alert tcp any any -> any 80 (sid:1001364; gid:1; metadata:service http; content:"cisco123"; msg:"HTTP detection test by cisco123"; classtype:unusual-client-port-connection; rev:1; )

その場合に、以下のような、合致しているHTTP PacketがDropされず、Webサーバに到達すると、お客様から報告を受けております。

GET /hogehoge/cisco123

原因

FirepowerのデフォルトのNetwork Analysis PolicyであるBalanced Security and Connectivityでは、Inline normalizationが動作しておらず、EventをPost ACK(攻撃パケットに対するACKを見た後)で検知しDropします。

この設定ですと、攻撃パケットに対するACK、HTTP ResponseをClientが受け取らなくても成立する攻撃の場合は攻撃が成立してしまいます。

こういった攻撃パケットをサーバ到達前にBlockするためには、Inline normalizationを動作させ、Pre ACK(攻撃パケットに対するACKを見る前)で動作させる必要があります。

設定方法

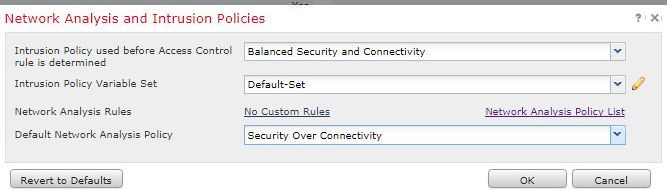

Pre-ACKを設定する、最も簡単な方法は、Access Control Policyに設定されたNetwork Analysis PolicyをSecurity Over Connectivityに変更することです。

Access Control PolicyのAdvancedから、Network Analysis and Intrusion Policiesを編集し、以下のとおりDefault Network Analysis PolicyをSecurity Over Connectivityに変更します。

手動で変更する場合は以下の通りの手順で変更できます。

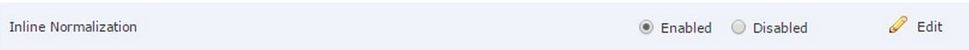

1. Sensorに適用されているNetwork Analysis Policyを開きます。

2. Settingを選びます

3. Inline normalizationを有効にします。

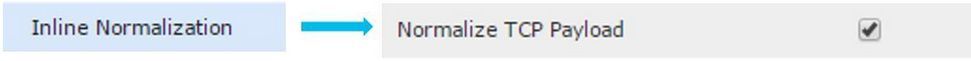

4. Setting -> Inline Normalization

5. Normalize TCP Payloadを有効化します。

6. Saveし、Network Analysis PolicyをSensorに適用します。

この後、先ほどのようなDrop and Alertが設定されたHTTP GETリクエストはWebサーバに到達せず、Sensor側でDropされるようになります。

動作しない場合

上記設定をしても動作しない場合は以下が疑われますので、ご確認ください。

- Network Analysis Policyが正しく適用されていることを確認する。

- Access Control PolicyのAdvanced settingからLatency-Based Performance Settingが無効であることを確認する(こちらは必ずしも影響を与えるとは限りませんが、低パフォーマンス環境では、影響を与える可能性があります)