- Cisco Community

- シスコ コミュニティ

- セキュリティ

- [TKB] セキュリティ ドキュメント

- ASA 9.3(2)以降: TLS 1.2のサポートについて

- RSS フィードを購読する

- 新着としてマーク

- 既読としてマーク

- ブックマーク

- 購読

- 印刷用ページ

- 不適切なコンテンツを報告

- RSS フィードを購読する

- 新着としてマーク

- 既読としてマーク

- ブックマーク

- 購読

- 印刷用ページ

- 不適切なコンテンツを報告

2015-06-21 07:30 AM 2017-08-31 10:44 AM 更新

はじめに

ASA バージョン 9.3(2)より、Transport Layer Security(TLS) バージョン 1.2のサポートを開始しました。TLS 1.2は、TLS 1.1のサポートを含みます。

TLSは、ASDM管理時や、Clientless SSL VPN、AnyConnect VPN接続時に利用されます。

本ドキュメントでは、ASAバージョン 9.3(2)以前と以降のTLSバージョンの確認方法、及び ASA9.3(2)以降にてTLS 1.0とTLS 1.1でのASAに接続を不可とする設定方法について紹介します。

Caution:

Caution:

TLSバージョンの制限を行う場合は、事前に全ての接続元や接続先がそのTLSバージョンに対応していることを入念に確認して下さい。

Tip:

Tip:

ASA バージョン 9.2以下での TLS 1.2のサポート予定は、2015年6月現在 ありません。TLS 1.2のサポートには 大きな機能拡張が必要であり、影響が大きいためです。

TLSバージョンの確認方法

show sslコマンドにて確認可能です。以下は各バージョン毎の出力です。

ASA バージョン 8.2(5) - TLS 1.2 非サポート

ASA# show version | in Ver Cisco Adaptive Security Appliance Software Version 8.2(5) Device Manager Version 7.2(1) ASA# show ssl Accept connections using SSLv2, SSLv3 or TLSv1 and negotiate to SSLv3 or TLSv1 Start connections using SSLv3 and negotiate to SSLv3 or TLSv1 Enabled cipher order: rc4-sha1 aes128-sha1 aes256-sha1 3des-sha1 Disabled ciphers: des-sha1 rc4-md5 null-sha1 SSL trust-points: manage interface: ASDM_TrustPoint0 Certificate authentication is not enabled

ASA バージョン 9.3(1) - TLS 1.2 非サポート

TAC-ASA# show version | in Ver Cisco Adaptive Security Appliance Software Version 9.3(1)1 Device Manager Version 7.3(2) Baseboard Management Controller (revision 0x1) Firmware Version: 2.4 TAC-ASA# show ssl Accept connections using SSLv2 or greater and negotiate to TLSv1 Start connections using TLSv1 only and negotiate to TLSv1 only Enabled cipher order: rc4-sha1 dhe-aes128-sha1 dhe-aes256-sha1 aes128-sha1 aes256-sha1 3des-sha1 No SSL trust-points configured Certificate authentication is not enabled

ASA バージョン 9.3(2) - TLS 1.2 サポート

TAC-ASA# show version | in Ver Cisco Adaptive Security Appliance Software Version 9.3(2) Device Manager Version 7.3(2) Baseboard Management Controller (revision 0x1) Firmware Version: 2.4 TAC-ASA# show ssl Accept connections using SSLv2 or greater and negotiate to TLSv1 or greater Start connections using TLSv1 and negotiate to TLSv1 or greater SSL DH Group: group2 SSL trust-points: Self-signed RSA certificate available Certificate authentication is not enabled

TLS 1.0とTLS 1.1 でのASA接続不可設定

ASA バージョン 9.3(2)以降にて、TLSバージョン 1.0と1.1を、ASAにて終端不可とする設定方法について、以下に示します。

CLIの場合:

TAC-ASA# conf t

TAC-ASA(config)# ssl server-version ?

configure mode commands/options:

any Enter this keyword to accept SSLv2 ClientHellos and negotiate the

highest common version - DEPRECATED; use 'tlsv1' instead

sslv3 Enter this keyword to accept SSLv2 ClientHellos and negotiate

SSLv3 (or greater) - DEPRECATED; use 'tlsv1' instead

sslv3-only Enter this keyword to accept SSLv2 ClientHellos and negotiate

SSLv3 (or greater) - DEPRECATED; use 'tlsv1' instead

tlsv1 Enter this keyword to accept SSLv2 ClientHellos and negotiate

TLSv1 (or greater)

tlsv1-only Enter this keyword to accept SSLv2 ClientHellos and negotiate

TLSv1 (or greater) - DEPRECATED; same as 'tlsv1'

tlsv1.1 Enter this keyword to accept SSLv2 ClientHellos and negotiate

TLSv1.1 (or greater)

tlsv1.2 Enter this keyword to accept SSLv2 ClientHellos and negotiate

TLSv1.2 (or greater)

TAC-ASA(config)# ssl server-version tlsv1.2 <--- TLS 1.1以下は拒否する

TAC-ASA(config)#

TAC-ASA(config)# show ssl

Accept connections using SSLv2 or greater and negotiate to TLSv1.2 or greater

Start connections using TLSv1 and negotiate to TLSv1 or greater

SSL DH Group: group2

SSL trust-points:

Self-signed RSA certificate available

Certificate authentication is not enabled

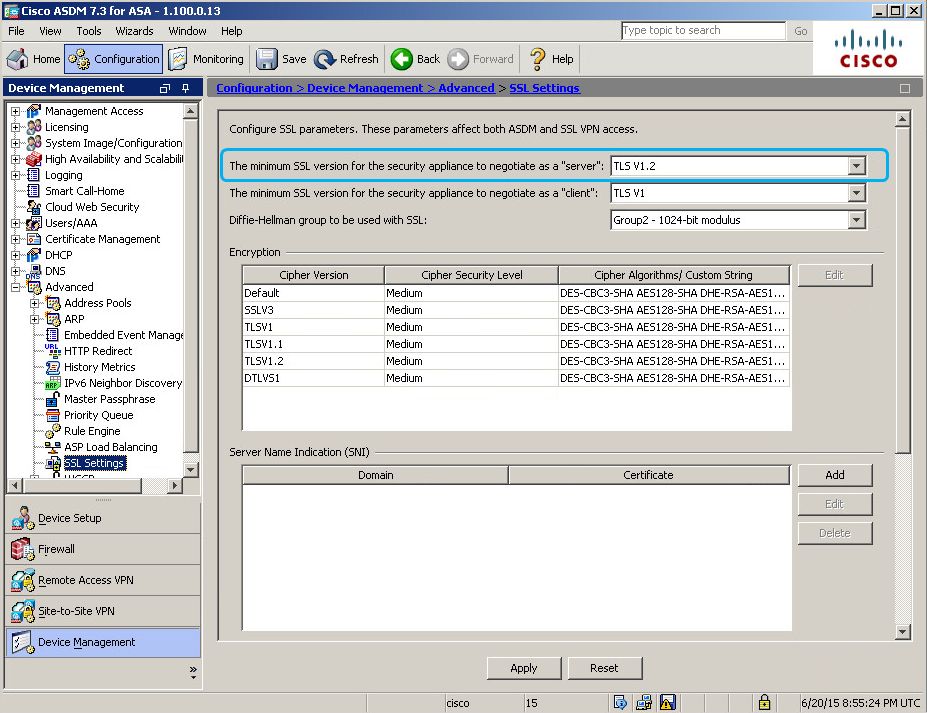

ASDMからの場合:

Configuration > Device Management > Advanced > SSL Settings

参考情報

New Features in ASA 9.3(2)/ASDM 7.3(2)

http://www.cisco.com/c/en/us/td/docs/security/asa/roadmap/asa_new_features.html#pgfId-157788

Cisco ASA Series Command Reference, S Commands - ssl server-version

http://www.cisco.com/c/en/us/td/docs/security/asa/asa-command-reference/S/cmdref3/s16.html#pgfId-1562315

Cisco Bug: CSCus79188 - Support SHA2/TLS 1.2 in 9.1.x code for ASA Benetton platforms

https://tools.cisco.com/quickview/bug/CSCus79188

- 既読としてマーク

- 新着としてマーク

- ブックマーク

- ハイライト

- 印刷

- 不適切なコンテンツを報告

いつも有用な情報を公開していただきありがとうございます。

1点質問させてください。

Anyconnect クライアントが、どの TLS バージョンを使用してネゴシエーションを試みるかは、ASA/Anyconnect の設定は関係なく、

クライアントのOS側の動作に依存する、という理解でよろしいでしょうか。

Windows10でレジストリを変更したらTLSのバージョンが変わったため、上記理解としております。

- 既読としてマーク

- 新着としてマーク

- ブックマーク

- ハイライト

- 印刷

- 不適切なコンテンツを報告

こんばんは。いつもシスココミュニティをご利用頂きまして有難うございます。

一般的には、TLSバージョンは Serverと Client間のネゴシエーションで決定されるため、クライアント側、ASAサーバー側、双方の設定やバージョンなどの影響をうけるかと思います。例えば、(かなり古いバージョンですが) AnyConnect 3.x以前の場合は TLS 1.2がサポートされてなかったため、ASA側でTLS1.2のみ受付可能にすると AnyConnect 3.xからのTLS1.0接続ができなくなくなったはずです。

なお、AnyConnect 4.x以降は TLS1.2をサポートしてるため、AnyConnect 4.xをご利用の場合は、ASAサーバー側のTLSバージョンの設定状況やバージョンは特に気にする必要は特にないかと思います。

- 既読としてマーク

- 新着としてマーク

- ブックマーク

- ハイライト

- 印刷

- 不適切なコンテンツを報告

TAC-ASA(config)# ssl server-version tlsv1.2

上記のコマンドを入力する際の注意点として、コマンド入力直前の時点で接続していたSSL-VPNやIPsec-VPNの通信に影響はありませんでしょうか?

検索バーにキーワード、フレーズ、または質問を入力し、お探しのものを見つけましょう

シスコ コミュニティをいち早く使いこなしていただけるよう役立つリンクをまとめました。みなさんのジャーニーがより良いものとなるようお手伝いします