- Cisco Community

- シスコ コミュニティ

- セキュリティ

- [TKB] セキュリティ ドキュメント

- ASA - Active Directory(LDAP)連携の設定例

- RSS フィードを購読する

- 新着としてマーク

- 既読としてマーク

- ブックマーク

- 購読

- 印刷用ページ

- 不適切なコンテンツを報告

- RSS フィードを購読する

- 新着としてマーク

- 既読としてマーク

- ブックマーク

- 購読

- 印刷用ページ

- 不適切なコンテンツを報告

2017-06-02 05:22 PM

[toc:faq]

1. はじめに

ASA による Active Directory (LDAP) との連携およびトラブルシューティング方法を整理して紹介します。あるユーザを AD のデータを使用して認証して、所属するグループ属性をもとに ASA のグループポリシーにマッピングするというシナリオに沿った設定となります。

本資料作成にあたり ASA 9.8.1、ASDM 7.8.1、および Windows Server 2012 を使用しています。バージョンにより画面表示や出力が異なる場合があるのでご注意ください。

2. Active Directory のディレクトリ情報

ASA の設定にあたり、連携する Active Directory (LDAP) のディレクトリ構造やユーザの属性を把握しておく必要があります。

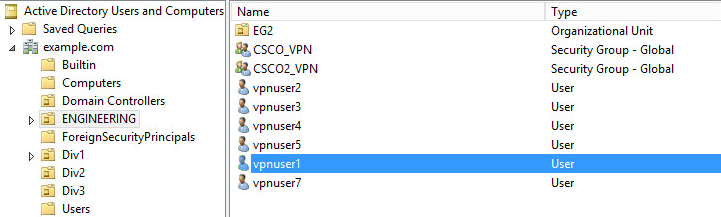

まず、認証対象のユーザとして ENGINEERING という Organization Unit (OU)に所属する vpnuser1 を使用します。

vpnuser1 のグループメンバーシップ情報です。同じ OU 配下にある2つのグループに所属しています。

LDP から当該ユーザ、グループの DN を出力させると以下のようになります。

これらを前提に ASA の設定を行っていきます。

3. ASA 設定例

3-1. AAA Server Group の設定

CLI と ASDM のそれぞれから AAAサーバの設定を表示させたものです。

|

ciscoasa# show running-config aaa-server LDAP |

ASDM からは Remote Access VPN > AAA/Local Users > AAA Server Groups から ADD をクリックしてAAAサーバグループを設定します。

Reactivation Mode や Dead Time、Max Failed Attempts はデフォルトの設定値を使用しているため、CLI の設定には表示されていません。また ASA 9.8 から Realm-id がサポートされましたが使用しないので空欄にしています。

設定したサーバグループ「LDAP」の Servers in the Selected Group から ADD をクリックして、サーバグループのサーバ毎のパラメータを設定します。

- Server Type (server-type) は Microsoft を選択します。何も選択せずに自動検出としても、今回の設定例では特に不都合はありません。

- Base DN (ldap-base-dn) は LDAP を検索する起点を指定します。

- Scope は BaseDN から LDAP を検索する範囲を指定します。

"All levels beneath the Base DN (subtree)" は、BaseDN の配下すべてが対象になります。

"One level beneath the base DN (onelevel)" は BaseDN から1階層下までが対象になります。たとえば vpnuser1 を検索するには BaseDN は "ldap-base-dn ou=ENGINEERING,dc=example,dc=com" のように指定する必要があります。 - Naming Attribute (ldap-naming-attribute)から LDAP 検索の対象となるユーザオブジェクトを指定します。vpnuser1 で検索するので今回は sAMAccountName を指定しています。

- Login DN / Login Password (ldap-login-dn / ldap-login-password) から Binding DN を指定します。便宜上、例では管理者アカウントを使用していますが、管理者権限が必要というわけではありません。

- LDAP Attribute Map (ldap-attribute-map) は 3-2 で作成する LDAP Attribute MAP の名称をプルダウンから選択します。

- LDAP Parameters for Group Search (ldap-group-base-dn) では、グループ検索用の BaseDN を個別に設定できます。

SASL (Digest-MD5、Kerberos) は今回の AAAサーバの設定例では使うことが出来ません。

3-2. LDAP Attribute Map の設定

CLI と ASDM のそれぞれから見た設定例となります。

|

ciscoasa# show running-config ldap attribute-map CSC |

ASDM からは、AAA/Local Users > AAA Server Group の下段、または AAA/Local Users > LDAP Attribute Map から設定できます。以下は Mapping of Attribute name (map-name) の設定です。

以下は Mapping of Attribute Value (map-value)の設定です。

- map-name は user-attribute-name (左) と Cisco-attribute-name (右) の組み合わせです。cisco.com で紹介されている user-attribute-name のリストは以下のコンフィギュレーションガイドを参照ください。

Active Directory/LDAP VPN Remote Access Authorization Examples - map-value では map-name で定義したuser-attribute-name と Cisco-attribute-name のマッピング対象となる値を定義します。

Cisco-attribute-name は ASDM のプルダウンや CLI の ? から確認できます。

3-3. Connection Profile と Group Policy の設定

ASA で AnyConnect クライアントの認証用の Connection Profile としてTunnelGroup-CSC を作成しています。

|

ciscoasa# show running-config tunnel-group TunnelGroup-CSC |

クライアントからのアクセスを Connection Profile にマッピングさせる方法はご利用環境に応じて調整してください。

参考 - AnyConnect - Connction Profile (Tunnel Group) の選定方法について

同じく ASA で LDAP アトリビュートマップにより選定されるグループポリシーとして GroupPolicy-CSC を作成しています。

|

ciscoasa# show running-config group-policy GroupPolicy-CSC |

4. 動作確認

4-1. test aaa コマンドによる簡易チェック

test aaa-server コマンドで動作確認が実施できます。

| ciscoasa# test aaa-server authentication LDAP username vpnuser1 password xxxxxxxx Server IP Address or name: 192.168.10.50 INFO: Attempting Authentication test to IP address (192.168.10.50) (timeout: 12 seconds) INFO: Authentication Successful |

ASDM からは、AAA Server Group の Servers in the Selected Group から Test ボタンをクリックして実行します。

成功、失敗例の出力例です。

Test aaa-server は個別のサーバに対するテストを実施するのみとなり、AAA サーバグループ内のタイムアウトによるサーバ間の切り替わり、あるいはアトリビュートマップの動作を確認することはできません。

4-2. AnyConnect クライアントからの確認

show vpn-sessiondb anyconnect からアトリビュートマップで指定したグループポリシーが適用されているかを確認します。

|

ciscoasa# show vpn-sessiondb anyconnect Session Type: AnyConnect Username : vpnuser1 Index : 39091 |

アトリビュートマップによりグループポリシー がセットされると %ASA-6-113003 が記録されます。最終的に確立したセッション確立時のグループポリシーは、%ASA-6-113039 を確認します。

|

May 26 2017 13:25:21: %ASA-6-113004: AAA user authentication Successful : server = 192.168.10.50 : user = vpnuser1 |

5. Troubleshooting (debug)

LDAP 連携に関する動作を詳細に確認するためにはデバッグ(debug ldap 255)を参照する必要があります。以下では出力例を記載しています。また比較用に失敗時の出力も追記しています。

|

[25] Session Start

|

6. LDAPS (LDAP Over SSL)

LDAP over SSL を有効にするには、ASDM から Enable LDAP over SSL にチェックを入れます。CLI の running-configuration では ldap-over-ssl enable が追加され、ポート番号が636 に変更されます。

| ciscoasa# show running-config aaa-server LDAP aaa-server LDAP protocol ldap aaa-server LDAP (dmz) host 192.168.10.50 server-port 636 ldap-base-dn dc=example,dc=com ldap-scope subtree ldap-naming-attribute sAMAccountName ldap-login-password ***** ldap-login-dn cn=Administrator,cn=Users,dc=example,dc=com ldap-over-ssl enable server-type microsoft ldap-attribute-map CSC |

ASA で SSL のロギングを有効にして test aaa を実行すると、LDAP の処理の開始とともにSSLセッションが開始されていることが分かります。LDAPS が正常動作しないときに最初に確認するポイントもここになります。

|

ciscoasa# test aaa-server authentication LDAP username vpnuser1 password xxxxxxxx |

LDAPS は Password-management フィーチャを利用する場合は必須となります。ただし、フィーチャ自体が将来なくなる予定なので注意ください。password-management コマンドはすでにタブ補完で出てこなくなっているほか、ASDM でも有効化しようとすると警告がでるようになっています。

7. 参考資料

Cisco ASA Series VPN CLI Configuration Guide, 9.8

- Configure LDAP Authorization for VPN

Cisco Configuration Examples and TechNotes

- ASA Use of LDAP Attribute Maps Configuration Example

- 既読としてマーク

- 新着としてマーク

- ブックマーク

- ハイライト

- 印刷

- 不適切なコンテンツを報告

@Shinpei Kono 様

わかりやすい解説ありがとうございます!

バージョン 9.13 のリリースノートを確認すると、LDAPSの仕様に証明書が必須になっているようです。

https://www.cisco.com/c/en/us/td/docs/security/asa/asa913/release/notes/asarn913.html

Beginning with 9.13(1), the ASA establishes an LDAP/SSL connection only if one of the following certification criteria is satisfied:

The LDAP server certificate is trusted (exists in a trustpoint or the ASA trustpool) and is valid.

A CA certificate from servers issuing chain is trusted (exists in a trustpoint or the ASA trustpool) and all subordinate CA certificates in the chain are complete and valid.

9.13 以降は証明書をインストールさえしておけばいいのでしょうか。

それとも ssl trust-point <トラストポイント名> <インターフェース名> のコマンドでインターフェースへの

紐づけまで実施する必要がありますでしょうか。

別のトラストポイントをインターフェースに紐づけている関係で、

LDAPS用の証明書をインターフェースに紐づけできない可能性がある環境のため質問させていただきました。

検索バーにキーワード、フレーズ、または質問を入力し、お探しのものを見つけましょう

シスコ コミュニティをいち早く使いこなしていただけるよう役立つリンクをまとめました。みなさんのジャーニーがより良いものとなるようお手伝いします