- Cisco Community

- シスコ コミュニティ

- セキュリティ

- [TKB] セキュリティ ドキュメント

- ASA: スマートライセンス認証とトラブルシューティング

- RSS フィードを購読する

- 新着としてマーク

- 既読としてマーク

- ブックマーク

- 購読

- 印刷用ページ

- 不適切なコンテンツを報告

- RSS フィードを購読する

- 新着としてマーク

- 既読としてマーク

- ブックマーク

- 購読

- 印刷用ページ

- 不適切なコンテンツを報告

2016-07-10 10:01 PM 2024-03-18 11:16 PM 更新

- 1. ASAvとスマートライセンス認証

- 2. スマートライセンス認証の設定と確認

- 3. スマートライセンス認証 トラブル時の確認項目

- 3.1. 正しい時刻に合わせる

- 3.2. tools.cisco.comへの名前解決と疎通性を確認

- 3.3. 通信経路でHTTPS通信の阻害要素がないか確認

- 3.4. 証明書 %ASA-3-717009: Certificate validation failed エラーの場合

- 3.5. 期限内の正しいToken IDを発行、利用しているか確認

- 3.6. コールホームのライセンスプロファイルの確認

- 3.7. しばらく時間をおく

- 3.8. 再認証を行う

- 4. スマートライセンス認証 詳細調査用ログ

- 5. ライセンス認証後の 自動定期チェックと 失敗時の影響について

- 6. よくある質問

- 6.1. 定期認証失敗や回復時のASAシスログ出力例を教えてください

- 6.2. スマートライセンス利用時にASAvがアクセスする可能性のある宛先を教えてください

- 6.3. 定期認証失敗のライセンスクラウド(SSM)側での監視方法を教えてください

- 6.4. Strong-encryptionのライセンスが足りなく OUT OF COMPLIANCEになります

- 6.5 冗長構成で導入時、スマートライセンス登録は両機器で必要ですか

- 7. 参考情報

1. ASAvとスマートライセンス認証

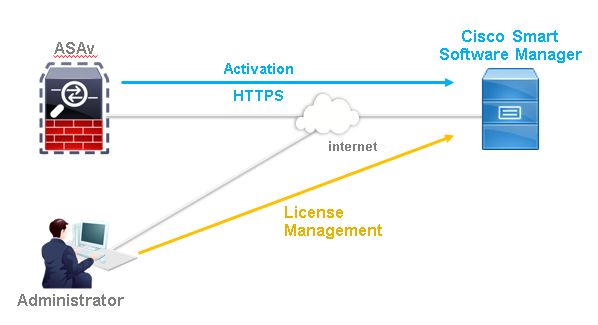

ASAv バージョン 9.3(2)より、ライセンス認証方式がスマートライセンス方式に変わりました。 スマートライセンス方式の場合、ライセンスは 中央管理され、購入済みライセンスのプールから、任意デバイスに割り当てが可能となります。 お客様は、Smart Software Managerを使用して、スマートライセンスをサポートする複数デバイスを統合管理する事ができます。

つまり、従来の物理デバイスに1つ1つ割り当て管理が必要なPAK方式に比べ、スマートライセンス方式は より柔軟な管理運用が可能になります。

なお、スマートライセンス方式の場合、ASAvは認証のために、インターネット接続性、及び Smart Software Manager への疎通性が必要です。

本ドキュメントでは、スマートライセンスでの認証方法、及び トラブルシューティング方法について紹介します。

本ドキュメントは ASAv バージョン 9.6(1)を元に確認、作成しております。

|

Note: |

2. スマートライセンス認証の設定と確認

まず、ASAvのバージョンは 9.6トレインの最新バージョン、もしくはそれ以降(9.8など)の利用をお勧めします。 ASA9.6は新しい証明書に対応しており、また ASAv-5利用時の必要メモリ量の減少や、KVM環境でのパフォーマンス改善など幾つか 良い新機能の実装が含まれるためです。

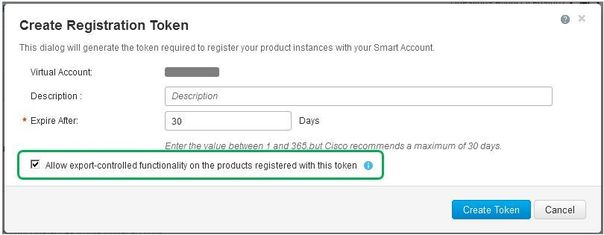

ASAvのスマートライセンス認証には、Smart Software Managerより発行したToken IDを用います。なお、Token ID発行時は、「Allow export-controlled functionality on the products registered with this token (このトークンに登録された製品の輸出規制された機能を許可する)」に必ずチェックを入れてください。当チェックを入れ発行したToken IDで認証されたデバイスは、strong-encryption機能が有効化され、3DES/AES暗号機能を利用可能になります。

対象のASAvが、インターネット接続 及び 名前解決が可能である事を、事前に確認してください。

CLIの場合、以下コマンドで、購入したライセンスに基づき、機能と速度を指定します。(補足: FPR1000/2100シリーズ利用時は throughput level 設定は不要)

license smart

feature tier standard

throughput level [100M] [1G] [2G] [10G] [20G]

以下コマンドで、認証の為 Token IDを登録します。

license smart register idtoken [token ID]

認証状態は show license features もしくは show version コマンドで確認できます。 License Stateが Licensedである事、任意のエンタイトルメント(ライセンス)がAuthorized(認可済み)である事、及び、ライセンス機能(Licensed features)が想定通りに有効化された事を確認してください。

ASAV-01(config)# show license features

Serial Number: 9A3TVxxxxxx

License mode: Smart Licensing

ASAv Platform License State: Licensed

Active entitlement: ASAv-STD-100M, enforce mode: Authorized

Licensed for maximum of 1 vCPU

Licensed features for this platform:

Maximum Physical Interfaces : 10 perpetual

Maximum VLANs : 50 perpetual

Inside Hosts : Unlimited perpetual

Failover : Active/Standby perpetual

Encryption-DES : Enabled perpetual

Encryption-3DES-AES : Enabled perpetual

Security Contexts : 0 perpetual

GTP/GPRS : Enabled perpetual

AnyConnect Premium Peers : 250 perpetual

AnyConnect Essentials : Disabled perpetual

Other VPN Peers : 250 perpetual

Total VPN Peers : 250 perpetual

Shared License : Disabled perpetual

AnyConnect for Mobile : Enabled perpetual

AnyConnect for Cisco VPN Phone : Enabled perpetual

Advanced Endpoint Assessment : Enabled perpetual

UC Phone Proxy Sessions : 500 perpetual

Total UC Proxy Sessions : 500 perpetual

Botnet Traffic Filter : Enabled perpetual

Intercompany Media Engine : Enabled perpetual

Cluster : Disabled perpetual

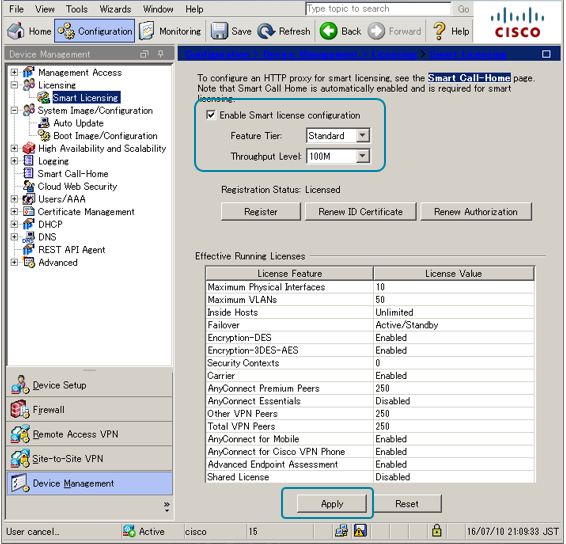

ASDMの場合、以下手順で可能です。

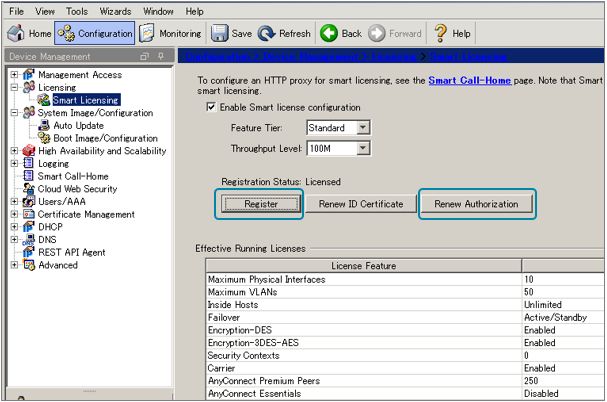

1. Configuration > Device Management > Licensing > Smart Licensing にアクセス

2. Enable Smart license configurationをチェックし、購入したライセンスに基づき 機能と速度を指定した後、Applyをクリックし適用

3. 同画面の「Register」ボタンをクリックし、"TokenID"入力し、"Register"実行

4. ASDM画面上部のRefreshアイコンをクリックし更新、Effective Running Licensesが更新される事を確認

CLI もしくは ASDMで認証後、最後に設定の保存を実行します。

- CLIの場合: write memory コマンド

- ASDMの場合: 画面上部の Saveアイコンをクリック

冗長構成の場合は、Standby機にもToken IDを入力し、スマートライセンス認証を実施してください。

上記を実行後も ライセンス認証が上手くいかない場合は、以下のトラブルシューティングに移行してください。

3. スマートライセンス認証 トラブル時の確認項目

3.1. 正しい時刻に合わせる

ASAvの時刻が正しいか再確認してください。 ライセンス認証には証明書を用いるため、ASAvの時刻情報が正しい必要があります。 正確なNTPサーバと同期をお勧めします。

CLI:

ntp server [NTPserver IP]

ASDM:

Configuration > Device Setup > System Time > NTP より設定

3.2. tools.cisco.comへの名前解決と疎通性を確認

tools.cisco.comの名前解決と、TCP port 80/443の疎通性があるか確認してください。 TCP pingコマンドが便利です。

TCP ping CLI実行例:

ASA# ping tcp tools.cisco.com 443

Type escape sequence to abort.

No source specified. Pinging from identity interface.

Sending 5 TCP SYN requests to 72.163.4.38 port 443

from 10.71.228.241, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 174/174/174 ms

TCP pingのASDM実行例や、TCP pingについて詳しくは以下を参照してください。

ASA: TCP pingを用いたトラブルシューティング

https://supportforums.cisco.com/ja/document/12527421

なお、ASAバージョン9.5(1)以降を利用時、スマートライセンス認証に管理インターフェイス (management-only設定)と Management Routing Tableを利用します。 管理インターフェイスが使用不可の場合、データインターフェイスと Global Routing Tableを利用します。 TCP Pingは Management Routing Tableの動作確認には使えません。 Routing Tableの違いについて詳しくは以下を参照してください

ASA9.5(1)以降: 管理通信用のRouting Tableの分離について

https://supportforums.cisco.com/t5/-/-/ta-p/3156504

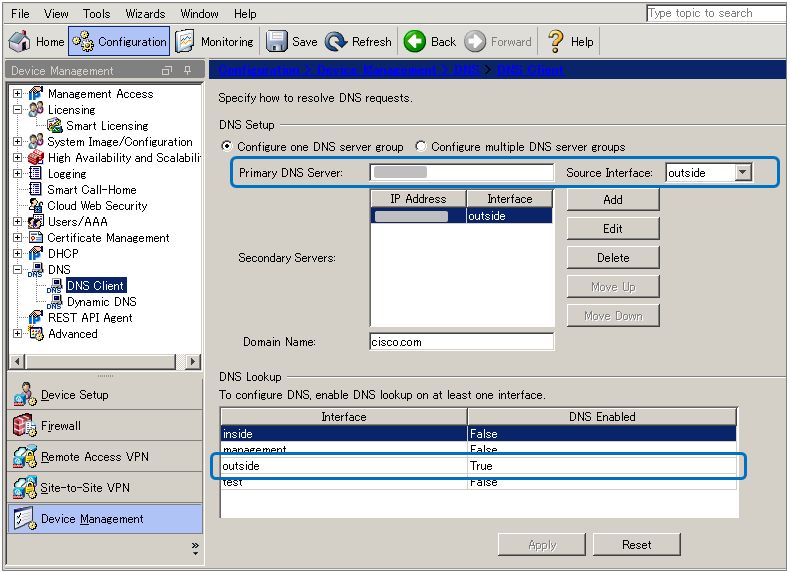

tools.cisco.comの名前解決に失敗する場合は、ASAでDNS設定が正しいか確認してください。 DNSサーバのIPは正しいか、DNS機能を有効化するインターフェイスは正しいか、ASAからDNSサーバに疎通可能か、などを確認します。

DNS CLI設定例:

dns domain-lookup outside

dns server-group DefaultDNS

name-server xx.xx.xx.xx outside

name-server xx.xx.xx.xx outside

domain-name <your domain name>

DNS ASDM設定例:

Configuration > Device Management > DNS > DNS Client より

3.3. 通信経路でHTTPS通信の阻害要素がないか確認

通信経路にHTTPS通信の制御装置 (例えば Firewallや透過型のプロキシサーバなど)がある場合、それらを通過 or 迂回できるようにしてください。 また、経路でSSL通信のDecrypt機能が有効な場合は、スマートライセンス認証の通信は対象外にするようにしてください。

外部アクセスに HTTP Proxyを経由する必要があるシステムの場合、以下を参考に事前に設定してください。

CLI:

call-home

http-proxy [Proxy-IP] port [Proxy-Port]

source-interface [IFname]

ASDM:

Configuration > Device Management > Smart Call-Home より

3.4. 証明書 %ASA-3-717009: Certificate validation failed エラーの場合

以下エラーで認証が失敗する場合、スマートライセンス認証に利用するTrustpoolが最新でない可能性があります。

%ASA-3-717009: Certificate validation failed. No suitable trustpoints found to validate certificate serial number: ...

ASAバージョン9.5(2)以降の場合、当Trustpoolの自動インポート機能(*毎日22:00実行)が有効ですので、しばらくお待ちいただければ 復旧を期待できます。

なお、証明書の更新は手動でも可能ですので、より詳しい復旧手順は以下のドキュメンとを参考にしてください。

ASA: ASA-3-717009: Certificate validation failedで、スマートライセンス認証が失敗する場合

https://supportforums.cisco.com/ja/document/13182316

3.5. 期限内の正しいToken IDを発行、利用しているか確認

スマートライセンス認証には、Smart Software Managerにて発行したToken IDを利用します。 以下はToken ID例です。 正しいToken IDを利用しているか再確認してください。

OWY0OTVhODctM2VkNy00YzJjLWE4OGYtYmRjYmU4MGR....

仮に期限切れの可能性がある場合は、SSM管理者に依頼し、新しいTokenIDを発行してもらうこと、及び そのToken IDを利用してスマートライセンス再登録をしてください。

切り分けのために、念のためTokenIDの新規再発行を実施し利用することは、スマートライセンス登録問題時の切り分けのうえで非常に有効です。

なお、スマートライセンス購入後のポストサポートは、Cisco TAC ライセンスチームからも提供可能です。 スマートランセンス管理や発行等のトラブルは、Cisco TACへの問い合わせも、検討してください。

3.6. コールホームのライセンスプロファイルの確認

スマートコール機能を用いて認証を行う為、以下 既存設定が show run内に含まれているか、(誤って消す or 変更してないか、)再確認してください。

ASA# show run call-home

call-home

profile License

destination address http https://tools.cisco.com/its/service/oddce/services/DDCEService

destination transport-method http

ASDMの場合、Configuration > Device Management > Smart Call-Home の画面下部 「Configure Subscription Profile」より、上記URLなどを確認できます。

3.7. しばらく時間をおく

ライセンスを購入や登録して 間もない場合は、しばらく時間をおいてから、再度試してみて下さい。

3.8. 再認証を行う

上記 3.1~3.7を確認後、再度 スマートライセンス認証を実行してください。

CLI:

!! token登録コマンド

license smart register idtoken [token ID] force

!! 既に Licensing Portalに登録済みの場合の再試行時に実行

license smart renew auth

ASDM:

・ Configuration > Device Management > Licensing > Smart Licensing に移動

・ Token 登録時は、「Register」ボタンを押下した後のポップアップで、TokenID入力、及び "Force registration"をチェックし、"Register"を実行。 もしくは、既に Licensing Portalに登録済みで再試行時は、「Renew Authorization」ボタンをクリック

4. スマートライセンス認証 詳細調査用ログ

3.1~3.8を確認、実行しても改善しない場合は、以下4.1~4.4の手順で ログの取得・確認をお勧めします。 必要に応じて、テクニカルサポート部門などに支援を依頼してください。

4.1. ローカルバッファにデバッグログの格納の有効化、及び 関連デバッグの有効化

logging enable

logging timestamp

logging buffer-size 200000

logging buffered information

logging debug-trace

logging message 711001 level notifications

debug license 10

debug license agent all

debug call-home all

debug ssl 255

debug crypto ca 255

debug http 255

4.2. CLI もしくは ASDMから 再認証もしくは認可を実行 (※詳しくは手順3.8を参照)

スマートライセンス登録ができない場合・・ license smart register idtoken [token ID] force

スマートライセンス登録済みだが再認可ができない場合・・license smart renew auth

4.3. 以下ログを収集

ping tools.cisco.com

ping tcp tools.cisco.com 80

ping tcp tools.cisco.com 443

ping www.cisco.com

ping tcp www.cisco.com 80

show log

show license all

show version

show call-home profile license

show license registration

show software authenticity running

show vm

show tech

show ntp association

show ntp status

show clock

show log

more disk0:/smart-log/agentlog

4.4. デバッグの無効化

undebug all

debug-traceコマンドとロギング設定について詳しくは 以下URLを参考ください。

ASA: logging debug-traceを活用したトラブルシューティング

https://supportforums.cisco.com/ja/document/12271691

5. ライセンス認証後の 自動定期チェックと 失敗時の影響について

ライセンス認証成功後、ASAvは30日毎に License Authorityと ライセンス認可状況の定期チェック(Authorization Renewal)を行います。何らかの理由で このチェックが3回失敗し、計90日たつと ライセンス割り当ては開放されます。ASAv バージョン 9.14(1)以降の場合は、ライセンス開放後も通信処理能力は維持され 通信速度制限は発生しませんが、新しい設定変更ができなくなり、かつ継続利用はライセンスコンプライアンス上は違反の状態となります。ASAvバージョン9.14(1)未満の場合は、ライセンス開放発生すると、自動再起動と100kbpsの通信速度制限が発生します。ライセンス認可状況の確認失敗の回復には、ライセンスクラウドへのアクセス不可問題の解消と、解消後の認可の更新(※license smart renew authコマンド実行、もしくは 、1時間毎の自動更新まで待つ)が必要です。

また、ASAvのライセンスクラウド(SSM)の登録期限は1年となり、半年に1回の証明書の更新(Certificate Renewal)を行います。何らかの理由で この証明書の更新が長期失敗し 計1年たつと、ASAvのスマートライセンス登録の無効化処理が発生し、スマートライセンス登録前の 速度やコネクション数に100kbpsの通信速度制限のある状態に戻ります。証明書/登録失効後の回復には、TokenIDを入力してのスマートライセンスの再登録が必要です。

つまり、インターネットに接続不可な状態で90日経つとライセンスの解放処理が、1年経つとスマートライセンス未登録状態となり通信速度制限のある状態への移行が発生します。ライセンス状態による通信速度制限はASAvのみで発生し、ASA物理アプライアンス(FPR2100やFPR4100/9300シリーズなど)では発生しません。

ASAvは仮想デバイスとなり、利用継続には定期的なライセンス認可状態や証明書のオンライン更新が必要な製品です。長期間(数か月以上) Internetコネクティビティが無い状態にASAvを置くのは、避けてください。

show license all コマンドで、Authorizationや Certificateの 更新予定日と 失効予定日を確認できます。

ASA# show license all | be Jobs

--- snip ---

Upcoming Scheduled Jobs:

Certificate Renewal: Feb 22 10:50:43 2016 UTC (30 days, 23 hours, 6 minutes, 2 seconds remaining)

Certificate Expiration: Aug 25 10:44:31 2016 UTC (215 days, 22 hours, 59 minutes, 50 seconds remaining)

Authorization Renewal: Feb 21 03:33:31 2016 UTC (29 days, 15 hours, 48 minutes, 50 seconds remaining)

Authorization Expiration: Mar 22 03:33:31 2016 UTC (59 days, 15 hours, 48 minutes, 50 seconds remaining)

定期認証失敗時のシスログ出力例は当ドキュメントの「6.1. 定期認証失敗や回復時のASAシスログ出力例を教えてください」を参照してください。

各製品のステート毎の動作影響について詳しくは、スマートライセンス 対応製品一覧 確認方法 を参照してください。

6. よくある質問

6.1. 定期認証失敗や回復時のASAシスログ出力例を教えてください

ライセンスクラウドとの定期認証の失敗や 状態遷移時は以下のようなシスログが出力されます。 シスログメッセージID 444303は、スマートライセンス関係の問題発生時の確認に役立ちます。

%ASA-4-120005: Call-Home license message to https://tools.cisco.com/its/service/oddce/services/DDCEService was dropped. Reason: xxxxxx

%ASA-3-444303: %SMART_LIC-3-COMM_FAILED:Communications failure with Cisco licensing cloud: Communication message send response error.

%ASA-5-444305: %SMART_LIC-5-GRACE_START:Entering grace period

%ASA-2-444200: ASAv platform license state transitioned to Unlicensed.

ライセンスクラウドとの認証が成功/回復時は以下のようなシスログが出力されます。 シスログメッセージID 444306は、スマートライセンス関係の状態確認に役立ちます。

%ASA-6-444306: %SMART_LIC-6-AGENT_REG_SUCCESS: Smart Agent for Licensing Registration with Cisco licensing cloud successful.

%ASA-6-444306: %SMART_LIC-6-ID_CERT_RENEW_SUCCESS: Identity certificate renewal successful.

%ASA-6-444306: %SMART_LIC-6-AUTH_RENEW_SUCCESS:Authorization renewal with Cisco licensing cloud successful. State=authorized

シスログ監視をされている場合は、定期認証失敗時に出力される可能性のあるシスログメッセージIDのロギングレベルを上げておくと、万が一の定期認証失敗時の確認や 即時対応に便利です。 以下は、定期認証失敗時の関連シスログメッセージで、シスログレベル変更の設定例です。 ロギング設定のチューニング例について詳しくは コチラを参照してください。

logging message 120005 level errors

logging message 444305 level errors

logging message 444303 level alerts

logging message 444200 level alerts

6.2. スマートライセンス利用時にASAvがアクセスする可能性のある宛先を教えてください

以下を利用します。各TCP80とTCP443のアクセスを許可をしてください。なお、FQDNのIPアドレスは変動する可能性があります。

tools.cisco.com ・・・ スマートライセンスの初回認証や定期認証時に利用

www.cisco.com・・・ Root CAが古い場合の更新時に利用 (ASAバージョン9.5(2)以降は自動確認/更新機能が有効)

6.3. 定期認証失敗のライセンスクラウド(SSM)側での監視方法を教えてください

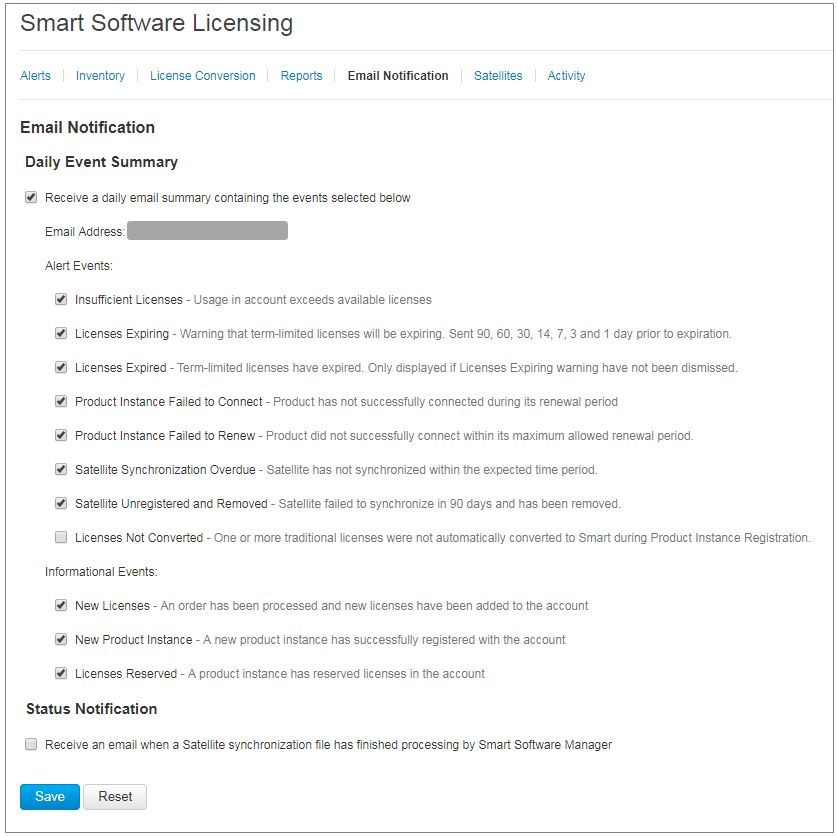

SSMの Email Notificationで、様々なイベントの要約メールの受信設定が可能です。 ライセンス関連ですと、ライセンス不足や期限失効近く、もしくは失効の通知を受けれます。 製品インスタンスの接続や更新失敗の通知も受け取ることができます。

ライセンスや製品インスタンスの更新失敗による機能制限発生の防止のためにも、活用を強くお勧めします。

6.4. Strong-encryptionのライセンスが足りなく OUT OF COMPLIANCEになります

Smart Software Managerを用いたクラウド認証を利用時や、SSMサテライト 2.3.0以降を利用時は、Strong-encryptionライセンスは利用しません。 代わりに、Token ID発行時に、「Allow export-controlled functionality on the products registered with this token (このトークンに登録された製品の輸出規制された機能を許可する)」をチェックすることで、Strong-encryption機能(3DES/AES)は自動で有効化されます。

Strong-encryptionライセンスは、SSMサテライトサーバー 2.3.0より前を利用時にのみ利用する、非常に古いライセンスであり、必要となるケースは非常に稀です。

仮にStrong-encryptionライセンスの利用要求の設定をしてしまい、当ライセンスの割り当てを受けれなかった場合、OUT OF COMPLIANCE (ライセンスのコンプライアンス違反)の状態になります。誤って利用設定をしてしまった場合は、CLIの場合は「feature strong-encryption」の設定を 先頭にnoを付けて消去を、ASDMの場合は [Configuration] > [Device Management] > [Licensing] > [Smart Licensing] の [Enable strong-encryption protocol]のチェックを外してから設定をApplyしてください。

license smart feature tier standardfeature strong-encryption<--- Smart Software Managerのクラウド認証利用時は不要

6.5 冗長構成で導入時、スマートライセンス登録は両機器で必要ですか

はい、各機器でスマートライセンス登録を実施してください。各機器でスマートライセンス登録をしないと、各機器でStrong-Encryption機能 (高度暗号機能) が有効になりません。また、仮想アプライアンスである ASAvの場合、ライセンス認証未実施時の速度制限の解除(※)には、スマートライセンス登録が必要です。(※FPR1000/2100など物理アプライアンスの場合はライセンス未認証時の速度制限はありません。)

なお、冗長構成で利用時は、スマートライセンス認証後、Active機が冗長ペアに必要なライセンスを ライセンスクラウドに取りに行きます。

7. 参考情報

Cisco 適応型セキュリティ仮想アプライアンス(ASAv) データ シート

http://www.cisco.com/web/JP/product/hs/security/asav/prodlit/datasheet-c78-733399.html

Smart Software Licensing for the ASAv and ASA on the FXOS Chassis

http://www.cisco.com/c/en/us/td/docs/security/asa/asa96/configuration/general/asa-96-general-config/intro-license-smart.html

ASAv Smart Licensing Failures Due to Certificate Handshake Failure

http://www.cisco.com/c/en/us/support/docs/security/adaptive-security-appliance-asa-software/200486-ASAv-Smart-Licensing-Failures-Due-to-Cer.html

Smart Software Manager

http://www.cisco.com/web/ordering/smart-software-manager/index.html

FPR4100/9300-ASA: Smart License 有効化方法とトラブルシューティング

https://supportforums.cisco.com/t5/-/-/ta-p/3328615

FMC: Smart License 有効化方法と トラブルシューティング

https://supportforums.cisco.com/t5/-/-/ta-p/3296811

ファイアウォール トラブルシューティング

https://community.cisco.com/t5/-/-/ta-p/3161736

Firepower System and FTDトラブルシューティング

https://community.cisco.com/t5/-/-/ta-p/3161733

- 既読としてマーク

- 新着としてマーク

- ブックマーク

- ハイライト

- 印刷

- 不適切なコンテンツを報告

当ドキュメントの情報は、2017年リリースの Firepower2100シリーズのASAを利用時も参考にできます。 Firepower2100シリーズのASAのスマートライセンス機能は、ASAvのスマートライセンス機能がベースのためです。

なお、Firepower 2100シリーズのASAを利用の場合、幾つかASAvとの違いがあるため、以下に列記させていただきます。

- NTP設定は シャーシ側(FXOS側)で行う必要があること。GUIの設定方法はコチラを参照

- ASAvで廃止予定であった幾つかのshowコマンドに対応してないこと

- Firepower2100シリーズでASAソフトウェア利用には、L-FPR2100-ASAライセンスが必要、及び 当ライセンスが利用のスマートアカウントに紐づいていること

- Firepower2100シリーズでは 仮にライセンスが失効しても、100kbps/100connectionsの性能制限が発生しないこと

- Firepower2100シリーズでは 仮にライセンスが失効すると、通信影響はないが、その後の設定変更時に一定の制限がかかること (例:Contextを新規追加作成できない、など)。 詳しくは、Configuration Guideを参照

Firepower2100シリーズと Firepower4100/9300シリーズでは、スマートライセンス認証を行うソフトウェアや方式が異なります。 各シリーズの認証方式の違いについて詳しくは、以下ドキュメントの CSCJ_Webcast_20180220_Firepower.pdfの5 4P以降を参照ください。なお、以下ドキュメントの閲覧には、保守契約と紐づいたアカウントが必要です。

[Firepower 2100/4100 の ASA/FTD 利用時の比較と保守方法]

https://community.cisco.com/t5/-/-/ba-p/3321473

以下は、FPR2120で、スマートライセンス登録が正しく成功し、スタンダードライセンス(L-FPR2100-ASA)も正しく割り当てられた後のログ出力例です。

ciscoasa(config)# show license all Smart Licensing Status ====================== Smart Licensing is ENABLED Registration: Status: REGISTERED <--- Registeredでスマートライセンス登録が成功したことを確認 Smart Account: XXXXXX Virtual Account: XXXXXXX Export-Controlled Functionality: Allowed Initial Registration: SUCCEEDED on Mar 07 19:15:13 2019 JST Last Renewal Attempt: SUCCEEDED on Feb 19 16:29:57 2019 JST Next Renewal Attempt: Sep 03 19:15:13 2019 JST Registration Expires: Mar 06 10:10:00 2020 JST License Authorization: Status: AUTHORIZED on Mar 07 19:15:24 2019 JST Last Communication Attempt: SUCCESS on Mar 07 19:15:24 2019 JST Next Communication Attempt: Apr 06 19:15:23 2019 JST Communication Deadline: Jun 05 19:09:21 2019 JST License Usage ============== Firepower 2100 ASA Standard (FIREPOWER_2100_ASA_STANDARD): Description: Firepower 2100 ASA Standard Count: 1 Version: 1.0 Status: AUTHORIZED <--- スタンダードライセンスがAuthorizedで正しく割り当てられ利用可能なことを確認 Product Information =================== UDI: PID:FPR-2120,SN:JAD2117xxxx Agent Version ============= Smart Agent for Licensing: 1.6.14_rel/129 ciscoasa(config)#

- 既読としてマーク

- 新着としてマーク

- ブックマーク

- ハイライト

- 印刷

- 不適切なコンテンツを報告

当該資料に関して質問があります。

[質問1]

資料はFPR2100用として記載されておりますが、FPR4100も同様という理解が正しいでしょうか。

[質問2]

以下の情報はFPR4100でも、同じ方法にて監視できるという理解が正しいでしょうか。

*****************************************************************************

6.3. 定期認証失敗のライセンスクラウド(SSM)側での監視方法を教えてください

*****************************************************************************

[質問3]

上記[質問2]以外の方法がある様であれば、その監視方法をご教示ください。

- 既読としてマーク

- 新着としてマーク

- ブックマーク

- ハイライト

- 印刷

- 不適切なコンテンツを報告

IKARIさん、こんにちは。 FPR4100/9300は アーキテクチャが異なりますので、専用の以下ドキュメントを確認して頂くとよいかと思います。

FPR4100/9300-ASA: Smart License 有効化方法とトラブルシューティング

https://supportforums.cisco.com/t5/-/-/ta-p/3328615

クラウドのライセンス管理用のWebサイトであるSSMは ライセンス管理の共通基盤のため、スマートライセンスに対応している製品でしたら どの製品の接続の監視にも利用できます。FPR2100もFPR4100も同様に監視可能です。

- 既読としてマーク

- 新着としてマーク

- ブックマーク

- ハイライト

- 印刷

- 不適切なコンテンツを報告

Nakamuraさん

お世話になります。

早々にご対応いただきありがとうございます。

「6.3. 定期認証失敗のライセンスクラウド(SSM)側での監視方法を教えてください」に記載されている情報は、FPR4100でも有効な監視方法ということで理解いたしました。

こちらで対応を検討してみます。

ありがとうございました。

- 既読としてマーク

- 新着としてマーク

- ブックマーク

- ハイライト

- 印刷

- 不適切なコンテンツを報告

Taisuke さん

こんにちは、いつも有益な記事を寄稿頂き大変参考となっております。

ありがとうございます。

本記事の以下の部分について、少し質問させて頂けますでしょうか。

5. ライセンス認証後の 自動定期チェックと 失敗時の影響について

-----

インターネットに接続不可な状態で90日経つとライセンスの解放処理が、1年経つとスマートライセンス未登録状態となり通信速度制限のある状態への移行が発生します。

ライセンス状態による通信速度制限はASAvのみで発生し、ASA物理アプライアンス(FPR2100やFPR4100/9300シリーズなど)では発生しません。

-----

とご説明頂いております。

また、以下のドキュメント内に

-----

猶予期間後、Licensing Authority に連絡しない限り、特別なライセンスを必要とする機能の設定変更を行なえませんが、動作には影響ありません。

-----

という説明がございましたので、

物理アプライアンス上の ASA (Firepower 41xx / 21xx シリーズ) については

1. ASA のライセンスは 90 日のインターネット接続不可にて、解放処理が行われるため

Standard (feature tier standard) 機能は運用継続可能ですが、Context 等の拡張機能には制限がかかる

→ 新規 context は作成できない (再起動後は拡張機能を超える context は作成できなくなる) etc...

2. 1年経過することで SSM 上から登録が未登録状態となるが

物理アプライアンス上の ASA では、引き続き拡張機能以外では動作影響は受けない

上記の認識でよろしいでしょうか。

もちろん、この状況は継続することは好ましくないため "永続ライセンス" に移行すべきであると考えております。

お忙しい中申し訳ございませんが、認識合わせにつきましてご回答いただけますと大変助かります。

- 既読としてマーク

- 新着としてマーク

- ブックマーク

- ハイライト

- 印刷

- 不適切なコンテンツを報告

こちらこそ、シスココミュニティのご利用、いつもありがとう御座います!

そして、ご期待に添えず大変 申し訳ないのですが、記載頂いたご質問は 基本 mayuponさんのご認識で問題ないと思われますが(※スマートライセンス登録前の段階でも ほとんどの機能の設定変更や動作試験が可能であること、及び 3des/aesは一旦有効化すると初期化しない限りは永続有効なことから推測可能です)、スマートライセンスのクラウド認証を行う製品で90日以上経つと その製品はライセンス未割当の状態になりますので 利用継続はコンプライアンス違反になります。

90日までが猶予期間のため、クラウド接続問題などが発生時は90日以内に対処をお願いしており、それ以上の利用は想定していないため、ご質問への明確な回答(※)は難しい所となります。。申し訳ありません。(※90日以上使っても問題ないという誤った理解をされる原因になってしまう可能性もありますので。。)

ご認識頂いております通り、何らかの理由でクラウド認証の継続の難しい環境の場合は、例えばSSMサテライトの利用や、永続ライセンス(PLRやSLR)のご利用をご検討頂けますと幸いです。ASAはPLRに対応しております。

PLRのご利用は 非常にセキュアな環境など何等か理由のある場合のみ可能となり、利用には審査/申請や別途ライセンスの購入が必要となるため、詳しくは弊社アカウントチームにご相談ください。

SLRの利用は、(ASAは対応しておりませんが Firepower製品のFTDが対応してるのですが)、弊社ライセンスチームにケースオープンすることで依頼可能です。 詳しいSLRの申請方法はコチラを参照してください。SLRの利用要件は PLRに比べると緩くなります。

- 既読としてマーク

- 新着としてマーク

- ブックマーク

- ハイライト

- 印刷

- 不適切なコンテンツを報告

仰る通り、"ライセンス未割当の状態になりますので 利用継続はコンプライアンス違反" の部分が重要ですね。

基本的には閉鎖空間であっても、90日経過前に1度はインターネットに接続できる状況を作り、 ライセンスの再認証が必要である点理解致しました。

また、ASA モードにおける永続ライセンス利用には"審査/申請" が必要である旨、初めて知りました。

こちらは、弊社担当のアカウントチームに詳しい内容を確認したいと思います。

Firepower が、ASA の後継機としてリプレースされるケースが多い中で 従来のライセンスと異なることから、

中々インターネット接続という環境を用意するケースが難しい状況も多い傾向があるので 永続ライセンスについては引き続き有効な手段として確認を進めさせて頂きます。

今後ともよろしくお願いいたします。

検索バーにキーワード、フレーズ、または質問を入力し、お探しのものを見つけましょう

シスコ コミュニティをいち早く使いこなしていただけるよう役立つリンクをまとめました。みなさんのジャーニーがより良いものとなるようお手伝いします