ISE 2.7で認証方式としてEAP-TEAP(Tunnel Extensible Authentication Protocol,RFC7170)が実装されました。Release Notes for Cisco Identity Services Engine, Release 2.7

これによりEAP-Chainingが可能になり、1つの認証Flowでmachine/user双方の認証ができそれぞれの結果に基づいた許可内容を指定できるようになります。EAP-chaining自体はEAP-FASTでも可能でしたが、WindowsのOS標準supplicantでは対応していなかったため、AnyConnect NAM等EAP-FAST対応のsupplicant softwareを必要としていました。Windows 10ではMay 2020 Update(2004/20H1)からEAP-TEAPが実装されたため、標準的な環境が揃ったことになります。

Windowsの標準SupplicantではChainingができず、以前はMAR(Machine Access Restriction)を利用して(machine認証成功)&(user認証成功)という条件を検出していました。

本稿ではEAP-TEAPの設定例を紹介します(AD-ISE連携は設定済みとし本稿には含めません)。

- Active Directory Domain Controller(Windows Server 2019 Essentials version 1809 VM)

- ISE(2.7patch1 VM)

- NAD(C3850 IOS-XE 16.6.3)

- Windows endpoint(Windows 10 Enterprise version 2004 VM)

Domain Controller

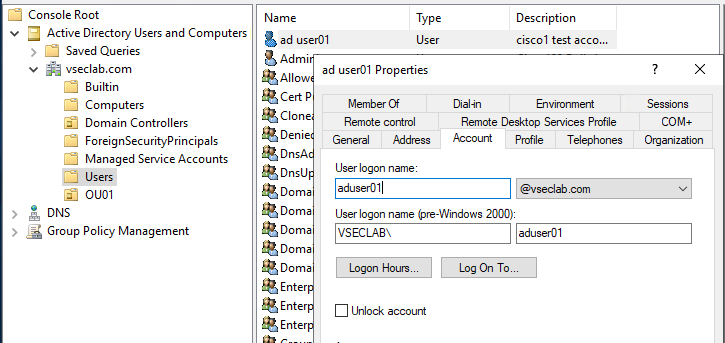

- 端末でログインに使用するUser account(aduser01)を作成しておきます。

こちらはEAP-TEAPは意識しません。

こちらは特にEAP-TEAPを意識しないため、他の802.1x設定と違いはありません。

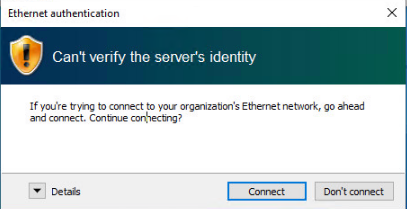

ISEからのServer証明書を信頼できない状態の場合、

が出てきますが、ConnectをクリックするとTEAPが成功します。

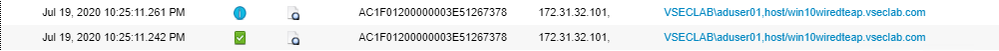

のように、chainingの場合、user accountとmachine account双方が表示されるのが特徴です。

CSCvt18613: AuthZ Conditions with AD Groups Not matched for EAP-Chaining TEAP(MSCHAPv2)

という次版で修正予定(2020年7月21日現在)の不具合がありますが、合わせて確認ください。

Machine Access Restriction Pros and Cons

Understanding EAP-FAST and Chaining implementations on AnyConnect NAM and ISE