はじめに

FirepowerにおけるFalse Negative(見逃し、検知・遮断失敗)については、Firepowerの機能や各ルールの不備・不具合により検知できていない場合とユーザーの設定により検知できていない場合がございます。

本ドキュメントでは、FirepowerにおいてFalse Negativeが疑われる場合の切り分け方法について説明します。

確認すべき設定

下記は検知・遮断の有無に影響を与える要因の例になります。下記の設定を見直した上で、それでもFalse Negativeが発生するかどうかを確認してください。

- Interface Inline Tapモード の設定

- Drop when Inline (Intrusion Policy) の設定

- Inline Normalizationの設定

- Latency-Based Performance Setting

- Base Policyのセキュリティ強度

- (SWパッチ/SRU/VDBのバージョン)

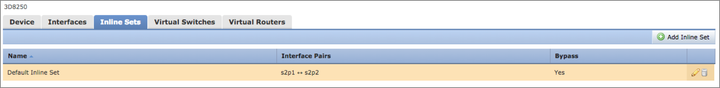

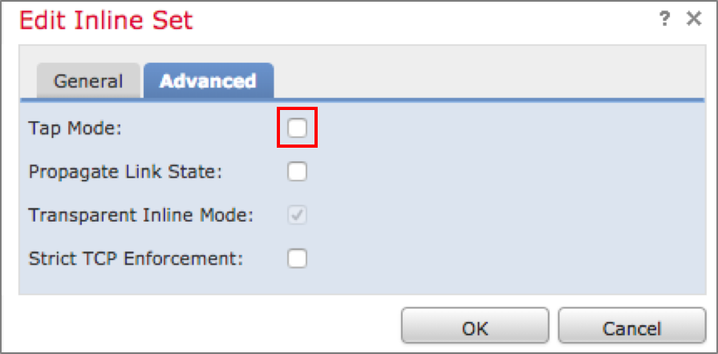

Interface Inline (Tapモード) の設定

FMCのWebUIより"Devices > Device Management > 該当のデバイスを編集 > Inline Setsタブ"と進みInterfaceのInlineペアが正しく割り当てられていることを確認してください。また、編集アイコンをクリックし、Tapモードになっていないことを確認してください。TapモードではFirepowerは通信を破棄しません。

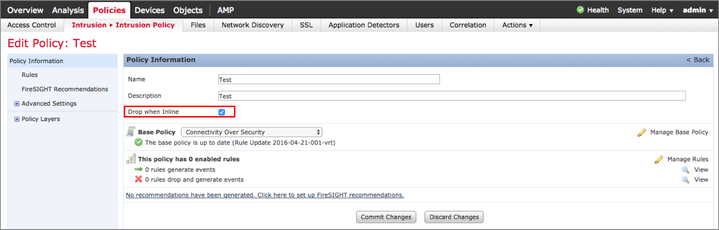

Drop when Inline (Intrusion Policy) の設定

FMCのWebUIより"Policies > Intrusion Policy > 該当のポリシーを編集"と進み、"Drop when Inline"がチェックされていることを確認してください。こちらが無効の場合にはFirepowerは該当のポリシーで検知したパケットを破棄しません。

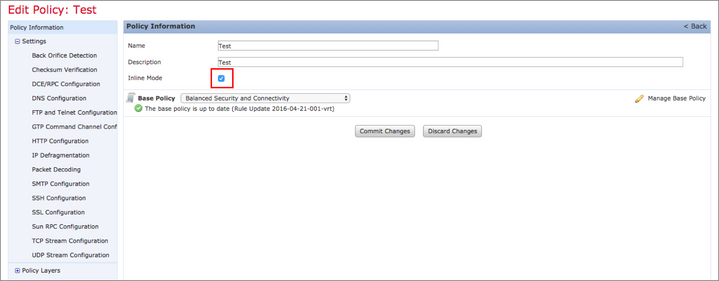

Inline Normalizationの設定

Inline Normalizationの有効/無効を確認してください。Inline Normalizationの無効の場合には、有効時とは検知挙動が異なり、通信が破棄されず通過する場合があります。詳細については、以下の記事を参照してください。

事象: Block and Alertを設定したRuleに合致するHTTP PacketがDropされない

(上記に併せて、該当のNetwork Analysis PolicyがInlineモードであることも確認してください。下図参照。)

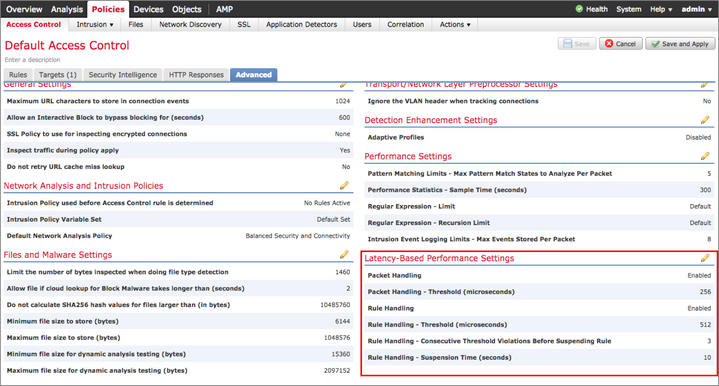

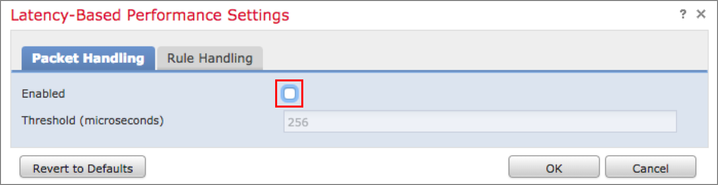

Latency-Based Performance Setting

FMCのWebUIより"Policies > Access Control > 該当のポリシーを編集 > Advancedタブ"と進み、Latency-Based Performanceの設定を確認してください。こちらが有効の場合には、Firepowerは、検知処理に時間がかかるような状況で、設定した閾値の時間を超えても処理が終わらない場合に、検知を終了しパケットを通過させます。また、こちらについては、"Packet Handling(パケットごとの閾値設定)"と"Rule Handling(ルールごとの閾値設定)"の2種類の設定がありますので、両方を確認してください。

Base Policyのセキュリティ強度

Firepowerでは選択するBase Policy(設定変更不可)に応じて検知精度が異なります。Base Policyのセキュリティ強度を高め、検知精度を上げてもFalse Negativeとなるか確認してください。Base Policyについての詳細は以下の記事を参考にしてください。

FMC: Network Analysis PolicyのBase Policyの違いについて

※検知精度と通信速度はトレードオフの関係にあり、検知精度を高めるほど検知負荷は増し、通信状況や機器の性能次第では通信遅延やバイパス(Firepoiwerが検知処理を行わずに通信を通過させる挙動)などを引き起こす可能性があります。

(SWパッチ/SRU/VDBのバージョン)

False Negativeの要因として、各種ソフトウェアコンポーネントの不具合や不備などの影響や、バージョンが古すぎてそれ以降に発見された攻撃に対応していない場合などがあります。したがって、ソフトウェアコンポーネントを最新の状態にすることで、False Negativeの発生リスクを減らすことができます。できるだけ最新バージョンを使用してください。

おわりに

上記の確認後もFalse Negativeの事象が継続している場合には、詳細な調査が必要となります。Cisco TACへ問い合わせを行う場合、TACより事象発生時の実際の通信のパケットキャプチャの取得を依頼する場合があります。以下の記事を参考に取得してください。

FirePOWER - パケットキャプチャの方法(packet capture)