はじめに

Firepower Management Center (FMC) 管理の Firepower Threat Defense (FTD) バージョン 7.0から AnyConnectのサポート機能がさらに強化され、Dynamic Split Tunneling がGUIから設定可能に変わりました。

本ドキュメントでは、FMC管理のFTDにおける、ダイナミック スプリット トンネル の設定方法と動作確認例を紹介します。

本ドキュメントでは、FMC/FTDバージョン 7.0.1、AnyConnect 4.10を利用して確認、作成をしております。

設定方法

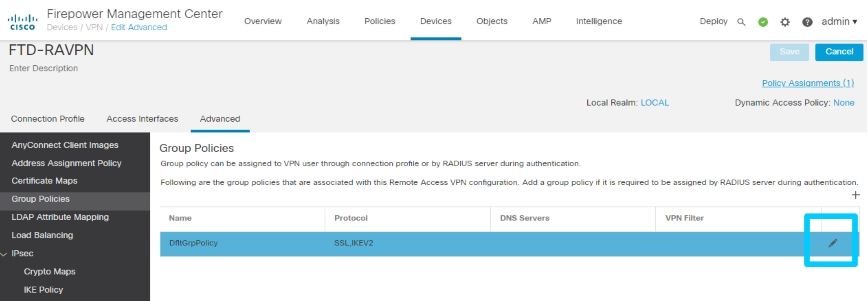

Devices > Remote Access > Advanced から、利用中の Group Policies の Edit ボタンをクリックします。

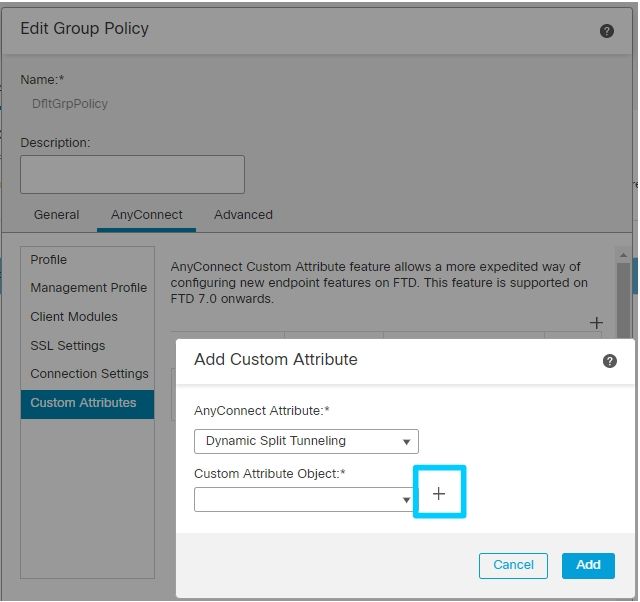

Edit Group Policy のポップアップがでるため、「AnyConnect」タブから Custom Attributes を選択し 「+」ボタンを押します。 Add Custom Attribute のポップアップがでるため、「AnyConnect Attribute」から「Dynamic Split Tunneling」を選択した後、「Custom Attribute Object」の「+」ボタンを押します。

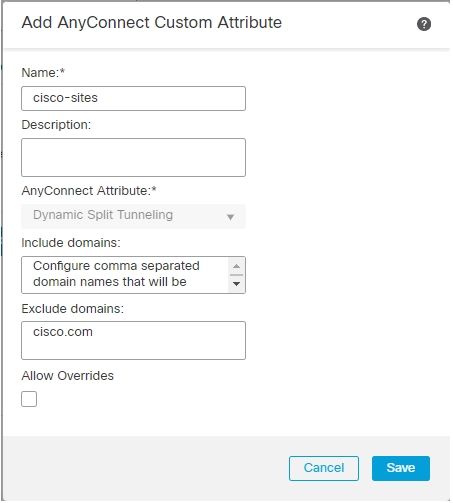

Custom Attributeで 任意名前と 包含 もしくは 除外設定を行います。例えば以下は、cisco.com宛の通信は トンネルから除外する設定例です。

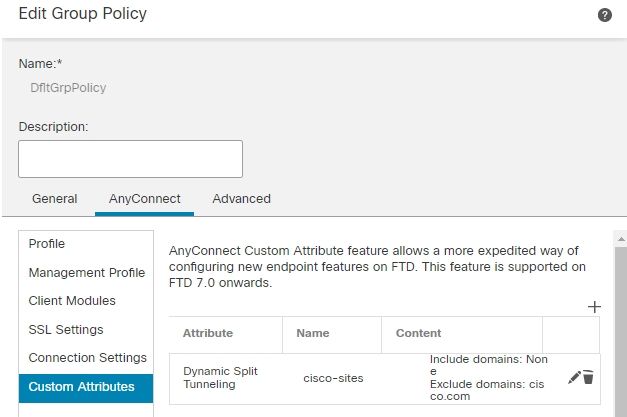

以下は設定後の Edit Group Policy の Custom Attributes の表示例です。設定が問題ないことを確認したら、FTDデバイスに設定をデプロイします。

動作確認

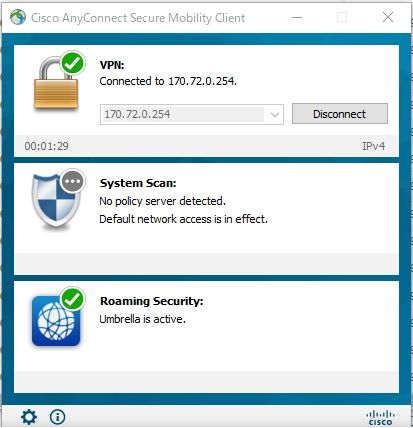

Custom Attributes を設定したFTDデバイスに、AnyConnect端末から接続します。

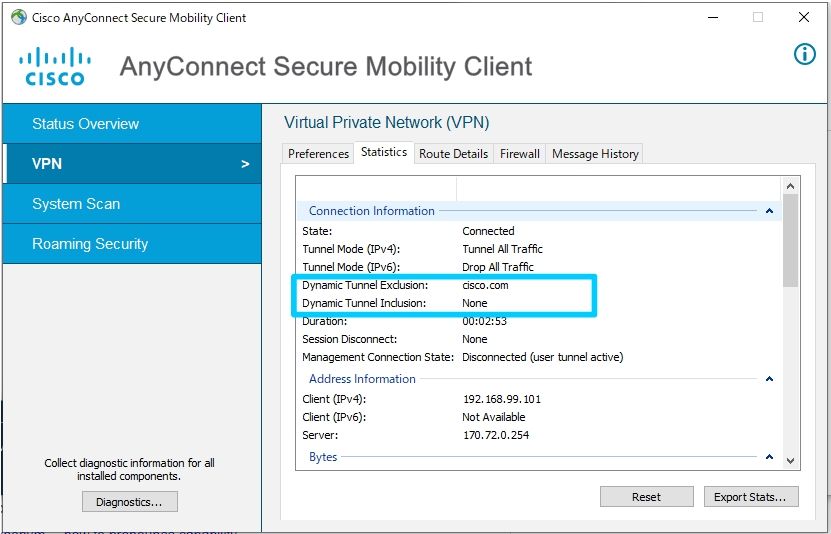

ギアアイコン(Advanced Windows)をクリックし、VPN > Statistics を確認すると、Dynamic Tunnel Exclusionに cisco.com が追加されていることを確認できます。

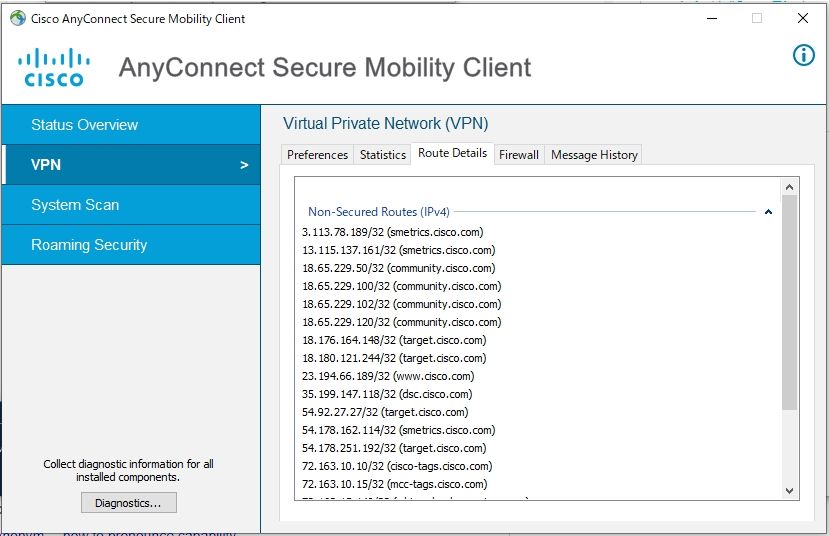

AnyConnect端末から cisco.com 上の任意ページにアクセスすると、「Route Details」タブから トンネルから除外された ドメインと そのルートを確認することができます。

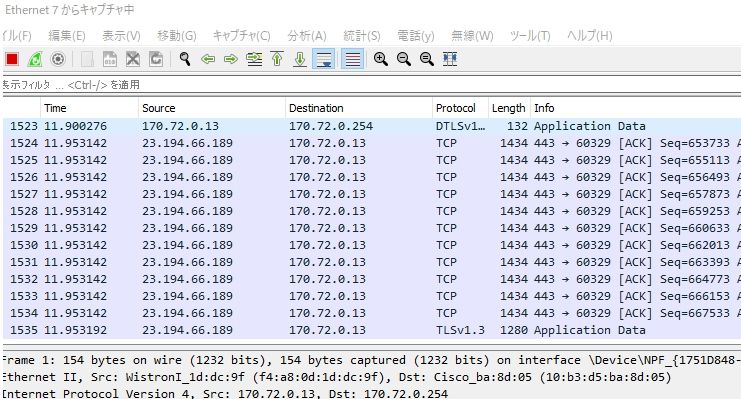

以下はAnyConnect端末のLANポートのキャプチャ結果となります。キャプチャからも、23.194.66.189宛(www.cisco.com) の通信がAnyConnectのUDPトンネル(DTLS)で暗号化されておらず、直接 TLSで接続されていることを確認できます。

参考情報

Firepower System and FTDトラブルシューティング

https://community.cisco.com/t5/-/-/ta-p/3161733

Cisco Secure Firewall (FTD) - how to ※FTD情報 まとめサイト

https://community.cisco.com/t5/-/-/ta-p/5024782