はじめに

本ドキュメントでは、Firepower2100/4100/9300シリーズのシャーシ用の 管理インターフェイス (chassis management interface) 利用時の制限と、Firepower2100シリーズでASAソフトウェア利用時の代替策として利用できる ip-clientコマンドについて紹介します。

本ドキュメントは、Firepower2120 ASAバージョン 9.8(2)24、Firepower4120 FXOSバージョン 2.2(2.26) を元に確認、作成しております。

シャーシ管理用インターフェイスの制限について

シャーシ管理用インターフェイスは、以下の管理のために用います。

- (Firepower2100シリーズ) シャーシ管理とASA/FTD管理の共用

- (Firepower4100/9300シリーズ) シャーシ管理用

FPR2100シリーズ:

シャーシ管理用のインターフェイスは特殊なインターフェイスとなり、以下の動作となります。

- 常に物理的リンクアップを継続

- 物理的なInterfaceのシャットダウン不可

- Speed/Duplex Autoでの動作となり、Speed/Duplexの変更不可

上記実装のため、ケーブルの抜線や 対向機器でshutdownを実施してもダウンせず、また FXOS側でshow faultでのフォルトログも生成されません。 Firepower2100シリーズでは シャーシ管理InterfaceをASA/FTDでも利用可能のため、ASA/FTD側でもログが生成されません。 この問題は CSCvi60871や CSCvi25364、CSCvd64182 で定義されています。

そのため、シャーシ管理インターフェイスと対向機器間でIP疎通が取れない場合は、ケーブルが正しく接続されているかの確認を実施してください。

FPR2100-ASA利用時のFXOS管理の代替策について (ip-client)

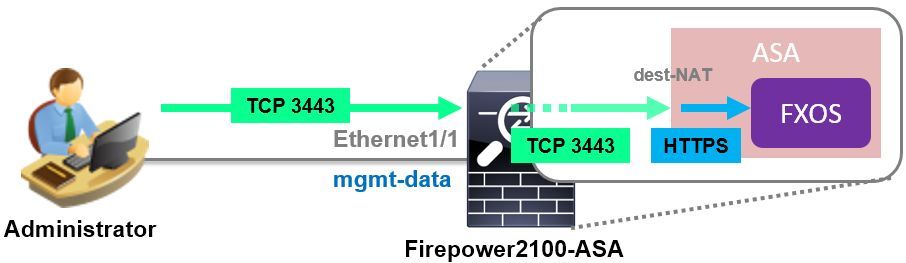

データインターフェイスでは リンクダウンアップや 伴うログの生成、Speed/Duplex変更等が可能です。また、Firepower2100-ASAシリーズで利用時は、ip-clientコマンドを利用することで、ASAのデータインターフェイス経由で、FXOSに管理アクセスが可能です。

当機能は Single Modeを利用時のみ使えます。Multiple Context Modeではサポートされません。

FXOS管理アクセスには、プロトコルごとに以下のデフォルトポートを用います。

HTTPS: 3443

SSH : 3022

SNMP : 3061

ASAソフトウェアは対象ポート宛の通信があった場合、FXOSの管理IPアドレスとポート宛に宛先変換し、FXOSソフトウェアに通信を転送します。

以下は構成と設定例です。

構成例:

FXOS側設定 (管理IPと、HTTPS/SSH許可):

scope system

scope services

enable https

enable ssh-server

enter ip-block 0.0.0.0 0 https

exit

enter ip-block 0.0.0.0 0 ssh

exit

scope fabric-interconnect a

set out-of-band static ip 1.150.0.25 netmask 255.0.0.0 gw 1.0.0.100

※設定変更後は commit-buffer で設定適用を ※FXOS側のHTTPSやSSHのデフォルトポートは変更しないでください

ASA側設定 (HTTPSとSSHのASA経由のFXOS管理アクセス許可):

interface Ethernet1/1

nameif mgmt-data

security-level 80

ip address 1.150.0.61 255.0.0.0

!

ip-client mgmt-data

!

fxos https permit 0.0.0.0 0.0.0.0 mgmt-data

fxos ssh permit 0.0.0.0 0.0.0.0 mgmt-data

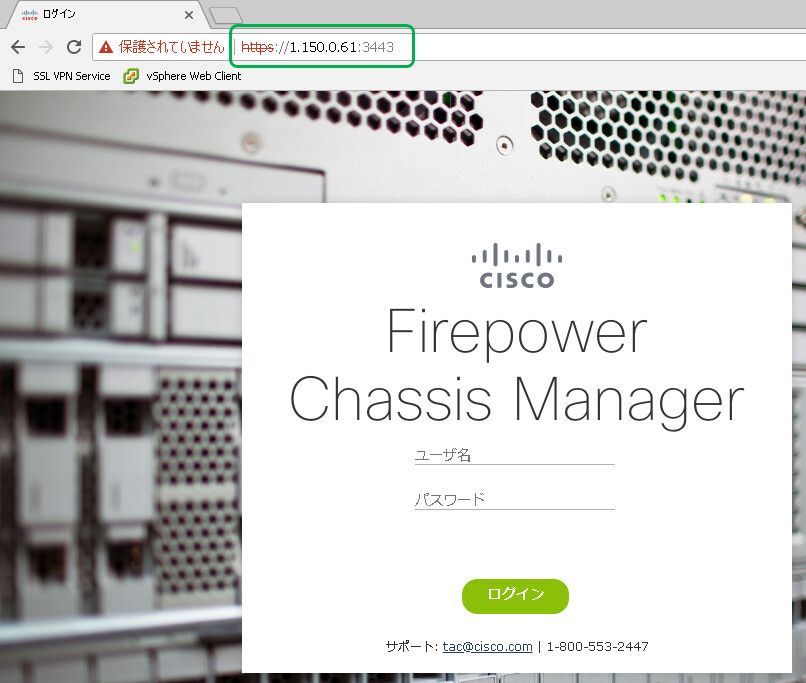

FXOSのWebUI(FCM)にアクセスしたい場合は、https://[ASA-IP]:3443 宛にアクセスします。 以下画像は実際のGoogle Chromeでのアクセス例です。

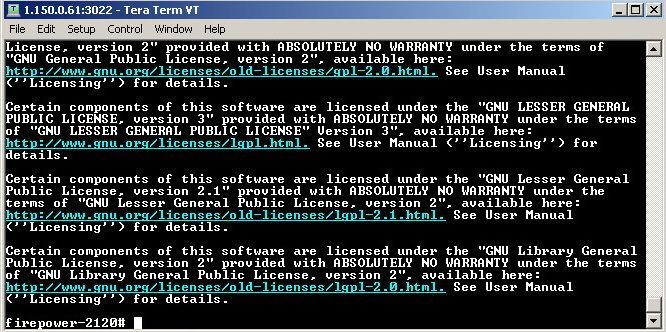

FXOSにSSHアクセスしたい場合は、ssh://[ASA-IP]:3022 宛にアクセスします。 以下画像は実際のTeratermでのアクセス例です。

以下はデータインターフェイス Eth1/1が接続する対向スイッチのポートをシャットダウン時の、ASA側のログ出力例です。Firepower2100シリーズでは、FXOSソフトウェアのログはASA側に出力されます。

FPR2100-ASA(config)# Mar 30 14:57:20 firepower-2120 port-manager: Alert: Ethernet1/1 link changed to DOWN

Mar 30 2018 14:57:19: %ASA-2-199014: Mar 30 14:57:20 firepower-2120 port-manager: Alert: Ethernet1/1 link changed to DOWN

ASA側で show interface ip briefで、インターフェイスのダウンアップ状況を確認可能です。

FPR2100-ASA(config)# show interface ip brief

Interface IP-Address OK? Method Status Protocol

Internal-Data0/1 unassigned YES unset up up

Ethernet1/1 1.150.0.61 YES manual down down <--- THIS

Ethernet1/2 192.168.1.131 YES manual up up

Ethernet1/3 unassigned YES unset administratively down up

また、FXOS側で show faultでも、インターフェイスのダウン状況を確認可能です。

firepower-2120# show fault

Severity Code Last Transition Time ID Description

--------- -------- ------------------------ -------- -----------

Minor F1150 2018-03-30T14:54:29.000 176415 ether port 1/1 on fabric interconnect A oper state: link-down, reason: Down

FPR2100-ASA利用時のFXOSからの管理通信について (ip-client)

FPR2100シリーズでASAを利用時は、例えばNTPサーバ設定はFXOS側で行いますが、FXOSのNTPやDNS管理通信も ASAのデータインターフェイスを利用できます。 FXOSが外部アクセスする場合、デフォルトでASAのoutsideインターフェイスを利用します。 ip-client設定を利用する場合、ASA側でmanagement-onlyインターフェイス設定は除外するようにしてください。ASAは management-only設定を持つ場合、Routingテーブルをデータ処理用と管理通信用に分離してしまうためです。

参考情報

ASA Configuration Guide, 9.8 - Chapter: Management Access

https://www.cisco.com/c/en/us/td/docs/security/asa/asa98/configuration/general/asa-98-general-config/admin-management.html

ファイアウォール トラブルシューティング

https://supportforums.cisco.com/t5/-/-/ta-p/3161736

Firepower System / Firepower Threat Defense (FTD) トラブルシューティング

https://supportforums.cisco.com/t5/-/-/ta-p/3161733