はじめに

本ドキュメントは、アラームカテゴリの Policy Violation について説明します。Stealthwatch バージョン 6.9 を使用して作成されていますので、スクリーンショットはバージョン 6.9 の画面となっています。そのため、新しいバージョンとは画面遷移や機能に差異がある場合があります。

ソリューション

Cisco Stealthwatch を使用すると、包括的なネットワーク可視性によりネットワークポリシーをモニタすることができます。Netflow やその他の形式のトラフィックメタデータをネットワークから直接収集することにより、Stealthwatch はネットワークのトランザクションをモニタすることができ、観測した変わったイベントに対してアラートを上げることができます。いくつかの既存のセキュリティイベントとカスタムセキュリティイベントを使うことで、リアルタイムにポリシー違反(Policy Violation)を検出することができます。これにより、組織がリスクにさらされる前にこれらの違反に対処することができる絶好の機会が得られます。

最小要件

Cisco Stealthwatch システム構成の最小要件は以下の通りです。

- Core/Distribution レイヤから全てのホスト間通信が見えること。

- Stealthwatch バージョン 6.9 またはそれ以降を使用していること。

Policy Violation アラーム

セキュリティイベントが発生すると紐づいているアラームにポイントを付与します。セキュリティイベントには複数のアラームカテゴリと紐づいているものもあります。この場合、複数のアラームカテゴリに対してポイントを付与します。アラームは発生したセキュリティイベントのタイプに基づいて生成されます。

以下のセキュリティイベントは Policy Violation と紐づいています。2つめのカラムは各セキュリティイベントが発生した際にアラームカテゴリに付与されるデフォルトのポイント数を示しています。

| セキュリティイベント名 |

デフォルトでカテゴリに割り当てられるポイント数 |

| Custom Event Global |

0 |

| High File Sharing Index |

1 |

| Host Lock Violation |

0 |

| MAC Address Violation |

100 |

| Mail Rejects |

25 |

| Mail Relay |

25 |

| New Host Active |

25 |

| Spam Source |

25 |

| Inside Tor Entry Detected |

3000 |

| Inside Tor Exit Detected |

3000 |

| Connection from Tor Attempted |

3000 |

| Connection from Tor Successful |

3000 |

| Connection to Tor Attempted |

3000 |

| Connection to Tor Successful |

3000 |

| Watch Host Active |

0 |

| Watch Port Active |

0 |

キーイベント

Policy Violation アラームカテゴリに紐づいているいくつかのキーイベントについて少し詳しく説明します。アラームカテゴリやそれに紐づいているセキュリティイベントについてさらに情報を入手するには、Stealthwatch Management Console (SMC) デスクトップクライアントや SMC Web User Interface (UI) 上の Stealthwatch ヘルプドキュメントを参照してください。

Tor に関するセキュリティイベントを2つ紹介します。Tor(以前はオニオンルータと呼ばれていました)はインターネットアクセスを匿名化するために使われるネットワークであり、Tor ネットワークの外に出る前に複数のリレーを通してコネクションを送ることで匿名アクセスを実現しています。

Inside Tor entry detected(内部 Tor エントリーノード検出)

| 質問 |

答え |

| Tor エントリーノードとは何ですか。 |

Tor エントリーノードは、Tor 接続が Tor ネットワークを移動し、終了する前に通過する最初のサーバです。 |

| このイベントがトリガーされる場合、何を意味していますか。 |

このセキュリティイベントには、StealthWatch システムによりモニタされており、Tor エントリーノードとしてアドバタイズされているホストが関わっています。Tor エントリーノードをホストすることは必ずしも問題ではありませんが、ネットワークの管理者が気付かないうちに発生することはまずありません。Tor 終了ノードとは異なり、Tor エントリーノードは Tor ネットワーク内のトラフィックのみを転送するので、主な懸念事項は通常帯域幅です。 |

| 次に実行すべきステップは何ですか。 |

このイベントの調査の主な目的は技術的なものではありません。Tor エントリーノードを認識しているユーザがいるかどうか、および Tor エントリーノードが許可されているかどうかを判断します。もしそうであれば、特定の許可されたホストのイベントを無効にします。ホストのセキュリティイベント履歴を表示して、ホストが Tor エントリーノードとしてアドバタイズされている間に通信を開始した時点を確認することもできます。 |

Inside Tor exit detected (内部 Tor 終了ノード検出)

| 質問 |

答え |

| Tor 終了ノードとは何ですか。 |

Tor 終了ノードは、Tor 接続が Tor ネットワークを抜ける前に通過する最後のリレーであり、ネットワーク接続の宛先が最終的に接続の送信元と見なすものです。 |

| このイベントがトリガーされる場合、何を意味していますか。 |

このセキュリティイベントには、StealthWatch システムによりモニタされており、Tor 終了ノードとしてアドバタイズされているホストが関わっています。Tor 終了ノードをホストすることは、必ずしも問題ではありませんが、ネットワーク管理者が知らない場合は問題です。Tor 終了ノードのホスティングに関する主な懸念には、帯域幅の使用やノードを経由してアクティビティが匿名化されることの法的な懸念があります。 |

| 次に実行すべきステップは何ですか。 |

このイベントの調査の主な目的は技術的なものではありません。Tor 終了ノードを認識しているユーザがいるかどうか、および Tor 終了ノードが許可されているかどうかを判断します。もしそうであれば、特定の許可されたホストのイベントを無効にします。ホストのセキュリティイベント履歴を表示して、Tor 終了ノードとしてアドバタイズされ、通信を開始したのがいつかを確認することもできます。また、最上位ピア(Top Peers) レポートを実行し、サーバが消費した帯域幅の量と、帯域幅の移動先を確認できます。 |

Policy Violation を調査する

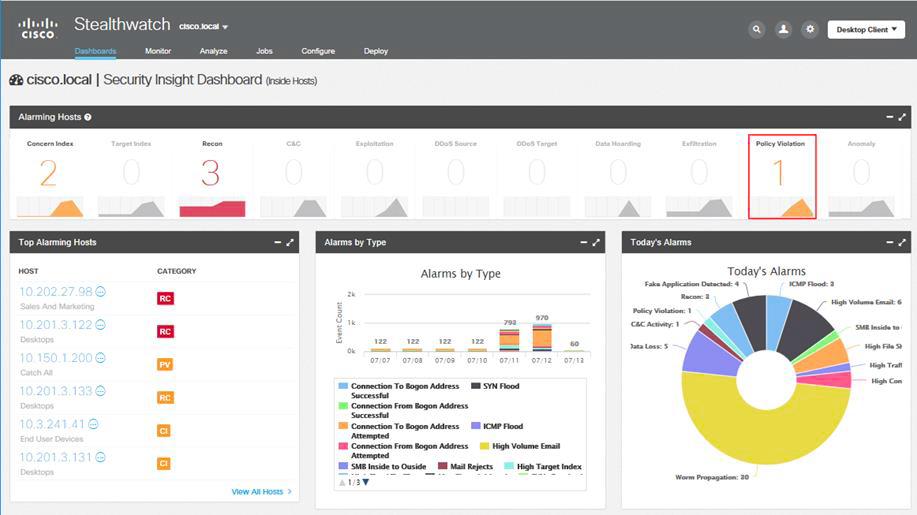

Stealthwatch Management Console (SMC) Web User Interface (UI) は、Policy Violation を調査するための包括的なツールです。SMC Web UI にて Security Insight Dashboard の一番上にアラームカテゴリが横一列に表示されています。これを見ますと、それぞれのカテゴリでイベントが発生したホストの数が分かります。以下の例では Policy Violation が発生しています。Policy Violation カテゴリに表示されれている数値をクリックします。

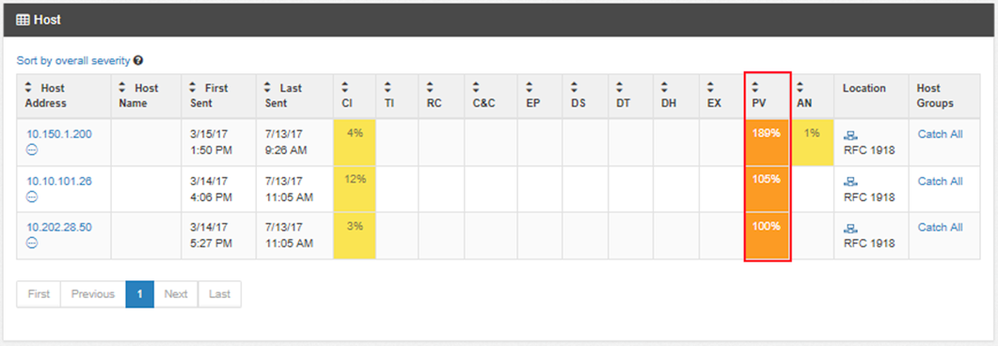

ホストレポートが表示され、イベントが発生したホストとIPアドレスやホストグループ等の情報が表示されます。PV カラムのパーセンテージをクリックします。

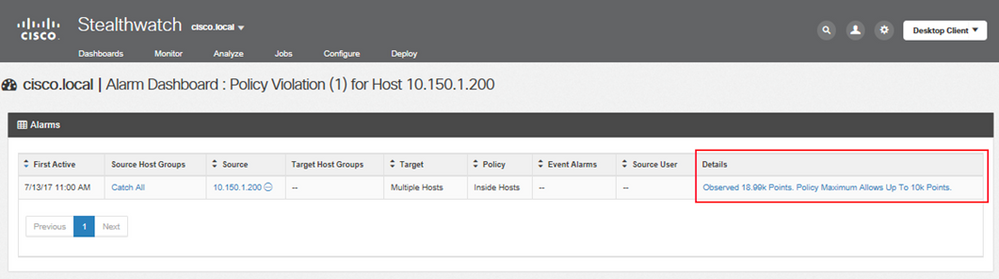

アラームを発生させたセキュリティイベントについてさらに情報を取得するには、"Details" をクリックします。

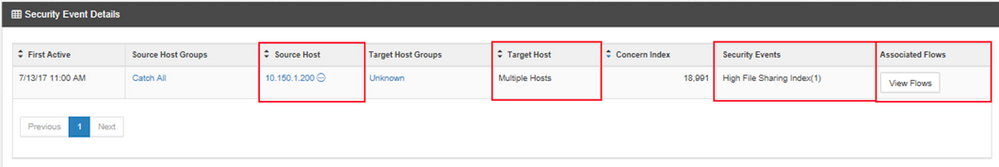

Security Event Details ウィンドウが表示され、Source/Target ホストとこのアラームカテゴリに紐づいていてこのアラームを発生させたセキュリティイベントの情報が表示されます。このイベントはホスト 10.150.1.200 が複数のホストとファイルをシェアしており、このグループのポリシーにセットされた閾値を超過していることを示しています。このイベントの関連フローとホストが通信しているピアの情報を見るには、"View Flows" をクリックします。

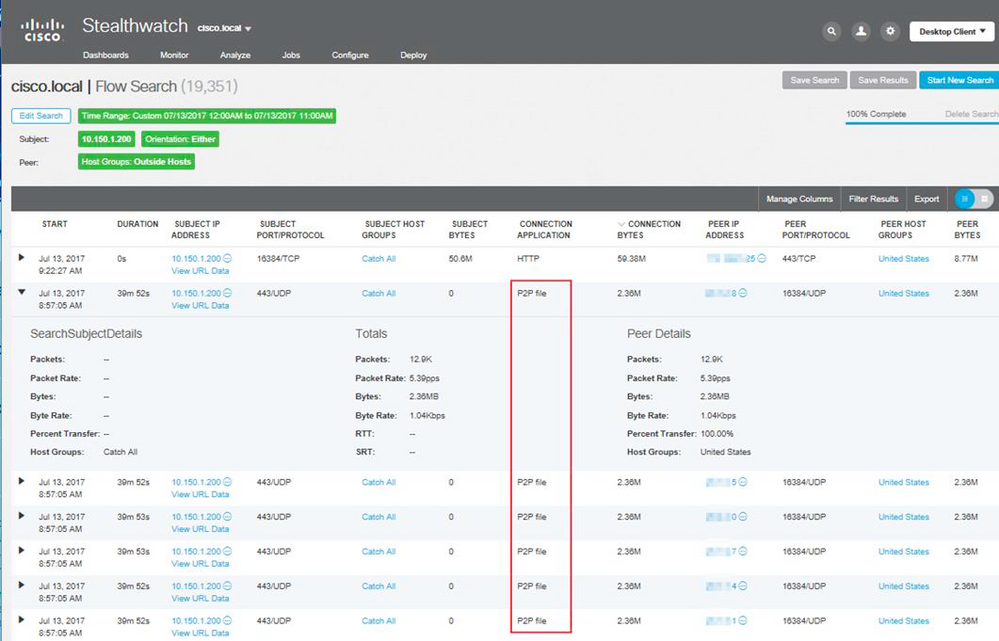

フロー検索結果が表示され、このホストは外部ホストとの間で大量の P2Pトラフィックを流していることを示しています。このホストは明らかにもっとよく調べる必要があります。

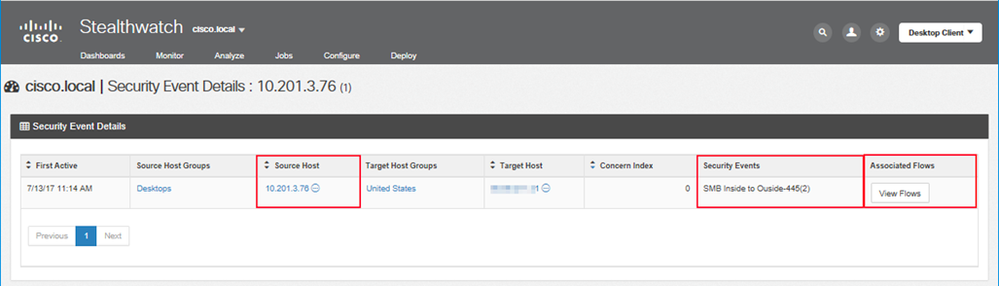

Policy Violation に関する別の例として、カスタムセキュリティイベントによって発生するケースがあります。以下の図は Policy Violation アラームが発生した別のホストを示しています。このアラームが発生した原因は、"SMB Inside to Outside" カスタムセキュリティイベントに違反したためであり、このカスタムセキュリティイベントは内部ネットワークから外部のホストに SMB で通信するトラフィックを検出するように定義されています。ホスト 10.201.3.76 が SMB を使って外部のホストと通信していることが分かります。これが正当なトラフィックであるかどうか調査するために、"View Flow" をクリックしてこのイベントの関連フローを表示します。

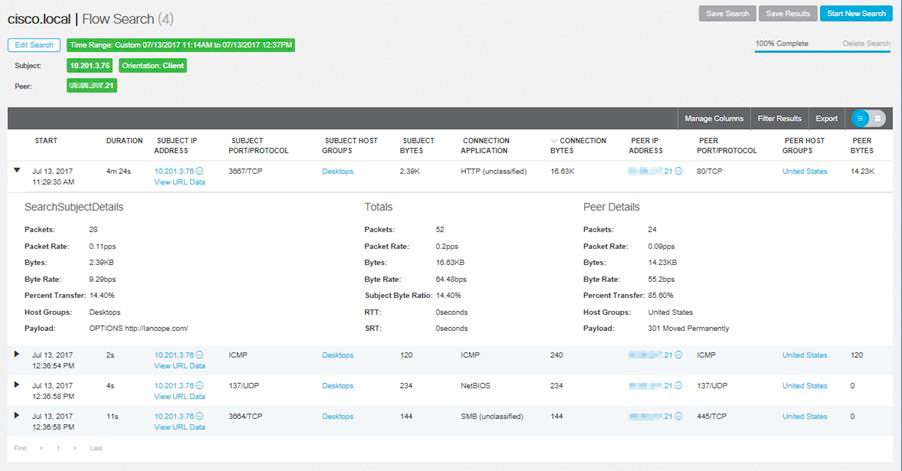

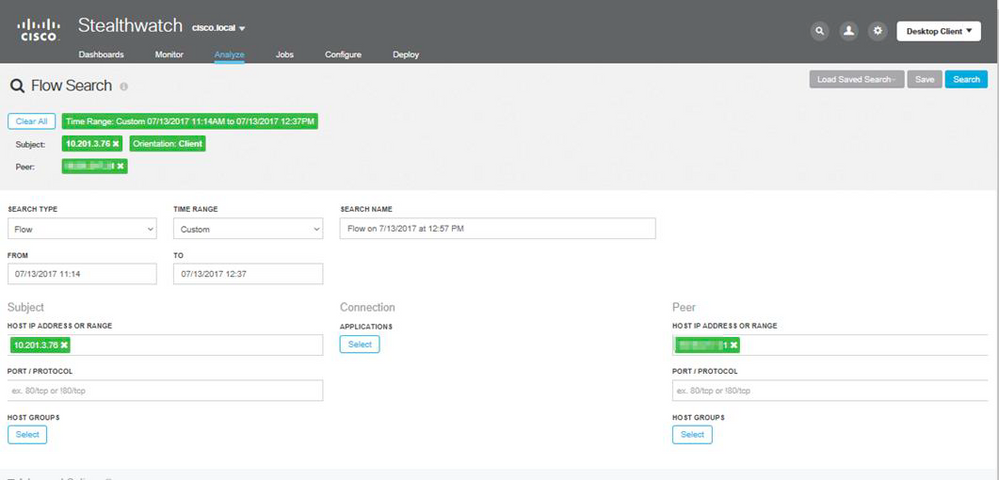

Flow Search ウィンドウが表示されます。イベントの関連フローを検索するために必要な条件が自動的に入ります。"Search" をクリックして検索を実行します。

フローの検索結果が表示され、ホスト 10.201.3.76 が SMB を使って外部ホストと通信しているフローが表示されます。もしこれが権限があるホストであるなら、調整して発生させないようにしてもよいでしょう。権限がないホストであるならば、会社のセキュリティポリシーに違反していることになるため、対策をとる必要があります。