はじめに

本ドキュメントでは、アラームカテゴリの Recon について説明します。Stealthwatch バージョン 6.9 を使用して作成されていますので、スクリーンショットはバージョン 6.9 の画面となっています。そのため、新しいバージョンとは画面遷移や機能に差異がある場合があります。

ソリューション

Cisco Stealthwatch Recon アラームは、許可されてない潜在的に悪意のあるスキャン(TCP や UDPを使用)が外部から組織内に対して実行されていることを示しています。

最小要件

Cisco Stealthwatch システム構成の最小要件は以下の通りです。

- Core/Distribution レイヤから全てのホスト間通信が見えること。

- Stealthwatch バージョン 6.9 またはそれ以降を使用していること。

Recon アラーム

セキュリティイベントが発生すると紐づいているアラームにポイントを付与します。セキュリティイベントには複数のアラームカテゴリと紐づいているものもあります。この場合、複数のアラームカテゴリに対してポイントを付与します。アラームは発生したセキュリティイベントのタイプに基づいて生成されます。

以下の表は、Stealthwatch 6.9 において Recon アラームカテゴリに紐づいているセキュリティイベントです。2つめのカラムは各セキュリティイベントが発生した際にアラームカテゴリに付与されるデフォルトのポイント数を示しています。

(注)アラームカテゴリと紐づいているセキュリティイベントの種類とポイント数は Stealthwatch のバージョンによって変わりますので、他のバージョンに関しましては、ご利用のバージョンの "Security Events and Alarm Categories" ドキュメントを参照してください。

| セキュリティイベント名 |

デフォルトでカテゴリに割り当てられるポイント数 |

| Addr_Scan/TCP |

3000 |

| Addr_Scan/UDP |

3000 |

| Bad_Flag_All |

200 |

| Bad_Flag_Rsrvd |

200 |

| Bad_Flag_SYN_FIN |

200 |

| Flow Denied |

3000 |

| High SMB Peers |

1000 |

| ICMP_Comm_Admin |

1 |

| ICMP_Dest_Host_Admin |

1 |

| ICMP_Dest_Host_Unk |

1 |

| ICMP_Dest_Net_Admin |

1 |

| ICMP_Dest_Net_Unk |

1 |

| ICMP_Host_Unreach |

1 |

| ICMP_Net_Unreach |

1 |

| ICMP_Port_UNreach |

1 |

| ICMP_Src_Host_Isolated |

1 |

| ICMP_Timeout |

1 |

| Ping |

1 |

| Ping_Scan |

3000 |

| Port Scan |

3000 |

| Reset/tcp |

1 |

| Reset/udp |

1 |

| Stealth_Scan/tcp |

8010 |

| Stealth_Scan/udp |

8010 |

| Talks To PHantoms |

1000 |

| TImeout/tcp |

1 |

| Timeout/udp |

1 |

| Trapped Host |

3000 |

キーイベント

Recon アラームカテゴリにおけるキーイベントについていくつか詳しく説明します。

Addr_Scan/tcp

StealthWatch System は、何者かが TCP を使用してネットワークをスキャンしている可能性を示すアクティビティを検出すると、それをスキャンイベントとして記録します。多数のホストに影響を及ぼす十分な数のスキャン イベントが検出されると、SMC はセキュリティ イベントを開始します。「スキャン イベント」の例としては、不正な TCP フラグのさまざまな組み合わせ、SYN を送信しながら後続の SYN- ACK に応答しないなど、さまざまな兆候が挙げられます。問題のあるホストは、悪用可能なサービスを実行しているホストを探しています。

Addr_Scan/udp

StealthWatch System は、何者かが UDP を使用してネットワークをスキャンしている可能性を示すアクティビティを検出すると、それをスキャンイベントとして記録します。多数のホストに影響を及ぼす十分な数のスキャン イベントが検出されると、SMC はセキュリティ イベントを開始します。「スキャン イベント」の例としては、さまざまなタイプの ICMP 拒否によって応答される UDP パケットの送信や、ファイアウォール フロー拒否メッセージなどのさまざまな兆候が挙げられます。問題のあるホストは、悪用可能なサービスを実行しているホストを探しています。

Ping_Scan

ICMP スキャンは、複数のホストにわたる特定のポートまたは 1 つのホスト上の多数のポートのスキャンとは異なり、一般的に、特定のサービスではなく単に応答するホストの検索であり、偵察の早期のタイプです。ホスト ping スキャンは一般的に、さらに調査を行う可能性がある、ネットワーク上の他のアクティブ ホストを見つけようとしています。

Port Scan

ポートスキャンでは、1 つのホストが別のホストと通信している 1024 以下のポートの数を調べます。設定可能なしきい値を超えるとイベントがトリガーされます。

Stealth_Scan/tcp

送信元ホストが、同じ送信元ポートを使用して、ターゲット ホスト上の複数のポートに同時に接続していました。この動作は、raw ソケットを使用して TCP または UDP 接続を確立するアプリケーションがあることを示しています。このセキュリティ イベントでは、セキュリティ イベントが認識される前に最後にアクセスしたターゲット ポートが示されます。

Stealth_Scan/udp

細工された UDP スキャンであり、ホストがポート番号を再利用しています。このイベントは、スキャンを実行しているホストがパケットを細工して攻撃対象となるホストを探していることを意味していることが多いです。

Recon アクティビティを調査する

SMC Web User Interface (UI) は Recon アクティビティを調査するための包括的なツールを提供します。このツールを使用した典型的な調査方法をデモンストレーションします。

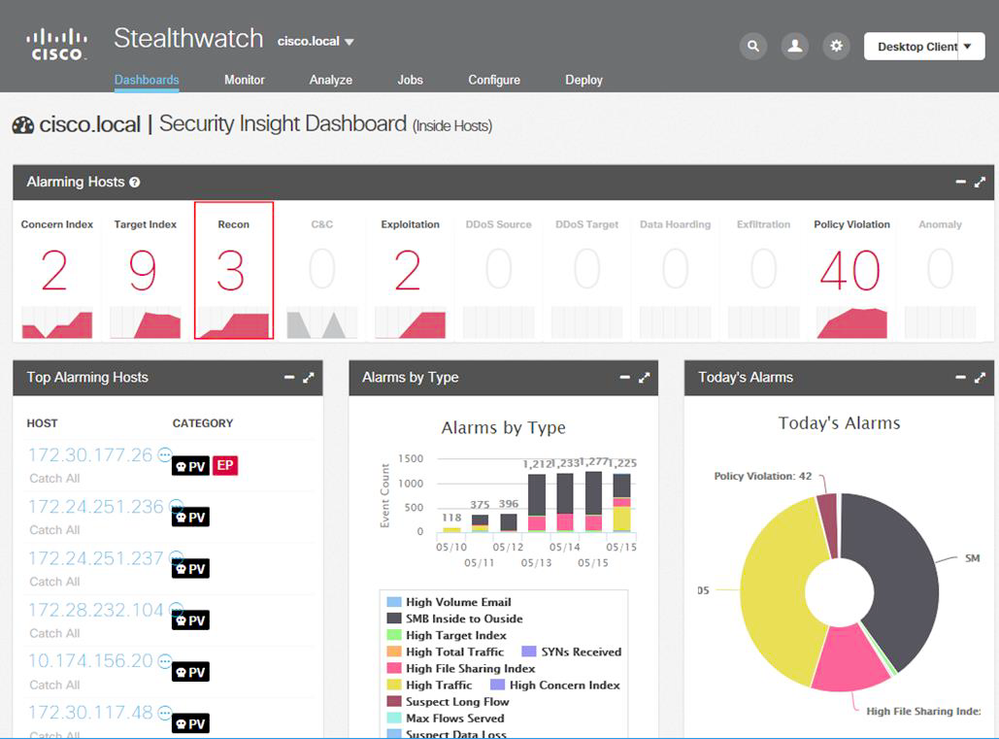

SMC Web UI にて、アラームカテゴリは Security Insight Dashboard の一番上に横一列に表示されます。そして、特定のカテゴリに対してイベントを発生させたホストの数を示しています。以下の例では Recon イベントを発生させているホストは 3 個あることを示しています。さらに情報を取得するには、Recon カテゴリの数値をクリックします。

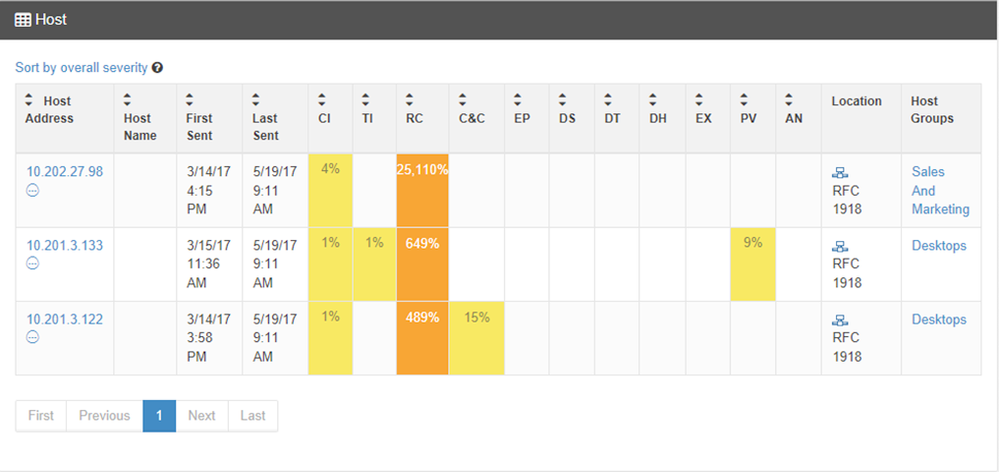

ホストレポートが表示され、イベントを発生させたホストと、ホストの IP アドレスやホストが所属するグループ等の情報が表示されます。RC カラムのパーセンテージをクリックすると、特定とイベントとそれが発生した理由についてのレポートが表示されます。

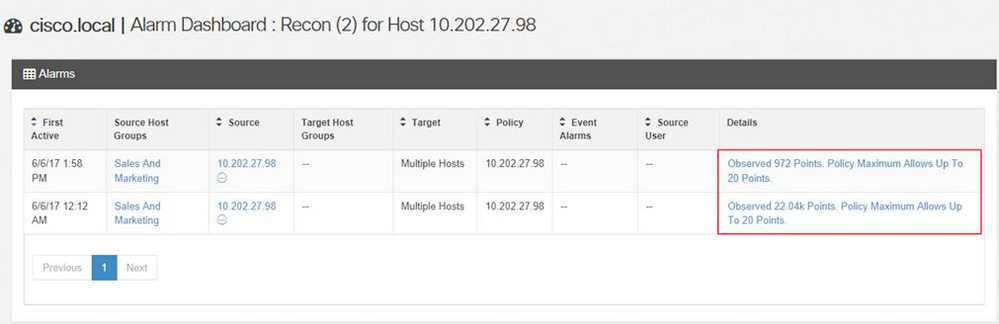

Recon レポートが表示されます。さらに情報を取得するために、"Details" をクリックします。

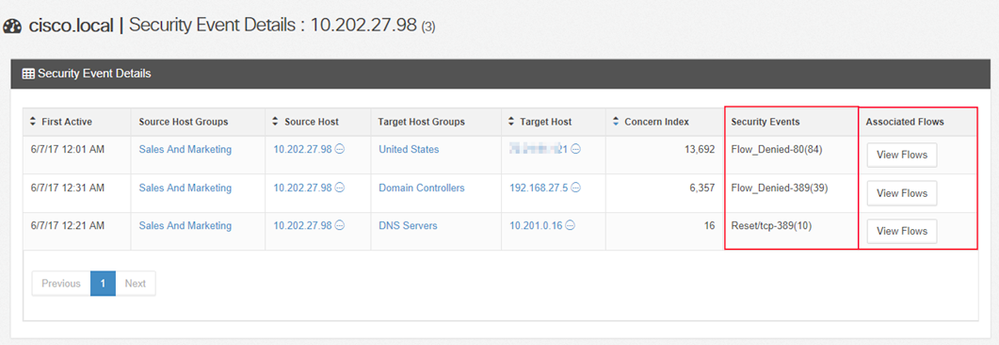

Security Event Details が表示され、Flow_Denied イベントがこのアラームを発生させたことを示しています。このイベントの関連フローを表示するために、"View Flows" をクリックします。これにより、ホスト 10.202.27.98 が通信していたピアの情報が表示されるため、この通信が正当なものであるかどうか判断できます。

以下に、Flow_Denied セキュリティイベントに関する情報を記載します。

| このイベントに関する質問 |

答え |

| このイベントがトリガーされる場合、何を意味していますか。 |

これはコンテキストに大きく依存します。たとえば、インターネット上のホストからのフロー拒否は、たいてい、特に単一のイベントとして興味深いものではありません。内部ホストから内部ホストへのフロー拒否は内部から外部とは異なります。また、何度も繰り返し行われる同じホスト/ポート ペアリングの試行は、さまざまな宛先に対してブロックされることとは大きく異なります。

内部ホストから別の内部ホストの同一ポートに対するフローが複数回拒否されている場合は、設定ミスの可能性があります。さまざまなポートやさまざまな内部ホストへのフローが多数拒否されている場合は、偵察である可能性があります。それとは別に、やってはいけないと判断したことをホストがやっているということの兆候でもあり、それが本質的に興味深いものにしています。内部ホストからインターネットへの通信がブロックされたフローでは、どの規則を違反しようとしているのかというコンテキストが必要になりますが、それとは関係なく、ホストはセキュリティ ポリシーで実行すべきではないと決定していることを実行しています。 |

| 次に実行すべきステップは何ですか。 |

フロー否定を調査するための適切な方法は、イベントの送信元ホストでセキュリティイベント クエリを実行することです。イベント日に対してクエリを実行し、最初のフロー拒否イベントの送信元になる送信元ホストを設定し、その他のフロー拒否イベントのみを含めるタイプを設定します。これにより、ホストのすべてのフロー拒否イベントが表示されるようになります。返された結果から、これが 1 つの拒否フローであるのか、同一ポートを経由する同一ホストへの多数の拒否フローであるのか、同一ポートを経由する異なるホストへの多数の拒否フローであるのか、同じホスト グループへの多数の拒否フローであるのかなどを確認できます。これにより、ホストが実際に行っている動作を確認できます。 |

イベントを評価する

1つめの Flow Denied イベントは、内部ホストから外部ホストへの通信で発生しました。これは恐らく内部ホストが信頼されていない外部ホストと通信しようとしたために発生したものと考えられますが、Recon イベントであるようには見えません。これは恐らく High Concern や High Target index のイベントであると思われます。いくつかのセキュリティイベントは複数のアラームカテゴリと紐づいているということを思い出してください。

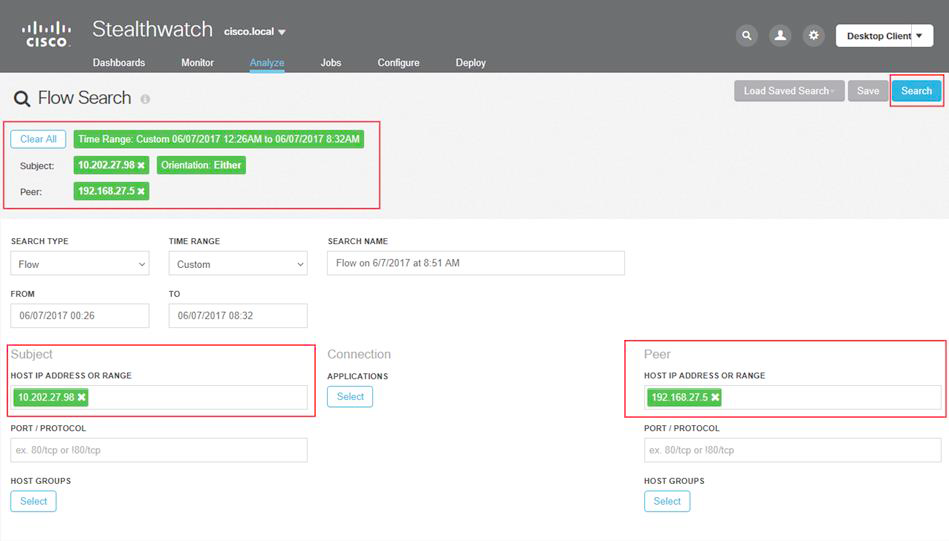

2つめの Flow Denied イベントは、内部ホストから内部ホストへの通信で発生しています。先ほど Security Event Details 画面にて、関連フローを表示するために "View Flows" をクリックしました。Flow Search ウィンドウが表示されて、関連フローを表示するために必要な検索条件が自動的に入った状態になっているはずです。"Search" をクリックして、検索を実行してみましょう。

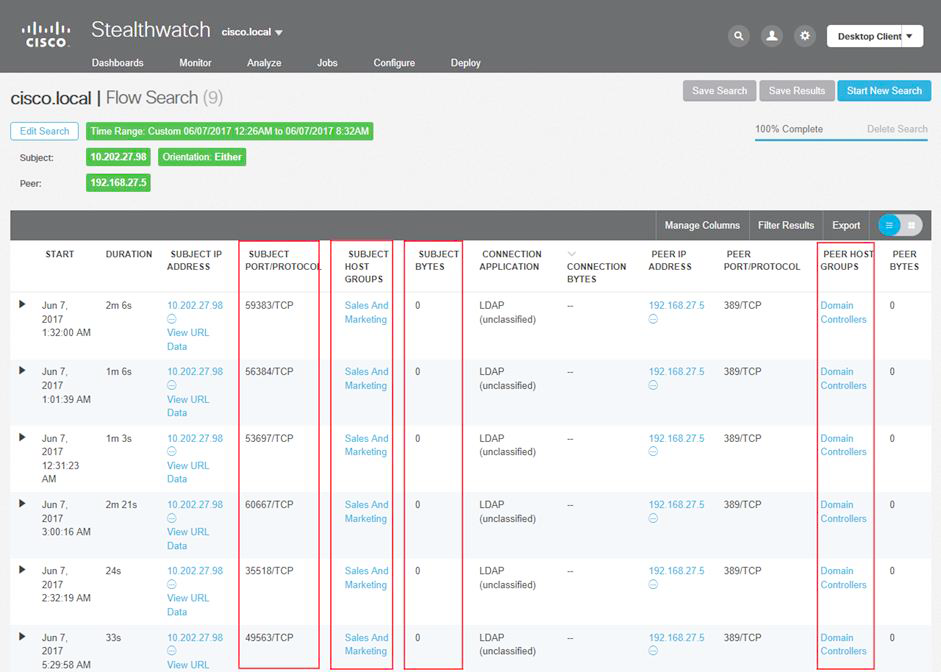

フロー検索結果が表示されます。Sales と Marketing ホストグループに所属しているホストが Domain Controllers ホストグループのホストの複数のポートに対してアクセスしようとしています。送られたデータ量はゼロバイトです。これらの通信は全て拒否されています。これらの一連の通信は Recon アクティビティであるように見えますので、調査とできる限りの対策が必要となります。もし Cisco Identity Service Engine (ISE) と連携している場合は、このイベントに関わっているユーザ情報も取得します。

アラームカテゴリや関連しているセキュリティイベントについてさらに情報を入手するには、Stealthwatch Help Documentation を参照してください。