はじめに

セキュリティ管理者はユーザがアクセスしたURLやコンテンツの情報を調べなければならないときがあります。本ドキュメントでは Stealthwatch を使用してこれらの情報を調査する方法について説明します。なお、Web アクセスのプロトコルとしては HTTP を対象としており、暗号化されているトラフィックには適用できませんのでご注意ください。

ソリューション

Stealthwatch は Flow Sensor を使用して全てのホスト間のやりとりからインターネット上のホストとの通信をモニタします。Flow Sensor は IPFIX のレコード形式で Flow Collector にフロー情報を送ります。IPFIX レコードは、オプションで最大 256 バイトの Client/Server URL データを含めることができます (Flow Sensor の WebUI における Advanced Setting を見てください)。このデータを使うことで、ネットワーク上で発生したセキュリティ上の問題の発生箇所を突き止めることができます。セキュリティ上の問題とは、例えばマルウェアの伝搬、フィッシング、ワーム、またはその他の Web上の攻撃のことを指しています。

最小要件

Cisco Stealthwatch システム構成の最小要件は以下の通りです。

- Core/Distribution レイヤから全てのホスト間通信が見えること。

- Flow Sensor を利用していること。

- Stealhwatch バージョン 6.10 またはそれ以降を使用していること。

Web アクセスに含まれる既知の不正なファイルを見つけ出す

たとえば、JPEG ファイルを使ってネットワークに流し込まれた不正なコードが存在することをネットワークセキュリティ管理者が見つけたとします。次にやるべきことは、この攻撃により影響を受けた可能性があるデバイスを特定することです。Stealthwatch Management Console (SMC) Web User Interface (UI) Flow Search 機能でクエリを実行し、疑わしいファイルを見つけます。"Advanced Connection Options" の設定を使って、トラフィック内のペイロードを検索します。

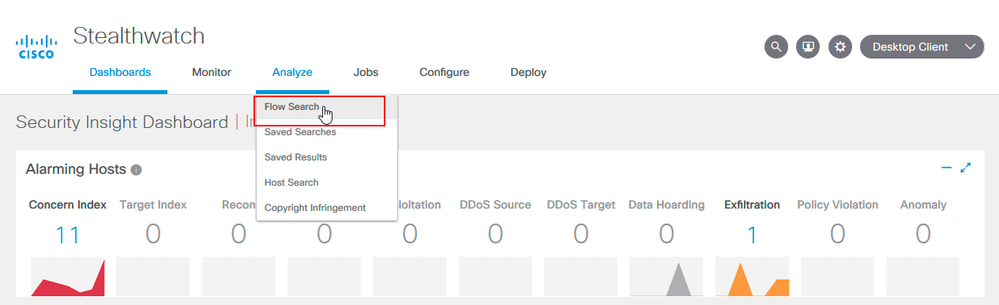

SMC Web UI にて、"Analyze" タブをクリックして "Flow Search" を選択します。

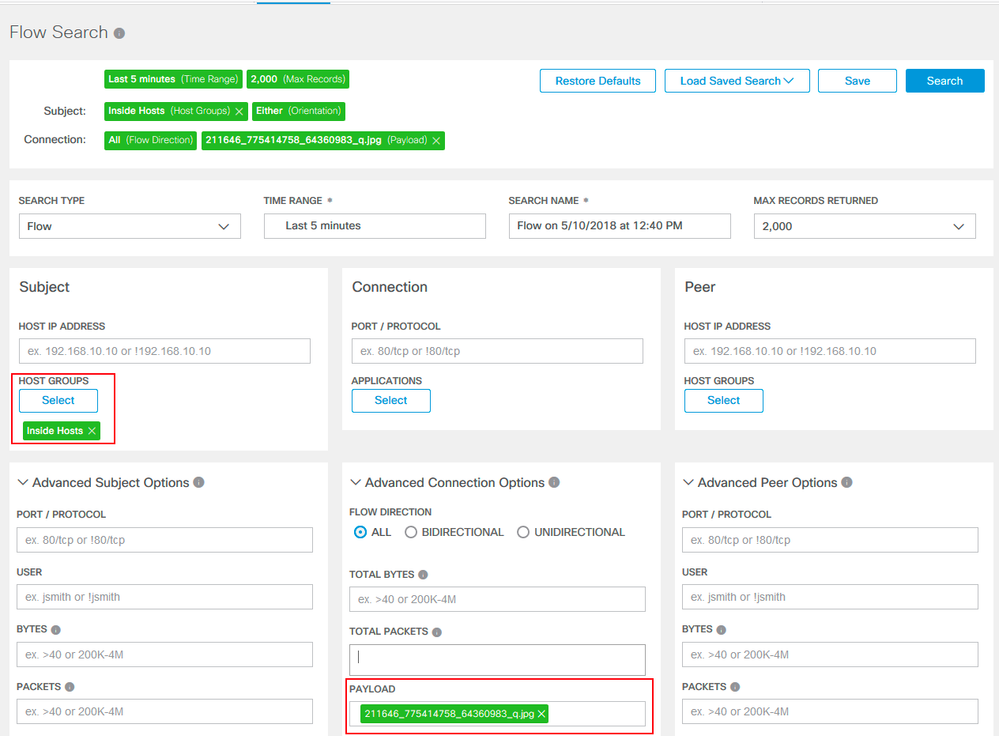

セキュリティ管理者は、"211646_775414758_64360983_q.jpg" が不正なコードを含むファイルであることを知っています。どの Inside ホストがこのファイルにアクセスしたかを特定するには、以下の図のように Flow Search を作成します。

この検索は、ペイロードに不正なファイルを含む通信を行った Inside Hosts ホストグループ内の全てのホストを表示します。検索結果より、10.201.3.15 のホストだけがこのファイルにアクセスしたことが分かります。

備考:さらに、Stealthwatch に含まれる Cognitive Intelligence 機能を使うと、ブラウザベースの攻撃を検出することができます。

追加リソース

以下の UseCase は本ドキュメントで説明しているトピックについてさらに情報を提供しています。

Stealthwatch: UseCase - Cognitive Intelligence を使用してブラウザベースの攻撃を検出する