※ 2022 年 9 月 7 日現在の情報をもとに作成しています

1. はじめに

通常の Umbrella Dashboard とは異なり、Multi-Org コンソールや MSP コンソールそのものにはログイン時のシングルサインオン (SSO) 設定画面はありません。本記事では、Multi-Org コンソールや MSP コンソールにシングルサインオンでログインするための設定について説明します。

※ MSSP (Managed Security Services Providers) コンソールや PPoV (Partner Proof of Value) コンソールなどのように、Cisco アカウントによるログインの仕組みが導入されているコンソールについては本記事の対象となりません

Using Umbrella SSO (SAML) with a Multi-Org console

https://support.umbrella.com/hc/en-us/articles/360020094011-Using-Umbrella-SSO-SAML-with-a-Multi-Org-console

2. Multi-Org コンソールと MSP コンソールについて

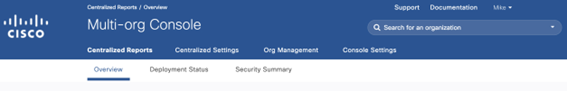

Multi-Org コンソールは、一つの実在する組織が複数の「Umbrella の組織」を管理するために用意された Umbrella が提供する特殊なコンソールの一種です。

Cisco Umbrella Multi-org Console Overview

https://docs.umbrella.com/deployment-umbrella/docs/multi-org-umbrella-console-overview-1

利用のイメージとしては、Multi-Org コンソール (親組織) 上で必要な数の Umbrella Dashboard (子組織) を作り、それぞれの子組織の中でアイデンティティやポリシーを個別に管理するというものです。よく使われる例としては、学校のクラスごとに Umbrella の組織を分けて運用することが挙げられます。

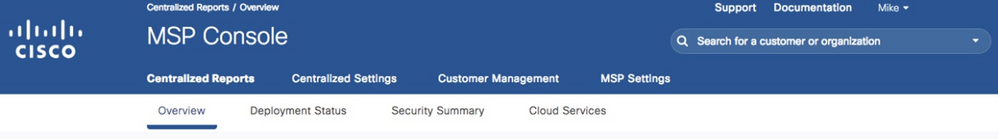

MSP コンソールは、Multi-Org コンソールと非常に似た形のインターフェースをしており、使用感も類似しています。ただし、契約の対象は MSP (Managed Service Provider) となり、子組織に該当するものは「MSP の利用顧客」となります。

Welcome to Cisco Umbrella for MSPs

https://docs.umbrella.com/deployment-msp/docs/new-getting-started-with-the-msp-console

これらのコンソールにログインする方法は、通常の Umbrella Dashboard のログイン方法と全く同じで、login.umbrella.com から Umbrella アカウントを使って行います。

※ アカウントが通常の Umbrella Dashboard の組織とこれらのコンソールの両方に属している場合、ログイン直後はコンソールが優先して表示されますが、組織に切り替えることも可能です

この時、親組織のコンソールに対して管理者 (Full Admin) 権限がある場合は、子組織側にアカウントを参加させていなくても、子組織の管理を行うことが可能です。

なお、これらのコンソールには、子組織全体にポリシーを適用したり、組織全体のレポートを表示したりするなど、子組織を包括的に管理することはできますが、コンソールそのものへのシングルサインオンの設定は用意されていません。

3. Umbrella のアカウントとシングルサインオンについて

Umbrella の契約をすると、まずは契約時のメールアドレスで Umbrella Dashboard にログインできるようになり、その後、Umbrella Dashboard の管理 > アカウント画面にアカウントを登録していくことで、複数のアカウントで Umbrella Dashboard を管理できるようになります。

もし、この組織が Umbrella Dashboard の管理 > 認証 > SAMLダッシュボードのユーザ設定でシングルサインオンの設定をした場合、その組織に属するアカウント全てが「シングルサインオン用アカウント」にコンバートされます。

シングルサインオン用アカウントは、アカウント自体は Umbrella Dashboard に残されますが、認証に使われるパスワードは破棄されます。なぜなら、シングルサインオンの設定を行った IdP (Identity Providers) が資格情報の管理や認証処理を一手に引き受けるからです。

そのため、シングルサインオン用アカウントとなったアカウントで Umbrella Dashboard にログインする場合、アカウント名のみ入力が必須となり、IdP 側のログイン画面にリダイレクトされた後、改めて認証を行います。

ここで、もし、A という組織のシングルサインオン用アカウントが、B というシングルサインオンではない組織にも属していた場合、B 側にシングルサインオンの設定が無くても、組織 A のシングルサインオンの設定に基づいたログインが行われます。

逆に、組織 A だけでなく B にもシングルサインオンの設定がされている場合、このアカウントは複数のシングルサインオンの組織に属していることになり、設定の競合によりいずれの組織にもアクセスできなくなります。この状態を解除するには、いずれかの組織からアカウントを取り除くよう管理者に依頼する必要があります。

以上のような仕組みとなっているため、Multi-Org コンソールや MSP コンソールの管理者であっても、シングルサインオンが設定されている他の組織にも属することで、ログイン時のシングルサインオン機能を利用することができます。

4. 設定方法

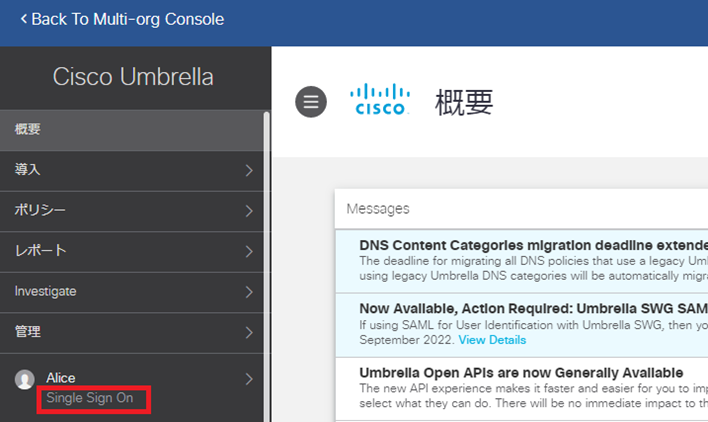

例として、Multi-Org コンソールの管理者アカウント Alice に対してシングルサインオンの設定を行います。

まず、Alice で Multi-Org コンソールにログインし、組織管理画面でシングルサインオンの管理に特化した子組織「Single Sign On」を作成します。

作成した Single Sign On の名前をクリックし、Single Sign On のダッシュボードを開きます。

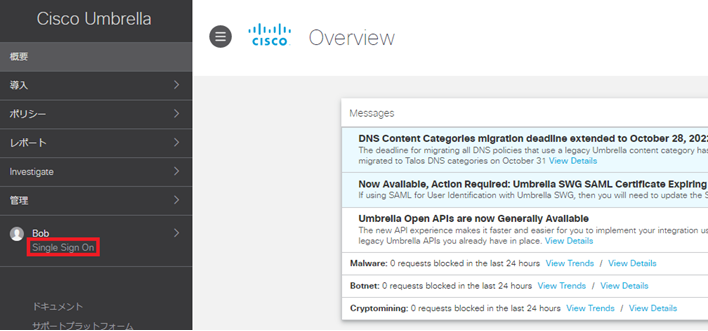

管理 > アカウント画面で Bob というシングルサインオンの管理に特化したアカウントを Full Adminで作成します。

これでアカウント Alice での作業は終わりですので、ログアウトします。

次に、アカウント Bob で Umbrella Dashboard にログインすると、先ほど作成した Single Sign On のダッシュボードが開きます。

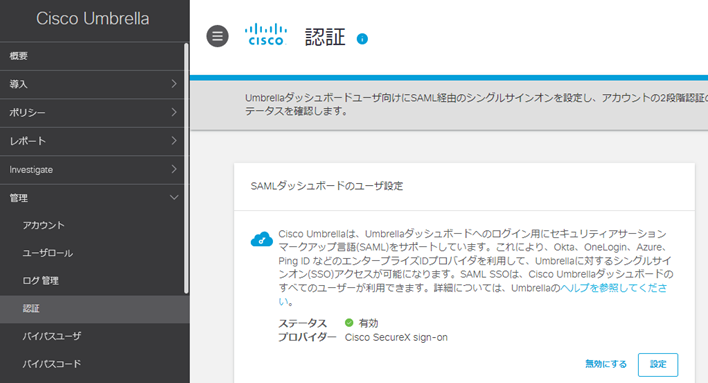

管理 > 認証画面でシングルサインオンの設定をします。以下の画像は Cisco SecureX sign-on を設定した際のものです。

※ アカウント Alice のままで作業を行った場合、設定の途中で「File Not Found」というエラーが表示され、設定を完了できません

最後に、管理 > アカウント画面でアカウント Alice を読み取り専用 (Read-Only) で追加します。

※ Read-Only とするのは Single Sign-On のダッシュボードの設定を誤って変更しないための配慮になります

※ このアカウントの追加作業に関しては、権限があればどのアカウントで行っても問題ありません

以上の設定により、アカウント Alice による Multi-Org コンソールへのログインはシングルサインオンになります。