- Cisco Community

- シスコ コミュニティ

- セキュリティ

- [TKB] セキュリティ ドキュメント

- Umbrella SIG: CSR1000V もしくは cEdge からのトンネル接続設定例と トラブルシューティング

- RSS フィードを購読する

- 新着としてマーク

- 既読としてマーク

- ブックマーク

- 購読

- 印刷用ページ

- 不適切なコンテンツを報告

- RSS フィードを購読する

- 新着としてマーク

- 既読としてマーク

- ブックマーク

- 購読

- 印刷用ページ

- 不適切なコンテンツを報告

2021-01-05 11:19 PM 2023-03-15 05:48 PM 更新

- はじめに

- CSR1000V (IOS-XE Router) 利用時の場合

- 構成例

- 設定例

- 動作確認例

- Umbrella Dashboard と ネットワークデバイス の接続確認

- 端末からの動作確認

- トンネル接続ができない時の採取すべき情報

- SD-WAN cEdge利用時の場合

- 特徴

- 設定例

- 動作確認例

- トンネル接続ができない時の採取すべき情報

- よくあるトラブルと対応例

- SIGを利用する場合は、SIG用のドキュメントを参考にすること [重要]

- IOS-XEや Viptelaの利用バージョンが SIGに対応しているか確認すること

- トンネルがupしてもトラフィックが流れない場合

- トンネルがup/downを繰り返す場合

- Umbrella Dashboardでポリシー適用後も動作が変わらない場合

- Keyの入力間違えがないか再確認を

- (cEdge利用時) Viptelaバージョン 20.3.2の利用は避けること

- 困ったらトンネルの再設定

- よくある質問

- 何故、ルーターと Umbrella Cloud間をトンネルで接続するのですか

- SIGと併用し DNSポリシーの制御も行いたいです

- SIG利用時に コアアイデンティティのネットワークのステータスがアクティブになりません

- SIG利用時に Umbrella Dashbaordで DNSトラフィックが検知されません

- SIGによるCDFW/SWGと DNSポリシー制御を併用した場合のメリットとデメリットを教えてください

- 出張時や自宅勤務時も Umbrella Cloud を使うことはできますか

- ASA や FTD でも SIGを利用可能ですか

- 参考情報

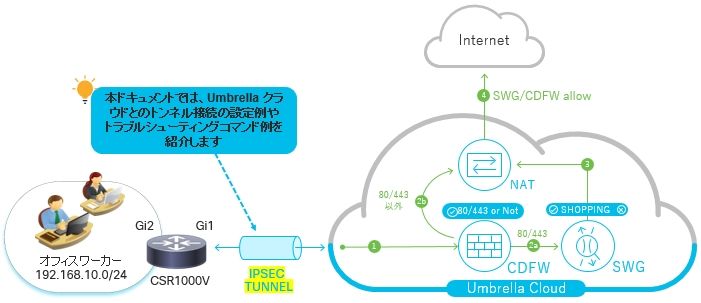

はじめに

Umbrella Secure Internet Gateway (SIG) を利用することで、クラウドベースの Firewall や Proxy 制御、及び それら処理に伴う、アプリケーション制御や URLフィルタリング、アンチマルウェア、C&CやTorなどとの通信ブロックといった高度処理、及び それら通信や処理の見える化が可能です。特に支店や拠点といった、比較的 高価な高性能なルーターや次世代ファイアウォールの設置が難しい拠点の場合、セキュリティ制御をUmbrellaクラウドにて代わりに行う事で、拠点ルーターのセキュリティ処理負荷の軽減や 拠点のセキュリティ強化・統合管理性の向上にもつながります。

本ドキュメントでは、CSR1000V (IOS-XEルーター) から、Cisco Umbrella Cloud にトンネル接続し ファイアウォールポリシーや Webポリシー制御をするための設定例、および トンネル接続問題発生時に取得すべきのネットワークデバイス側のshow/debugコマンドを紹介します。なお、本ドキュメントの内容は、IOS-XEルーター製品である Cisco ISRルータ 1000/4000シリーズで Umbrella SIG利用時も参考にできます。また、SD-WANでcEdgeを利用時を利用時も本ドキュメントの動作確認例を参考にできます。

本ドキュメントでは、CSR1000V IOS-XE バージョン 17.03.02を利用し確認と作成を行っております。Umbrella Dashboardは 2021年1月時の出力です。

CSR1000V (IOS-XE Router) 利用時の場合

構成例

本ドキュメントでは以下構成の場合のトンネル接続設定例と動作確認例、及び問題発生時の取得ログについて紹介します。

設定例

以下のドキュメントを参考に設定を行います。

Cisco Umbrella SIG User Guide - Manual: Cisco ISR

https://docs.umbrella.com/umbrella-user-guide/docs/add-a-tunnel-cisco-isr

以下は実際の設定例です。特に太字の部分は利用環境に応じて変更してください。

hostname CSR1K ! ip name-server 208.67.222.222 ip domain name cisco.com ! ! crypto ikev2 proposal umbrella encryption aes-cbc-256 integrity sha1 group 14 19 ! crypto ikev2 policy umbrella proposal umbrella ! crypto ikev2 keyring umbrella-Key peer umbrella address 146.112.112.8 pre-shared-key [Tunnel_Passphrase] ! crypto ikev2 profile umbrella match identity remote address 146.112.112.8 255.255.255.255 identity local email [Tunnel_ID] authentication remote pre-share authentication local pre-share keyring local umbrella-Key dpd 10 2 periodic ! crypto ipsec transform-set Umb-Transform esp-aes 256 esp-sha-hmac mode tunnel ! ! crypto ipsec profile umbrella set transform-set Umb-Transform set ikev2-profile umbrella ! interface Tunnel1 ip unnumbered GigabitEthernet1 tunnel source GigabitEthernet1 tunnel mode ipsec ipv4 tunnel destination 146.112.112.8 tunnel protection ipsec profile umbrella ! interface GigabitEthernet1 description ## WAN ## ip dhcp client client-id ascii 9OSDP1F75JV ip address dhcp negotiation auto no mop enabled no mop sysid ! interface GigabitEthernet2 description ## LAN ## ip address 192.168.10.254 255.255.255.0 ip policy route-map umbrella-pbr negotiation auto no mop enabled no mop sysid ! ip access-list extended to-umbrella 10 permit ip 192.168.10.0 0.0.0.255 any ! route-map umbrella-pbr permit 10 match ip address to-umbrella set interface Tunnel1

設定時の注意点やポイントは以下です。

- 事前にコチラを参考に、Umbrella Dashboardの 導入 > ネットワークトンネルから、接続用のトンネルIDと パスフレーズを発行し、 identity local email と pre-shared-key に各設定する

- 146.112.112.8は 東京のUmbrella DatacenterのIPアドレスのため日本の利用者向け。DatacenterのIPアドレス一覧はコチラから確認できる

- WANインターフェイスのIPアドレス設定は既存ネットワークのWAN接続設定に合わせること

SIGとDNSレイヤーベースの制御を併用するには、DNSトラフィックを 非トンネル経由にする必要がある。詳しくは、よくある質問「SIG利用時に Umbrella Dashbaordで DNSトラフィックが検知されません」を参照

動作確認例

Umbrella Dashboard と ネットワークデバイス の接続確認

Umbrella Dashboard にアクセスし、導入 > ネットワークトンネルから、トンネルスタータスがアクティブであることを確認します。

show interface tunnel1 コマンドで、トンネルインターフェイスが up していること、及び トラフィックが流れていることを確認します。

CSR1K#show interface tunnel1

Tunnel1 is up, line protocol is up

Hardware is Tunnel

Interface is unnumbered. Using address of GigabitEthernet1 (192.168.159.129)

MTU 9922 bytes, BW 100 Kbit/sec, DLY 50000 usec,

reliability 255/255, txload 1/255, rxload 56/255

Encapsulation TUNNEL, loopback not set

Keepalive not set

Tunnel linestate evaluation up

Tunnel source 192.168.159.129 (GigabitEthernet1), destination 146.112.112.8

--- 略 ---

5 minute input rate 27000 bits/sec, 5 packets/sec

5 minute output rate 8000 bits/sec, 3 packets/sec

105595 packets input, 96662818 bytes, 0 no buffer

Received 0 broadcasts (0 IP multicasts)

0 runts, 0 giants, 0 throttles

0 input errors, 0 CRC, 0 frame, 0 overrun, 0 ignored, 0 abort

51912 packets output, 7954933 bytes, 0 underruns

Output 0 broadcasts (0 IP multicasts)

0 output errors, 0 collisions, 0 interface resets

0 unknown protocol drops

0 output buffer failures, 0 output buffers swapped out

show crypto session detail コマンドで、Umbrella DC宛のセッションステータスが UPしアクティブであること、及び IPSEC FLOWで Inboundや Outbound の パケットカウンター(#pkts)がアップしていることを確認します。

CSR1K#show crypto session detail

Crypto session current status

Code: C - IKE Configuration mode, D - Dead Peer Detection

K - Keepalives, N - NAT-traversal, T - cTCP encapsulation

X - IKE Extended Authentication, F - IKE Fragmentation

R - IKE Auto Reconnect, U - IKE Dynamic Route Update

S - SIP VPN

Interface: Tunnel1

Profile: umbrella

Uptime: 00:41:42

Session status: UP-ACTIVE

Peer: 146.112.112.8 port 4500 fvrf: (none) ivrf: (none)

Phase1_id: 146.112.112.8

Desc: (none)

Session ID: 1

IKEv2 SA: local 192.168.159.129/4500 remote 146.112.112.8/4500 Active

Capabilities:DN connid:1 lifetime:23:18:18

IPSEC FLOW: permit ip 0.0.0.0/0.0.0.0 0.0.0.0/0.0.0.0

Active SAs: 2, origin: crypto map

Inbound: #pkts dec'ed 6239 drop 0 life (KB/Sec) 4603350/2578

Outbound: #pkts enc'ed 4072 drop 0 life (KB/Sec) 4607452/2578

端末からの動作確認

(オプション) cloud-delivered firewall (CDFW) や Secure Web Gateway (SWG) の細かな動作確認を行うには、事前に Umbrella Dashboard で ファイアウォールポリシー や Webポリシー、DNSポリシーの設定が必要です。

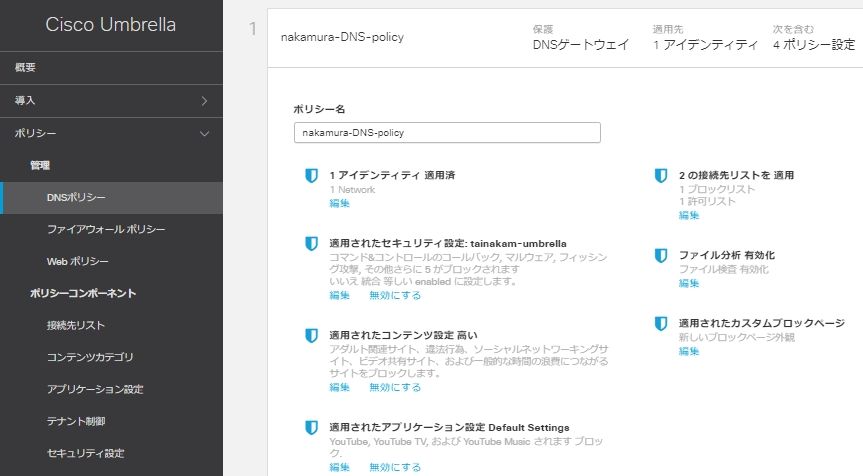

例えば以下は、DNSポリシーの設定例となり、セキュリティ設定でフィッシング攻撃などのブロックを、コンテンツ設定(URL-Filtering)でアダルトや違法行為サイトなどをブロックを設定しています。

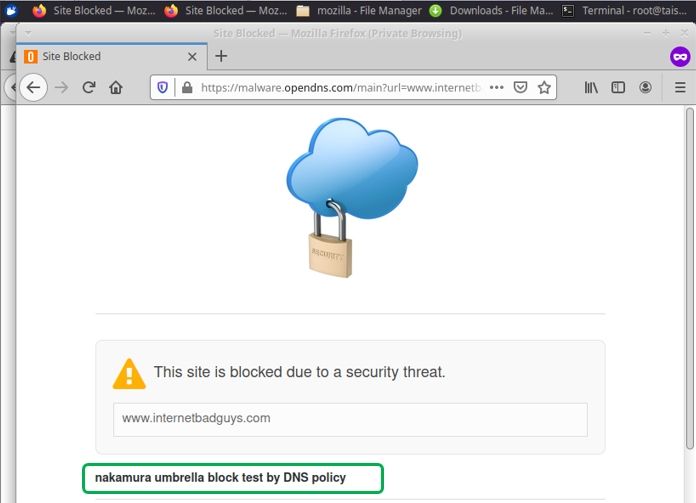

試験端末から以下URLにアクセスします。以下URLはテスト用のフィッシングサイトのため、設定されているセキュリティ設定に基づいてブロックされるか確認してください。

http://www.internetbadguys.com

以下はDNSポリシーによる実際のブロック例です。

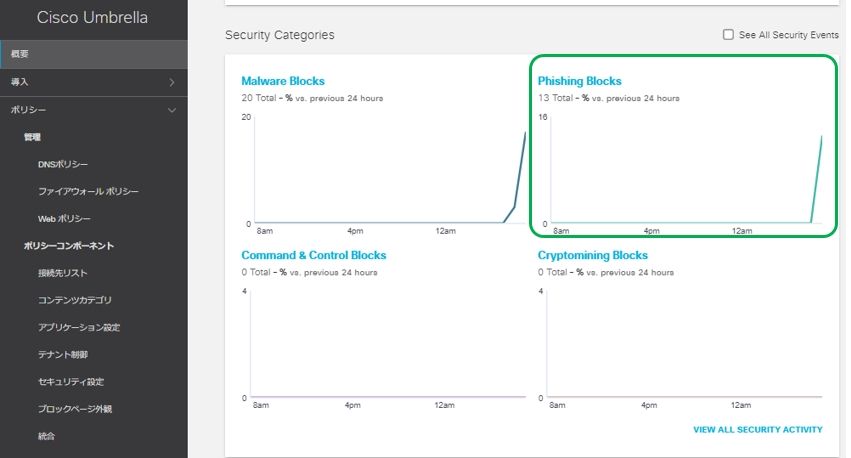

ブロック結果は、Umbrella Dashboardの 概要 > Security Categories > Phishing Blocks から確認できます。線グラフをクリックすることでより詳細な情報も確認可能です。

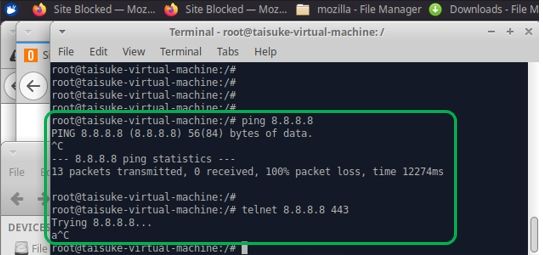

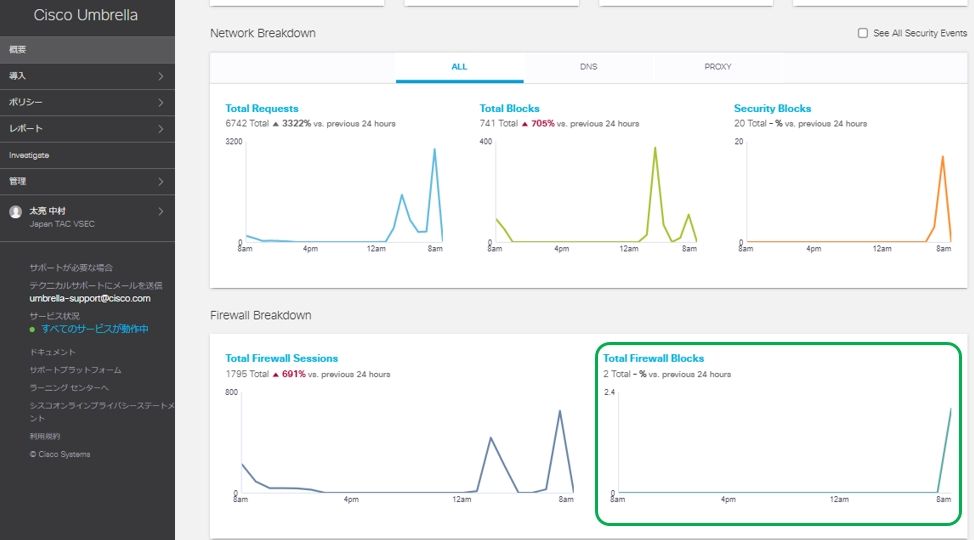

例えば以下は、Firewallポリシーの設定例となり、Google DNS (8.8.8.8)宛のすべての通信をブロックし、それ以外の通信は全て許可しています。

設定後 端末から 8.8.8.8宛のPINGやTCP/UDP通信などがアクセス不能となったことを確認します。

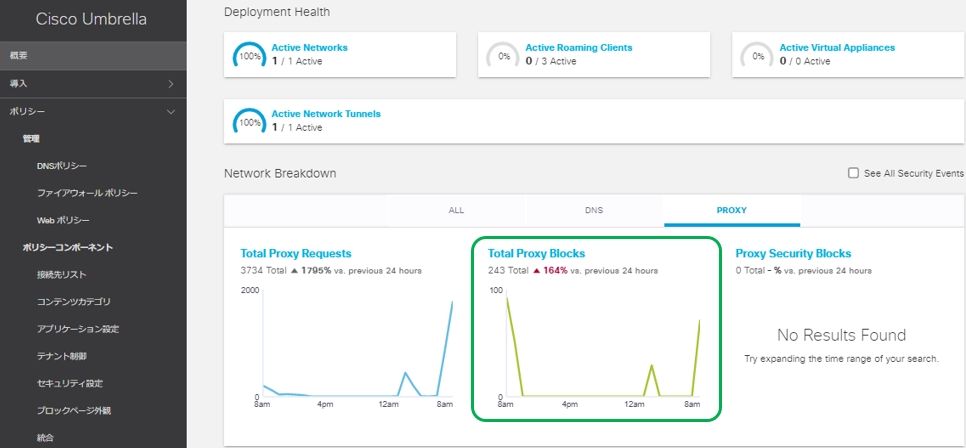

ブロック結果は、Umbrella Dashboardの 概要 > Network Breakdown > Proxy > Total Proxy Blocks から確認できます。線グラフをクリックすることでより詳細な情報も確認可能です。

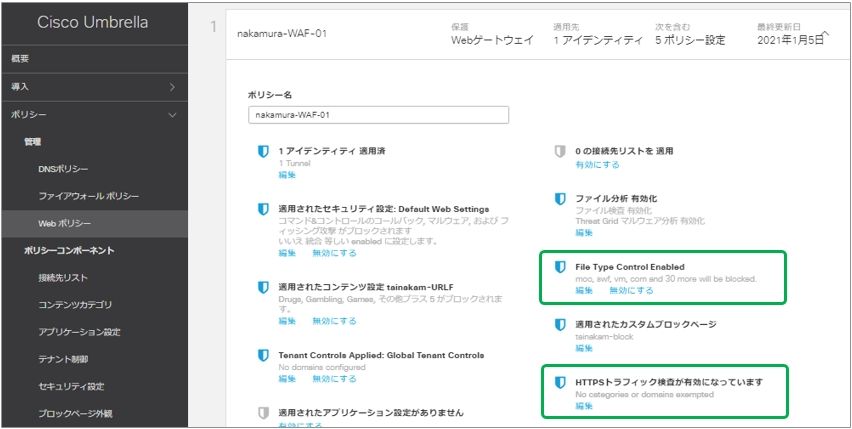

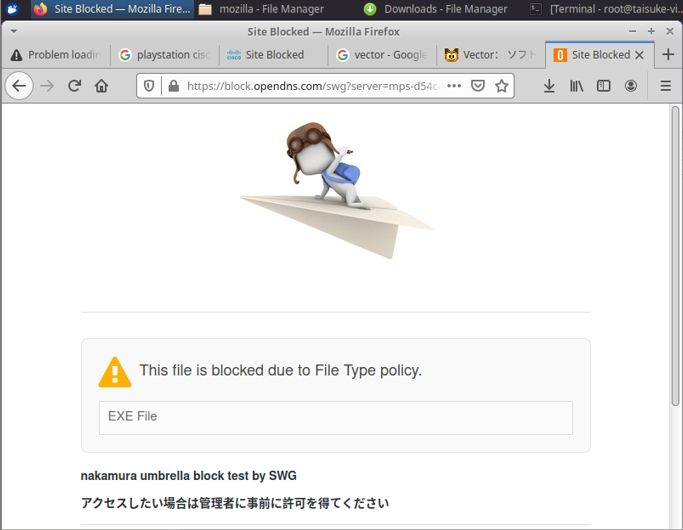

例えば以下は、Webポリシーの設定例となり、圧縮ファイルや実行ファイルのダウンロードをブロックし、それ以外の通信は全て許可しています。また、HTTPSトラフィック検査を有効化しています。なお、HTTPSトラフィックのアプリケーションやファイル検査などを行うには、端末に事前にUmbrellaのRoot証明書のインポートを実施してください。

設定後 端末から 任意ZIPファイルや実行ファイルの公開ページ(Vectorなど)にアクセスし、ファイルのダウンロードを試み、ダウンロード不能となったことを確認します。

ブロック結果は、Umbrella Dashboardの 概要 > Firewall Breakdown > Total Firewall Blocks から確認できます。線グラフをクリックすることでより詳細な情報も確認可能です。

各ポリシーの通信テスト時に使える、テスト用のURLの一部を以下に紹介します。テスト用URLについて より詳しくは、コチラ を参照してください。

| https://welcome.umbrella.com/ | DNSの確認用。DNS が Umbrella サーバに正常に接続されると、Umbrella ウェルカム ページが表示される |

| http://www.internetbadguys.com | セキュリティ設定の確認用。テスト用のフィッシングサイト |

| http://examplemalwaredomain.com/ | セキュリティ設定の確認用。テスト用のマルウェアサイト |

| http://www.exampleadultsite.com | コンテンツ設定(URLフィルタリング)の確認用。テスト用のポルノサイト |

トンネル接続ができない時の採取すべき情報

テクニカルサポートに支援を依頼する前に、以下のshowコマンドや debugコマンドを事前に取得をお勧めします。以下情報を事前に収集することで、調査のスピードアップを期待できます。showコマンドは事象発生中に"複数回"取得してください。

【Debugコマンド (IOS-XE Routerの場合)】

debug crypto ikev2 debug crypto ipsec

【showコマンド (IOS-XE Routerの場合)】

※showコマンドは debug 有効化後に取得開始

showコマンドを複数回 取得し終えたら undebug allコマンドで debug無効化

※利用バージョンや設定によって一部とれないコマンドあり

※比較差分のため事象発生中に、数分毎に分けて、以下コマンドをセットで"複数回"取得すること

ter len 0 show clock show ip interface brief show interface Tunnel1 show interface Tunnel2 show crypto tech show crypto ikev2 profile show umbrella config show umbrella deviceid detail show umbrella dnscrypt show platform hardware qfp active feature umbrella client config show platform hardware qfp active feature umbrella datapath stats show log

また上記とは別に、ログ取得作業開始"前"と開始"後"に以下のログを取得してください。

show clock show running-config show crypto ikev2 profile show tech

また、ルーターのTunnelインターフェイスのシャットダウン・非シャットダウンとその後の同様のログ採取を試し、事象が復旧するか確認してください。Tunnelのシャットダウン・非シャットダウンで効果がない場合は、ルーターの再起動も試してください。

CSR1K#conf t Enter configuration commands, one per line. End with CNTL/Z. CSR1K(config)#interface tunnel1 CSR1K(config-if)#shutdown CSR1K(config-if)#no shutdown CSR1K(config-if)#end CSR1K#

シスログサーバーを運用している場合は上記のトラブルシューティング時の一連のシスログも合わせ提供をお願いいたします。

SD-WAN cEdge利用時の場合

特徴

cEdge利用時も、トンネル設定や動作確認、トラブルシューティング方法は、IOS-XE Router利用時と似ています。cEdgeもIOS-XEベースのためです。なお、SD-WAN で Umbrella Secure Internet Gateway (SIG) を Auto-tunnelで利用するには、IOS-XE 17.2.1 以降 及び Viptela 20.1 以降の利用が必要です。Umbrella Secure Internet Gateway (SIG) を利用することで、従来の DNS 以外のポートのセキュリティ制御が Umbrella Cloudで可能になります。

なお、IOS-XE Routerと比べ cEdgeは動的なトンネル接続に対応しており、幾つか違いがあります。

cEdge利用時はの主な違いは以下です。

- 基本 vManageのGUIからのセキュリティ テンプレートを利用し設定する。設定時や設定後はCLIでも適用された設定を確認可能

- Auto-Tunnelに対応: cEdgeがUmbrella Cloudと情報交換し、ikev2 profileの設定や Umbrella DC IP自動学習と設定などを動的に行う。設定が簡単に

- Auto-Tunnel時のやりとり詳細は以下のdebugコマンドで確認可能

debug platform software sdwan sig

debug platform software sdwan ftm sig - Route-mapの代わりに、ip sdwan routeコマンドが利用される

設定例

以下ドキュメントを参考に設定してください。vManageのテンプレートから設定後の CLIベースのrunning-configは、cEdgeにアクセスし show run や show sdwan run コマンドで確認できます。

Cisco Umbrella SIG User Guide - Automatic: vEdge & cEdge

https://docs.umbrella.com/umbrella-user-guide/docs/dd-auto-tunnel-viptela

動作確認例

詳しくは、"CSR1000V (IOS-XE Router) 利用時の場合"の動作確認例を参考にしてください。

トンネル接続ができない時の採取すべき情報

テクニカルサポートに支援を依頼する前に、以下のshowコマンドや debugコマンドを事前に取得をお勧めします。以下情報を事前に収集することで、調査のスピードアップを期待できます。showコマンドは事象発生中に"複数回"取得してください。

【Debugコマンド (cEdgeの場合)】

debug platform software sdwan sig debug platform software sdwan ftm sig debug crypto ikev2 debug crypto ipsec

【showコマンド (cEdgeの場合)】

※showコマンドは debug 有効化後に取得開始

showコマンドを複数回 取得し終えたら undebug allコマンドで debug無効化

※通常 Tunnel100001が SIG tunnelに利用されます。Loopback65528はその管理用です

※利用バージョンや設定によって一部とれないコマンドあり

※比較差分のため事象発生中に、数分毎に分けて、以下コマンドをセットで"複数回"取得すること

ter len 0 show clock show ip interface brief show interface Tunnel100001 show interface Tunnel100002 show crypto tech show crypto ikev2 profile show sdwan secure-internet-gateway tunnels show umbrella config show umbrella deviceid detail show umbrella dnscrypt show platform hardware qfp active feature umbrella client config show platform hardware qfp active feature umbrella datapath stats show log

show clock show running-config show sdwan running-config show crypto ikev2 profile show tech sdwan show tech

また、cEdgeの再起動も解決策として有効な時があります。再起動後 即、上記デバッグやログを取得してください。cEdgeの再起動は、vManageの Maintenance > Device Reboot から可能です。

よくあるトラブルと対応例

SIGを利用する場合は、SIG用のドキュメントを参考にすること [重要]

ネットワークデバイスの Umbrella Cloud との連携方法は主に以下2つがあり、設定や動作が異なります。SIGを利用する場合は、docs.umbrella.com などのSIG用の最新のオンラインドキュメントを必ず利用してください。なお、本ドキュメントはSIGベースの設定や確認方法を紹介しています。

- DNSベース ・・・ ネットワークデバイスはDNS Proxyのように動作し DNSトラフィックを中継する。DNSベースのドメイン制御がメイン。旧来の方式

- SIGベース ・・・ ネットワークデバイスはトンネル経由でUmbrellaCloudにトラフィックを転送し、TCP80/443や それ以外のポートやプロトコル制御をクラウドで行う。比較的新しい方式 (2021年1月現在)

Umbrella Cloud連携の設定方法について記載された古いオンラインドキュメントやPDF/パワーポイント資料は、DNSベースの展開方法を記している事が少なくありません。SIGベースとDNSベースの設定を混在させると正しく動作しない恐れがあります。SIGベースとDNSベースの設定を混ぜるのは避けてください。

IOS-XEや Viptelaの利用バージョンが SIGに対応しているか確認すること

2021年1月現在 SIGの利用には比較的新しいバージョンの利用が必要です。ドキュメントを確認し、利用しているシステムのバージョンがSIG設定に対応しているか確認してください。また、対応していても古いバージョンの場合は何らかの不具合に該当している可能性があるため、ご利用時の不具合修正の十分進んだバージョンの利用をお勧めします。Umbrella SIGに対応した初期のバージョンは何らかのSIG関係の新規不具合が内在しているリスクが高いためです。

トンネルがupしてもトラフィックが流れない場合

show interface tunnel [番号] コマンドを実行し、ラインプロトコルが up しているのにトラフィックが全く、もしくは 殆ど流れていないことが確認できる場合、トンネル宛にトラフィックが正しくルーティングされていない恐れがあがります。IOS-XE Router やASAを利用時は Route-mapやルーティング設定の確認を、SD-WAN cEdgeを利用時は ip sdwan route や VRF、Control Policy、Data Policy などの確認を行い、トンネル宛の通信がルーティングにより阻害されていないか確認をしてください。

トンネルがup/downを繰り返す場合

トンネルが up/downを繰り返すフラッピングが発生する場合、ルーターとUmbrella Cloud間で通信を阻害する装置(FirewallやProxy、負荷分散装置など)や設定(ACLやProxy、Routingによる分散設定など)がないか、経路で非対称ルーティングが発生していないか、など WAN側の確認をしてください。

Umbrella Dashboardでポリシー適用後も動作が変わらない場合

Umbrella Dashboardで設定適用後、実際にその設定が利用可能になるのに若干タイムラグがあるため、ポリシー変更直後に端末からの動作確認が期待の結果にならない場合は、少し待ってから再度 動作確認テストを実施してください。 また、ブラウザのキャッシュが影響をしていることもあるため、ブラウザのシークレットモード(もしくはプライベートモード)での動作確認テストの実施もお勧めします。

Keyの入力間違えがないか再確認を

SIGのドキュメントどおりに設定してもトンネルがアップしない場合、(IOS-XE Router/ASA利用時) Preshared Key や (cEdge利用時) API Key などの入力間違いの可能性があります。入力したKeyの確認と、念のため再設定をお勧めします。

(cEdge利用時) Viptelaバージョン 20.3.2の利用は避けること

以下のトンネル経由の通信ができなくなる不具合の影響を避けるため、Umbrella-SIGを利用する場合は、CSCvw55134の修正が適用されている 20.4以降の利用をお勧めします。

CSCvw55134 After vManage upgrade 20.3.1 to 20.3.2 communication via STD IPSec is failed

困ったらトンネルの再設定

トンネル接続ができていたのに突然接続ができなくなった場合や、カスタマイズしていたら接続できなくなった場合など、復旧優先の場合は、Umbrella SIG設定を一度全て消してから、最初からルーターとUmbrella Dashboard側を設定しなおすことで復旧することがあります。

よくある質問

何故、ルーターと Umbrella Cloud間をトンネルで接続するのですか

トンネルを介して通信をUmbrella Cloudに転送し、クラウド上で SWG や CDFW の処理を行うためです。

SIGと併用し DNSポリシーの制御も行いたいです

「SIG利用時に Umbrella Dashbaordで DNSトラフィックが検知されません」を参照してください。

SIG利用時に コアアイデンティティのネットワークのステータスがアクティブになりません

CDFWとSWGのみを利用する場合は、正常にトンネルが接続できると、コアアイデンティティの ネットワークトンネルがアクティブになります。

SIGと DNSレイヤー制御を併用時、コアアイデンティティのネットワークがアクティブにならない場合、DNSトラフィックがトンネル経由で Umbrella Cloud に流れている可能性があります。DNSトラフィックのトンネルからのバイパス方法は「SIG利用時に Umbrella Dashbaordで DNSトラフィックが検知されません」を参照してください。

SIG利用時に Umbrella Dashbaordで DNSトラフィックが検知されません

2023年1月追記) 現在 当制限は解消され、SIGでもDNSトラフィック検知可能に変更されています

DNSトラフィックがトンネル経由でUmbrella Cloudに流れている可能性があります。例えば以下のRoute-map設定の場合、DNSトラフィックを含むすべてのインターネット向けトラフィックが トンネル経由でUmbrella Cloudに転送されます。DNSトラフィックも CDFWで処理され、CDFWのパブリックIPアドレスにNATされ名前解決されるため、お客様ご利用のOrganization IDとマッチングができず、結果 ご利用のネットワークドバイスのパブリックIPアドレスからのDNSトラフィックを検知できません。

[IOS-XEルーター向け設定例 (DNSトラフィックもトンネル経由)] ip access-list extended to-umbrella 10 permit ip 192.168.10.0 0.0.0.255 any ! route-map umbrella-pbr permit 10 match ip address to-umbrella set interface Tunnel1

DNSトラフィックの検知、及び、DNSレイヤー制御も併用したい場合は、例えば以下設定のように、Umbrella DNSサーバー宛のDNSトラフィック(UDP53)のバイパス設定をRoute-mapに設定することで可能です。

[IOS-XEルーター向け設定例 (DNSトラフィックは非トンネル経由)] ip access-list extended to-umbrella 5 deny udp 192.168.10.0 0.0.0.255 host 208.67.222.222 eq 53 6 deny udp 192.168.10.0 0.0.0.255 host 208.67.220.220 eq 53 10 permit ip 192.168.10.0 0.0.0.255 any ! route-map umbrella-pbr permit 10 match ip address to-umbrella set interface Tunnel1

なお、UmbrellaのDNSサーバー宛の名前解決をトンネル非経由で行う場合は、以下の追加設定が必要となることがあります。以下は最低限の追加設定例となることに注意してください。・ローカル端末に、208.67.222.222 と 208.67.220.220 をDNSサーバーとして利用するように、DHCPで配布、もしくは 各端末で手動設定 ・ローカル端末からルーター経由でインターネットに接続するためのPAT設定・Umbrella Dashboardの 導入 > ネットワークから ルーターの パブリックIPアドレスのアイデンティティ登録・Umbrella Dashboardの ポリシー > DNSポリシーから DNSポリシーの追加、及び 事前定義したネットワークのアイデンティティを適用

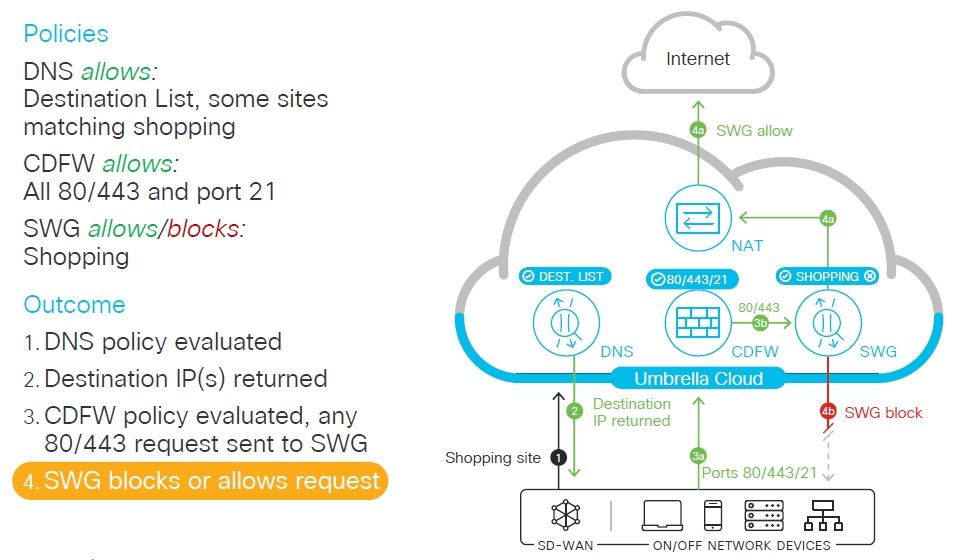

SIGによるCDFW/SWGと DNSポリシー制御を併用した場合のメリットとデメリットを教えてください

DNSトラフィックによる名前解決は 通信時の初期段階で行われる処理であること、及び ドメインベースの高速な処理が可能なため、高速に処理が可能です。

主なメリットとしては、CDFWによるファイアウォール処理、SWGによる高度なProxy処理を実施する前に、DNSポリシーにより制御することで、悪意あるサイトのドメインや 業務上不要なドメインなどを素早くブロックすることで、Umbrella Cloudへのトンネル経由でのトラフィック転送量の減少を期待できます。

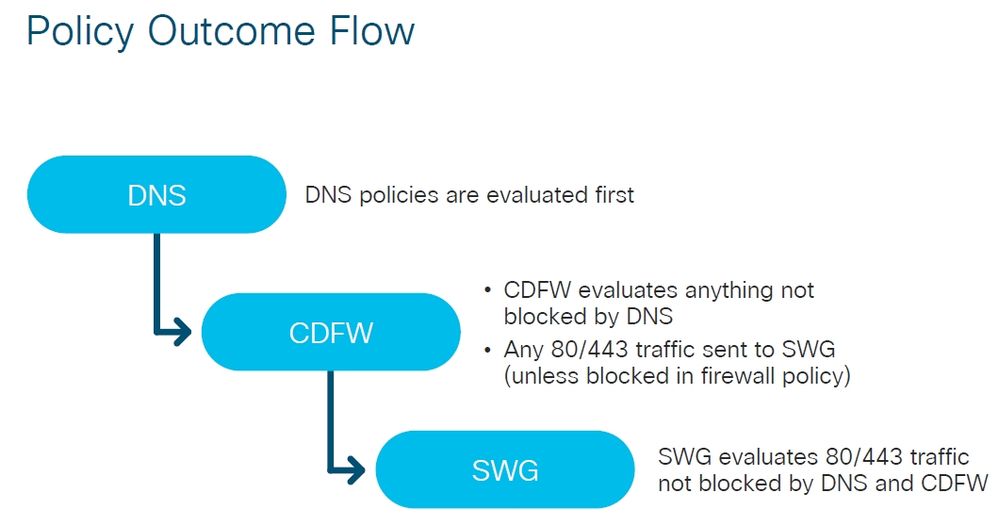

以下の図は実際の通信処理例となりますが、DNSは直接、Ports 80/443/21はトンネル経由で Umbrella Cloudにアクセスしていることに注意してください。

主なデメリットとしては、個別に設定したDNSポリシーを併用時は、端末にUmbrella DNSサーバーアドレス情報の配布や、端末からインターネットへのアクセス許可など追加設定が必要になることがあげられます。つまり、設定と運用がより複雑になります。また、端末からのDNSトラフィックは暗号化されないため、インターネット上に平文のDNSクエリ―とDNSリプライが流れることになります。DNSトラフィックのバイパス設定をしつつも、ネットワークデバイスからのDNSクエリ―とDNSリプライを暗号化したい場合は、DNS over HTTPS (DoH) の利用検討が必要です。なお、DoH利用時は経路で、別途 HTTPS(TCP443)の許可とバイパスも必要です。

https://community.cisco.com/t5/-/-/ta-p/3932245

出張時や自宅勤務時も Umbrella Cloud を使うことはできますか

はい、AnyConnectの Umbrella Roaming Security module や Cisco Umbrella Secure Web Gateway(SWG)エージェントモジュール を使うことで、DNSベース や Webベースの制御が可能です。なお、当モジュールは通常 ASAもしくはFTDからインストールするため、別途 ASA もしくは FTD のリモートアクセスVPNサーバーの準備が必要となります。

詳しくは以下ドキュメントなどを参考にしてください。

Umbrella: AnyConnect Umbrella SWG Agent の紹介

https://community.cisco.com/t5/-/-/ta-p/4111751

AnyConnect:Cisco Umbrella ローミング セキュリティ クライアント管理者ガイド

https://docs.umbrella.com/deployment-umbrella/docs/anyconnectcisco-umbrella-%E3%83%AD%E3%83%BC%E3%83%9F%E3%83%B3%E3%82%B0-%E3%82%BB%E3%82%AD%E3%83%A5%E3%83%AA%E3%83%86%E3%82%A3-%E3%82%AF%E3%83%A9%E3%82%A4%E3%82%A2%E3%83%B3%E3%83%88%E7%AE%A1%E7%90%86%...

Cisco AnyConnect Secure Mobility Client リリース 4.9 管理者ガイド

https://www.cisco.com/c/ja_jp/td/docs/security/vpn_client/anyconnect/anyconnect49/administration/guide/b_AnyConnect_Administrator_Guide_4-9/umbrella-roaming.html

ASA や FTD でも SIGを利用可能ですか

はい、利用可能です。設定方法について詳しくは以下ドキュメントなどを参考にしてください。

Cisco Umbrella SIG User Guide - Manual: Cisco ASA

https://docs.umbrella.com/umbrella-user-guide/docs/add-a-tunnel-cisco-asa

Cisco Umbrella SIG User Guide - Manual: Cisco FTD (Firepower Threat Defense)

https://docs.umbrella.com/umbrella-user-guide/docs/add-a-tunnel-cisco-firepower-threat-defense-ftd

なお、ASAを利用時は、ASAはシングルモード(デフォルト)である必要があります。マルチプルコンテキストモードはVTIトンネルをサポ―トしないため、SIGは利用できません。(機能拡張要求:CSCve69229)

なお、FTDを利用時は、SIGを利用しなくとも、FTD自身で アプリケーションや URLフィルタリング、アンチマルウェア、不正なIP/URLのブロックなどの ローカルセキュリティ制御が可能です。

参考情報

Cisco Umbrella SIG User Guide

https://docs.umbrella.com/umbrella-user-guide/docs/getting-started

What's New in Umbrella - Cisco's Secure Internet Gateway - BRKSEC-2023

https://www.ciscolive.com/c/dam/r/ciscolive/emea/docs/2020/pdf/BRKSEC-2023.pdf

Umbrella トラブルシューティング

https://community.cisco.com/t5/-/-/ta-p/3792680

検索バーにキーワード、フレーズ、または質問を入力し、お探しのものを見つけましょう

シスコ コミュニティをいち早く使いこなしていただけるよう役立つリンクをまとめました。みなさんのジャーニーがより良いものとなるようお手伝いします