- Cisco Community

- シスコ コミュニティ

- ネットワークインフラストラクチャ

- [TKB] ネットワークインフラ ドキュメント

- IOS-XE/XE SD-WAN: system shell login について

- RSS フィードを購読する

- 新着としてマーク

- 既読としてマーク

- ブックマーク

- 購読

- 印刷用ページ

- 不適切なコンテンツを報告

- RSS フィードを購読する

- 新着としてマーク

- 既読としてマーク

- ブックマーク

- 購読

- 印刷用ページ

- 不適切なコンテンツを報告

2022-08-10 12:25 PM 2022-08-24 09:54 PM 更新

- はじめに

- system shell login 手順概要

- system shell login 手順

- system shell から logout する方法

- system shell login の制限時間

- system shell login が可能な状態の終了方法

- 注意事項

- SR を Open される場合

- 参考情報

はじめに

本ドキュメントでは、バージョン 16.11 以降の IOS-XE/XE SD-WAN での system shell login の方法等について記載いたします。

system shell login は以下のような場面で必要となります。

- 不具合の Workarounds 適用

- SR にてお客様に特別な操作を依頼

system shell login 手順概要

system shell login はいわゆるチャレンジレスポンス認証と似た手順で行います。

大まかな流れは以下の通りです。

- 対象機器に CLI でログイン

- チャレンジ文字列生成コマンドを実行

- 画面に出力されたチャレンジ文字列を Cisco TAC エンジニアに連絡

- Cisco TAC エンジニアが対応するレスポンス文字列を生成して返信

- 受信したレスポンス文字列を使って認証コマンドを実行

- system shell login コマンドを実行

上記の 6. まで実行すると system shell に login した状態となります。

system shell login 手順

以下に system shell login の具体的な手順を記載いたします。

1. 対象機器に CLI でログイン

% ssh admin@10.0.0.1

(admin@10.0.0.1) Password:

cedge#

上記は OpenSSH を用いて admin ユーザで IP アドレスが 10.0.0.1 の cEdge (XE SD-WAN 動作のルータ) に CLI ログインした場合の例となります。

SSH アプリケーションは普段お使いいただいているアプリケーションで問題ございません。

2. チャレンジ文字列生成コマンドを実行

request consent-token generate-challenge shell-access auth-timeout <minutes> コマンドでチャレンジ文字列を生成します。

cedge# request consent-token generate-challenge shell-access auth-timeout 900 XCoUMgAAAQMBAAQAAAABAgAEAAAAAAMACJrGgCTK6Er6BAAQoR78w7hGQlI/1C8dvzBR5gUABAAAA4QGAAVJT1NYRQcACElPU1hFX0NUCAAPQzgzMDAtMU4xUy00VDJYCQALRkRPMjUxME0wRDE=

cedge#

3. 画面に出力されたチャレンジ文字列を Cisco TAC エンジニアに連絡

2. で実行したコマンドの出力結果(上記 2. の実行例の赤文字部分)を Cisco TAC エンジニアまでご連絡をお願いいたします。

4. Cisco TAC エンジニアが対応するレスポンス文字列を生成して返信

ご連絡いただいたチャレンジ文字列を元に以下のような改行込みのレスポンス文字列を返信いたします。

CQfRigAAAQMBAAQAAAABAgAEAAAAAAMBYk5wd2ZHR1gwT3dZUHhNYmlqRGlLUkh0

UkNCbDhaODh6OUo3Uk9UNkdKTkhib24reGRIR21NZXR6emdlcGlMOC8NCnA5UG5C

bGpUaFhSVWVla0pSMklneC9nRU9WTHFMMlE1ZWkzazhyaWFVYTFURXQ2dDFkZG0x

emV6bmVCUGh1VTENCjJkMGVYcHpXSGZ4Y1BVQlZFMERmM3FVQ25IM3lOS20vZ2ZR

Q3FLZ3lFelFURy9qU2tDZk9WUzkrcTI2OVdRb2UNCjVVMW1ra0lsOHFwVDRZWGR3

dU5YSGlrejZXS2JDTGZwWHp1bHU4UzZQQTIva3F5SktkbktXZi8yR2gwZkxhaTMN

CjhmZ1pvczVVSlVMdmlLODdxZzZveWxQTmwyTUtZaUNmS2hjNXpDQzhlSGpJc0dI

ZjI5bUNlNmw4Zkw0RGIxOHMNCmRlR0NaMnVUZlYrMUdaSVNLdEpFZkE9PQ==

5. 受信したレスポンス文字列を使って認証コマンドを実行

request consent-token accept-response shell-access コマンドをレスポンス文字列を指定して実行します。

cedge# request consent-token accept-response shell-access CQfRigAAAQMBAAQAAAABAgAEAAAAAAMBYk5wd2ZHR1gwT3dZUHhNYmlqRGlLUkh0

UkNCbDhaODh6OUo3Uk9UNkdKTkhib24reGRIR21NZXR6emdlcGlMOC8NCnA5UG5C

bGpUaFhSVWVla0pSMklneC9nRU9WTHFMMlE1ZWkzazhyaWFVYTFURXQ2dDFkZG0x

emV6bmVCUGh1VTENCjJkMGVYcHpXSGZ4Y1BVQlZFMERmM3FVQ25IM3lOS20vZ2ZR

Q3FLZ3lFelFURy9qU2tDZk9WUzkrcTI2OVdRb2UNCjVVMW1ra0lsOHFwVDRZWGR3

dU5YSGlrejZXS2JDTGZwWHp1bHU4UzZQQTIva3F5SktkbktXZi8yR2gwZkxhaTMN

CjhmZ1pvczVVSlVMdmlLODdxZzZveWxQTmwyTUtZaUNmS2hjNXpDQzhlSGpJc0dI

ZjI5bUNlNmw4Zkw0RGIxOHMNCmRlR0NaMnVUZlYrMUdaSVNLdEpFZkE9PQ==

% Consent token authorization success

cedge#

レスポンス文字列は copy & paste で入力してください。

改行を削除すると失敗するため、改行の削除をせずに上記の例の通りにそのまま copy & paste していただければ問題ありません。

入力後、"Consent token authorization success" と出力されるまで Enter キーを押してください。

6. system shell login コマンドを実行

request platform software system shell コマンドを実行して、途中の [y/n] で y を入力します。

cedge# request platform software system shell

Activity within this shell can jeopardize the functioning of the system.

Are you sure you want to continue? [y/n] y

2022/08/10 11:23:36 : Shell access was granted to user <anon>; Trace file: , /harddisk/tracelogs/system_shell_R0-0.2283_0.20220810112336.bin

**********************************************************************

Activity within this shell can jeopardize the functioning

of the system.

Use this functionality only under supervision of Cisco Support.

Session will be logged to:

harddisk:tracelogs/system_shell_R0-0.2283_0.20220810112336.bin

**********************************************************************

Terminal type 'xterm-256color' unknown. Assuming vt100

[cedge:/]$

system shell から logout する方法

system shell からは exit コマンドで元の CLI に戻ることができます。

以下は実行例です。

[cedge:/]$ exit exit

Session log harddisk:tracelogs/system_shell_R0-0.2283_0.20220810112336.bin closed. cedge#

元の CLI に戻った後に再度 system shell に login したい場合は再度 request platform software system shell コマンドで login が可能です。

再度 system shell に login することが可能な時間は request consent-token generate-challenge shell-access auth-timeout <minutes> コマンドで <minutes> に指定した値によります。

上記例のように 900 と指定した場合は 900 分間です。

system shell login の制限時間

system shell login には制限時間があります。

制限時間は request consent-token generate-challenge shell-access auth-timeout <minutes> コマンドで <minutes> に指定した値によります。

<minutes> には 1 から 259200 まで指定ができ、分単位での制限時間を指定することになります。

指定した時間が経過するまでは何度も system shell に login することが可能ですが、指定した制限時間を経過すると強制的に 機器から切断されます。

SSH で CLI アクセスしている場合、当該 SSH アクセスも強制的に切断されます。

system shell login が可能な状態の終了方法

request consent-token terminate-auth shell-access コマンドを実行することで、system shell login が可能な状態を終了することが可能です。

コマンドを実行後、強制的に機器から切断されます。

SSH で CLI アクセスしている場合、当該 SSH アクセスも強制的に切断されます。

以下は実行例です。

cedge#request consent-token terminate-auth shell-access Connection to 10.71.170.177 closed by remote host.

Connection to 10.71.170.177 closed.

注意事項

レスポンス文字列の受付時間

チャレンジ文字列を生成してからレスポンス文字列を使って認証コマンドを実行するまでの時間も制限があります。

チャレンジ文字列生成から 30 分以内に認証コマンドを実行する必要がありますのでご注意ください。

もし 30 分を経過してしまった場合は再度チャレンジ文字列生成から進めてください。

ただし、request consent-token generate-challenge shell-access auth-timeout <minutes> コマンドは制限時間を 30 分を経過するまでもう一度実行することができません。

実行した場合は以下のようなメッセージを出力します。

cedge#request consent-token generate-challenge shell-access auth-timeout 900 % Please terminate in progress authorization and retry

もし即座にやり直したい場合は一旦機器から logout して再度 login してください。

機器に再 login 後は再度 request consent-token generate-challenge shell-access auth-timeout <minutes> コマンドを実行することが可能です。

機器を logout してしまった場合

どのような段階でも、機器を logout してしまった場合は途中から継続することはできません。

手順の最初からやり直しをお願いいたします。

誤ったレスポンス文字列を入力してしまった場合

誤ったレスポンス文字列を入力した場合、認証に失敗します。

認証に 1 度失敗した後は、正しいレスポンス文字列を入力して再度認証コマンドを実行してもエラーとなりますので、手順の最初からやり直しをお願いいたします。

SR を Open される場合

不具合の Workarounds 適用のために system shell に login する必要があり SR を open される場合、Global TAC に SR を open していただければ 24 時間受付となりますのでよりお客様のお時間の都合に合わせた対応が可能となります。

Global TAC に SR を open される場合の文面としては以下がご参考となります。

赤文字部分には不具合の ID に置き換えてください。

We'd like to apply the workaround for ********** which needs root permission. Could you generate the response for following challenge phrase and respond in multiline? ***************************************************************************************** XCoUMgAAAQMBAAQAAAABAgAEAAAAAAMACJrGgCTK6Er6BAAQoR78w7hGQlI/1C8dvzBR5gUABAAAA4QGAAVJT1NYRQcACElPU1hFX0NUCAAPQzgzMDAtMU4xUy00VDJYCQALRkRPMjUxME0wRDE= ***************************************************************************************** Please note that we request this case to be handled with global TAC, not Japan TAC.

Support Case Manager (SCM) より Global TAC に SR を open される際は以下がご参考となります。

SD-WAN : Cloud Infra に関する Service Request について

上記の Cisco Community 記事は SD-WAN の CloudInfra チームに関する SR を open する際の手順となりますが、Step 1 から Step 5 までの手順がご参考となります。

Step 6 に記載している Technology の選択につきましてはお使いいただいている SD-WAN コントローラの形態に合わせた選択や対象となる機器に合わせてご選択いただければ問題ございません。

具体的な Technology / Sub Technology の選択は以下になります。

- SDWAN - Cisco-Hosted > IOS-XE SD-WAN (cEdge) routers in controller mode

- SDWAN - Cisco-Hosted > IOS-XE SD-WAN (cEdge) routers in controller mode - Memory Leak

- SDWAN - Cisco-Hosted > IOS-XE SD-WAN (cEdge) routers in controller mode - Unexpected reload

- SDWAN - On-Prem > IOS-XE SD-WAN (cEdge) routers in controller mode

- SDWAN - On-Prem > IOS-XE SD-WAN (cEdge) routers in controller mode - Memory Leak

- SDWAN - On-Prem > IOS-XE SD-WAN (cEdge) routers in controller mode - Unexpected reload

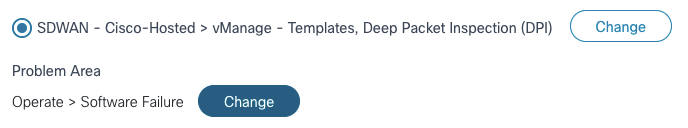

Problem Area には OPERATE から Software Failure を指定してください。

以下は Cisco Hosted Controller での vManage を対象とした場合の参考の画面です。

参考情報

検索バーにキーワード、フレーズ、または質問を入力し、お探しのものを見つけましょう

シスコ コミュニティをいち早く使いこなしていただけるよう役立つリンクをまとめました。みなさんのジャーニーがより良いものとなるようお手伝いします

下記より関連するコンテンツにアクセスできます