- Cisco Community

- シスコ コミュニティ

- ワイヤレス

- ユニファイドワイヤレスネットワーク

- Re: ISR4000シリーズルータ IP1回線におけるStatic-NATとIPsec-VPNの両立

- RSS フィードを購読する

- トピックを新着としてマーク

- トピックを既読としてマーク

- このトピックを現在のユーザーにフロートします

- ブックマーク

- 購読

- ミュート

- 印刷用ページ

ISR4000シリーズルータ IP1回線におけるStatic-NATとIPsec-VPNの両立

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2018-07-06 10:27 AM 2019-03-22 07:37 AM 更新

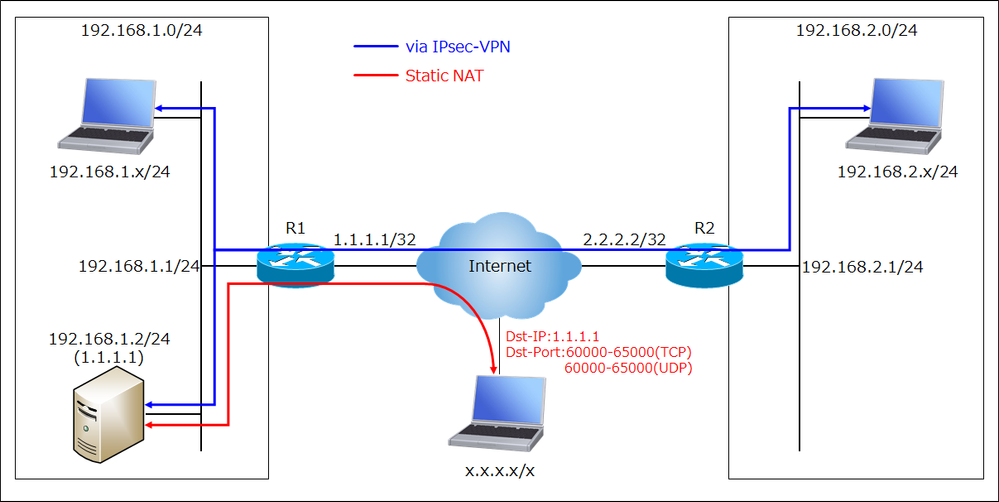

ISR4000シリーズルータとIP1の回線を使用してStatic-NATによる外部から内部端末へのアクセスと

IPsec-VPNによる拠点間通信が可能な環境を検証しております。

内部端末への通信で使用されるポートが固定ではなく動的であり、ポート範囲が広いため

(TCP:60000-65000, UDP:60000-65000)、ポートフォワーディング設定では設定しきれないため

1対1のStatic-NATとACLで制限を掛けて運用しようかと考えております。

しかしながら1対1のStatic-NATを適用した場合、WANインタフェースに入力されるIPsec-VPNの

パケット(ISAKMP, ESP)も復号化される前にNAT変換されてしまうため、IPsec-VPN通信が

出来なくなってしまいます。

IPsec-VPNのパケットを1対1のStatic-NATの変換対象から除外して

通信できる様にする手段はないでしょうか。

以上、よろしくお願いいたします。

- ラベル:

-

ユニファイドワイヤレスネットワーク

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2018-07-06 02:53 PM

route-map を用いて NAT 除外するのが手段のひとつかと思います。

以下が参考になりそうです。

https://www.cisco.com/c/ja_jp/support/docs/security-vpn/ipsec-negotiation-ike-protocols/14144-static.html

仔細は把握しておりませんので、大いに誤っている(特にNAT周り)可能性がありますが、

恐らくはこんな感じでしょうか。

---

access-list 1 permit (内部IP)

ip nat inside source list 1 interface (ISRのWAN I/F) overload

ip nat inside source static (内部端末IP) (ISRのWAN I/F IP) route-map nonat

access-list 100 deny esp any host (内部端末IP) <- NATから除外

access-list 100 deny udp any host (内部端末IP) eq isakmp <- NATから除外

access-list 100 deny udp any host (内部端末IP) eq non500-isakmp <- NATから除外

access-list 100 permit tcp any host (内部端末IP) range 60000 65000 <- NATする

access-list 100 permit udp any host (内部端末IP) range 60000 65000 <- NATする

route-map nonat permit 10

match ip address 100

---

現状の設定や要件に合わせて、読み替えて頂ければと思います。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2018-07-06 06:37 PM

Shimenoy 様

ご返信頂きありがとうございます。

ネットワーク構成は以下を想定しております。

ご連絡頂いた通り、route-mapを使用するのが良いかと考えておりますが、WAN側からLAN側への通信の場合にroute-mapで設定されたルールが反映されない点に苦慮しております。

そのため、上記の構成を実現するためには、R2ルータから発信されたIPsec-VPNの通信がStatic-NATで

変換されない様に除外する必要があります。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2018-07-12 06:16 PM

もしまだ問題が解決されていないようでしたら、差支えのない範囲でR1の設定を拝見したいと考えております。

ISRではないのが恐縮ですが、手元にあったc892で試したところは概ね意図した通りにIPsec-VPN関連は除外が効きましたので・・・。

エキスパートの回答、ステップバイステップガイド、最新のトピックなどお気に入りのアイデアを見つけたら、あとで参照できるように保存しましょう。

コミュニティは初めてですか?これらのヒントを活用してスタートしましょう。 コミュニティの活用方法 新メンバーガイド

下記より関連するコンテンツにアクセスできます