- Cisco Community

- シスコ コミュニティ

- ネットワークインフラストラクチャ

- ルーティング / WAN

- WANが2経路ある場合のNAT変換とルーティングについて

- RSS フィードを購読する

- トピックを新着としてマーク

- トピックを既読としてマーク

- このトピックを現在のユーザーにフロートします

- ブックマーク

- 購読

- ミュート

- 印刷用ページ

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2021-03-16 11:33 PM

初投稿です。

ネットワークの知識が浅いため、誤った表現等あるかもしれませんが、ご容赦ください。

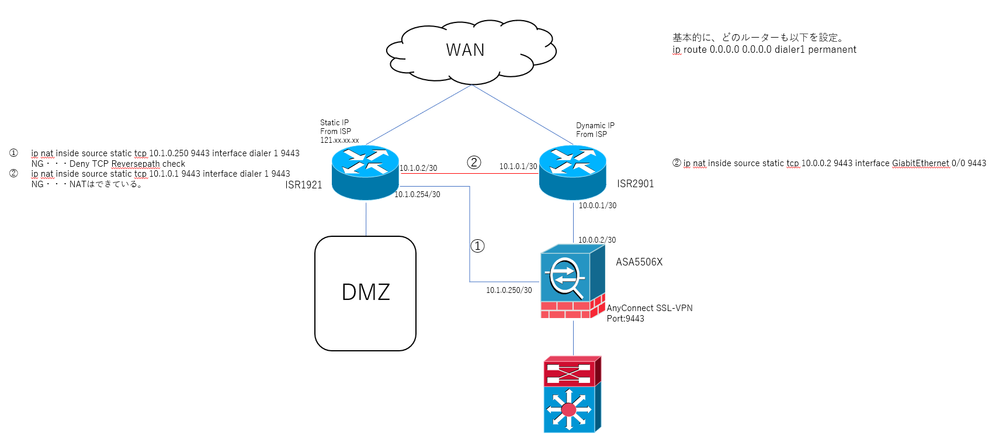

固定IPのPPPoE接続をしているルーター(ISR1921)と、固定ではないIP払い出しのPPPoE接続をしているルーター(ISR2901)があります。

元々、ISR2901にてDialerインターフェースを2個作成し、固定IPは外からの入り口用としてASA5506Xに設定したSSL-VPNを

使用していましたが、メールサーバをDMZに置いた関係で、メールサーバがWANに出る際に、

固定IPの方から出る必要がありましたが、どうしても固定ではないIPから出てしまい、私の力量ではどうにもならなかったため、ネットワークを物理的に分離しました。メールサーバは問題なくメールの送受信ができるようになりましたが、

今度はSSL-VPNに接続できません。

①の経路を通すと、ASA5506XにDeny TCP reverse-path Checkが大量に記録され接続できず、

②の経路を通すと、ASA5506Xにはエラーは記録されませんがSYN Timeout等が記録され接続できません。

①の場合、ASAに到達した通信は、ip route 0.0.0.0 0.0.0.0に従ってISR1921ではなく、ISR2901に回してしまう?

②の場合は、ASAまで到達するもののACKをISR2901に戻した際、ISR2901が自身のip route 0.0.0.0 0.0.0.0に従って

ISR1921に戻さず、Dialerインターフェースに戻してしまう?

①も②も接続元のIPへの戻りの通信で、ルーティングによって経路がおかしくなってしまっているような気がしています。

試しに、②の設定をした状態で、ISR2901のip route 0.0.0.0 0.0.0.0の向き先をDialer1からGigabitEthernet 0/0に向けたところ、Anyconnectは接続可能でしたので、ルーティングの影響を疑っています。

やりたいこととしては、

1.DMZのサーバー群はISR1921からWANへ抜ける。

2.クライアントPC等は、ISR2901からWANへ抜ける。

3.固定IPへのポート9443の通信は、ASA5506Xに回してAnyConnect接続を確立させる。

1,2について現段階で上手く動いているので、固定IPの9443へのInboundをなんとかして、ASA5506Xに正しく到達させ、

AnyConnectの接続を確立させたいのですが、どなたかご助言いただけませんでしょうか。

よろしくお願いいたします。

※ほかに、必要な情報があれば提示いたします。

解決済! 解決策の投稿を見る。

受理された解決策

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2021-03-17 02:59 PM 2021-03-17 03:09 PM 更新

自己解決いたしました。

ISR1921とISR2901を②のルーテッドポートで接続。

拡張ACLを用いて、特定のポートへの通信だけNATすることができました。

同じような悩みを抱える人がいるとは思えませんが、一応以下にコンフィグを残しておきます。

ISR1921で受けた特定の通信は、ISR1921でSourceIPもNATされてISR2901にパスできます。

ISR2901ではGig0/0に入った9443の通信をASA5506Xに向けてNATします。

良い勉強になりました。

ISR1921

interface GigabitEthernet0/1

description to ISR2901 gig 0/0

ip address 10.1.0.2 255.255.255.252

ip nat inside

ip virtual-reassembly in

duplex auto

speed auto

!

ip nat pool NAT16 10.16.0.1 10.16.255.254 netmask 255.255.0.0 ip nat inside source static tcp 10.1.0.1 9443 interface Dialer1 9443 ip nat outside source list SSLVPN pool NAT16 add-route

ip access-list extended SSLVPN

permit tcp any any eq 9443

deny ip any any

!

ISR2901

interface GigabitEthernet0/0 description to ISR1921 gig 0/1 ip address 10.1.0.1 255.255.255.252 ip access-group SSLVPN in ip nat outside ip virtual-reassembly in duplex auto speed auto ! ip nat inside source static tcp 10.0.0.2 9443 interface GigabitEthernet0/0 9443

ip route 10.16.0.0 255.255.0.0 10.1.0.2

ip access-list extended SSLVPN

permit udp any any eq 9443

deny ip any any

NAT結果

Pro Inside global Inside local Outside local Outside global --- --- --- 10.16.0.60 126.xxx.xx.xxx tcp 121.xx.xx.xx:9443 10.1.0.1:9443 10.16.0.60:58379 126.1xxx.xx.xxx:58379 tcp 121.xx.xx.xx:9443 10.1.0.1:9443 10.16.0.60:58722 126.xxx.xx.xxx:58722 tcp 121.xx.xx.xx:9443 10.1.0.1:9443 --- ---

tcp 121.xx.xx.xx:443 10.2.104.1:443 218.xxx.xx.xx:62215 218.xxx.xx.xx:622

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2021-03-17 12:07 AM

すみません、暫定で以下の設定でAnyConnectはつながりました。

IPを/16で用意して、NAT Poolを作り、Access-listにAnyを入れて内部のIPを持たせることで接続可能になりました。

ルーティングをすべてISR1921で行っているのもあって、ip nat outsideを入れる際にAdd-routeを入れることで

DMZ内のメールサーバやApacheへの影響もありませんでした。

が、AnyConnect以外の通信も/16の中からNAT変換されているため、このNAT変換を9443の通信だけに限定したいと

考えています。

引き続き、どなたかご助言をいただけると幸いです。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2021-03-17 02:59 PM 2021-03-17 03:09 PM 更新

自己解決いたしました。

ISR1921とISR2901を②のルーテッドポートで接続。

拡張ACLを用いて、特定のポートへの通信だけNATすることができました。

同じような悩みを抱える人がいるとは思えませんが、一応以下にコンフィグを残しておきます。

ISR1921で受けた特定の通信は、ISR1921でSourceIPもNATされてISR2901にパスできます。

ISR2901ではGig0/0に入った9443の通信をASA5506Xに向けてNATします。

良い勉強になりました。

ISR1921

interface GigabitEthernet0/1

description to ISR2901 gig 0/0

ip address 10.1.0.2 255.255.255.252

ip nat inside

ip virtual-reassembly in

duplex auto

speed auto

!

ip nat pool NAT16 10.16.0.1 10.16.255.254 netmask 255.255.0.0 ip nat inside source static tcp 10.1.0.1 9443 interface Dialer1 9443 ip nat outside source list SSLVPN pool NAT16 add-route

ip access-list extended SSLVPN

permit tcp any any eq 9443

deny ip any any

!

ISR2901

interface GigabitEthernet0/0 description to ISR1921 gig 0/1 ip address 10.1.0.1 255.255.255.252 ip access-group SSLVPN in ip nat outside ip virtual-reassembly in duplex auto speed auto ! ip nat inside source static tcp 10.0.0.2 9443 interface GigabitEthernet0/0 9443

ip route 10.16.0.0 255.255.0.0 10.1.0.2

ip access-list extended SSLVPN

permit udp any any eq 9443

deny ip any any

NAT結果

Pro Inside global Inside local Outside local Outside global --- --- --- 10.16.0.60 126.xxx.xx.xxx tcp 121.xx.xx.xx:9443 10.1.0.1:9443 10.16.0.60:58379 126.1xxx.xx.xxx:58379 tcp 121.xx.xx.xx:9443 10.1.0.1:9443 10.16.0.60:58722 126.xxx.xx.xxx:58722 tcp 121.xx.xx.xx:9443 10.1.0.1:9443 --- ---

tcp 121.xx.xx.xx:443 10.2.104.1:443 218.xxx.xx.xx:62215 218.xxx.xx.xx:622

エキスパートの回答、ステップバイステップガイド、最新のトピックなどお気に入りのアイデアを見つけたら、あとで参照できるように保存しましょう。

コミュニティは初めてですか?これらのヒントを活用してスタートしましょう。 コミュニティの活用方法 新メンバーガイド

下記より関連するコンテンツにアクセスできます