1683

查看次数

5

有帮助

3

回复

1 个已接受解答

已接受的解答

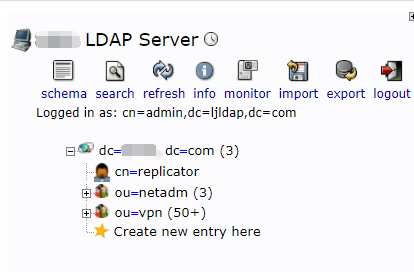

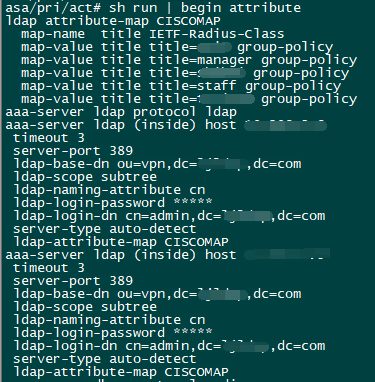

1.在LDAP中创建一个VPN组,并在ASA中对接LDAP中的ou,举例LDAP中设置ou=vpn,ASA中配置ldap-base-dn ou=vpn

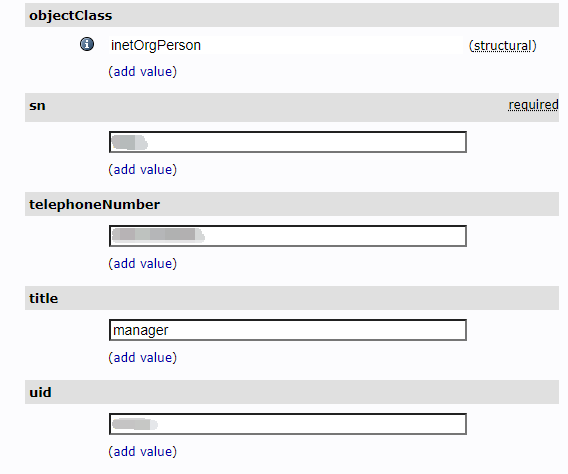

2.在VPN组中创建用户时title字段去区分VPN组中的用户组并且在ASA的ldap attribute-map中调用title字段,举例title=staff,title=manager,title=finance

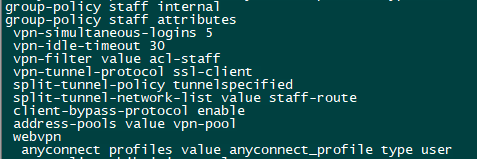

3.在ASA中创建group-policy,举例group-policy staff

4.配置针对不同的group-policy指定的vpn-filter value和split-tunnel-network-list value

以上步骤都完成,就可以针对VPN中不同的group-policy指定不同的ssl vpn的访问策略。

3 条回复3

1.在LDAP中创建一个VPN组,并在ASA中对接LDAP中的ou,举例LDAP中设置ou=vpn,ASA中配置ldap-base-dn ou=vpn

2.在VPN组中创建用户时title字段去区分VPN组中的用户组并且在ASA的ldap attribute-map中调用title字段,举例title=staff,title=manager,title=finance

3.在ASA中创建group-policy,举例group-policy staff

4.配置针对不同的group-policy指定的vpn-filter value和split-tunnel-network-list value

以上步骤都完成,就可以针对VPN中不同的group-policy指定不同的ssl vpn的访问策略。