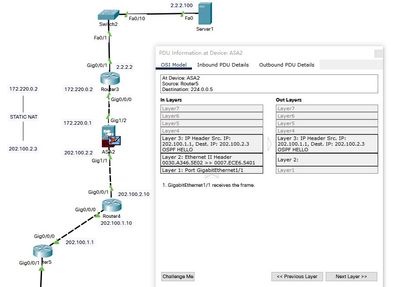

如下图,R5与R3之间搭建GRE隧道,通过OSPF宣告各自路由地址段,在没有ASA的时候正常;

考虑到实际组网,R3前会存在防火墙,所以加入ASA2,在ASA2上将R3的Gig0/0/0接口地址:172.220.0.2 NAT 为 202.100.2.3;

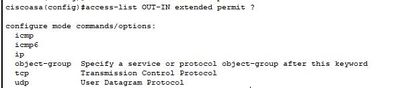

ASA2上的ACL配置:

object network router_static

host 172.220.0.2

!

route outside 0.0.0.0 0.0.0.0 202.100.2.10 1

!

access-list OUT-IN extended permit ip host 202.100.1.1 host 172.220.0.2

!

!

access-group OUT-IN in interface outside

object network router_static

nat (inside,outside) static 202.100.2.3

实际验证时,从R5ping 202.100.2.3正常,但是OSPF HELLO到ASA2后不放行,请问大佬ASA2哪里配置可以将该GRE隧道打通。

参考资料:https://www.networkstraining.com/configuring-gre-tunnel-through-a-cisco-asa-firewall/

已解决! 转到解答。

- 标签:

-

防火墙

不好意思,有点着急了,刚把组网图更新了标注,R2应该是打错了,应该是R3;

2.R3-R5配置GRE,那么R3和R5应该是路由可达的,中间ASA做NAT又是干啥?

原本R3与R5之间已经是通的,增加了ASA主要是考虑到R3路由器在实际场景中大概率是在防火墙里面所以才加上;

3.GRE报文要穿ASA的话,需要放心GRE,不放行的话GRE是建立不起来的。

目前通过tracer工具看,access-list命令后的协议是没有gre的,如下图

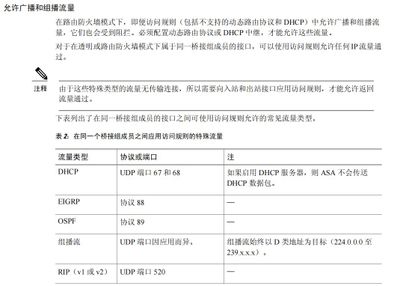

参考了部分资料说ASA需要调整为透明模式才能支持组播报文的转发,参考下图,看到这里似乎觉得当前的packet tracer工具似乎不能支撑这个测试,请大佬赐教

1、看图是没有R2的,R2在哪里?

2、如果是要实现R5和R3在已经建立GRE通道的前提下,在GRE内跑OSPF,且在网络环境下中间存在NAT;建议通过GRE OVER IPSEC 来实现;

3、要明确一个概念,GRE协议是独立的协议,并不是TCP或UDP,有自己独的协议号,对应到防火墙需要针对GRE协议做策略放行,同时新的问题也来,如果经过NAT,在最外层的包头中,源IP地址已经变化了,到底谁和谁对接,远端设备该如何理解识别?