はじめに

多くの企業にてインターネットへのアクセスコントロール(特定のWebサイトへのアクセス禁止、ユーザによってアクセスレベルを変更する、帯域管理など)やマルウェアの検出のためプロキシサーバを利用することは重要であり、かつネットワーク管理者はユーザが企業ポリシーに準拠し、プロキシサーバを経由してインターネットへアクセスしているかを監視しなければなりません。

Cisco StealthwatchではCustom Security Eventの設定やFlow Searchを利用することによってポリシー違反しているユーザを検知・検出することが可能となります。

本ドキュメントは英語版の Stealthwatch Use Case である "Detecting Users Not Traversing the Web Proxy (7.0)" を翻訳したものです。表示されている画面や動作は Stealthwatch 7.0.0 のものとなります。他のバージョンでは動作や画面表示が異なる場合があります。

最小要件

本ドキュメントで説明する内容を利用するための最小要件は以下の通りです。

- core/distribution からの全ての host-to-host 通信のビジビリティがある

- Stealthwatch リリースバージョン 7.0.0またはそれ以降

設定方法

Proxies host groupの編集

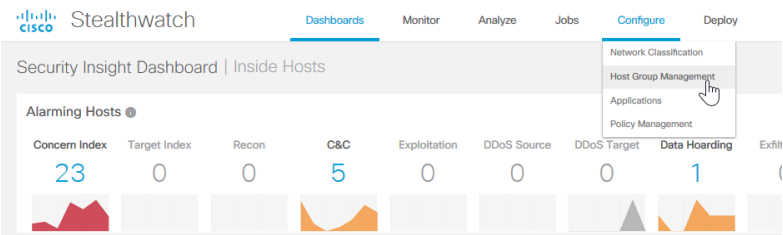

プロキシサーバのインターネット側のIPアドレスを定義するためSMCのWeb User Interface(UI)よりConfigure -> Host Group Managementをクリックします。

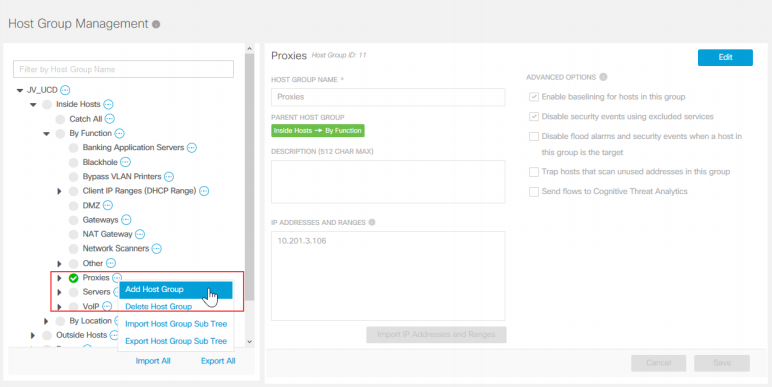

Host Group Management画面へ遷移したら、左パネルからInside Hosts -> By Function配下にあるProxiesのアイコンをクリックしAdd Host Groupを選択します。

プロキシサーバのインターネット側のIPアドレスを定義するグループ名(本資料ではExternal IPs)とIPアドレスを入力し、Saveボタンをクリックします。

Custom Security Eventの設定

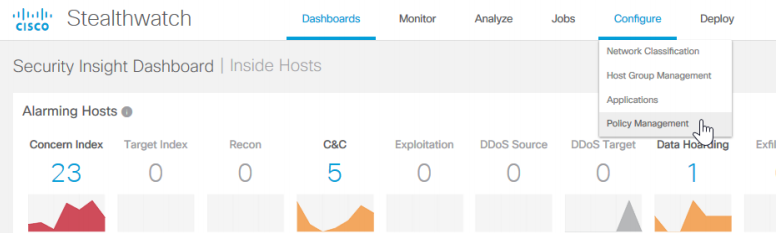

企業ポリシー(本資料では全ての企業内ユーザがプロキシサーバを使用することとします)に違反している通信をトリガーとしたSecurity Eventを作成するため、SMC Web UIからConfigure -> Policy Managementを選択します。

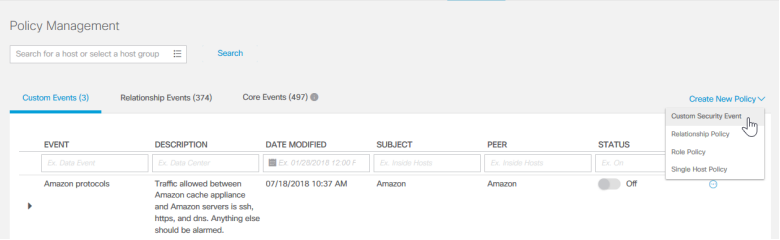

Create New Policyをクリックし、Custom Security Eventを選択

Custom Security Eventの以下の項目を入力した後にStatusをOnに切り替えSave

- Name: イベント名

- Description: イベント説明文

- Subject Host Groups: : Client IP Ranges (DHCP Ranges)と、前項目で作成したグループをExclude

- Subject Port/Protocol: 80/TCP, 443/TCP, 65443/TCP, 64172/TCP and 64244/TCP

- Subject Orientation: Client

- Peer Host: Outside Hosts

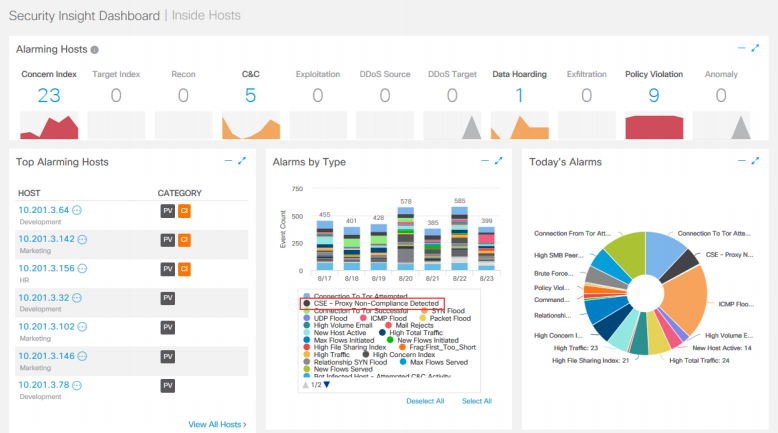

以上の設定によりユーザがプロキシサーバを経由せずにインターネットアクセスしている場合にDashboard上にアラームが表示されるようになります。

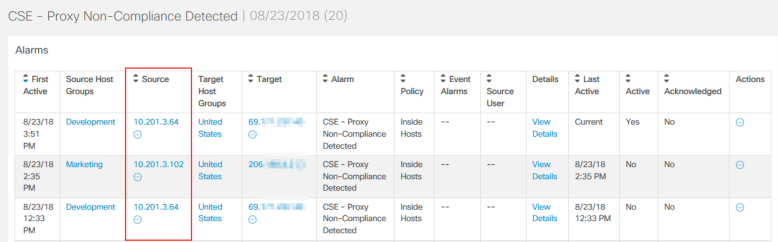

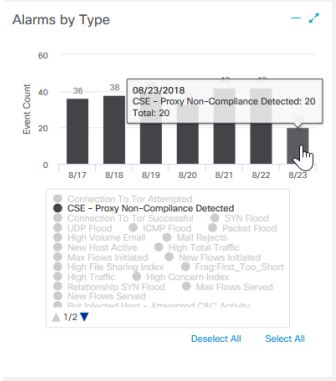

Deselect Allをクリックした後にアラームの種類(CSE – Proxy Non-Compliance Detected)を選択しますと、選択したアラームのみをグラフ上に表示させることができます。

プロキシサーバを経由していないホストのリストを確認されたい場合はグラフをクリックすることによって以下のように詳細を確認することができます。