はじめに

企業は、制限されたシステムにアクセスしようとする想定していないアクセスを検知し、報告できるようにする必要があります。典型的なパスワード・ブルートフォース攻撃のシナリオでは、攻撃者は自動化されたツール(パスワードに使われそうな言葉が記載されている辞書ファイルと一緒に)を使用するか、手動で複数のパスワードの組み合わせを試行してパスワードを使って保護されたシステムに侵入します。ブルートフォースの試みによって認証に成功すると、攻撃者は認証情報を使用して、構成の変更を実行したり、他のデバイスにピボットしたりすることができます。この行為は、最終的にはデータの窃盗や通常のビジネス機能に影響を与える可能性があります。Stealthwatch SMC web UI を使用して、ネットフローデータを使用した不正なログイン試行の検出を設定します。Brute Force Login セキュリティイベントを設定して使用することで、短期間に複数のログイン試行が検出された場合に Stealthwatch がアラームで知らせます。

最小要件

Stealthwatch のシステム構成の最小要件は以下の通りです。

・ すべてのホスト間のトラフィックが可視化できるようにコア/ディストリビューション上でネットフローが有効であること

・ Stealthwatch バージョン 7.0 以降

SMC Web UI を使用したブルートフォース攻撃の検出

Stealthwatch は、これらのサービスに対するパスワードブルートフォース攻撃を識別することができます。

・ Telnet

・ SSH

・ RDP

・ FTP

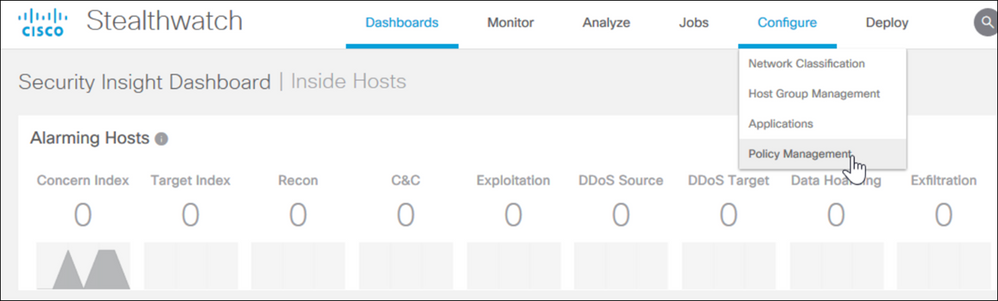

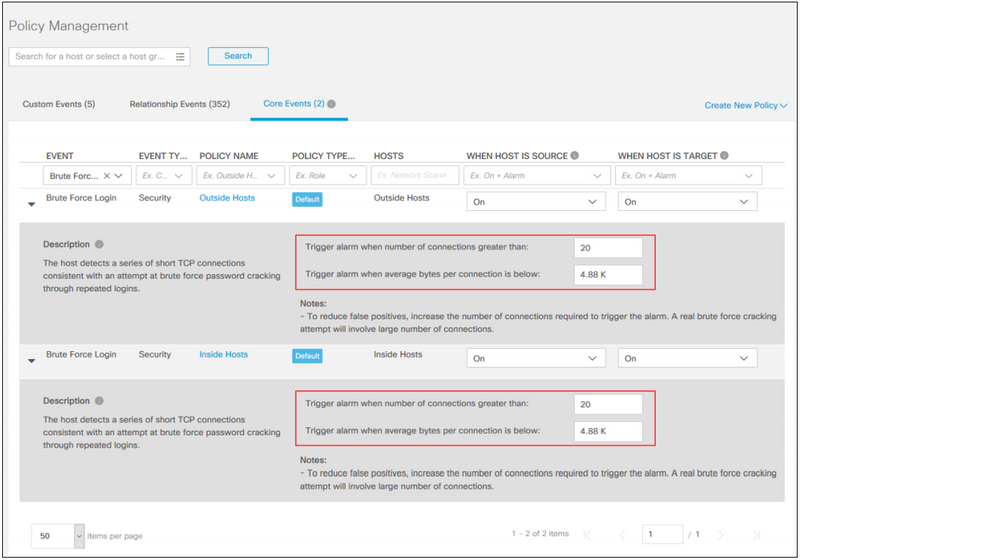

デフォルトでは、短時間に 5,000 バイト未満の接続が 20 件以上検出された場合、Brute Force Login アラームがトリガーされます。アラームで多数のフォールスポジティブが発生する場合は、これらのセキュリティイベント設定を調整できます。変更は、SMC Web UI ポリシー管理ツールを使用して行うことができます。Security Insight ダッシュボードから、[Configure(構成)]をクリックして、[Policy Management(ポリシー管理)]を選択します。

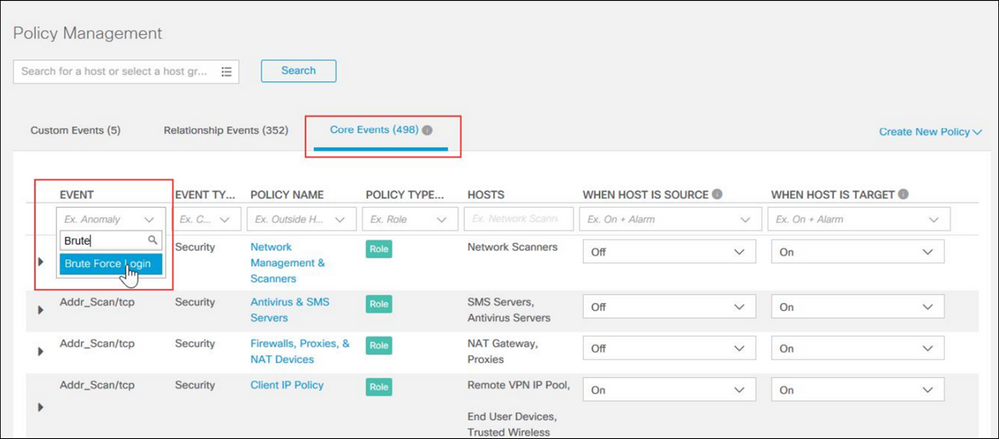

Core Events(コアイベント)をクリックし、Brute Force Login をクリックします。

リストが表示され、Brute Force Login が追加されたすべてのポリシーが表示されます。

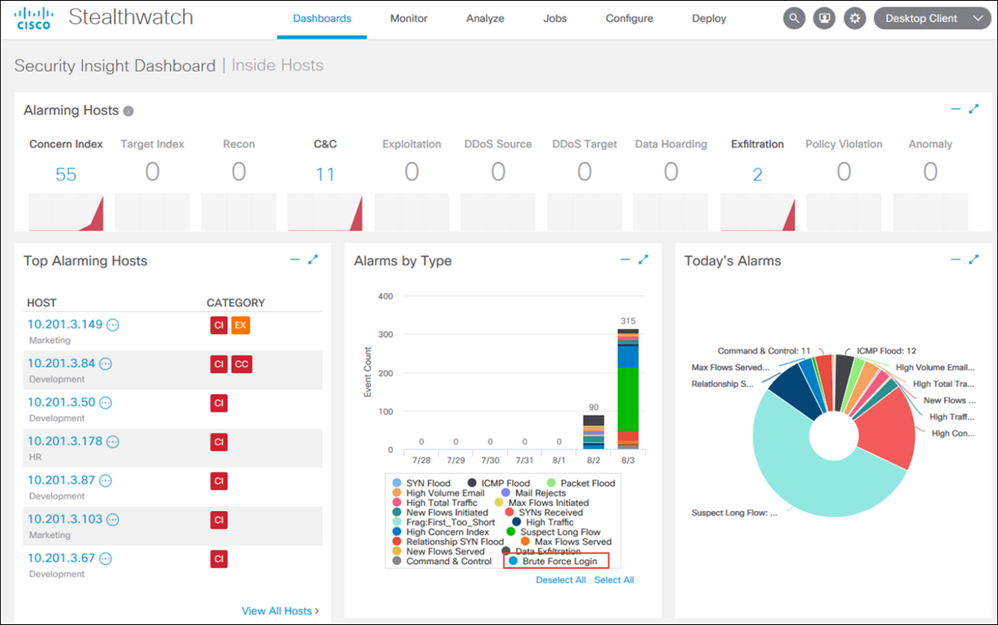

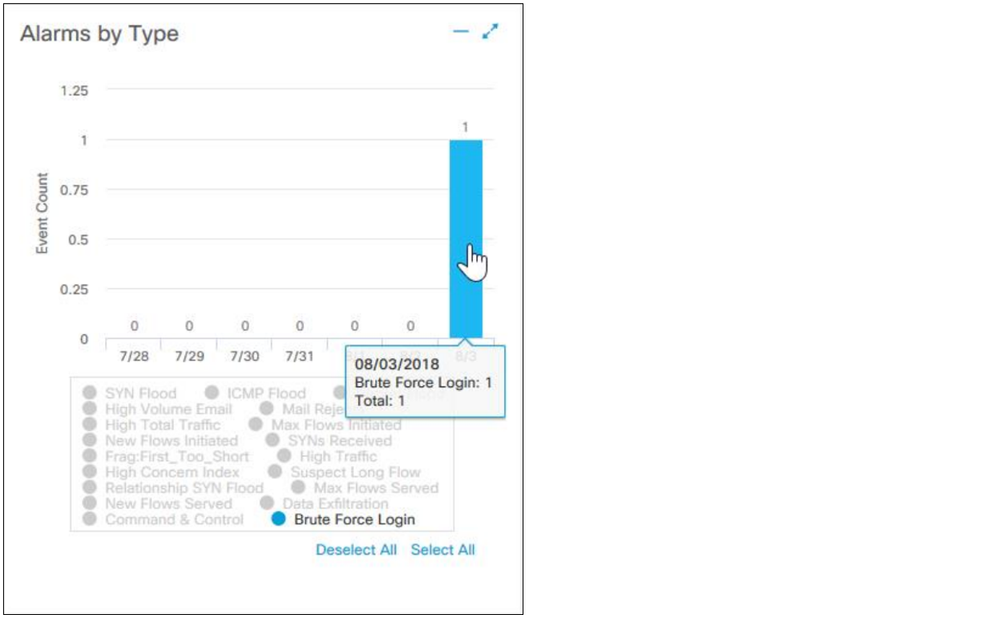

トリガーされた Brute Force Login アラームは、セキュリティインサイトダッシュボードに表示されます。

棒グラフにイベントを表示するには、[Deselect All(すべての選択を解除)] をクリックし、[Brute Force Login] イベントをクリックします。詳細を表示するには、棒グラフのイベントをクリックします。

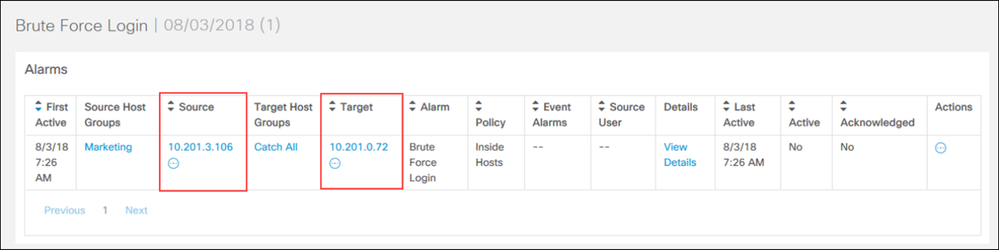

このイベントのソースとターゲットが表示されます。さらに調査するには、[View Details(詳細を表示)] をクリックします。

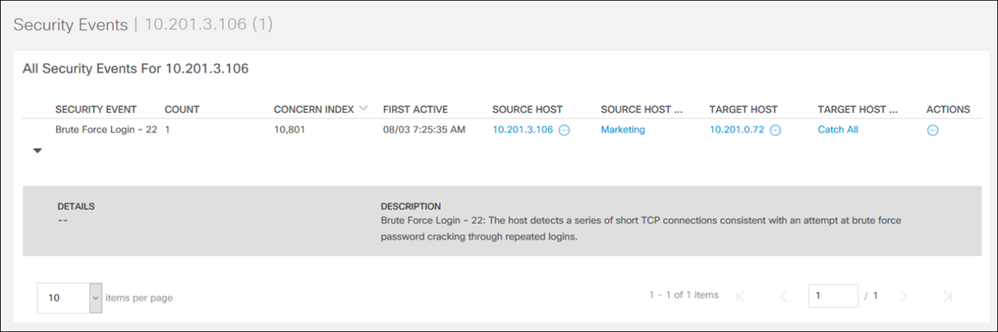

セキュリティイベントの詳細が表示されます。このイベントに関連付けられたフローを表示するには、Actions(アクション) 列の丸いアイコンをクリックします。

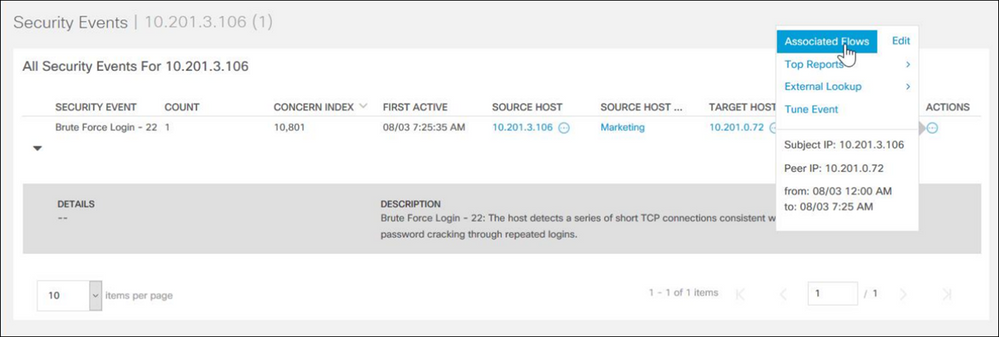

関連するフロー(Associated Flows)を選択します。

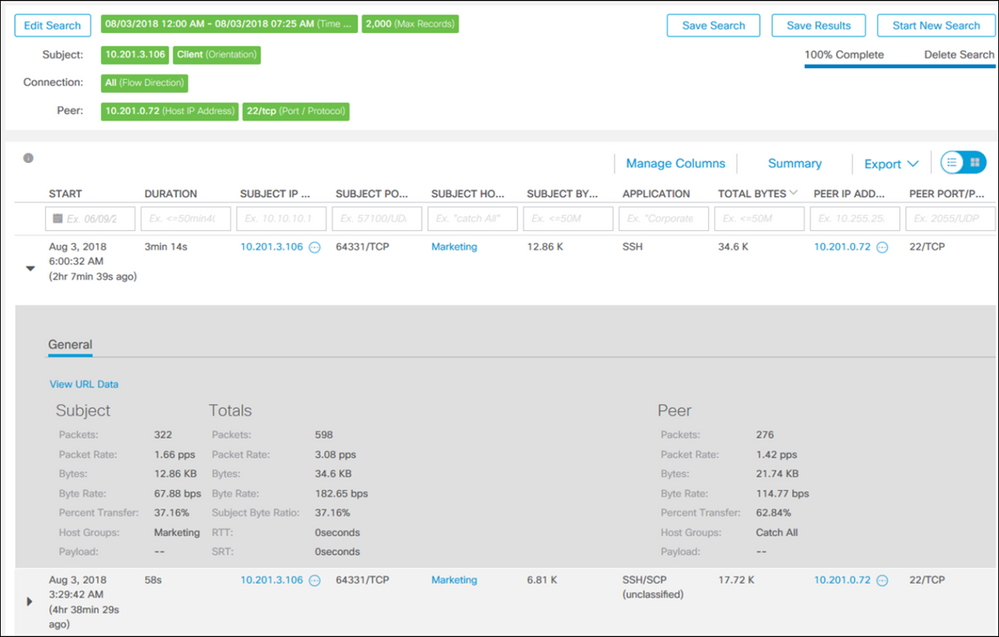

関連するフローを表示します。このデータを使用して、会社のポリシーに従って、ネットワークへのさらなる攻撃を軽減します。

参考情報

本記事は、以下の英語の記事を翻訳したものとなります。

Detecting Internal Brute Force Attacks (7.0)