はじめに

ハッカーが使用する一般的な方法は、一般的に許可されているポートを介して、そのポートに意図されたものとは別のサービスを使用してフィルタリングを回避しようとすることです。もう一つの方法は、標準ポート以外のポートを介したアプリケーション、例えば他の共通ポートを介した SSH トンネリングです。Stealthwatch フローセンサーは、トラフィックにタグを付け、ディープパケットインスペクション(DPI)を使用してアプリケーションを自動的に検出することができます。ポート 22/tcp 以外のすべての SSH トラフィックを取得するために Stealthwatch をクエリすることができます。このユースケースでは、フィルター設定とポリシー設定という 2 つのシナリオを取り上げ、それぞれにメリットがあります。

Stealthwatch のアプリケーションは、以下のように定義されています。

・ サーバーまたはホストグループのIPアドレス(例:192.168.0.1またはインサイドホスト/サーバー

・ ポート/プロトコルの組み合わせ (例: 22/tcp)

・ DPIの分類(例:SSH)

最小要件

Stealthwatch のシステム構成の最小要件は以下の通りです。

・ すべてのホスト間のトラフィックが可視化できるようにコア/ディストリビューション上でネットフローが有効であること

・ アプリケーションデータ用フローセンサ

・ Stealthwatch バージョン 7.0 以降

SMC Web UIを使用したフィルタの設定

Stealthwatch Management Console (SMC) UI では、図のようにフィルタリングされたトップ通信(Top Conversations)レポートを使用して、ポート22/tcp以外のすべてのSSHトラフィックを取得することができます。

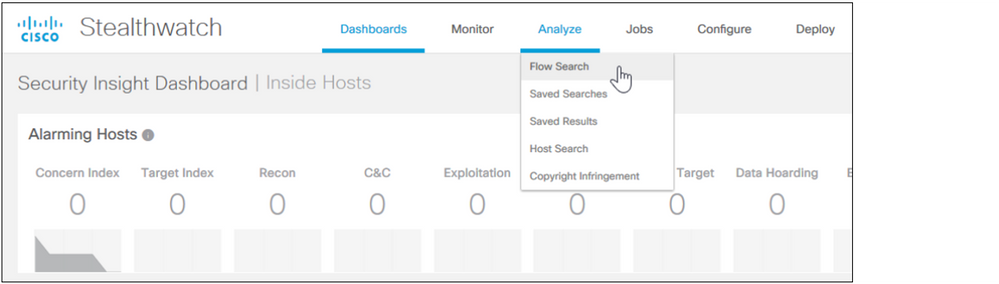

Security Insight Dashboard から、Analyze をクリックし、Flow Search を選択します。

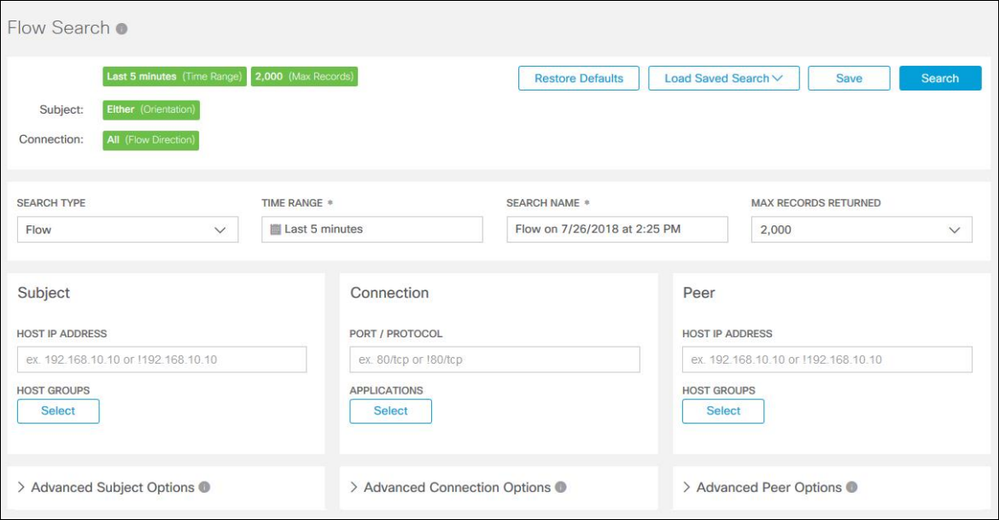

Flow Search ウィンドウには、以下が表示されます。

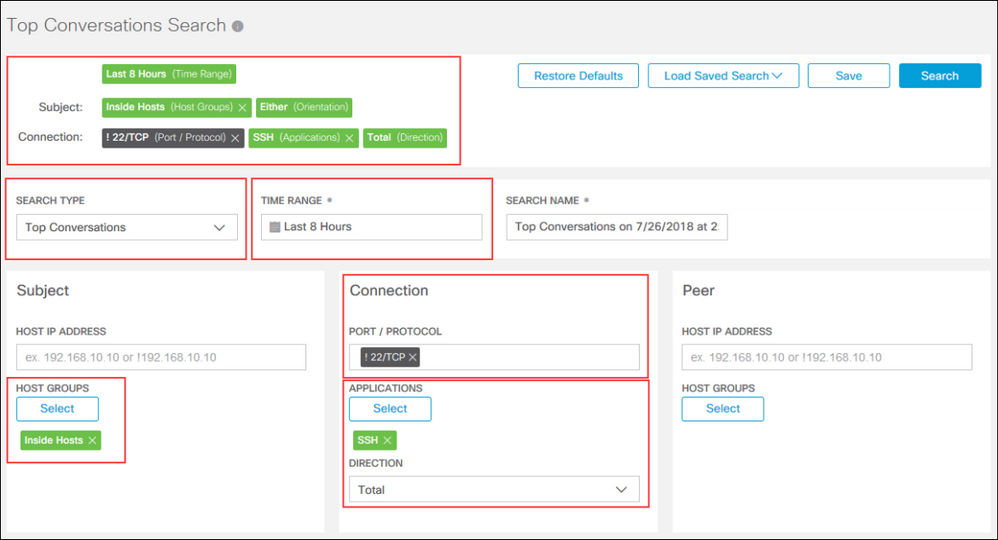

以下のように設定します。[検索] をクリックします。

注) ポート/プロトコルの前に!を使用すると、クエリからエントリが除外されます。

結果には、ポート22/TCP 以外のトップ通信が表示されます。

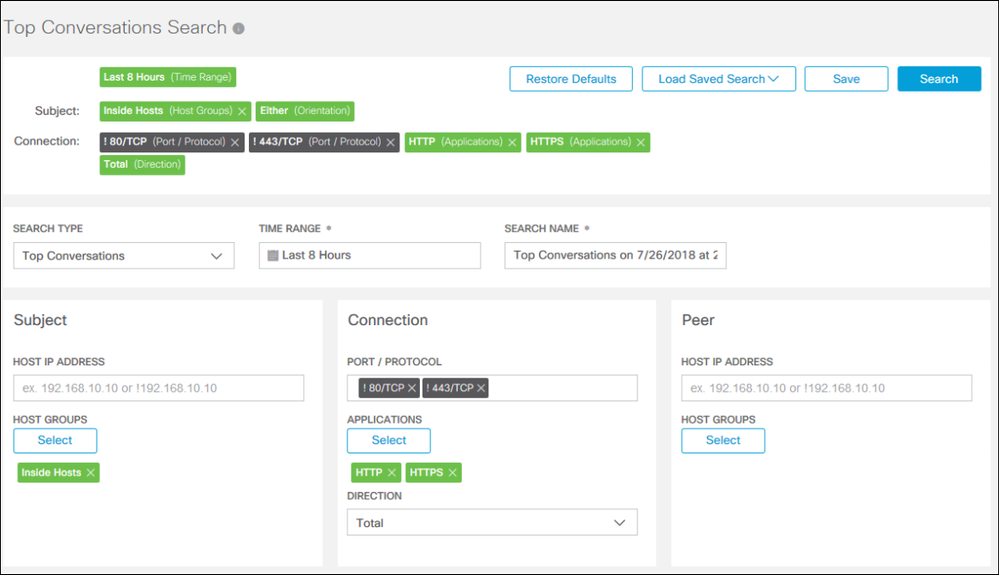

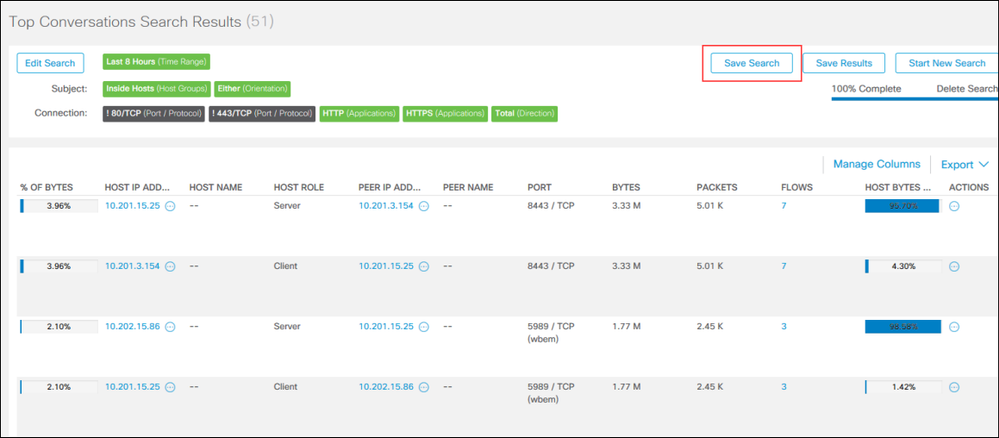

ポート80/TCPと443/TCPではないHTTPとHTTPSトラフィックに対して同じクエリを実行すると、同様の結果が得られます。

結果が表示されたら、追加のフィルタを適用してクエリを微調整し、特定のコンプライアンス問題を調べることができます。[Save Search(検索を保存)] をクリックして、この検索を今後の使用のために保存します。

フェイクアプリケーション用のポリシーを設定する

SMC Web UI のポリシー管理ツールを使用して、ホストグループの特定のポリシーを作成することができます。この例では、標準の IANA 割り当てられたポートに接続されていないアプリケーションに対してアラームを発するポリシーを作成します。

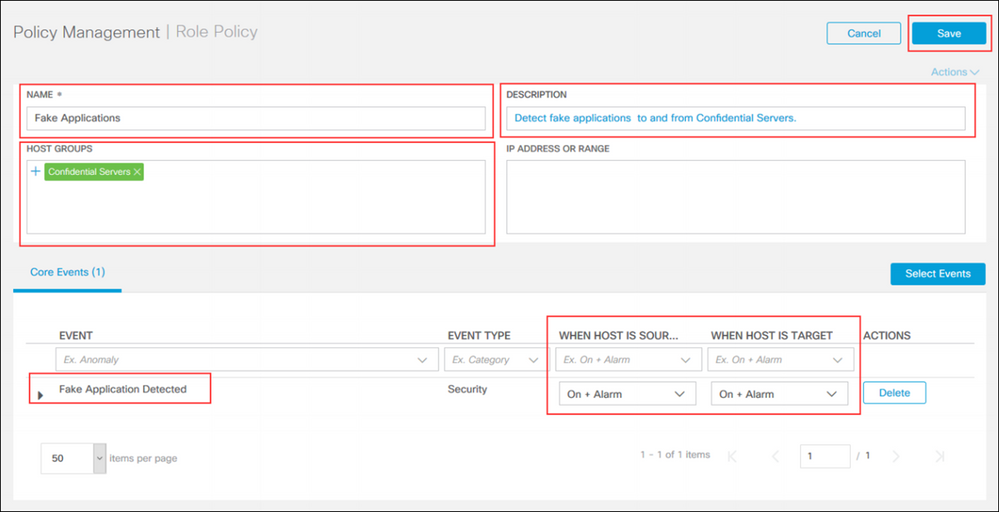

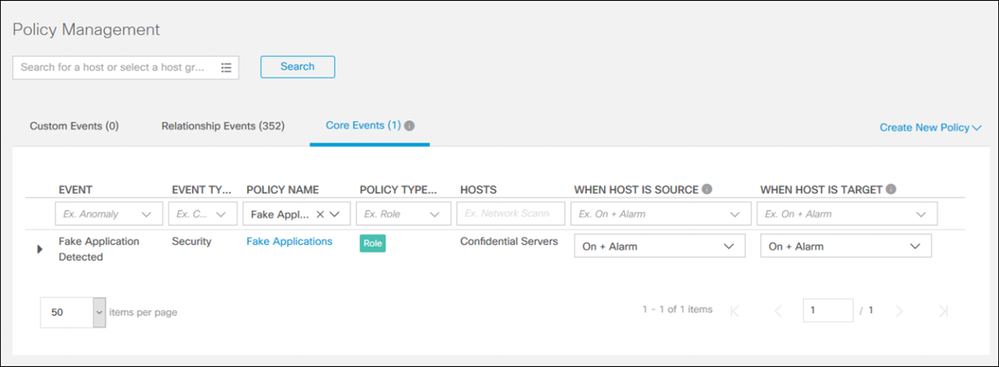

ポリシーを Confidential Servers グループに適用し、セキュリティイベント Fake Application Detected をオンにしました。イベントを有効にし、アラームを生成するように設定しました。自動緩和アクションは設定しませんでした。

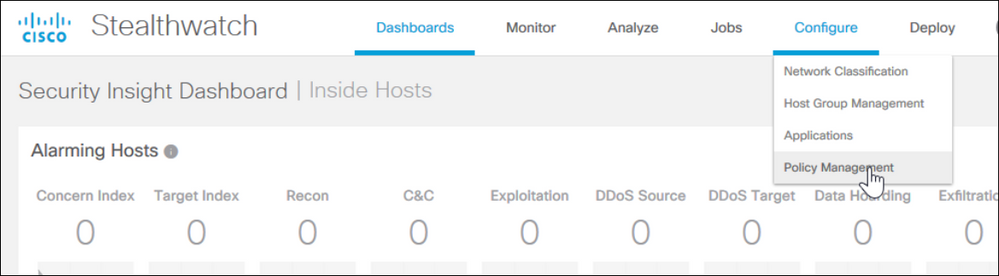

Security Insight Dashboard から、Configure をクリックして Policy Management を選択します。

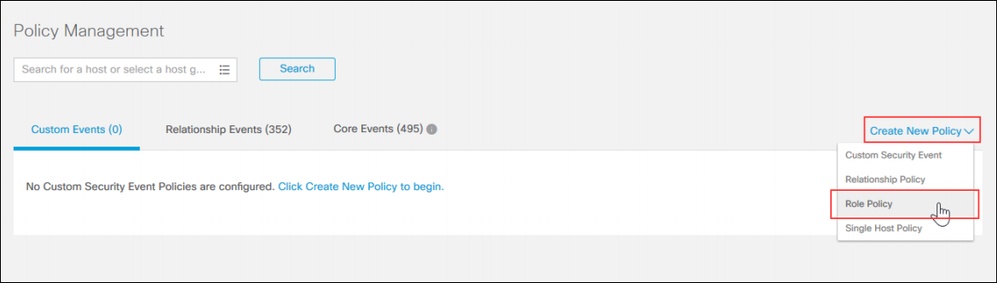

[Create New Policy(新規ポリシーの作成)] ドロップダウン メニューをクリックし、[Role Policy(ロール ポリシー)] を選択します。

ホストグループに "Confidential Servers" をアサインし、Fake Applications という名前のロールポリシーを構成します。セキュリティイベントで Fake Application Detected をソースとターゲットの両方で有効にします。[Save] をクリックします。

新しいポリシーは、ポリシー管理ツールのコアイベント欄に表示されます。

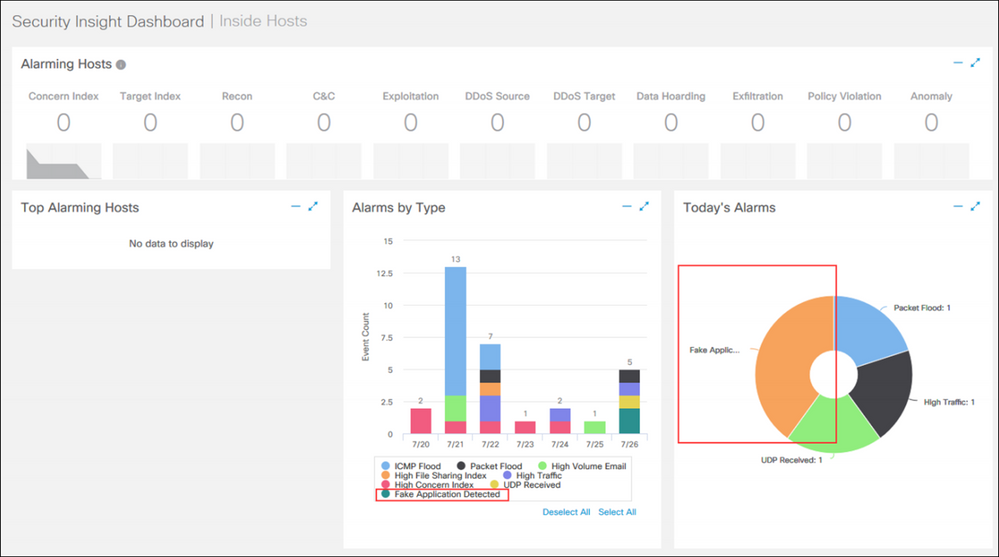

セキュリティ インサイト ダッシュボードには、その日またはその週に発生したイベントが表示されます。検出されたフェイクアプリケーションのイベントの詳細については、棒グラフまたは円グラフをクリックしてください。

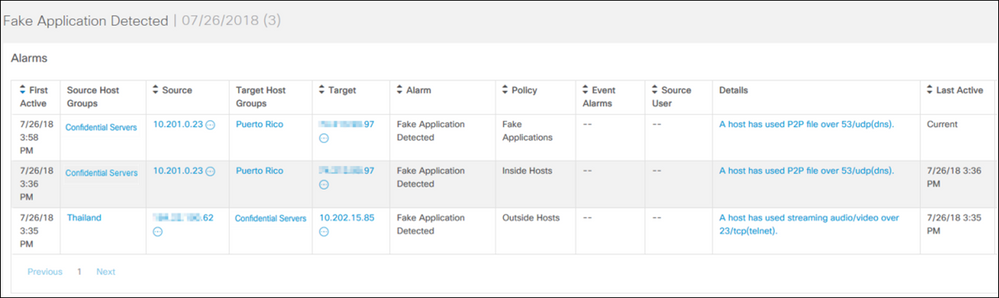

セキュリティイベントのトリガーとなったホストが詳細とともに表示され、今後の調査やミティゲーションが容易になります。

参考情報

本記事は、以下の英語の記事を翻訳したものとなります。

Detecting Fake Applications (7.0)