- Cisco Community

- シスコ コミュニティ

- ネットワークインフラストラクチャ

- [TKB] ネットワークインフラ ドキュメント

- SD-WAN: Viptela OS での root 権限の取得方法について

- RSS フィードを購読する

- 新着としてマーク

- 既読としてマーク

- ブックマーク

- 購読

- 印刷用ページ

- 不適切なコンテンツを報告

- RSS フィードを購読する

- 新着としてマーク

- 既読としてマーク

- ブックマーク

- 購読

- 印刷用ページ

- 不適切なコンテンツを報告

2022-04-28 02:10 AM 2022-08-09 11:55 AM 更新

はじめに

本ドキュメントでは、以下のバージョンの Viptela OS での root 権限の取得方法等について記載いたします。

- Ver. 18.4.5 以降 (18.4.303, 18.4.302 は 18.4.5 より前のバージョンとなりますのでご注意ください。)

- Ver. 19.2.2 以降

- Ver. 20.x

root 権限は以下のような場面で必要となります。

- 不具合の Workarounds 適用

- SR にてお客様に特別な操作を依頼

root 権限の取得手順概要

root 権限の取得はいわゆるチャレンジレスポンス認証と似た手順で行います。

大まかな流れは以下の通りです。

- 対象機器に CLI でログイン

- チャレンジ文字列生成コマンドを実行

- 画面に出力されたチャレンジ文字列を Cisco TAC エンジニアに連絡

- Cisco TAC エンジニアが対応するレスポンス文字列を生成して返信

- 受信したレスポンス文字列を使って認証コマンドを実行

上記の 5. まで実行すると root 権限になります。

root 権限の取得手順

以下に root 権限の取得の具体的な手順を記載いたします。

1. 対象機器に CLI でログイン

% ssh admin@10.0.0.1 viptela 20.7.1.1 (admin@10.0.0.1) Password: Last login: Wed Apr 27 22:46:58 JST 2022 from 10.xxx.xxx.xxx on pts/0 Welcome to Viptela CLI admin connected from 10.xxx.xxx.xxx using ssh on vmanage vmanage#

上記は OpenSSH を用いて admin ユーザで IP アドレスが 10.0.0.1 の vManage に CLI ログインした場合の例となります。

SSH アプリケーションは普段お使いいただいているアプリケーションで問題ございません。

2. チャレンジ文字列生成コマンドを実行

tools consent-token shell request コマンドでチャレンジ文字列を生成します。

vmanage# tools consent-token shell request No duration specified for shell access function. Using the default of 30 minutes Please copy the challenge phrase appearing between the two asterisk lines, and use at the Response generation site: ***************************************************************************************** w3l4+gAAAQEBAAQAAAABAgAEAAAAAAMACOXDd3ZFBIZ8BAAQciqaU0FDpMVDfTjbaGMAmgUABAAAAB4GAAdWaXB0ZWxhBwAUVmlwdGVsYV9Db25zZW50VG9rZW4IAB9WSVBURUxBX1BJRF9USElTX0lTX0FfVFJVU1RFRF8xCQAfVklQVEVMQV9TTl8xMjM0NTY3ODkwMTIzNDU2Nzg5MA== *****************************************************************************************

3. 画面に出力されたチャレンジ文字列を Cisco TAC エンジニアに連絡

2. で実行したコマンドの出力のうちアスタリスクの線で囲まれた文字列(上記 2. の実行例の赤文字部分)を Cisco TAC エンジニアまでご連絡をお願いいたします。

4. Cisco TAC エンジニアが対応するレスポンス文字列を生成して返信

ご連絡いただいたチャレンジ文字列を元に以下のようなレスポンス文字列を返信いたします。

pVLa7wAAAQEBAAQAAAABAgAEAAAAAAMCwGlXTE1LZXVIYmVZMXFXbzd4dkQ4dEF0cUxFL0luQ3dCdEJyazd2L1FOemhzTEVCRXdJb3pGZlNtcW9qVFFRT3INCjNvcDk0eG9PN1J4TDluSTZ2SFdpU1ludVBDR2NWMEJvZy91YzVaTTNyN2RxOVdmN1IvTEV5SlpXbTJhTDh0MkkNCnZmaHRtaXZnRkxlVVRJS2dybmpyYVM5YmFKRFBMU2E1TjdBaVFJd0VqU3o5RUE2b0VYV2J2NldhdnVtOUZ0RUENCklCd3AxY0ZGWkRINjJreTNheDJxUFVTV0NVbTNyS3ZCd0FPTHlwbHJUUlBDcWppV1Vwalh2WkNOd0I0MUNVd3MNCnlYN01PbTZONGxTRmFNSDhhZ09jZlFYaVBXeDVxbHhOcDZYRWw4Zkwvd1BpM2tCYmtIdWRtOXRXcDl4SUNwelYNCitXVUtBS2dGT3ZYUVd2YmZTQWNTZ09uUkxSL3JtbmtYNkpEVkNvaVZYaFQ0ZnpPT3l0Zm9sVkx2RWI1eTF1SUcNCmx2NWRxV0taa1R2dDdNNGVvUUxsTDEzRGd5eUNpdXU4emZSem44Q3N3d29SMFd2Y1c4MGk1QXZvQzFoRmhETW0NCjJuVHJuOEIva1BDb2VuZGlsbCtQV1hwK21FRkZBVXFnN0RTQjUyU1pRQ3kxcXk2N0JVK3l2Qm5nczVXKzNOK3ANCnZDUGJUaSt2ZEpBRXJBZEtXYzdNeGwwZGp3blE2bndGaUVtS0owVTFMQ0RlQ3oyejZDMWFVQVcrMmppNmlSbzINClBkS3BZcVJIZkR3RU1IVFlIRUNYaUtLR0xEVXhNZnRkT2xMa2hjS3NlejFQRHR6c21ZNmllVzNGdm4wb1M1WGsNClhUTWtwQ0JWekUzR3NDbFRtcm9zem9mRzk1WE9YVzBWdWRwcWtuSWt5VEE9

5. 受信したレスポンス文字列を使って認証コマンドを実行

tools consent-token shell validate-response コマンドをレスポンス文字列を指定して実行します。

vmanage# tools consent-token shell validate-response pVLa7wAAAQEBAAQAAAABAgAEAAAAAAMCwGlXTE1LZXVIYmVZMXFXbzd4dkQ4dEF0cUxFL0luQ3dCdEJyazd2L1FOemhzTEVCRXdJb3pGZlNtcW9qVFFRT3INCjNvcDk0eG9PN1J4TDluSTZ2SFdpU1ludVBDR2NWMEJvZy91YzVaTTNyN2RxOVdmN1IvTEV5SlpXbTJhTDh0MkkNCnZmaHRtaXZnRkxlVVRJS2dybmpyYVM5YmFKRFBMU2E1TjdBaVFJd0VqU3o5RUE2b0VYV2J2NldhdnVtOUZ0RUENCklCd3AxY0ZGWkRINjJreTNheDJxUFVTV0NVbTNyS3ZCd0FPTHlwbHJUUlBDcWppV1Vwalh2WkNOd0I0MUNVd3MNCnlYN01PbTZONGxTRmFNSDhhZ09jZlFYaVBXeDVxbHhOcDZYRWw4Zkwvd1BpM2tCYmtIdWRtOXRXcDl4SUNwelYNCitXVUtBS2dGT3ZYUVd2YmZTQWNTZ09uUkxSL3JtbmtYNkpEVkNvaVZYaFQ0ZnpPT3l0Zm9sVkx2RWI1eTF1SUcNCmx2NWRxV0taa1R2dDdNNGVvUUxsTDEzRGd5eUNpdXU4emZSem44Q3N3d29SMFd2Y1c4MGk1QXZvQzFoRmhETW0NCjJuVHJuOEIva1BDb2VuZGlsbCtQV1hwK21FRkZBVXFnN0RTQjUyU1pRQ3kxcXk2N0JVK3l2Qm5nczVXKzNOK3ANCnZDUGJUaSt2ZEpBRXJBZEtXYzdNeGwwZGp3blE2bndGaUVtS0owVTFMQ0RlQ3oyejZDMWFVQVcrMmppNmlSbzINClBkS3BZcVJIZkR3RU1IVFlIRUNYaUtLR0xEVXhNZnRkT2xMa2hjS3NlejFQRHR6c21ZNmllVzNGdm4wb1M1WGsNClhUTWtwQ0JWekUzR3NDbFRtcm9zem9mRzk1WE9YVzBWdWRwcWtuSWt5VEE9 This function request will be disabled in 30 minutes vmanage:~#

レスポンス文字列は 1 行で入力してください。

root 権限を取得できているかは whoami コマンドで確認できます。

以下のように出力されていれば成功しています。

vmanage:~# whoami root

root 権限がある状態から元に戻る方法

root 権限がある状態からは exit コマンドで元に戻ることができます。

以下は実行例です。

vmanage:~# exit exit vmanage#

元に戻った後に再度 root 権限を取得したい場合はチャレンジ文字列生成から進めてください。

root 権限の制限時間

root 権限でいられる時間には制限があります。

デフォルトの制限時間は 30 分です。

レスポンス文字列生成コマンド (tools consent-token shell request) 実行時に duration <mintutes> をオプションとして実行することで分単位で制限時間を指定することが可能です。

最小が 30、最大が 1440 (24 時間) です。

以下は 1440 を指定して実行した際の例です。

vmanage# tools consent-token shell request duration 1440 Please copy the challenge phrase appearing between the two asterisk lines, and use at the Response generation site: ***************************************************************************************** HVMNrwAAAQEBAAQAAAABAgAEAAAAAAMACIoJMQMADhs+BAAQkyEeh0j1KKVY4NoN74Bh1QUABAAABaAGAAdWaXB0ZWxhBwAUVmlwdGVsYV9Db25zZW50VG9rZW4IAB9WSVBURUxBX1BJRF9USElTX0lTX0FfVFJVU1RFRF8xCQAfVklQVEVMQV9TTl8xMjM0NTY3ODkwMTIzNDU2Nzg5MA== *****************************************************************************************

認証コマンド (tools consent-token shell validate-response) を実行したタイミングから制限時間が経過すると自動的に root 権限状態から元のユーザに戻ります。

時間経過で何かしらのメッセージが出力されることはありません。

また、自動的に時間が延長されることはありません。

レスポンス文字列の受付について

レスポンス文字列の受付時間

チャレンジ文字列を生成してからレスポンス文字列を使って認証コマンドを実行するまでの時間も制限があります。

チャレンジ文字列生成から 24 時間以内に認証コマンドを実行する必要がありますのでご注意ください。

もし 24 時間経過してしまった場合は再度チャレンジ文字列生成から進めてください。

チャレンジ文字列生成後に機器をログアウトしてしまった場合

チャレンジ文字列生成後に機器をログアウトしてしまった場合でも、対応するレスポンス文字列であれば問題なく受け付けます。

再度ログインしてチャレンジ文字列を生成し直す必要はございません。

SR を Open される場合

不具合の Workarounds 適用のために root 権限を取得する SR を open される場合、Global TAC に SR を open していただければ 24 時間受付となりますのでよりお客様のお時間の都合に合わせた対応が可能となります。

Global TAC に SR を open される場合の文面としては以下がご参考となります。

赤文字部分には不具合の ID に置き換えてください。

We'd like to apply the workaround for ********** which needs root permission. Could you generate the response for following challenge phrase. ***************************************************************************************** HVMNrwAAAQEBAAQAAAABAgAEAAAAAAMACIoJMQMADhs+BAAQkyEeh0j1KKVY4NoN74Bh1QUABAAABaAGAAdWaXB0ZWxhBwAUVmlwdGVsYV9Db25zZW50VG9rZW4IAB9WSVBURUxBX1BJRF9USElTX0lTX0FfVFJVU1RFRF8xCQAfVklQVEVMQV9TTl8xMjM0NTY3ODkwMTIzNDU2Nzg5MA== ***************************************************************************************** Please note that we request this case to be handled with global TAC, not Japan TAC.

Support Case Manager (SCM) より Global TAC に SR を open される際は以下がご参考となります。

SD-WAN : Cloud Infra に関する Service Request について

上記の Cisco Community 記事は SD-WAN の CloudInfra チームに関する SR を open する際の手順となりますが、Step 1 から Step 5 までの手順がご参考となります。

Step 6 に記載している Technology の選択につきましてはお使いいただいている SD-WAN コントローラの形態に合わせた選択や対象となる機器に合わせてご選択いただければ問題ございません。

具体的な Technology / Sub Technology の選択は以下になります。

- SDWAN - Cisco-Hosted > vBond - Control Connections

- SDWAN - Cisco-Hosted > vEdge routers (ViptelaOS)

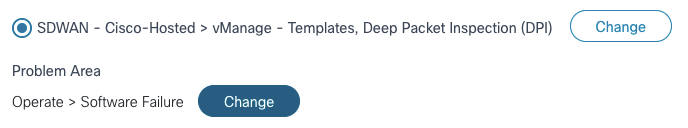

- SDWAN - Cisco-Hosted > vManage - Templates, Deep Packet Inspection (DPI)

- SDWAN - Cisco-Hosted > vSmart - Overlay Management Protocol (OMP), Policy

- SDWAN - On-Prem > vBond - Control Connections

- SDWAN - On-Prem > vEdge routers (ViptelaOS)

- SDWAN - On-Prem > vManage - Templates, Deep Packet Inspection (DPI)

- SDWAN - On-Prem > vSmart - Overlay Management Protocol (OMP), Policy

Problem Area には OPERATE から Software Failure を指定してください。

以下は Cisco Hosted Controller での vManage を対象とした場合の参考の画面です。

検索バーにキーワード、フレーズ、または質問を入力し、お探しのものを見つけましょう

シスコ コミュニティをいち早く使いこなしていただけるよう役立つリンクをまとめました。みなさんのジャーニーがより良いものとなるようお手伝いします

下記より関連するコンテンツにアクセスできます