- Cisco Community

- Comunidad de Cisco

- General

- Discusiones General

- Re: Problemas con ACL Cisco PT

- Suscribirse a un feed RSS

- Marcar tema como nuevo

- Marcar tema como leído

- Flotar este Tema para el usuario actual

- Favorito

- Suscribir

- Silenciar

- Página de impresión sencilla

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 03-23-2021 04:52 AM

Hola Buenas,

Estoy teniendo problemas a la hora de hacer ACL uno de ellos es hacer que 5 PC con IP: 192.168.1.0/24 hagan ping a otra red pero el que es con 192.168.1.4/24 no tenga ni ping ni nada , He estado intentando haciendolo pero me cuesta entenderlo es decir lo he probado pero no me llega salir correctamente si alguien me puede ayudar le agradeceria mucho.

Os paso la captura del escenario

Saludos

¡Resuelto! Ir a solución.

- Etiquetas:

-

Firewalls

Soluciones aceptadas

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

03-23-2021 06:06 AM - editado 03-23-2021 06:15 AM

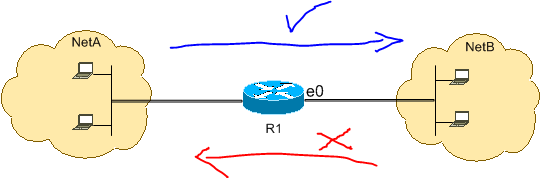

Gracias por comunicarte con la comunidad de cisco @josepginer1771668 en este caso en particular debes tener en cuenta la mask de red que vas aplicar, esto con el fin de denegar todo el trafico que este fuera de esa sentencia, por el diagrama creo que quieres hacerle ping al Server PT y que el server no le haga ping a la red de las pc, ejemplo te valido los colores, azul le puede hacer ping a Rojo pero Rojo no podrá hacer ping a azul (esto es correcto ?), si este es el caso utilizaríamos un ACL de entrada única con una sola entrada denegada tiene el efecto de denegar todo el tráfico. Debe tener al menos una declaración de permiso en una ACL o se bloqueará todo el tráfico. Estas dos ACL (101 y 102) tienen el mismo efecto.

Esta configuración permite que solo los paquetes de respuesta de eco (respuesta de ping) lleguen en la interfaz Ethernet 0 desde la Red B hacia la Red A. Sin embargo, la configuración bloquea todos los paquetes ICMP de solicitud de eco cuando los pings se originan en la Red B y se destinan a la Red A. Por lo tanto, los hosts en la Red A pueden hacer ping con los hosts en la Red B, pero los hosts en la Red B no pueden hacer ping con los hosts en la Red A.

a continuación un pequeño ejemplo

En esta figura, se muestra que se permite ICMP con origen en la Red A y destino en la Red B, y que se niegan los pings con origen en la Red B y destino en la Red A.

R1

hostname R1

!

interface ethernet0

ip access-group 102 in

!

access-list 102 permit icmp any any echo-reply

Recuerda calificar esta y todas las preguntas, apoya en la estrellita

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 03-23-2021 11:31 AM

Buen día Jose

Las ACL pueden filtrar(permitir/denegar) paquetes que atraviesen dominios de broadcast.

En tu caso, puedes denegar el acceso desde el servidor al PC3 y desde el PC3 hacia el servidor, pues estos equipos se encuentran en diferentes dominios de broadcast(diferentes redes).

Pero no puedes denegar la conectividad entre PCs, pues estos se encuentran dentro del mismo dominio de broadcast(misma red).

Los paquetes que salen desde PC3 hacia otro PC, no pasan por el router(que aloja la ACL), pues el switch conmuta los paquetes sin necesidad de enviar los paquetes al gateway de la red.

Cosa distinta cuando un paquete sale del PC3 hacia el servidor, pues al tener que salir de la red de los PC, el paquete pasa por el router y este puede aplicar la ACL según la indicación con la que la configuraste.

Saludos

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

03-23-2021 06:05 PM - editado 03-23-2021 08:55 PM

Efectivamente como indica nuestro experto VIP @luis_cordova la Pc3 tiene comunicación por el mismo dominio de Cbroadcast, para este caso no podrás ejecutar un ACL que deniegue el acceso a las demás pc, la opción que tienes es denegar desde el Server el Host en particular utilizando la mascara 255.255.255.255

El origen/comodín de origen de 0.0.0.0/255.255.255.255 significa "cualquiera".

El origen/comodín de 10.1.1.2/0.0.0.0 es el mismo que el del "host" 10.1.1.2

en el siguiente link esta el procedimiento para hacer lo que deseas:

https://www.cisco.com/c/es_mx/support/docs/security/ios-firewall/23602-confaccesslists.html

Formato de acl

aplicar en la outbound

ip access-list extended 100

deny tcp host xx.xx.xx.3 any eq 80

permit ip any any

Recuerda Calificar esta respuesta y la de mi compañero ya que esto ayuda a continuar contribuyendo en la Comunidad de cisco.

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

03-23-2021 06:06 AM - editado 03-23-2021 06:15 AM

Gracias por comunicarte con la comunidad de cisco @josepginer1771668 en este caso en particular debes tener en cuenta la mask de red que vas aplicar, esto con el fin de denegar todo el trafico que este fuera de esa sentencia, por el diagrama creo que quieres hacerle ping al Server PT y que el server no le haga ping a la red de las pc, ejemplo te valido los colores, azul le puede hacer ping a Rojo pero Rojo no podrá hacer ping a azul (esto es correcto ?), si este es el caso utilizaríamos un ACL de entrada única con una sola entrada denegada tiene el efecto de denegar todo el tráfico. Debe tener al menos una declaración de permiso en una ACL o se bloqueará todo el tráfico. Estas dos ACL (101 y 102) tienen el mismo efecto.

Esta configuración permite que solo los paquetes de respuesta de eco (respuesta de ping) lleguen en la interfaz Ethernet 0 desde la Red B hacia la Red A. Sin embargo, la configuración bloquea todos los paquetes ICMP de solicitud de eco cuando los pings se originan en la Red B y se destinan a la Red A. Por lo tanto, los hosts en la Red A pueden hacer ping con los hosts en la Red B, pero los hosts en la Red B no pueden hacer ping con los hosts en la Red A.

a continuación un pequeño ejemplo

En esta figura, se muestra que se permite ICMP con origen en la Red A y destino en la Red B, y que se niegan los pings con origen en la Red B y destino en la Red A.

R1

hostname R1

!

interface ethernet0

ip access-group 102 in

!

access-list 102 permit icmp any any echo-reply

Recuerda calificar esta y todas las preguntas, apoya en la estrellita

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 03-23-2021 10:11 AM

Hola @Javier Acuña gracias por la información proporcionada a @josepginer1771668

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 03-23-2021 11:22 AM

La idea es que los pc hagan ping al server y tambien entre ellos menos el PC3 que esta todo denegado

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 03-23-2021 11:31 AM

Buen día Jose

Las ACL pueden filtrar(permitir/denegar) paquetes que atraviesen dominios de broadcast.

En tu caso, puedes denegar el acceso desde el servidor al PC3 y desde el PC3 hacia el servidor, pues estos equipos se encuentran en diferentes dominios de broadcast(diferentes redes).

Pero no puedes denegar la conectividad entre PCs, pues estos se encuentran dentro del mismo dominio de broadcast(misma red).

Los paquetes que salen desde PC3 hacia otro PC, no pasan por el router(que aloja la ACL), pues el switch conmuta los paquetes sin necesidad de enviar los paquetes al gateway de la red.

Cosa distinta cuando un paquete sale del PC3 hacia el servidor, pues al tener que salir de la red de los PC, el paquete pasa por el router y este puede aplicar la ACL según la indicación con la que la configuraste.

Saludos

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

03-23-2021 06:05 PM - editado 03-23-2021 08:55 PM

Efectivamente como indica nuestro experto VIP @luis_cordova la Pc3 tiene comunicación por el mismo dominio de Cbroadcast, para este caso no podrás ejecutar un ACL que deniegue el acceso a las demás pc, la opción que tienes es denegar desde el Server el Host en particular utilizando la mascara 255.255.255.255

El origen/comodín de origen de 0.0.0.0/255.255.255.255 significa "cualquiera".

El origen/comodín de 10.1.1.2/0.0.0.0 es el mismo que el del "host" 10.1.1.2

en el siguiente link esta el procedimiento para hacer lo que deseas:

https://www.cisco.com/c/es_mx/support/docs/security/ios-firewall/23602-confaccesslists.html

Formato de acl

aplicar en la outbound

ip access-list extended 100

deny tcp host xx.xx.xx.3 any eq 80

permit ip any any

Recuerda Calificar esta respuesta y la de mi compañero ya que esto ayuda a continuar contribuyendo en la Comunidad de cisco.

Descubra y salve sus notas favoritas. Vuelva a encontrar las respuestas de los expertos, guías paso a paso, temas recientes y mucho más.

¿Es nuevo por aquí? Empiece con estos tips. Cómo usar la comunidad Guía para nuevos miembros

Navegue y encuentre contenido personalizado de la comunidad