- Cisco Community

- Comunidad de Cisco

- Seguridad

- Discusiones Seguridad

- Re: Ask Me Anything- Pentesting Playground: Cómo armar tu propio laboratorio de hacking

- Suscribirse a un feed RSS

- Marcar tema como nuevo

- Marcar tema como leído

- Flotar este Tema para el usuario actual

- Favorito

- Suscribir

- Silenciar

- Página de impresión sencilla

Ask Me Anything- Pentesting Playground: Cómo armar tu propio laboratorio de hacking

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el

02-26-2020

04:20 PM

- fecha de última edición

02-26-2020

04:21 PM

por

Hilda Arteaga

![]()

-Este tipo de evento era formalmente conocido como Pregunte al Experto-

En este evento podrá preguntar y clarificar sus dudas acerca cómo armar un laboratorio de hacking. Se habla de los componentes de hardware y software necesarios para armar un laboratorio que permita efectuar prácticas de pentesting, el laboratorio brinda cumplir las necesidades de “las 3 B’s” (bueno, bonito y barato).

Haga sus preguntas del jueves 27 de Febrero al 6 de Marzo del 2020.

Karina Astudillo es Consultora de Seguridad IT y CEO de Consulting Systems. También se desenvuelve como docente a nivel postgrado en programas de maestría y de la Academia Cisco en la Escuela Superior Politécnica del Litoral (ESPOL) en Ecuador. Karina cuenta con más de 20 años de experiencia en Tecnologías de Información. Es Ingeniera en Computación y posee una Maestría en Administración de Empresas y cuenta con diversas certificaciones internacionales como: Certified Ethical Hacker (CEH), Computer Forensics, CCNA Security, CCNA R&SW, CCNA Wireless, Sun Certified Solaris System Administrator (SCSA), Hillstone Certified Security Associate (HCSA) y Hillstone Certified Security Professional (HCSP), entre otras. Karina tiene diversos libros y publicaciones en el área de seguridad.

Karina Astudillo es Consultora de Seguridad IT y CEO de Consulting Systems. También se desenvuelve como docente a nivel postgrado en programas de maestría y de la Academia Cisco en la Escuela Superior Politécnica del Litoral (ESPOL) en Ecuador. Karina cuenta con más de 20 años de experiencia en Tecnologías de Información. Es Ingeniera en Computación y posee una Maestría en Administración de Empresas y cuenta con diversas certificaciones internacionales como: Certified Ethical Hacker (CEH), Computer Forensics, CCNA Security, CCNA R&SW, CCNA Wireless, Sun Certified Solaris System Administrator (SCSA), Hillstone Certified Security Associate (HCSA) y Hillstone Certified Security Professional (HCSP), entre otras. Karina tiene diversos libros y publicaciones en el área de seguridad.

** ¡Los puntos de utilidad fomentan la participación! **

Por favor asegúrese de dar uno a las respuestas a sus preguntas.

a las respuestas a sus preguntas.

- Etiquetas:

-

Firewalls

-

Otros temas de Seguridad

- Academia de Cisco

- AMA

- ask me anything

- ataques informáticos

- CCNP SECURITY

- ciberataques

- cibersecurity

- ciberseguridad

- cisco

- Community Live

- comunidad de cisco

- consulting systems

- crear lab hacking

- demo en vivo

- ESPOL

- estación hacker

- evento foro

- hacking

- hacking frameworks

- hacking lab

- Karina Astudillo

- laboratorio entesting

- laboratorio hacking

- lb hacking

- montar laboratorio hacking

- netacad

- pentesting

- pentesting lab

- pentesting playground

- webcast

- webinar

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 03-02-2020 01:52 PM

Gracias por la consulta,

No es necesario comprar un router para practicar pentesting en entornos avanzados, puedes usar virtualización con GNS3. Pero si quieres comprar un equipo físico hay equipos usados a precios módicos en eBay o Amazon. Puedes comenzar con un Cisco 900.

CEO - Consulting Systems

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el

02-28-2020

05:27 PM

- fecha de última edición

03-02-2020

02:53 PM

por

Hilda Arteaga

![]()

- En el caso de Hacking o Pentesting para IOT ¿existe algún sistema operativo o herramienta(s) para poder verificar las vulnerabilidades?

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 03-02-2020 02:02 PM

Gracias por la consulta.

Pues sí, existen herramientas para hacer pentesting de dispositivos ioT, los frameworks como Metasploit, Core Impact, Immunity Canvas, entre otros, incluyen módulos para detectar y explotar vulnerabilidades en diversos dispositivos de este tipo.

Pero en realidad un pentesting de dispositivos ioT requiere mucho más trabajo manual que otros ambientes tradicionales, puesto que los protocolos, APIs y aplicaciones suelen ser diferentes a los que usa un servidor, un equipo de comunicaciones o un PC y es necesario efectuar esta exploración para saber a qué te enfrentas.

CEO - Consulting Systems

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 02-28-2020 05:28 PM

- ¿Se actualizan automáticamente todas las estaciones de hackeo ?

- ¿Cómo se llama el serivicio a activar en Windows?

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 03-20-2020 12:22 PM

Hola, gracias por escribir. Respondiendo a tus preguntas:

- No, la actualización de plataformas de pentesting como Kali Linux no es automática. El sistema operativo te avisa cuando hay nuevas actualizaciones disponibles, pero es el administrador quien decide si las descarga o no y si las instala.

- Asumo que te refieres al Windows Subsystem for Linux (WSL). Esta es una característica que debes activar para luego poder instalar plataformas como Kali, Ubuntu, etc. Esta es una guía que encontré en Internet y que explica paso a paso cómo activar WSL en Windows 10: https://computerhoy.com/paso-a-paso/software/como-instalar-linux-como-aplicacion-windows-10-71367

CEO - Consulting Systems

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 02-28-2020 05:28 PM

¿Qué distribución y herramientas recomiendas para la detonación de muestras/artefactos de malware (ejemplo Ryuk)?

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 03-20-2020 12:37 PM

Hola, gracias por tu consulta.

No estoy segura si te refieres a herramientas online para hacer análisis de malware, si tu consulta es sobre reversing o si te refieres a cómo probar si el "malware" que has creado para hacer pruebas de ingeniería social funciona, así que te voy a contestar las tres en orden:

1) Hay diversas herramientas para hacer sandboxing y análisis de malware online, estas son algunas:

- https://www.hybrid-analysis.com/

- https://www.virustotal.com/

- https://any.run/

- https://analyze.intezer.com/#/analyze

- https://otx.alienvault.com/

2) Para hacer reversing debes tener habilidades de programador y entender código ensamblador. Estas son algunas herramientas para hacer reversing:

- IDA Pro: https://www.hex-rays.com/products/ida/

- Explorer Suite: https://ntcore.com/?page_id=388

- Olly DBG: http://www.ollydbg.de/

3) Si se trata de una campaña de ingeniería social para un cliente que incluye la prueba de adjuntos maliciosos, hay herramientas sencillas con las que puedes empezar a crear malware y codificarlo como msfvenom, y luego para probar creas una máquina virtual con un ambiente similar a las PCs de tu cliente (mismo sistema operativo, mismo antivirus). Pero en la práctica, la mayoría de antivirus "decentes" van a detectar un payload por defecto creado con msfvenom, a no ser que desarrolles tu propio payload o uses técnicas de obfuscación, para lo cual debes tener conocimientos de programación.

CEO - Consulting Systems

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 02-28-2020 05:29 PM

- ¿ Cómo clasificarían a RAPID7, es buena herramienta?

- ¿Qué opinan de hackthebox?

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 03-20-2020 12:44 PM

Hola, gracias por tu consulta. Respondiendo a tus preguntas:

- Rapid7 es una empresa que desarrolla varias herramientas, entre ellas Metasploit Framework y Metasploit Professional. Ambos son buenos frameworks de pentesting, el primero es open-source y el segundo es comercial. Además de Metasploit Professional existen otros frameworks de pentesting profesionales como Core Impact, Immunity Canvas y Cobalt Strike que también puedes revisar.

- HackTheBox es una muy buena plataforma para practicar desafíos de hacking, totalmente recomendada.

CEO - Consulting Systems

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 02-28-2020 05:29 PM

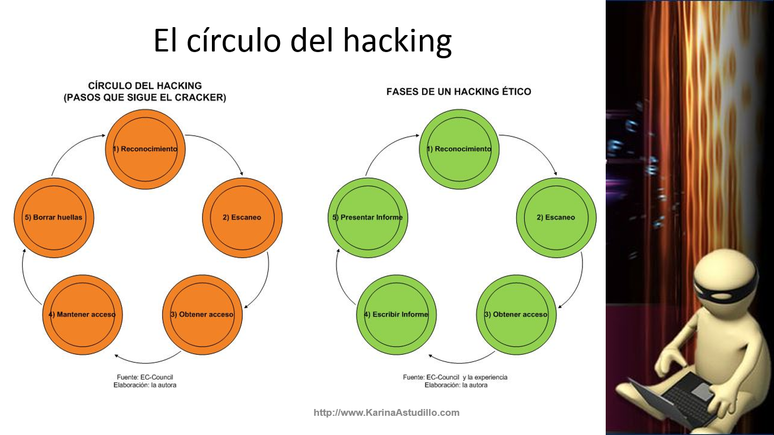

- ¿Qué Herramientas debe tener y usar en el paso No 4 para realizar las Fases de un Hacking Ético?

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 03-20-2020 12:55 PM

Hola, gracias por tu pregunta. Te refieres a la Fase 4 del Círculo del Hacking? Te pego una imagen sacada de mi libro "Hacking Ético 101":

Si es ese el caso, en el círculo de la izquierda la Fase 4 es "Mantener Acceso" y se usan backdoors (puertas traseras) y rootkits. Si te refieres al círculo de la derecha, "Escribir Informe" hay varias herramientas que te pueden aliviar esa tarea como Dradis, MagicTree y Scrivener.

CEO - Consulting Systems

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 02-28-2020 05:30 PM

- A la hora de virtualizar, Windows ofrece una protección adicional. El "Aislamiento del nucleo", "Integridad de memoria" y "procesador de seguridad" ¿son obligatorias a la hora de ejecutar pruebas? Me gustaría analizar malware también.

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 02-28-2020 05:30 PM

- No quiero comprometerte, pero ¿hay alguna marca de adaptadores de red que soporte modo monitor que recomiendes?

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 03-20-2020 12:58 PM

Hola, gracias por preguntar. Puedes ver algunos modelos y marcas de adaptadores de red para Wardriving - compatibles con Kali Linux - que recomiendo, en mi página de influencer de Amazon:

CEO - Consulting Systems

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 02-28-2020 05:30 PM

- En Cisco VIRL sería posible ¿implementar escenarios de este tipo?

¡Conecte con otros expertos de Cisco y del mundo! Encuentre soluciones a sus problemas técnicos o comerciales, y aprenda compartiendo experiencias.

Queremos que su experiencia sea grata, le compartimos algunos links que le ayudarán a familiarizarse con la Comunidad de Cisco:

Navegue y encuentre contenido personalizado de la comunidad