- Cisco Community

- Comunidad de Cisco

- Seguridad

- Discusiones Seguridad

- Re: Ask Me Anything- Pentesting Playground: Cómo armar tu propio laboratorio de hacking

- Suscribirse a un feed RSS

- Marcar tema como nuevo

- Marcar tema como leído

- Flotar este Tema para el usuario actual

- Favorito

- Suscribir

- Silenciar

- Página de impresión sencilla

Ask Me Anything- Pentesting Playground: Cómo armar tu propio laboratorio de hacking

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el

02-26-2020

04:20 PM

- fecha de última edición

02-26-2020

04:21 PM

por

Hilda Arteaga

![]()

-Este tipo de evento era formalmente conocido como Pregunte al Experto-

En este evento podrá preguntar y clarificar sus dudas acerca cómo armar un laboratorio de hacking. Se habla de los componentes de hardware y software necesarios para armar un laboratorio que permita efectuar prácticas de pentesting, el laboratorio brinda cumplir las necesidades de “las 3 B’s” (bueno, bonito y barato).

Haga sus preguntas del jueves 27 de Febrero al 6 de Marzo del 2020.

Karina Astudillo es Consultora de Seguridad IT y CEO de Consulting Systems. También se desenvuelve como docente a nivel postgrado en programas de maestría y de la Academia Cisco en la Escuela Superior Politécnica del Litoral (ESPOL) en Ecuador. Karina cuenta con más de 20 años de experiencia en Tecnologías de Información. Es Ingeniera en Computación y posee una Maestría en Administración de Empresas y cuenta con diversas certificaciones internacionales como: Certified Ethical Hacker (CEH), Computer Forensics, CCNA Security, CCNA R&SW, CCNA Wireless, Sun Certified Solaris System Administrator (SCSA), Hillstone Certified Security Associate (HCSA) y Hillstone Certified Security Professional (HCSP), entre otras. Karina tiene diversos libros y publicaciones en el área de seguridad.

Karina Astudillo es Consultora de Seguridad IT y CEO de Consulting Systems. También se desenvuelve como docente a nivel postgrado en programas de maestría y de la Academia Cisco en la Escuela Superior Politécnica del Litoral (ESPOL) en Ecuador. Karina cuenta con más de 20 años de experiencia en Tecnologías de Información. Es Ingeniera en Computación y posee una Maestría en Administración de Empresas y cuenta con diversas certificaciones internacionales como: Certified Ethical Hacker (CEH), Computer Forensics, CCNA Security, CCNA R&SW, CCNA Wireless, Sun Certified Solaris System Administrator (SCSA), Hillstone Certified Security Associate (HCSA) y Hillstone Certified Security Professional (HCSP), entre otras. Karina tiene diversos libros y publicaciones en el área de seguridad.

** ¡Los puntos de utilidad fomentan la participación! **

Por favor asegúrese de dar uno a las respuestas a sus preguntas.

a las respuestas a sus preguntas.

- Etiquetas:

-

Firewalls

-

Otros temas de Seguridad

- Academia de Cisco

- AMA

- ask me anything

- ataques informáticos

- CCNP SECURITY

- ciberataques

- cibersecurity

- ciberseguridad

- cisco

- Community Live

- comunidad de cisco

- consulting systems

- crear lab hacking

- demo en vivo

- ESPOL

- estación hacker

- evento foro

- hacking

- hacking frameworks

- hacking lab

- Karina Astudillo

- laboratorio entesting

- laboratorio hacking

- lb hacking

- montar laboratorio hacking

- netacad

- pentesting

- pentesting lab

- pentesting playground

- webcast

- webinar

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 03-20-2020 01:03 PM

Hola, gracias por tu consulta.

En efecto en Cisco VIRL puedes implementar escenarios de networking complejos que incluyan máquinas virtuales. La ventaja es que en el paquete básico puedes tener hasta 20 nodos, lo que es difícil de lograr por temas de memoria con un simulador de redes como GNS3; la desventaja es que el paquete básico cuesta $199 por 1 año de acceso, mientras que GNS3 es gratuito.

Empero, son $199 que estás invirtiendo en tu educación, así que si tu economía lo permite es un no-brainer.

CEO - Consulting Systems

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 02-28-2020 05:31 PM

- ¿ Recomiendas tener la Laptop en dual boot donde instalemos Kali nativo y dentro de kali un hipervisor y dentro del hipervisor las máquinas víctimas que interactuén directamente con nuestra máquina de Kali?

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 03-20-2020 01:06 PM

Hola, muchas gracias por tu consulta.

Es una configuración posible que tiene la ventaja de que al tener instalado Kali directamente en el hardware, puedes hacer uso de mayores recursos de CPU, memoria y aprovechar la tarjeta WiFi integrada (siempre que sea compatible).

CEO - Consulting Systems

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 02-28-2020 05:31 PM

- ¿Cuál es el rango de salarios de un pentester en su país?

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 03-20-2020 01:16 PM

Hola, gracias por tu pregunta.

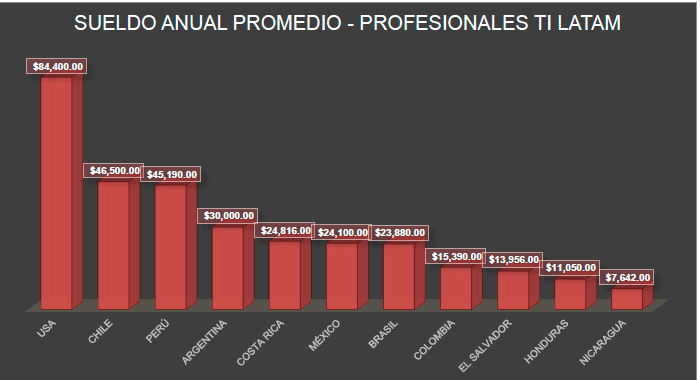

Lamentablemente no cuento con estadísticas de una entidad que tenga datos sobre el salario promedio de pentesters en Ecuador, lo que sí tengo son datos del salario promedio de un profesional de tecnología en Latinoamérica y en mi experiencia un pentester puede ganar alrededor del doble o triple de ese valor anualmente.

Fuente: TIC Job Colombia.

CEO - Consulting Systems

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 02-28-2020 05:31 PM

- ¿ Cuál es el ingreso promedio en el mercado para un profesional Pentester?

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 03-20-2020 01:21 PM

Hola, gracias por tu pregunta. Depende del país, en Estados Unidos el sueldo promedio de un pentester que trabaje en relación de dependencia está por los $120,000 USD anuales; pero ese valor puede elevarse si se trata de un profesional independiente o si además de hacer pentesting, se hace bug bounty hunting.

CEO - Consulting Systems

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 02-28-2020 05:32 PM

- Para una gente de soporte técnico y viendo esa necesidad en la empresa para la cual trabajo ¿cuál sería la recomendación para realizar ese laboratorio?

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 03-20-2020 01:24 PM

Hola, gracias por tu pregunta. Si la idea es montar un laboratorio de hacking que pueda ser usado por varios integrantes de una empresa, mi recomendación es que compren una licencia de una plataforma profesional como Cisco VIRL o Virtual Hacking Labs.

CEO - Consulting Systems

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 02-28-2020 05:32 PM

- ¿Existe una posibilidad de que generen algún lab de prácticas sea de pentesting o forense para que sus seguidores puedan realizar practicas y ser evaluados por usted o algún integrante de su empresa?

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 03-03-2020 06:36 PM

1) A pesar de todos los mecanismos de los que disponen las organizaciones hoy en día (FW - IPS - ER...etc) como es posible que una empresa pueda pasar meses comprometida hasta detectar esa intrusión. Si eliminásemos el factor asociado a usuario final con una buena formación (credenciales, phishing...etc) ¿el porcentaje de intrusiones descendería considerablemente?

2) Cuando analizas capturas de wireshark por donde sueles empezar para intentar acotar datos.

3) A lo largo de tu carrera que patrones o denominadores comunes has encontrado que se repiten cuando realizas análisis de malware. ¿Cual es el tiempo promedio desde que empiezas a analizar hasta que emites un informe?

4) ¿Algún consejo para poder diferenciar procesos no legítimos? ¿ Es mas complicado para los antivirus de hoy en día detectar aplicaciones maliciosas si no tocan disco? ¿Hay mecanismos para protegerse mejor?.

5) Con el boom del 5G crees que los nuevos ataques irán más dirigidos hacia IOT y dispositivos móviles, ¿porque estas tecnologías nacen ya con medidas de protección insuficientes?.

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 03-20-2020 01:27 PM

Hola, gracias por tu consulta. En el mes de abril - Dios mediante - voy a inaugurar mi academia online https://www.academia-hacker.com.

En la academia se abrirán diversos cursos de ciberseguridad, hacking y cómputo forense con la supervisión de instructores a través del foro.

Hemos pensado en implementar también laboratorios de hacking virtuales, pero está para una segunda fase por ahora.

CEO - Consulting Systems

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

03-20-2020 01:29 PM - editado 03-20-2020 02:34 PM

Saludos, respondo a tus preguntas una por una:

1) A pesar de todos los mecanismos de los que disponen las organizaciones hoy en día (FW - IPS - ER...etc) como es posible que una empresa pueda pasar meses comprometida hasta detectar esa intrusión. Si eliminásemos el factor asociado a usuario final con una buena formación (credenciales, phishing...etc) ¿el porcentaje de intrusiones descendería considerablemente?

Es posible porque lamentablemente muchas empresas no implementan mecanismos efectivos de prevención de amenazas, monitoreo de seguridad y respuesta a incidentes que les permitan detectar que han sido víctimas de una intrusión.

En efecto, una buena formación en la prevención de fraudes electrónicos puede prevenir que ocurran intrusiones que hagan uso de ingeniería social.

2) Cuando analizas capturas de wireshark por donde sueles empezar para intentar acotar datos.

Tu pregunta es muy amplia. Depende de qué sea lo que esté buscando, pero lo primero que hago es aplicar filtros por protocolos y luego seguir cada sesión que me parezca interesante.

3) A lo largo de tu carrera que patrones o denominadores comunes has encontrado que se repiten cuando realizas análisis de malware. ¿Cual es el tiempo promedio desde que empiezas a analizar hasta que emites un informe?

Es una pregunta muy amplia. Depende de cada caso particular en realidad. Puede ser algo tan corto como un día hasta algo muy complejo como dos o tres semanas.

4) ¿Algún consejo para poder diferenciar procesos no legítimos? ¿ Es mas complicado para los antivirus de hoy en día detectar aplicaciones maliciosas si no tocan disco? ¿Hay mecanismos para protegerse mejor?.

Analizar el comportamiento. Las firmas son útiles para detectar rápidamente amenazas conocidas, pero no te sirven si te enfrentas a un nuevo malware. En ese caso lo mejor es instalar herramientas capaces de analizar comportamiento para prevenir amenazas persistentes avanzadas (APT). Los vendors usan distintos términos para referirse a estas herramientas, pero es usual que incluyan algo como "machine learning".

5) Con el boom del 5G crees que los nuevos ataques irán más dirigidos hacia IOT y dispositivos móviles, ¿porque estas tecnologías nacen ya con medidas de protección insuficientes?

Es difícil hacer predicciones y la verdad no se me da la onda de Nostradamus, ja ja. Pero no es necesario ser vidente para saber que va a haber muchos ataques dirigidos al Internet de las cosas, precisamente por lo que indicas. Esperemos que a futuro los vendors de IoT se tomen más en serio la seguridad de fábrica de sus dispositivos.

CEO - Consulting Systems

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 03-20-2020 01:46 PM

Gracias por ayudar a responder las dudas pendiente Karina y por compartir tu conocimiento.

- « Anterior

- Siguiente »

¡Conecte con otros expertos de Cisco y del mundo! Encuentre soluciones a sus problemas técnicos o comerciales, y aprenda compartiendo experiencias.

Queremos que su experiencia sea grata, le compartimos algunos links que le ayudarán a familiarizarse con la Comunidad de Cisco:

Navegue y encuentre contenido personalizado de la comunidad