- Cisco Community

- Comunidade da Cisco

- Segurança

- Discussões Segurança

- Re: Communidade Ask Me Anything - Configuração, solução de problemas e práticas recomendadas: Anycon...

- Subscrever fonte RSS

- Marcar tópico como novo

- Marcar tópico como lido

- Flutuar este Tópico para o utilizador atual

- Marcador

- Subscrever

- Silenciar

- Página amigável para impressora

Communidade Ask Me Anything - Configuração, solução de problemas e práticas recomendadas: AnyConnect VPN de acesso remoto no ASA e FTD.

- Marcar como novo

- Marcador

- Subscrever

- Silenciar

- Subscrever fonte RSS

- Destacar

- Imprimir

- Denunciar conteúdo inapropriado

em

04-06-2020

09:40 AM

- última edição em

04-07-2020

10:25 AM

por

Monica Lluis

![]()

Este evento dá continuidade as discussões do nosso evento recente Community Ask Me Anything "Segurança para Trabalhadores Remotos".

Aqui está sua chance de discutir mais sobre a configuração, solução de problemas e práticas recomendadas para o cliente de Anyconnect secure mobility em um Cisco Adaptive Security Appliances (ASA) e Firepower Threat Defense (FTD) e sua integração com outros dispositivos e tecnologias do portfólio de segurança da Cisco, como ISE e Duo.

Esta sessão oferece uma oportunidade de aprender e fazer perguntas sobre vários aspectos da implementação do AnyConnect (usando SSL e Ikev2), incluindo (mas não limitado a) licenças de emergência, configuração, implantação e solução de problemas do AnyConnect que fornece a segurança necessária para ajudar a garantir que sua organização esteja seguro e protegido em tal situação crítica.

Faça suas perguntas a partir de 06 de abril até sexta-feira, 17 de abril de 2020

Dinesh Moudgil é engenheiro de suporte técnico High Touch (HTTS) da equipe de segurança da Cisco, localizada em Bangalore, Índia. Ele trabalha nas tecnologias da Cisco há mais de 6 anos, concentrando-se nos Next Generation Firewalls da Cisco, nos sistemas de prevenção de intrusões, no gerenciamento de identidades e no controle de acesso (AAA) e VPNs. Ele possui as certificações de segurança CCNP, CCDP e CCIE # 58881 e várias certificações de fornecedores, como ACE, PCNSE e VCP.

Dinesh Moudgil é engenheiro de suporte técnico High Touch (HTTS) da equipe de segurança da Cisco, localizada em Bangalore, Índia. Ele trabalha nas tecnologias da Cisco há mais de 6 anos, concentrando-se nos Next Generation Firewalls da Cisco, nos sistemas de prevenção de intrusões, no gerenciamento de identidades e no controle de acesso (AAA) e VPNs. Ele possui as certificações de segurança CCNP, CCDP e CCIE # 58881 e várias certificações de fornecedores, como ACE, PCNSE e VCP. Pulkit Saxena trabalha como engenheiro de suporte técnico de High Touch (HTTS) no domínio da segurança, com a Cisco traz para a equipe quase 7 anos de experiência no setor. Ele tem experiência prática em multiple firewalls, diferentes soluções de VPN, AAA e Next Generation IPS , além de oferecer vários treinamentos. Pulkit possui certificações de vários fornecedores, como Cisco e Juniper (CCIE Security e JNCIA).

Pulkit Saxena trabalha como engenheiro de suporte técnico de High Touch (HTTS) no domínio da segurança, com a Cisco traz para a equipe quase 7 anos de experiência no setor. Ele tem experiência prática em multiple firewalls, diferentes soluções de VPN, AAA e Next Generation IPS , além de oferecer vários treinamentos. Pulkit possui certificações de vários fornecedores, como Cisco e Juniper (CCIE Security e JNCIA). Jason Grudier é o líder técnico da equipe de VPN TAC em Raleigh, NC. Ele trabalha para a Cisco na equipe de VPN há seis anos. Antes de ingressar na equipe, ele era engenheiro de rede da Labcorp. Ele trabalha principalmente com a solução de problemas e a configuração do AnyConnect em todas as plataformas Cisco, bem como DMVPN, GETVPN, Radius, LDAP e autenticações de certificado.

Jason Grudier é o líder técnico da equipe de VPN TAC em Raleigh, NC. Ele trabalha para a Cisco na equipe de VPN há seis anos. Antes de ingressar na equipe, ele era engenheiro de rede da Labcorp. Ele trabalha principalmente com a solução de problemas e a configuração do AnyConnect em todas as plataformas Cisco, bem como DMVPN, GETVPN, Radius, LDAP e autenticações de certificado. Gustavo Medina é engenheiro de vendas de sistemas da equipe de vendas de redes corporativas. Ele tem mais de 10 anos de experiência em segurança e redes corporativas. Em sua carreira, ele se concentrou em diferentes tarefas, desde escalações técnicas e adoção de parceiros até a revisão das avaliações de certificação da Cisco. Gustavo possui um CCNA, CCNP CCSI e CCIE em segurança (# 51487).

Gustavo Medina é engenheiro de vendas de sistemas da equipe de vendas de redes corporativas. Ele tem mais de 10 anos de experiência em segurança e redes corporativas. Em sua carreira, ele se concentrou em diferentes tarefas, desde escalações técnicas e adoção de parceiros até a revisão das avaliações de certificação da Cisco. Gustavo possui um CCNA, CCNP CCSI e CCIE em segurança (# 51487).Devido ao volume previsto para esse evento de alta demanda, Dinesh, Pulkit, Jason e Gustavo podem não conseguir responder a cada pergunta. Portanto, lembre-se de que você pode continuar a conversa diretamente na comunidade de Segurança.

Encontre outros eventos em: https://community.cisco.com/t5/custom/page/page-id/Events?categoryId=comunidade-portugues

Ao postar uma pergunta neste evento, você está dando permissão para ser traduzido em todos os idiomas que temos na comunidade.

** Incentivamos a participação com votos úteis! **

Certifique-se de classificar as respostas às perguntas

- acesso remote

- Adaptive Security appliance

- AMA

- Annyconnect integration

- anyconnect

- Anyconnect Ikev2

- anyconnect posture

- anyconnect vpn

- asa

- ask me anything

- cisco

- cisco tac

- comunidade da cisco

- coronavirus

- COVID 19

- Dinesh Moudgil

- Dynamic Access Policy

- emergencia

- evento no forum

- firepower

- firepower forum

- FirePOWER Threat Defense

- FTD

- Gustavo Medina

- Host scan

- Jason Grudier

- licenca

- licenca classica

- licenca inteligente

- nam

- ogs

- Optimal Gateway Selection

- pandemia

- Pulkit Saxena

- remote access vpn

- seguranca para trabalhadores remoto

- segurança

- ssl vpn

- tnd

- trabalhando de casa

- trusted network detection

- vpn

- wfo

- Marcar como novo

- Marcador

- Subscrever

- Silenciar

- Subscrever fonte RSS

- Destacar

- Imprimir

- Denunciar conteúdo inapropriado

em 04-06-2020 11:41 AM

Olá,

Você poderia confirmar qual método devemos usar para gerar o csr e enviá-lo ao firewall do FTD para autenticação de usuários do Anyconnect.

Obrigado,

Basavaraj

Nota: esta pergunta é uma tradução de uma postagem criada originalmente em inglês por BasavarajNingappa6558.Foi traduzido pela Comunidade Cisco para compartilhar a consulta e sua solução em diferentes idiomas.

- Marcar como novo

- Marcador

- Subscrever

- Silenciar

- Subscrever fonte RSS

- Destacar

- Imprimir

- Denunciar conteúdo inapropriado

em 04-06-2020 11:42 AM

Olá, Basavaraj!

Acredito que você esteja procurando autenticação de servidor, que é obrigatória conforme o handshake SSL, portanto, quando um usuário de qualquer conexão se conecta, o FTD precisa apresentar seu certificado que o cliente final verificará em sua lista de CAs confiáveis.

Aqui está um link que pode ajudá-lo com a configuração:

Para responder à sua pergunta, podemos optar por qualquer método, gerando CSR no FTD ou usando SSL aberto, para o segundo, podemos importar o PKCS12 completo uma vez pronto.

Agora, no caso de você estar procurando autenticação de usuário usando certificado, o FTD precisa ter apenas um certificado CA no banco de dados, não o certificado do usuário.

Espero que isso tenha ajudado.

-

Pulkit

- Marcar como novo

- Marcador

- Subscrever

- Silenciar

- Subscrever fonte RSS

- Destacar

- Imprimir

- Denunciar conteúdo inapropriado

em 04-06-2020 11:43 AM

Olá Pulkit,

No meu caso, estou procurando a autenticação de certificado para os usuários do domínio, qualquer pessoa que se conecte a partir de dispositivos pessoais não deve ter acesso à VPN. somente máquinas corporativas devem poder se conectar à VPN

Se eu apenas importar o certificado CA da raiz do meu servidor CA interno para o meu FTD, qual certificado eu tenho que instalar no lado do cliente? Qualquer modelo de certificado específico que devemos usar ao criar um certificado para os usuários.

Obrigado,

Basavaraj

Nota: esta pergunta é uma tradução de uma postagem criada originalmente em inglês por BasavarajNingappa6558.Foi traduzido pela Comunidade Cisco para compartilhar a consulta e sua solução em diferentes idiomas.

- Marcar como novo

- Marcador

- Subscrever

- Silenciar

- Subscrever fonte RSS

- Destacar

- Imprimir

- Denunciar conteúdo inapropriado

em 04-06-2020 11:44 AM

Olá Basavaraj,

Entao, a pergunta aqui é ter autenticação de cliente e usar certificados, para os quais você está correto. Você só precisa ter o certificado CA raiz dos clientes no FTD.

Os clientes precisam fornecer seu certificado de identificação ao FTD durante a negociação SSL, e o FTD deve ter o certificado de CA para o mesmo.

-

Pulkit

- Marcar como novo

- Marcador

- Subscrever

- Silenciar

- Subscrever fonte RSS

- Destacar

- Imprimir

- Denunciar conteúdo inapropriado

em 04-06-2020 11:55 AM

Olá Dinesh, Pulkit, Jason, Gustavo,

Obrigado por promover esta sessão de perguntas e respostas, vou listar algumas perguntas que vêm à mente no momento:

- Você pode descrever o processo para integrar o perfil de postura do ISE no FTD? Estou familiarizado com o ASA, mas ainda não tentei com o FTD (gerenciado via FMC)

- Quais são os prós e os contras de ter o sysopt connection allow-vpn ativado no FTD? Qual é a prática recomendada em ambos os casos? (Entendo que, sem a conexão sysopt allow-vpn, todo o acesso precisa ser regulado via ACP)

- O CoA é suportado pelo FTD tanto quanto pelo ASA? Questão especialmente relevante com a postura do ISE

- Existe um editor de perfil do Anyconnect embutido no FMC? caso contrário, o que é preferido? Editores autônomos de Anyconnect ou editor de perfil ISE?

- Você pode fornecer uma amostra para automatizar um envio de configuração para FTDs gerenciados via FMC? Atualmente, temos alguns scripts no ASA com parâmetros e padronizamos nossas configurações, mas no FTD, já que não há opção de acessar a CLI além das exceções do Flexconfig, presumo que o uso de objetos API seja necessário, apenas gostaria de ter uma amostra inicial

- (Esta é mais uma pergunta genérica do FTD / FMC) Para solucionar rapidamente o acesso no ASA, usamos o ASDM que nos fornece uma rápida visão geral do tráfego que está sendo processado, no FMC eu sei que os eventos de conexão não podem oferecer o mesmo nível de informações por alguns motivos: um é o atraso nos eventos de conexão e a carga no FMC com vários engenheiros de solução de problemas; também os eventos de conexão saem do back-end de processamento de snort, se não me engano; a interface que o ACL nega passa pelo syslog e, portanto, os eventos de conexão podem não forneça esse nível de informação necessário: Qual é a melhor prática para analisar rapidamente os logs de acesso às regras ACP entre quedas da interface ACL e quedas de DPI?

Muito obrigado a todos.

PS: Para não se confundir, você pode responder com o número da pergunta.

Nota: esta pergunta é uma tradução de uma postagem criada originalmente em inglês por giovanni.augusto.Foi traduzido pela Comunidade Cisco para compartilhar a consulta e sua solução em diferentes idiomas.

- Marcar como novo

- Marcador

- Subscrever

- Silenciar

- Subscrever fonte RSS

- Destacar

- Imprimir

- Denunciar conteúdo inapropriado

em 04-06-2020 12:08 PM

Olá Giovanni,

Aqui estão as respostas para suas perguntas:

- Aqui você pode encontrar um documento que pode usar como referencia para entender as etapas de fluxo e configuração necessárias para a postura do ISE no FTD

- A opção para selecionar a política de ignorar o controle de acesso para tráfego descriptografado seria recomendada quando não quisermos inspecionar o tráfego da VPN por meio da política de controle de acesso. Assim, o tráfego será encaminhado apenas para o destino sem nenhuma inspeção profunda do FTD. Para ativar ou não esse recurso, isso depende de quais são seus requisitos de segurança e do nível de confiança que você possui nos usuários da VPN de acesso remoto. Se você não confia no tráfego iniciado pelos usuários da VPN de acesso remoto, é recomendável aplicar uma inspeção profunda no tráfego gerado a partir deles.

Para o registro, este comando é desabilitado por padrão no FTD e habilitado por padrão no ASA.

Observe que o ACL do filtro VPN e o ACL de autorização baixado do servidor AAA ainda são aplicados ao tráfego da VPN.

O caso de uso de "Desviar política de controle de acesso para tráfego descriptografado (sysopt allow-vpn)" está desmarcado é se você deseja permitir que a inversão de marcha do tráfego de usuário do Anyconnect possa acessar a Internet via FTD ou talvez acessar recursos internos. Com esse recurso desativado, as verificações ACP serão executadas e você pode aproveitar recursos como a filtragem de URL para restringir o tráfego iniciado pelo usuário do Anyconnect.

- Sim, o RADIUS CoA é realmente suportado no FTD da versão 6.3.0 em diante e totalmente suportado pelas versões mais recentes.

- Você pode criar um perfil de cliente de AnyConnect usando o editor de perfil de AnyConnect. Este editor é uma ferramenta de configuração baseada em GUI que está disponível como parte do pacote de software AnyConnect. É um programa independente que você executa fora do Firepower Management Center.

Para mais informações sobre o AnyConnect Profile Editor, consulte:

- Você pode aproveitar o API Explorer, pois ele fornece uma interface limitada para a API REST, além de fornecer uma visão das habilidades da API REST.

https: // <management_center_IP_or_name>: <https_port> / api / api-explorer

Aqui estão alguns links para você começar a programar o firepower usando APIs do FMC

https://blogs.cisco.com/security/how-to-get-started-on-programming-firepower-using-fmc-apis

Aqui estão alguns links que não são da Cisco que podem ser úteis:

https://www.youtube.com/watch?v=a2DNeRxnnkA

https://www.youtube.com/watch?v=iTfmLk3kwdg

- O TAC usa a CLI predominantemente junto com a FMC GUI para solucionar problemas relacionados às regras ACP.

Você pode usar a opção de captura de pacotes no LINA CLI, semelhante ao que é usado em um ASA tradicional

ou

você pode usar "suporte ao sistema firewall-engine-debug" no **bleep** do FTD para confirmar se o fluxo de tráfego é avaliado com relação à regra de controle de acesso adequada.

Aqui está um documento para sua referência:

Atenciosamente,

Dinesh Moudgil

- Marcar como novo

- Marcador

- Subscrever

- Silenciar

- Subscrever fonte RSS

- Destacar

- Imprimir

- Denunciar conteúdo inapropriado

em 04-07-2020 09:06 AM

Essa é uma pergunta de um cliente da Cisco:

Como garantir que a ameaça do computador do usuário não afete o servidor, quando o computador do usuário usa VPN.

Obrigado.

Nota: esta pergunta é uma tradução de uma postagem criada originalmente em inglês por Yanli Sun.Foi traduzido pela Comunidade Cisco para compartilhar a consulta e sua solução em diferentes idiomas.

- Marcar como novo

- Marcador

- Subscrever

- Silenciar

- Subscrever fonte RSS

- Destacar

- Imprimir

- Denunciar conteúdo inapropriado

em 04-07-2020 09:10 AM

Olá Yanli,

Podemos realizar algumas verificações de pré-login para garantir que a máquina cliente seja confiável e possa se conectar.

As opções possíveis são: postura, DAP, CSD hostscan. Confira abaixo os links úteis:

Depois que o usuário estiver conectado com base nas verificações acima e estiver em conformidade, acreditamos que é um usuário confiável. Além disso, só podemos permitir que o tráfego relevante chegue ao ASA ou todo o tráfego tunelado usando a opção de split tunnel:

Além disso, se um usuário estiver enviando uma quantidade excessiva de tráfego ou tiver conexões incompletas depois de conectado, isso terá uma solução de problemas específica, dependendo do problema. No entanto, sua principal preocupação pode ser atendida pelas verificações de pré-login que mencionei.

-

Pulkit

- Marcar como novo

- Marcador

- Subscrever

- Silenciar

- Subscrever fonte RSS

- Destacar

- Imprimir

- Denunciar conteúdo inapropriado

em 04-07-2020 09:15 AM

Olá Yanli,

Além do que o Pulkit já mencionou, algumas empresas usam o Always-On, o que impede o acesso aos recursos da Internet quando o computador não está em uma rede confiável, a menos que uma sessão VPN esteja ativa. Fazer com que a VPN esteja sempre ativa nessa situação protege o computador contra ameaças à segurança.

Para empresas que não aplicam o Always-On, além das verificações de postura já mencionadas + 2FA como DUO (para garantir que apenas pessoas autorizadas estejam usando a VPN), devemos adicionar proteção adicional aos usuários remotos, pois os agentes de ameaças estão aproveitando o aumento de trabalhadores remotos desprotegidos para lançar campanhas diferentes. Você pode ler o blog TALOS para saber mais:

https://blog.talosintelligence.com/2020/03/covid-19-pandemic-threats.html

Com o Cisco Umbrella, você pode proteger os usuários contra destinos maliciosos da Internet, mesmo quando não estiverem conectados à VPN na camada DNS. Como é entregue a partir da nuvem, a Umbrella facilita a proteção dos usuários em qualquer lugar em minutos.

Além disso, temos a última linha de defesa que é a Cisco Advanced Malware Protection (AMP) para endpoints. Essa tecnologia evita violações e bloqueia malware no ponto de entrada, além de detectar, conter e remediar ameaças avançadas se elas escaparem da linha de frente da defesa.

Atenciosamente,

Gabriel

- Marcar como novo

- Marcador

- Subscrever

- Silenciar

- Subscrever fonte RSS

- Destacar

- Imprimir

- Denunciar conteúdo inapropriado

em 04-07-2020 09:19 AM

Eu quero perguntar como permitir que os usuários comuniquem a voz através do skype para negócios ou VPN Cisco Anyconnect Remote Access no ASA, e abaixo é recomendável que seja feito com segurança em perspectiva. Também como eu posso monitorar essas comunicações internas a partir de nossa solução SIEM.

Digite o comando same-security-traffic para fazer o FW como um HUB. E você precisará configurar uma regra nat para nat (outside,outside) para que o espaço de endereço do pool alcance um ao outro.

ciscoasa(config)#same-security-traffic permit intra-interface

Please note that this command allows traffic to enter and exit the same interface, which is disabled by default for security.

nat(outside,outside) source static “address pool obj” “address pool obj” dest static “address pool obj” “address pool obj” no-proxy-arp – route-lookup

And be place towards the top of your nat rules.

Nota: esta pergunta é uma tradução de uma postagem criada originalmente em inglês por ahmedmohsen56.Foi traduzido pela Comunidade Cisco para compartilhar a consulta e sua solução em diferentes idiomas.

- Marcar como novo

- Marcador

- Subscrever

- Silenciar

- Subscrever fonte RSS

- Destacar

- Imprimir

- Denunciar conteúdo inapropriado

em 04-07-2020 09:29 AM

Olá ahmedmohsen56,

Esta é a única maneira de estabelecer gancho de cabelo no ASA para permitir que os clientes de AnyConnect falem com outros clientes de AnyConnect. Eu não consideraria isso uma grande ameaça à segurança, mas tudo depende das necessidades da sua empresa e somente você pode tomar essas decisões.

Na referência de comando:

https://www.cisco.com/c/en/us/td/docs/security/asa/asa-command-reference/S/cmdref3/s1.html

O comando intra-interface same-security-traffic permite que o tráfego entre e saia da mesma interface, o que normalmente não é permitido. Esse recurso pode ser útil para o tráfego VPN que entra em uma interface, mas é roteado para a mesma interface. O tráfego da VPN pode não ser criptografado nesse caso, ou pode ser novamente criptografado para outra conexão VPN. Por exemplo, se você possui uma rede VPN de hub e spoke, em que o ASA é o hub, e redes VPN remotas são spokes, para que um spoke se comunique com outro spoke, o tráfego deve entrar no ASA e depois sair novamente para o outro spoke

Note All traffic allowed by the same-security-traffic intra-interface command is still subject to firewall rules. Be careful not to create an asymmetric routing situation that can cause return traffic not to traverse the ASA.

O que você está tentando monitorar via solução SIEM?

- Marcar como novo

- Marcador

- Subscrever

- Silenciar

- Subscrever fonte RSS

- Destacar

- Imprimir

- Denunciar conteúdo inapropriado

em 04-07-2020 09:39 AM

Olá Ahmed e Jason,

Alguns comentários:

• O "nat (outside, outside) para o espaço de endereço do pool alcançar um ao outro" que você mencionou é necessário apenas se já houver um NAT para Internet Pública em um Stick. Se estiver usando túnel dividido, isso não será necessário.

https://www.cisco.com/c/en/us/support/docs/security/asa-5500-x-series-next-generation-firewalls/100918-asa-sslvpn-00.html#anc10

• Se estiver usando split tunnel, não é necessário NAT manual para permitir a comunicação bidirecional, a menos que haja uma regra NAT que afete esse tráfego configurado. No entanto, o pool de VPN do Anyconnect deve ser incluído na ACL de split tunnel.

https://www.cisco.com/c/en/us/support/docs/security/asa-5500-x-series-next-generation-firewalls/100918-asa-sslvpn-00.html#anc14

• Do ponto de vista da segurança, a intra-interface do mesmo tráfego de segurança não deve ser uma grande preocupação, pois o tráfego ainda estará sujeito às regras do FW, mas é claro que você sempre desejará ter proteção adicional para seus usuários remotos como DUO, Umbrella e / ou AMP4E.

• Você pode monitorar definitivamente essas comunicações no seu SIEM da mesma maneira que em outros tráfego. Para uma melhor visibilidade do que seus Usuários Remotos estão fazendo, você pode usar o Stealthwatch Enterprise ou Stealthwatch Cloud, conforme mostrado nestes vídeos:

https://cs.co/SWE-RemoteMonitoring

https://cs.co/SWC-RemoteMonitoring

* Poderíamos até obter granularidade de carga de trabalho / aplicativo com o Tetration, mas isso é uma conversa para outro dia :)

Atenciosamente,

Gustavo

- Marcar como novo

- Marcador

- Subscrever

- Silenciar

- Subscrever fonte RSS

- Destacar

- Imprimir

- Denunciar conteúdo inapropriado

em 04-07-2020 09:47 AM

Olá,

Eu configuro a VPN remota com regiões no FTD via FMC. Quando tento conectar-me ao AnyConnect, tomo o erro "Erro de login".

Abaixo está o debug output do ldap 255 e webvpn anyconnect 127:

ldap_client_server_add: Add server:0.0.0.0, group=4

ldap_client_server_unlock: Free server:0.0.0.0, group=4

[12] Session Start

[12] New request Session, context 0x00002b5de5d453b0, reqType = Authentication

[12] Fiber started

[12] Failed to convert ip address 0.0.0.0

[12] Fiber exit Tx=0 bytes Rx=0 bytes, status=-3

[12] Session End

Obrigado pela ajuda!

Nota: esta pergunta é uma tradução de uma postagem criada originalmente em inglês por Uzhegov Evgenii.Foi traduzido pela Comunidade Cisco para compartilhar a consulta e sua solução em diferentes idiomas.

- Marcar como novo

- Marcador

- Subscrever

- Silenciar

- Subscrever fonte RSS

- Destacar

- Imprimir

- Denunciar conteúdo inapropriado

em 04-07-2020 09:52 AM

Olá Uzhegov,

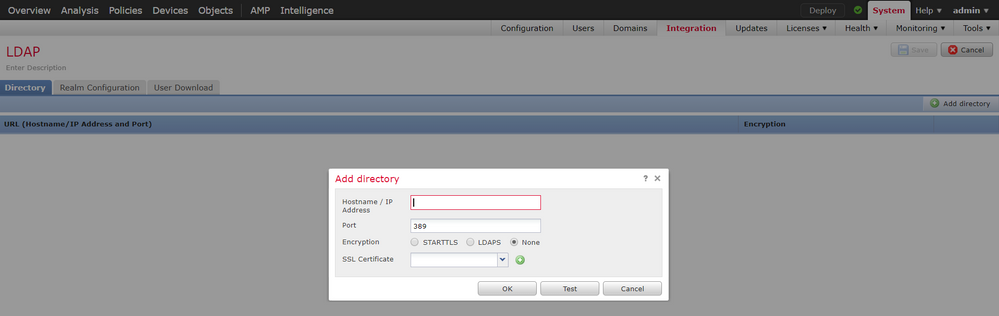

Ao configurar seu domínio, você usou um FQDN ou um endereço IP aqui:

Encontre respostas, faça perguntas e conecte-se com nossa comunidade de especialistas da Cisco de todo o mundo.

Estamos felizes por você estar aqui! Participe de conversas e conecte-se com sua comunidade.

Quick links

Navegue pelos links rápidos da Comunidade e usufrua de um conteúdo personalizado e em seu idioma nativo: