- Cisco Community

- Communauté Cisco

- Sécurité

- Discussions de Sécurité

- Re: Demandez-moi N'importe Quoi - Sécurité au sujet de ASA et FTD (Global Forum)

- S'abonner au fil RSS

- Marquer le sujet comme nouveau

- Marquer le sujet comme lu

- Placer ce Sujet en tête de liste pour l'utilisateur actuel

- Marquer

- S'abonner

- Sourdine

- Page imprimable

Demandez-moi N'importe Quoi - Sécurité au sujet de ASA et FTD (Global Forum)

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

le

11-01-2021

02:15 PM

- dernière modification le

11-01-2021

02:28 PM

par

Jimena Saez

![]()

Cet événement est l'occasion de discuter de l'Appliance de Sécurité Adaptative Cisco (ASA, de l'anglais Cisco Adaptive Security Appliance) et de Firepower Threat Defense (FTD) concernant l'installation, la configuration, la mise en œuvre, l'utilisation et l'intégration avec d'autres périphériques au sein de votre réseau. Découvrez les meilleures pratiques pour tirer le meilleur parti des paramètres de fare-feu avancés (firewall), ainsi que les meilleures pratiques pour résoudre ses problèmes courants.

Nos experts

Namit Agarwal est Technical Marketing Engineer au sein du Security Business Group. Il est basé à Toronto, au Canada. Il collabore étroitement avec notre équipe de gestion des produits de la plateforme et dirige des engagements techniques critiques. Il a rejoint Cisco en 2009 et a occupé plusieurs postes, le plus récemment en tant que Technical Leader au sein de l'équipe Security CX à Bangalore, en Inde. Dans ce rôle, il a travaillé sur les escalades, a dirigé des initiatives de service pour l'amélioration des produits et a conduit des engagements avec les équipes de vente NGFW. Il est CCIE en Sécurité (n°33795) et a de l'expérience avec plusieurs solutions de Sécurité Cisco telles que les Pare-feu Cisco, IPS, VPN et Cloud Security.

Ilkin Gasimov est un Technical Consulting Engineer au sein du Cisco Global TAC pour Security - NGFW. Il a rejoint l'équipe TAC en 2017 et depuis lors il s'est concentré principalement sur le support des plateformes Cisco NGFW et sur la collaboration avec la Business Unit Cisco pour contribuer à l'amélioration de la qualité des produits NGFW. Il a également livré des sessions de dépannage aux partenaires et clients. Avant de rejoindre Cisco, il avait une expérience pratique des Pare-feu Cisco ASA dans les environnements de réseau d'entreprise et mobiles. Depuis 2016 il est titulaire d'une certification CCIE en Sécurité (n°54979).

Ricardo Diez Gutierrez Gonzalez est Technical Consulting Engineer au Cisco HTTS TAC for Security - NGFW - ASA - VPN. Il a rejoint Cisco il y a six ans. Il a fait partie du programme d'incubateur pendant six mois et a obtenu son CCNA, puis il est devenu ingénieur à plein temps. Plus tard, il a obtenu ses certifications de sécurité de spécialiste NGFW et CCNP. Il se prépare actuellement pour la certification de CCIE.

Posez ICI vos questions à nos experts du 12 au 22 janvier 2021

(Cliquez sur le bouton de "Répondre" pour poser vos questions)

** Les compliments encouragent la participation de tous nos membres et experts **

Complimentez leur réponses à vos questions pour les remercier !

- Étiquettes:

-

Autres sujets de Sécurité

-

Sécurité

- Adaptive Security appliance

- asa

- Berenice Guerra Martinez

- ccie

- ccnp

- Cisco Adaptive Security Appliance

- Cisco HTTS

- cloud security

- CyberOps Associate

- DevNet associate

- discussion

- Enterprise network

- escalade

- firepower

- FirePOWER Threat Defense

- firewall

- forum

- FTD

- Ilkin Gasimov

- integration

- ips

- Namit Argawal

- Next Generation Firewall

- ngfw

- products

- Ricardo Diez Gutierrez Gonzalez

- Security CX

- vpn

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

le 22-01-2021 04:01 PM

Si une connexion est autorisée par la politique de sécurité, quelles opérations et / ou fonctionnalités affectent la détermination de l'interface de sortie pour une connexion en mode interface routée? Si possible, les trier par ordre de préférence.

Jackson

* Voici la traduction d'un message créé à l'origine par Jackson Braddock en anglais. Il a été traduit par la Communauté Cisco pour partager toutes les solutions dans les différentes langues.

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

le 22-01-2021 04:19 PM

> Si une connexion est autorisée par la politique de sécurité, quelles opérations et / ou fonctionnalités affectent la détermination de l'interface de sortie pour une connexion en mode interface routée? Si possible, les trier par ordre de préférence.

Basé sur les opérations et / ou caractéristiques suivantes, l'ASA / FTD identifie l'interface de sortie d'une connexion en mode d'interface acheminé:

Recherche de connexion existante, recherche NAT lookup (NAT de destination ou UN-NAT), routage basé sur une stratégie Policy-based routing (PBR), recherche de table de routage globale (Global routing table).

L'ordre correct est également celui indiqué ci-dessus.

Ilkin

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

le 22-01-2021 05:38 PM

Est-ce que le "maleware policy" de Firepower peut-il prendre effet sur les fichiers envoyés par un logiciel de messagerie instantanée (Telegram, Whatsapp, etc.)?

* Voici la traduction d'un message créé à l'origine par wangyonggang2015 en anglais. Il a été traduit par la Communauté Cisco pour partager toutes les solutions dans les différentes langues.

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

le 25-01-2021 01:25 PM

>Est-ce que le "maleware policy" de Firepower peut-il prendre effet sur les fichiers envoyés par un logiciel de messagerie instantanée (Telegram, Whatsapp, etc.)?

La politique de fichiers peut détecter et inspecter les fichiers transmis via FTP, HTTP, SMTP, IMAP, POP3 et NetBIOS-ssn (SMB). Dans tous les cas, la valeur par défaut, détecte les fichiers dans le trafic HTTP, SMTP, IMAP, POP3, FTP et NetBIOS-ssn (SMB).

Pour que la politique de fichiers soit efficace pour les protocoles ci-dessus dans les connexions chiffrées, telles que HTTPS, ces connexions doivent d'abord être déchiffrées. Le logiciel de messagerie instantanée utilise généralement des connexions cryptées, de sorte qu'elles sont sujettes au décryptage avant que la politique de fichiers ne prenne effet sur la charge utile. Le fait qu'une connexion particulière puisse être déchiffrée ou non dépend de quelques facteurs. La section Gestion du trafic chiffré du guide de configuration présente les directives et les limites de gestion du trafic chiffré dans le logiciel Firepower.

Ilkin

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

le 22-01-2021 05:55 PM

Bonjour l'équipe Cisco,

Tout d'abord, merci pour l'initiative dans ces types d'événements, ils sont vraiment très utiles pour la communauté.

J'ai une petite question concernant les filtres VPN dans un VPN client à site (AnyConnect) dans FTD géré par FDM.

Dans ASA, j'utilise pour créer un filtre VPN pour les utilisateurs locaux comme ceci:

Je crée l'ACL

access-list VPN-FILTER-NAME permit <ip/tcp/udp> object-group IPPOOL <LOCAL-NETWORK/PORT>

Et puis j'applique l'ACL dans les attributs du nom d'utilisateur:

username <user> attributes

vpn-filter value VPN-FILTER-NAME

par exemple:

access-list AQUAMAN-FILTER extended permit tcp object-group CLIENT-VPN-IPPOOL host 172.24.16.10 eq 3389

username aquaman password 12345

username aquaman attributes

vpn-filter value AQUAMAN-FILTER

et cela fonctionne bien.

Mais dans le FDM, je n'ai pas trouvé de fonctionnalité permettant de créer ce genre de filtres.

Dans FDM, les utilisateurs sont créés par Objects > Users > Add Local User (Service Types: RA-VPN)

Le nom et le mot de passe sont les seuls attributs que je peux remplir.

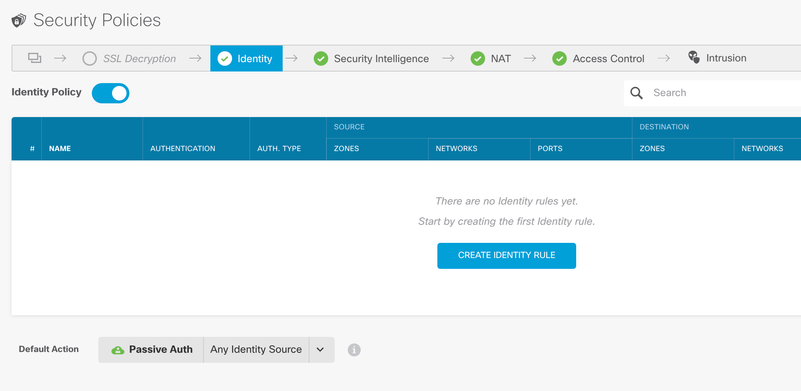

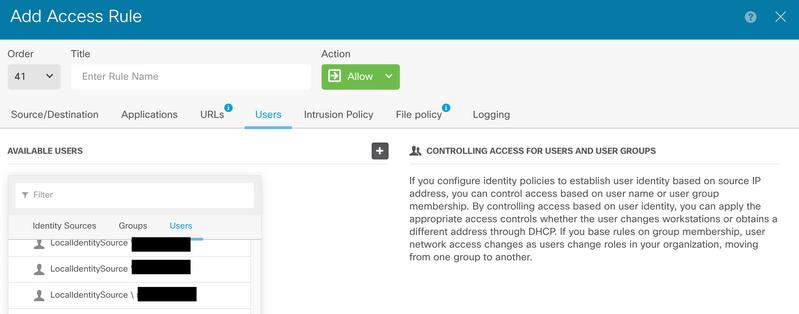

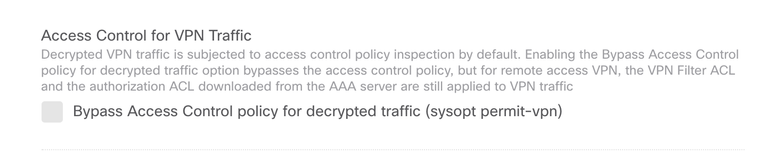

J'ai déjà essayé d'activer la politique d'identité "Identity Policy" dans l'onglet "Policies", puis j'ai créé une ACL en ajoutant la source (IPPOOL) et les destinations (<LOCAL-NETWORK/PORT>) et les utilisateurs locaux qui ont été créés. Le Bypass Access Control policy pour le trafic déchiffré (sysopt permit-VPN) a été désactivée dans les profils de connexion Remote Access VPN, afin que l'ACL créée puisse prendre effet. Mais cela n'a pas marché.

Peut-être que je manque quelque chose, pourriez-vous s'il vous plaît m'aider avec les meilleures pratiques afin de créer des filtres VPN pour les utilisateurs locaux dans un Client to Site VPN (AnyConnect) avec FDM?

Meilleures salutations.

* Voici la traduction d'un message créé à l'origine par armnandoh en anglais. Il a été traduit par la Communauté Cisco pour partager toutes les solutions dans les différentes langues.

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

le 25-01-2021 04:12 PM

Bonjour,

Actuellement FDM ne prend pas en charge la spécification des attributs utilisateur tels que vpn-filter pour les utilisateurs locaux. Les utilisateurs locaux utilisés dans le VPN d'accès à distance "Remote Access VPN" sont détectés dans le cadre de l'identité passive et peuvent être utilisés dans la stratégie de contrôle d'accès (Access Control Policy) pour contrôler l'accès de l'utilisateur VPN.

Elle est en effet meilleure que l'option ASA, car nous pouvons également spécifier des applications dans la règle d' "Access Control Policy". Pour que cela fonctionne, nous devons activer la politique d'identité (Identity Policy) dans FDM et il n'est pas nécessaire de créer une règle d'identité.

Je viens de tester cela sur FDM et cela fonctionne. Vous pouvez revérifier les paramètres et me prévenir si cela a marché pour vous (pouvez-vous nous confirmer que vous voyez les événements de connexion sur l'onglet de surveillance FDM).

Merci,

Namit

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

le 04-02-2021 08:37 AM

Bonjour Namit,

J'apprécie vraiment ta réponse. Je l'ai. J'ai activé l'option que vous avez mentionnée, puis j'ai pu ajouter mon utilisateur local dans une politique de contrôle d'accès

S'il vous plait corrigez moi si je me trompe. Afin que la politique de contrôle d'accès pour les utilisateurs locaux ait lieu, j'ai désactivé le "Bypass Access Control policy for decrypted traffic (sysopt permit-vpn)" dans la configuration VPN d'accès à distance, et cela a fonctionné.

Mais lorsque j'ai désactivé cette option, cela a supprimé le "sysopt permit-vpn" de la configuration globale, donc cela a eu un impact sur mon site VPN site to site, que j'ai également dans l'appareil. Est-ce un comportement attendu?

J'apprécierai vraiment votre aide, encore une fois.

* Voici la traduction d'un message créé à l'origine par armnandoh en anglais. Il a été traduit par la Communauté Cisco pour partager toutes les solutions dans les différentes langues.

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

le 04-02-2021 08:44 AM

Q: Lorsque j'ai désactivé cette option, cela a supprimé le "sysopt permit-vpn" de la configuration globale, donc cela a eu un impact sur mon site VPN site to site, que j'ai également dans l'appareil. Est-ce un comportement attendu?

Salut armandoh

Vous avez raison de dire qu'il s'agit d'un paramètre global qui s'applique à tous les types de connexions VPN («Site to Site» et «Remote Access VPN»). C'est le même comportement que ASA, où l'activation/désactivation de cette commande a un impact sur l'accès à distance Remote Access et les connexions VPN Site to Site.

Je comprends que cela peut se prêter à confusion car il est disponible en tant que paramètre dans «Remote Access VPN Wizard». J'ai pris note et je travaillerai en interne pour améliorer la messagerie.

Merci,

Namit

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

le 25-01-2021 02:23 PM

Salut,

Dans FTD, la table de connexion a l'entrée de connexion établie suivante:

firepower# show conn

TCP inside 192.0.2.1:50088 outside 198.51.100.1:443, idle 0:00:00, bytes 5274, flags UIOoN1

Si les captures de paquets pour cette connexion spécifique sont configurées dans les moteurs Lina et Snort et que la connexion n'est pas inactive, laquelle de ces captures aura non-zero bytes?

Merci

* Voici la traduction d'un message créé à l'origine par Nono en anglais. Il a été traduit par la Communauté Cisco pour partager toutes les solutions dans les différentes langues.

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

le 25-01-2021 04:23 PM

Salut,

La réponse est aucune, car la connexion a été déchargée sur le matériel, ce qui signifie que les paquets n'atteindront pas les engines Lina / Snort. L'état de déchargement est indiqué par l'indicateur "o" dans la sortie ci-dessus.

Ilkin

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

le 25-01-2021 02:54 PM

Salut l'équipe Cisco

J'ai besoin de votre aide pour ce cas particulier. Lors de la création d'un utilisateur pour RAVPN dans ASA et du verrouillage à un certain profil de connexion, on doit entrer les commandes comme ci-contre:

username BATMAN password R0b!N

username BATMAN attributes

group-lock value BATCAVE

Cependant, sur FDM, nous n'avons pas été en mesure de trouver un endroit où nous pouvons manipuler les attributs de l'utilisateur de la même manière ou une façon de limiter les alias qui apparaissent par utilisateur.

Avez-vous des idées ou des solutions pour y parvenir?

Merci

* Voici la traduction d'un message créé à l'origine par rrodriguezr en anglais. Il a été traduit par la Communauté Cisco pour partager toutes les solutions dans les différentes langues.

- « Précédent

- Suivant »

La communauté est un hub pour vous connecter avec vos pairs et les spécialistes Cisco, pour demander de l'aide, partager votre expertise, développer votre réseau et évoluer professionnellement.

Vous êtes un nouvel arrivant ? Cliquez ici pour en savoir plus.

Nous voulons que votre navigation soit la meilleure, donc vous trouverez des liens pour vous aider à être rapidement familiarisé avec la Communauté Cisco :

Liens rapides

Parcourez les liens directs de la Communauté et profitez de contenus personnalisés en français