- Cisco Community

- Communauté Cisco

- Sécurité

- Discussions de Sécurité

- FW CISCO ASA 5508-X

- S'abonner au fil RSS

- Marquer le sujet comme nouveau

- Marquer le sujet comme lu

- Placer ce Sujet en tête de liste pour l'utilisateur actuel

- Marquer

- S'abonner

- Sourdine

- Page imprimable

FW CISCO ASA 5508-X

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

le 19-09-2019 03:23 AM

Bonjour,

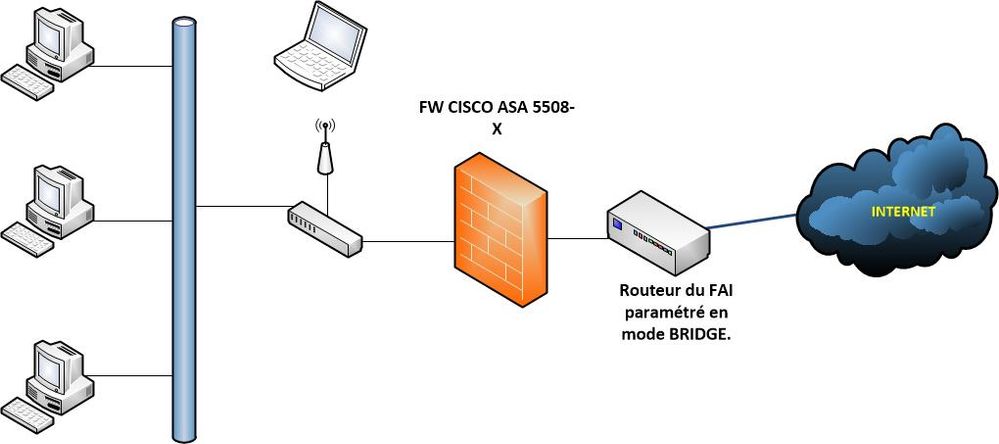

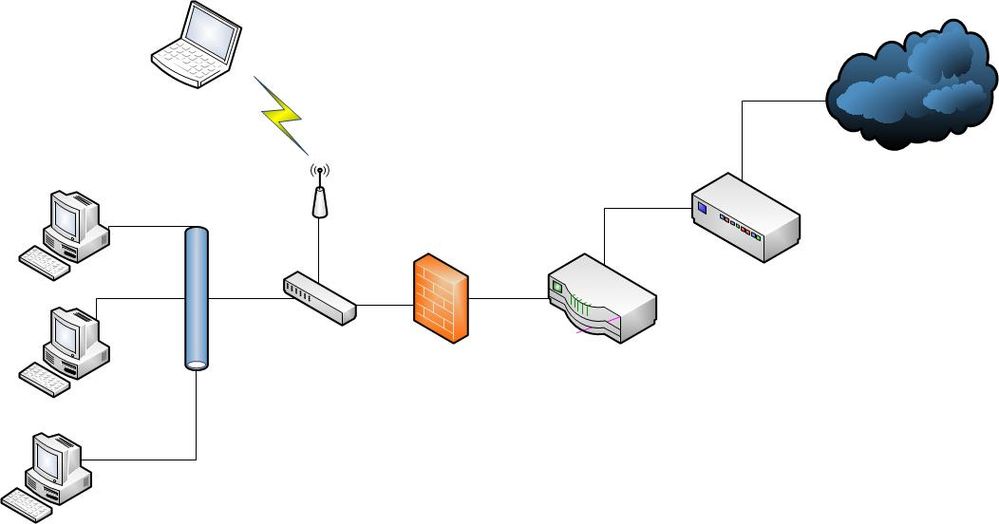

Je sollicite l'aide de la communauté CISCO concernant un problème de routage de paquets entre l'interface Interne et Externe sur un Firewall CISCO ASA 5508-X. Voici le schéma de l'architecture réseau :

Interne : 192.168.10.1/24

IP Interface Externe : @ip publique fournie par le FAI qui a été défini en statique sur le Firewall (car il n'y a pas de DHCP du côté du FAI).

Une route par défaut a été définie sur l'interface Externe avec comme passerelle l'adresse IP du routeur du FAI.

Un DNS (dns.google) a été paramétré pour la résolution des noms.

Le NAT a été paramétré pour la traduction d'adresse du réseau Interne vers le réseau Externe 192.168.10.0/24 <-> .@Réseau du FAI.

Une règle d'accès a été paramétrée pour autoriser le flux pour les protocoles les plus utilisés à sortir vers l'extérieur.

Mais les paquets ne sont pas routés entre l'interface Interne et l'interface Externe malgré que le NAT et une règle d'accès aient été paramétrés.

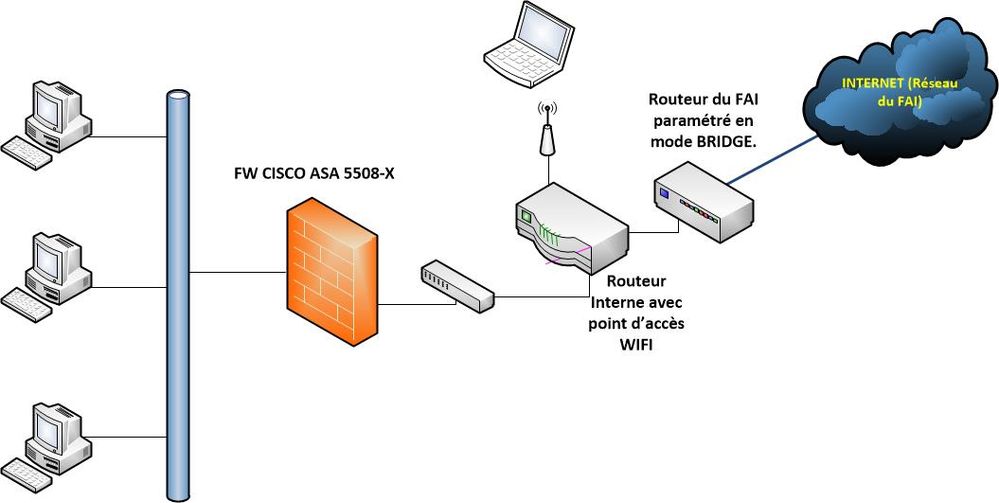

Cependant, lorsque je place le Firewall derrière un routeur installé et paramétré en Interne comme sur le schéma ci-dessous, les paquets sont correctement routés et l'accès vers Internet est fonctionnel :

Le paramétrage est le même, excepté pour l'interface Extérieur où j'ai le choix entre :

- Paramétrer l'interface Extérieur en mode DHCP (car le routeur Interne est aussi paramétré en mode serveur DHCP)

- Attribuer une adresse IP statique et donc par définir la route par défaut dont la Gateway sera l'adresse IP du routeur Interne.

Mes questions sont les suivantes :

- Est-ce que l'interface Extérieur du Firewall CISCO peut-elle recevoir en statique une adresse IP qui est une adresse Internet (donc une adresse "routable" ?) car lorsque nous paramétrons en statique, une adresse IP "non routable", les paquets sont correctement routés entre les deux interfaces.

- Auriez-vous une solution afin que je puisse conserver la première architecture réseau ? car la seconde architecture réseau ne sécurise pas les utilisateurs se connectant au point d'accès en WIFI.

Merci pour votre aide.

- Étiquettes:

-

Sécurité

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

le

19-09-2019

04:21 AM

- dernière modification le

19-09-2019

08:42 AM

par

Jimena Saez

![]()

Bonjour,

La question est bien détaillée.

1) Sur l'interface externe du 5508 il est possible de mettre n'importe quelle adresse IP. Le problème ne vient surement pas de là.

2) La première architecture devrait marcher, mais serait t-il possible d'avoir la config. (sans les points confidentiels) ?

3) Il existe des commandes pour vérifier tout cela:

show arp

show route

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

le 20-09-2019 05:29 AM

Bonjour,

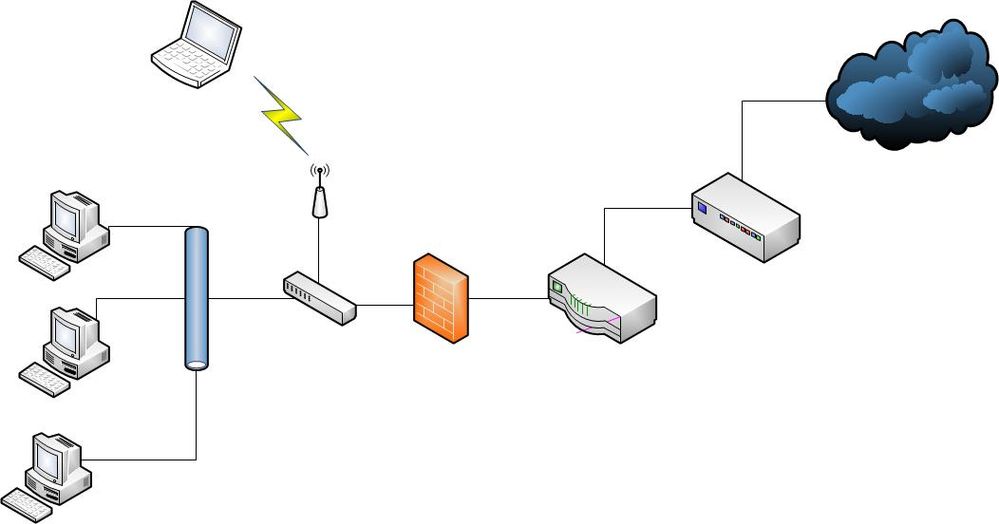

Etant donné l'urgence de mettre en place ce firewall pour pouvoir relancer une partie de la production en interne, j'ai temporairement mis en place une solution de contournement où j'ai placé un routeur du côté Outside, entre le Firewall et le routeur bridgé du FAI. Le routeur en mode Routeur/AccessPoint Wifi selon la seconde infra a donc été mis derrière le Firewall pour que les clients Wifi disposent aussi de leur connexion via le Firewall. Les paquets sont désormais correctement routés à travers le Firewall et l'accès est donc fonctionnel :

Par conséquent, les configurations au niveau de l'interface "Outside" ainsi que la route par défaut ont été changé selon la configuration IP du routeur que j'ai mis en place :

- Interface Outside : @ip attribué par DHCP (réservé en Bail statique du DHCP Server du routeur).

- Route par défaut : 0.0.0.0/0 / Gateway : @ip du routeur.

Cependant, aucun changement n'a été effectué sur le NAT ou les règles d'accès.

Ce qui est surprenant, c'est que seule la route par défaut et l'adresse IP de l'interface Outside ont été modifiés et l'accès est redevenu fonctionnel.

Le routage devrait donc aussi être correct en remplaçant ces IP correspondant à l'adressage IP du routeur par celle des IP correspondant à l'adressage IP du réseau du FAI si l'interface "Outside" accepte n'importe quelle IP.

Concernant la config, comme je vous l'ai indiqué précédemment elle a été modifiée, donc elle sera erronée par rapport à celle que je souhaiterai mettre en place pour le première infra.

Pourriez-vous donc me préciser ce dont vous aviez besoin exactement comme information sur les commandes que je devais effectuer en CLI (show arp/show route/debug) afin de pouvoir vous aiguiller pour m'aider à solutionner ce problème ?

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

le

19-09-2019

08:06 AM

- dernière modification le

19-09-2019

08:43 AM

par

Jimena Saez

![]()

Bonjour,

Est-ce que c'est seulement pour le sans-fil ?

Il semble que le routage n'est pas correct pour le sans-fil ou tu manques les règles pour cette plage d'ip.

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

le 20-09-2019 04:22 AM

Bonjour,

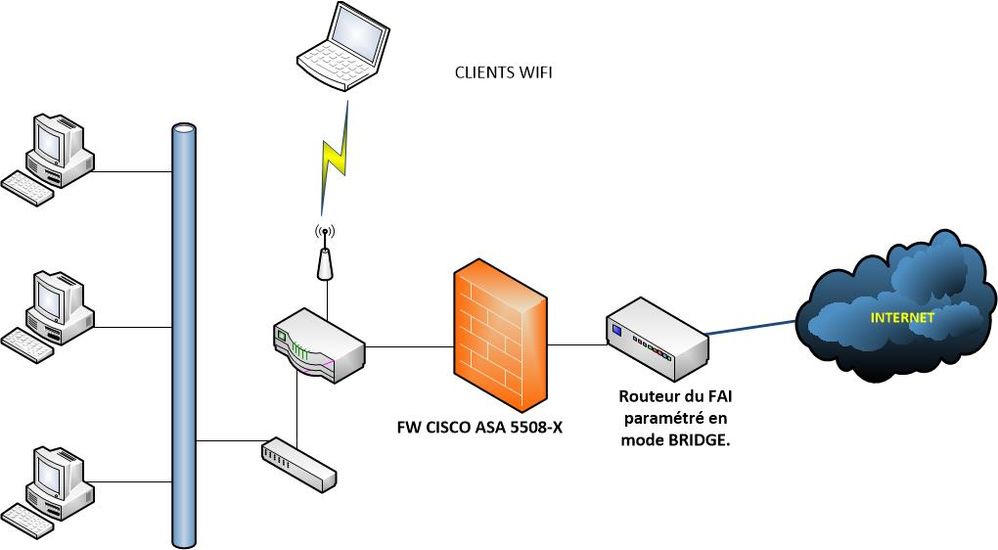

Alors je tiens d'abord à vous renvoyer le schéma de l'infra souhaité corrigé car il y a une petite erreur d'où le fait que vous pensiez que le réseau sans fil ne passaient pas par le Firewall :

Pour répondre à votre question, cette infra n'a été testé qu'avec un seul poste (celui depuis lequel j'ai configuré le firewall) qui se trouve par conséquent du coté "Inside" du Firewall. Le test n'a pas été effectué avec un client en Wifi car le flux pour un client en filaire ne passait déjà pas le Firewall, j'ai donc conclut qu'il ne passerait sûrement pas aussi pour un client en Wifi.

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

20-09-2019 05:27 AM - modifié 20-09-2019 05:30 AM

Ok je vois.

Si le routeur WiFi est aussi routeur entre le firewall et le reste du réseau. Il y a trois réseaux à prendre en compte:

- le réseau des PC: A

- le réseau entre le routeur WiFi et le firewall: B

- le réseau au delà du firewall vers Internet: C

Les PC doivent avoir comme route par défaut le routeur WiFi

Le routeur WiFi doit avoir comme route par défaut le Firewall

(comme il est connecté au réseau de PC A, il n'y a normalement pas besoin de config.)

Le Firewall doit avoir dans sa table de routage:

* le réseau par défaut vers Internet C

* ET le réseau A des PC avec comme gateway pour y accéder l'adresse IP du routeur WiFi qui fait face au firewall

(comme il est connecté au réseau vers le routeur WiFi, il n'y a normalement pas besoin de config. réseau B)

Si vous n'avez pas de protocole de routage dynamique (ici RIP par exemple). Le firewall ne peut pas connaître la présence du réseau de PC (réseau A) et il faut le configurer explicitement.

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

le 20-09-2019 05:43 AM

Toutes mes excuses, encore une erreur dans le schéma de l'infra.

La voici (et cette fois c'est la bonne ! ) :

Les clients WiFi et les filaires ont comme routeur (donc gateway) le firewall CISCO car le routeur WiFi est paramétré seulement en mode "point d'accès" donc il n'y a aucune connexion en filaire côté LAN et le flux pour les clients en wifi passe de manière transparente donc les paquets provenant des clients Wifi seront routés par le Firewall.

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

le 20-09-2019 05:54 AM

Bon, dans ce cas ce serait bien d'avoir la config du firewall

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

le

26-09-2019

06:21 AM

- dernière modification le

15-10-2019

11:01 AM

par

Jimena Saez

![]()

Salut,

Aussi tu peux utiliser le "packet-tracer" dans le Cisco ASA pour être sûrs que tout est bien configuré, nat,règle,routage,etc...

#packet-tracer <name-if> <tcp/udp/icmp> <host origine> <port origine> <host destination> <port destination>

https://community.cisco.com/t5/security-documents/troubleshooting-access-problems-using-packet-tracer/ta-p/3114976

La communauté est un hub pour vous connecter avec vos pairs et les spécialistes Cisco, pour demander de l'aide, partager votre expertise, développer votre réseau et évoluer professionnellement.

Vous êtes un nouvel arrivant ? Cliquez ici pour en savoir plus.

Nous voulons que votre navigation soit la meilleure, donc vous trouverez des liens pour vous aider à être rapidement familiarisé avec la Communauté Cisco :

Liens rapides

Parcourez les liens directs de la Communauté et profitez de contenus personnalisés en français