- Cisco Community

- Communauté Cisco

- Sécurité

- Discussions de Sécurité

- Re: Renouvellement des certificats ISE 2.4.0.357

- S'abonner au fil RSS

- Marquer le sujet comme nouveau

- Marquer le sujet comme lu

- Placer ce Sujet en tête de liste pour l'utilisateur actuel

- Marquer

- S'abonner

- Sourdine

- Page imprimable

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

le 24-09-2021 05:31 PM

Bonjour

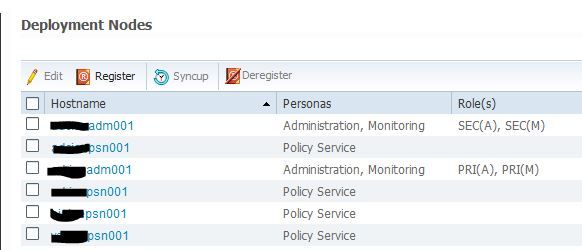

Nous avons un ISE 2.4.0.357, sur le déploiement nous pouvons voir ces nœuds :

Dans le certificat système, nous pouvons voir que ce certificat expirera bientôt, ce certificat a un CN unique mais san avec tous les noms d’hôte du nœud:

Ce même certificat est utilisé pour tous les nœuds, à l’exception d’un nœud qui possède un certificat auto-signé :

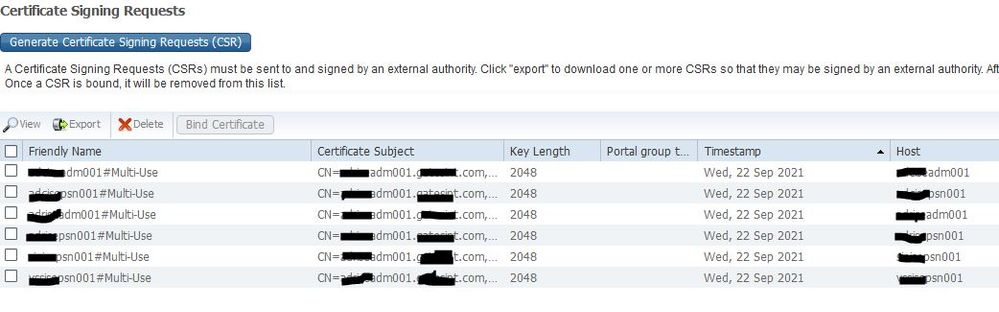

L’idée est de renouveler ces certificats avec un certificat commun à tous les nœuds. J’ai généré des CSR pour tous les nœuds, en gros seuls les noms amicaux changent :

L’étape suivante consiste donc, pour chaque nœud, à lier le certificat signé, signé par notre autorité de certification interne, n’est-ce pas ?

Cela signifie-t-il également que chaque nœud redémarrera également ses services ISE ? Comme il va falloir renouveler le certificat Admin ?

Merci d’avance pour votre aide,

Résolu ! Accéder à la solution.

Solutions approuvées

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

le 24-09-2021 05:32 PM

Si le certificat comporte des entrées SAN pour chacun des nœuds ISE, cela devrait aller.

En supposant que vos NAT (commutateurs, contrôleurs wifi, etc.) ont été configurés avec tous vos PSN (RADIUS / TACACS), alors oui, si vous redémarrez les services sur un PSN, les autres continueront à fournir le service. Je recommanderais toujours d’effectuer le travail dans une période calme.

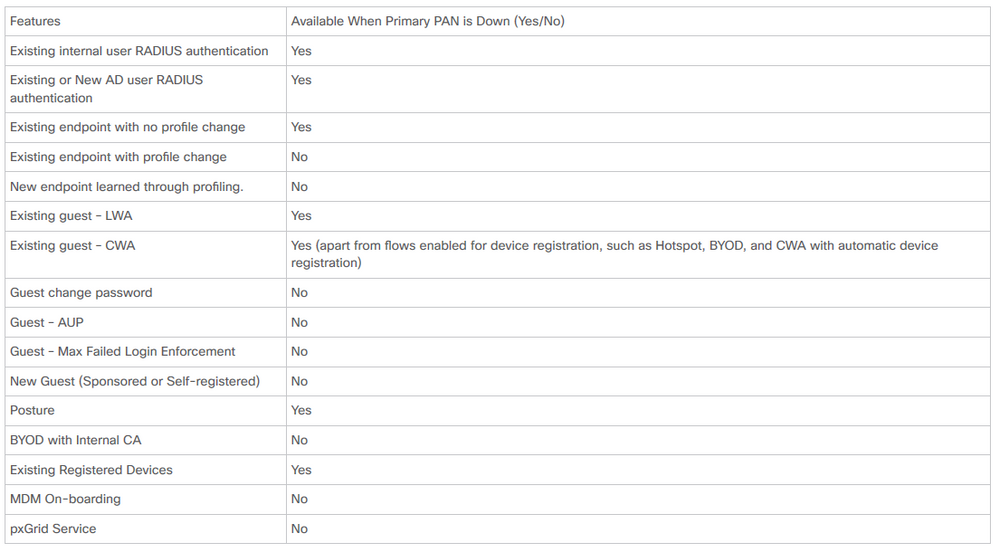

Pour info, certains services ne sont pas disponibles lorsque le PAN est en panne

HTH

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

le 24-09-2021 05:32 PM

@Clem58 Oui, le certificat doit être contraignant pour chaque nœud, car c’est le certificat d’administrateur que les services ISE vont redémarrer. Planifiez donc le changement en conséquence, assurez-vous de ne pas faire les PSN en même temps.

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

le 24-09-2021 05:32 PM

Merci Rob pour votre réponse rapide.

Notre autorité de certification ne souhaite pas générer de certificat signé pour chaque nœud.

Mais en fait les CSR générés contenaient exactement les mêmes champs, CN et SAN, donc si nous n’utilisons qu’un seul des CSR exportés et laissons CA générer le certificat signé, nous devrions pouvoir lier ce même certificat signé pour chaque nœud, n’est-ce pas ?

En ce qui concerne la planification du changement, lorsque les services redémarreront le nœud ISE devrait basculer vers les autres nœuds je suppose, donc pas tellement de risque ? Quoi qu’il en soit, nous devons le planifier.

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

le 24-09-2021 05:32 PM

Si le certificat comporte des entrées SAN pour chacun des nœuds ISE, cela devrait aller.

En supposant que vos NAT (commutateurs, contrôleurs wifi, etc.) ont été configurés avec tous vos PSN (RADIUS / TACACS), alors oui, si vous redémarrez les services sur un PSN, les autres continueront à fournir le service. Je recommanderais toujours d’effectuer le travail dans une période calme.

Pour info, certains services ne sont pas disponibles lorsque le PAN est en panne

HTH

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

le 24-09-2021 05:32 PM

La communauté est un hub pour vous connecter avec vos pairs et les spécialistes Cisco, pour demander de l'aide, partager votre expertise, développer votre réseau et évoluer professionnellement.

Vous êtes un nouvel arrivant ? Cliquez ici pour en savoir plus.

Nous voulons que votre navigation soit la meilleure, donc vous trouverez des liens pour vous aider à être rapidement familiarisé avec la Communauté Cisco :

Liens rapides

Parcourez les liens directs de la Communauté et profitez de contenus personnalisés en français