- Cisco Community

- Comunidad de Cisco

- Data Center

- Documentos Data Center

- Configuración de VXLAN BGP EVPN en equipos Cisco Nexus 9000 en modo NX-OS

- Suscribirse a un feed RSS

- Marcar como nuevo

- Marcar como leída

- Favorito

- Suscribir

- Página de impresión sencilla

- Informe de contenido inapropiado

- Suscribirse a un feed RSS

- Marcar como nuevo

- Marcar como leída

- Favorito

- Suscribir

- Página de impresión sencilla

- Informe de contenido inapropiado

10-06-2019 11:51 AM - editado 10-06-2019 01:47 PM

Nota: Este es un documento "vivo" el cual continuará actualizandose y detallando la información a medida que la Comunidad de Cisco en Español proveea sugerencias y vote como útil este documento. De ser así, se evaluarán las segurencias encontradas en la sección de comentarios y se aplicarán las actualizaciones en el menor lapso de tiempo posible.

Introducción

El uso de le tecnologia VXLAN se encuentra actualmente disponible para ser utilizada en Centros de Datos (el término es Data Center en idioma inglés) gracias a la familia de equipos Cisco Nexus 9000.

Entre los beneficios de la tecnología VXLAN se encuentran:

- Segregación de tráfico entre distintos Tenants (el término "Tenant" es utilizado para describir la asignación de recursos de red de forma aislada a entidades de negocio, equipos de trabajo, usuarios o clientes, etc, etc requerida para cumplir objetivos relacionados a seguridad, administración de la red o cualquier caso de negocio)

- Extensión del dominio difusión (broadcast en inglés) en el Data Center el cual es uno de los requisitos más importantes en la red para poder llevar a acabo "migraciones en caliente" de máquinas virtuales

- Permite el balanceo de carga para aprovechar lo mas posible el ancho de banda en el transporte del tráfico gracias al uso de enlaces capa 3 y protocolos de ruteo

- La tecnología VXLAN también puede ser utilizada para la interconexión de Data Centers que se encuentran geográficamente distantes

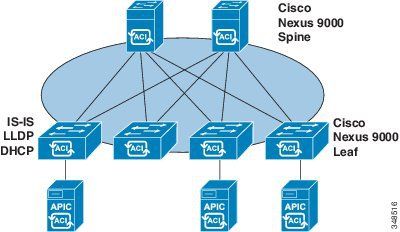

La familia de equipos Cisco Nexus 9000 pueden ser configurados en modo Cisco NX-OS o en modo Cisco ACI.

- Modo Cisco NX-OS - En este modo, los equipos Cisco Nexus 9000 son configurados principalmente mediante comandos enviados utilizando los protocolos SSH o Telnet además de via Consola. A la interface del equipo a configurar mediante comandos se le denomina Command-Line Interface (CLI por sus siglas en inglés). Este modo es el más parecido a la forma de configurar Routers Cisco corriendo los conocidos sistemas operativos IOS o IOS-XE.

- Modo Cisco ACI - En esta modalidad, los equipos Cisco Nexus 9000 son principalmente configurados mediante una interface gráfica o Graphical User Interface (GUI por sus siglas en idioma inglés) la cual se encuentra corriendo en un equipo Controlador denominado Cisco APIC (Application Policy Infrastructure Controller por su siglas en inglés) al cual se accede mediante una sesión web utilizando los protocolos HTTPS on HTTP via cualquier navegador web. Los controladores Cisco APIC corren en un cluster de servidores conectado fisicamente a los equipos Cisco Nexus 9000.

Cisco ACI

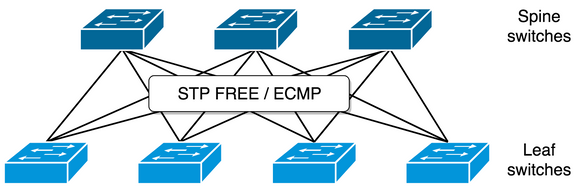

Debido a la naturaleza de la tecnología VXLAN, a esta se le consigue un mayor provecho conectandos los equipos Cisco Nexus 9000 en una topología CLOS. Dicha topología cual consiste en asignar uno de dos diferentes roles a los equipos, estos son Leaf o Spine (Por sus términos en inglés).

- Equipos Leaf son los que usualmente se encuentran físicamente en el Top of the Rack (ToR por sus siglas en inglés). Esto significa, en el punto más alto de cada uno de nuestros racks en el Data Center. A estos equipos es donde conectamos nuestros servidores y demás equipos TCP/IP (en este documento nos referiremos a los equipos que buscan comunicarse entre ellos a través de una red VXLAN como Servidores) encontrados en el rack. Debido a lo anterior, podemos decir que son los equipos de Acceso. Los equipos Leaf conectan a los equipos Spines y nunca a otros equipos Leaf directamente (salvo en el caso de un configuración de vPC o virtual Port Channel)

- Equipos Spines son los que usualmente se encuentran físicamente en el End of the Row (EoR por sus siglas en inglés). Esto significa, al final una fila de racks. A estos equipos se conectan únicamente los equipos Leaf y nunca servidores odebido a que la finalidad de los equipos Spine es transportar el tráfico entre los distintos racks en el Data Center.

Ejemplo de topología CLOS

Objetivo

La finalidad de este documento es mostrar como configurar paso a paso un laboratorio de VXLAN BGP EVPN utilizando equipos Cisco Nexus 9000 en modo NX-OS.

Este documento ha sido creado como seguimiento a la demostración presentada en el Community Live event:

Video Evento Community Live- VXLAN para entornos Cloud en nuestros Data Centers

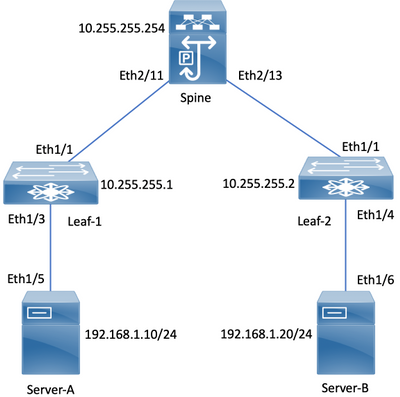

Diagrama de Red

Los equipos se encuentran corriendo en modo NX-OS.

A continuación los detalles del Hardware y Software utlizados:

| Spine | Nexus9000 C9504 (4 Slot) Tarjeta N9K-X97160YC-EX (Cloud ASIC) Version 9.2(2) |

| Leaf-1 | Nexus9000 93180YC-EX Version 9.2(3) |

| Leaf-2 | Nexus9000 93180YC-EX Version 9.2(3) |

Paso 1 - Activación de features

Lo primero que vamos a realizar luego de haber cableado correctamente el laboratorio (basado en el diagrama de red mostrado en la sección anterior) es activar las features necesarias en los Switches para que estos puedan aceptar los comandos requeridos y configurar VXLAN BGP EVPN. Esto debe ser el primer paso ya que la aquitectura del Sistema Operativo de Cisco NX-OS activa las features "bajo demanda" ("on demand" en inglés) y hacer un mejor uso de los recursos internos del sistema.

| Leaf-1 | Leaf-2 |

configure terminal ! hostname Leaf-1 ! nv overlay evpn feature ospf feature bgp feature interface-vlan feature vn-segment-vlan-based feature nv overlay ! |

configure terminal ! hostname Leaf-2 ! nv overlay evpn feature ospf feature bgp feature interface-vlan feature vn-segment-vlan-based feature nv overlay ! |

El equipo Spine se configura de forma similar

| Spine |

configure terminal ! hostname SPINE ! nv overlay evpn feature ospf feature bgp feature nv overlay ! |

El propósito de los comandos es descrito a continuación:

configure terminal - Entrar al modo de configuracón del equipo

hostname Leaf-1 - Asignar el nombre "Leaf-1" al equipo

feature ospf - Activa las configuraciones pertinentes al protoclo de ruteo OSPF

feature bgp - Activa las configuraciones pertinentes al protoclo de ruteo BGP

feature interface-vlan - Permite la configuración de SVIs o interface vlans en el equipo

nv overlay evpn - Permite al protocolo BGP hacer uso de la sub-familia Ethernet VPN (EVPN)

feature vn-segment-vlan-based - Habilita la creación en modo global de segmentos VXLAN en la red seleccionando el tráfico recibido mediante el uso de etiquetas VLAN (802.1Q)

feature nv overlay - Habilita algunos de los comandos pertinentes a la configuración de VXLAN

Paso 2 - Configuración de interfaces capa 3 entre equipos Leaf y Spine

Las interfaces configuradas entre los equipos Leaf y Spine son capa 3, lo que significa debemos configurar una dirección IP en ellas. Un bloque comunmente referido como /30 (máscara de red 255.255.255.252) nos permite el ahorro de direccionamiento IP ya que únicamente es necesarias dos direcciones IP para este segmento de red punto a punto. Por razones de simplicidad, podemos tomar ventaja del la carecterística IP unnumbered en los Switches Nexus corriendo NX-OS para configurar las interfaces como se muestran a continuación.

| Leaf-1 | Leaf-2 |

¡ interface loopback1 description OSPF & BGP LOOPBACK ip address 10.10.10.1/32 ! interface Ethernet1/1 description CONEXION CON SPINE no switchport medium p2p ip unnumbered loopback1 no shutdown ! |

¡ interface loopback1 description OSPF & BGP LOOPBACK ip address 10.10.10.2/32 ! interface Ethernet1/1 description CONEXION CON SPINE no switchport medium p2p ip unnumbered loopback1 no shutdown ! |

El equipo Spine se configura de forma similar

| Spine |

! interface loopback1 description BGP LOOPBACK ip address 10.10.10.254/32 ! interface Ethernet2/11 description CONEXION CON LEAF-1 no switchport medium p2p ip unnumbered loopback1 no shutdown ! interface Ethernet2/13 description CONEXION CON LEAF-2 no switchport medium p2p ip unnumbered loopback1 no shutdown ! |

interface EthernetX/Y - Entramos al modo de configuración de la interface identificada como X/Y (donde X/Y son valores numéricos) en el panel frontal del Switch

interface loopbackX - Creamos una interface capa 3 lógica en el switch denominada loopbackX (donde X es un valor numérico)

description DESCRIPCION - Se le asigna una descripción a la interface para fácil identificación

no switchport - La interface es configurada como Capa 3 para poder asignarle directamente direccionamiento IP

medium p2p - Tomamos ventaja de la característica IP unnumbered para configurar la interface como Capa 3 sin necesidad de asigarle una dirección IP explícita

ip unnumbered loopback1 - Se toma como base la dirección IP de la interface lógica loopback1 para el uso de las características capa 3 de la interface

no shutdown - Encendemos la interface

Paso 3 - Habilitar el protocolo de ruteo OSPF

Requerimos del protocolo de ruteo OSPF para anunciar las direcciones IP configuradas en las loopbacks las cuales sirven de base fundamental para establecer los túneles VXLAN entre los equipos Leaf y poder así enviar el tráfico con encapsulamiento VXLAN.

| Leaf-1 | Leaf-2 |

¡ router ospf 1 ¡ interface loopback1 description OSPF & BGP LOOPBACK ip router ospf 1 area 0.0.0.0 ! interface Ethernet1/1 ip ospf network point-to-point ip router ospf 1 area 0.0.0.0 ! |

¡ router ospf 1 ¡ interface loopback1 description OSPF & BGP LOOPBACK ip router ospf 1 area 0.0.0.0 ! interface Ethernet1/1 ip ospf network point-to-point ip router ospf 1 area 0.0.0.0 ! |

El equipo Spine se configura de forma similar

| Spine |

! interface loopback1 ip router ospf 1 area 0.0.0.0 ! interface Ethernet2/11 ip ospf network point-to-point ip router ospf 1 area 0.0.0.0 ! interface Ethernet2/13 ip ospf network point-to-point ip router ospf 1 area 0.0.0.0 ! |

router ospf 1 - Activa globalmente el protocolo OSPF con Proceso ID 1 en el equipo

ip ospf network point-to-point - Dentro de la interface, el protocolo OSPF-1 es configurado en modo punto a punto

ip router ospf 1 area 0.0.0.0 - Dentro de la interface, el protocolo OSPF-1 es configurado en Area 0

Paso 4 - Habilitar el protocolo BGP con sub-familia EVPN

El protocolo BGP mediante el uso de la sub-familia EVPN nos permite anunciar tanto direcciones IP como direcciones MAC entre los equipos Leaf. De este mismo modo, los equipos Spines tienen el rol de BGP Route Reflector para relajar el requerimiento de configurar una red de sesiones "full mesh" en iBGP (internal BGP).

| Leaf-1 | Leaf-2 |

! |

! |

El equipo Spine se configura de forma similar

| Spine |

!

router bgp 65535

address-family ipv4 unicast

address-family l2vpn evpn

neighbor 10.10.10.1

remote-as 65535

update-source loopback1

address-family ipv4 unicast

address-family l2vpn evpn

send-community

send-community extended

route-reflector-client

neighbor 10.10.10.2

remote-as 65535

update-source loopback1

address-family ipv4 unicast

address-family l2vpn evpn

send-community

send-community extended

route-reflector-client

!

|

router bgp ASN - Activa el proceso de BGP en el equipo utilizando el ASN especificado (Autonomous System Number en inglés o Número de Sistena Autónomo en español)

address-family ipv4 unicast - Se habilita la sub-familia de BGP IPv4 en el proceso de BGP

address-family l2vpn evpn - Se habilita la sub-familia de BGP EVPN en el proceso de BGP

neighbor IP - Se entra a la sección de configuración para el vecino especificado con el fin de configurar los parámetros de la sesión de BGP

nremote-as ASN - Se configura el ASN del vecino para propósitos de establecer la sesión de BGP

update-source loopback1 - Se configura que la sesión debe utilizar como origen la dirección IP de la interface loopback

address-family ipv4 unicast - Se habilita la sub-familia BGP IPv4 para esta sesión

address-family l2vpn evpn - Se habilita la sub-familia BGP EVPN para esta sesión

send-community - Se habilita el envio de Comunidates BGP estandar para esta sesión

send-community extended - Se habilita el envio de Comunidates BGP extendidas para esta sesión

route-reflector-client - Es configurado en el equipo Spine para habilitar el reenvio de los avisos de BGP entre equipos Leaf

Paso 5 - Configurar la interface NVE

El propósito de la interface nve1 es análogo al uso de la interface tunnel en los Routers Cisco IOS. Esto es, la interface nve1 sirve para la creación de un túnel virtual el cual aplicará el encabezado de VXLAN a los paquetes pertinentes.

| Leaf-1 | Leaf-2 |

! interface loopback0 description NVE LOOPBACK ip address 10.255.255.1/32 ip router ospf 1 area 0.0.0.0 ! interface nve1 no shutdown host-reachability protocol bgp source-interface loopback0 ! |

! interface loopback0 description NVE LOOPBACK ip address 10.255.255.2/32 ip router ospf 1 area 0.0.0.0 ! interface nve1 no shutdown host-reachability protocol bgp source-interface loopback0 ! |

La creación de la interface nve1 no es necesaria en el equipo Spine debido a que este no genera paquetes VXLAN por si mismo si no únicamente reenvia dichos paquetes provenientes de los equipos Leaf.

interface loopback0 - Se crea una interace loopback independiente a la usada como ID (identificador) de los protocolos OSPF y BGP, la cual es loopback1.

De igual manera, esta dirección IP se anuncia a la red mediante el protocolo OSPF. Esta dirección IP será la utilizada como externa para encapsular el paquete en VXLAN

interface nve1 - Se crea la interface nve1 la cual es una interface al estilo Tunnel

no shutdown - Encendemos la interface

host-reachability protocol bgp - Nos aseguramos que VXLAN use como protocolo de Control a BGP EVPN para el anuncio de direcciones MAC e IP entre equipos Leaf

source-interface loopback0 - Utilizado para originar los paquetes VXLAN con la IP de la interface loopback0

Paso 6 - Establecer los parámetros de VNID (VXLAN ID) para la creación de VXLANs

VNID significa VXLAN Network Identifier por sus siglas en inglés. Este parámetro es de suma importancia ya que es el identificador de VXLAN el cual debe de ser igual en todos los equipos Leaf en los cuales se tengan Servidores conectados y pertenecientes al mismo VXLAN. Lease, similar a tener equipos en la misma VLAN.

| Leaf-1 | Leaf-2 |

vlan 10

name VNID_1000_VXLAN_ID

vn-segment 1000

!

interface nve1

member vni 1000

ingress-replication protocol bgp

!

evpn

vni 1000 l2

rd auto

route-target import auto

route-target export auto

!

|

vlan 10

name VNID_1000_VXLAN_ID

vn-segment 1000

!

interface nve1

member vni 1000

ingress-replication protocol bgp

!

evpn

vni 1000 l2

rd auto

route-target import auto

route-target export auto

!

|

En este caso, el VNID (VXLAN ID) creado es 1000.

Gracias a esta configuración, Servidores conectados localmente a los Switches Leaf en la VLAN 10, pertenecen a la VXLAN 1000. Esto extiende el dominio de difusión (broadcast domain en inglés) entre los equipos Leaf a través del equipo Spine. La comunicación entre Servidores con direcciónamiento IP en la misma subred será posible gracia a que ahora pertenecen a la misma VXLAN, en este caso 1000.

vlan VLAN_ID - Se configura la VLAN en modo global

name DESCRIPCION - Se le asigna una descripción a la VLAN en cuestión

vn-segment VNID - Este comando establece la VXLAN ID para la VLAN local

interface nve1 member vni 1000 ingress-replication protocol bgp

El comando anterior establece el método en el que el tráfico Broadcast, Unknown Unicast y Multicast (BUM por sus siglas en inglés) es propagado a travéz de la red. Por simplicidad, en este ejemplo se configura ingress-replication, el cual realiza una copia por cada paquete BUM a enviar a cada equipo Leaf en la red. Este comando se configura por cada VNID (VXLAN ID) en el equipo.

evpn vni 1000 l2 rd auto route-target import auto route-target export auto

Es igualmente necesario informarle a BGP EVPN acerca del VNID configurado para iniciar la propagación de direcciones MAC e IP locales a demás Switches Leaf una vez el equipo empieze a aprender dichas direcciónes MAC localmente.

Paso 7 - Configurar la interface hacia los Servidores

| Leaf-1 | Leaf-2 |

! |

! |

Los Servidores ahora pertenecen a la vlan 10 permitiendo que su comunicación se extienda a través del VXLAN ID 1000.

interface EthernetX/Y - Se entra al modo de configuración de la interface identificada como X/Y (donde X/Y son valores numéricos) en el panel frontal del Switch

description DESCRIPCION - Se le asigna una descripción a la interface para fácil identificación

no switchport - La interface es configurada como Capa 2 para poder asignarla a una VLAN

switchport access vlan VLAN_ID - Identifica la VLAN asignada a la interface

spanning-tree port type edge - Deshabilita STP (Spanning-Tree Protocol) en la interface

no shutdown - Encendemos la interface

Conclusión

Las configuraciones mostradas en este documento también pueden ser utilizadas como base para implementaciones más complejas de VXLAN. Siempre es recomendable consultar las guías oficiales de configuración de Cisco y validar el propósito de cada comando antes de realizar cambio alguno a redes en produción.

Se adjunta configuración completa de los equipos como referencia.

Referencias

VXLAN Overview: Cisco Nexus 9000 Series Switches

VXLAN Design with Cisco 9300 Platform Switches

VXLAN Network with MP-BGP EVPN Control Plane Design Guide

Cisco Virtual Extensible LAN and Ethernet Virtual Private Network

Digging deeper into VXLAN

https://blogs.cisco.com/datacenter/digging-deeper-into-vxlan

LTRDCT-2223 Implementing VXLAN in a Data Center

https://www.ciscolive.com/c/dam/r/ciscolive/emea/docs/2016/pdf/LTRDCT-2223.pdf

BRKDCT-3378 Building Data Centre Networks with VXLAN BGP-EVPN

https://www.ciscolive.com/c/dam/r/ciscolive/emea/docs/2016/pdf/BRKDCT-3378.pdf

BRKDCT-2404 VXLAN Deployment Models

https://www.ciscolive.com/c/dam/r/ciscolive/latam/docs/2015/pdf/BRKDCT-2404.pdf

- Marcar como leída

- Marcar como nuevo

- Favorito

- Resaltar

- Imprimir

- Informe de contenido inapropiado

@veronikabt5 @Telefonica Nicaragua @carlovalle.25 Se ha publicado este documento "Configuración de VXLAN BGP EVPN en equipos Cisco Nexus 9000 en modo NX-OS"

- Marcar como leída

- Marcar como nuevo

- Favorito

- Resaltar

- Imprimir

- Informe de contenido inapropiado

Hola @Hector Gustavo Serrano Gutierrez muchas gracias por crear este documento y por extender tu conocimiento de las tecnologías de Data Center.

¡Conecte con otros expertos de Cisco y del mundo! Encuentre soluciones a sus problemas técnicos o comerciales, y aprenda compartiendo experiencias.

Queremos que su experiencia sea grata, le compartimos algunos links que le ayudarán a familiarizarse con la Comunidad de Cisco:

Navegue y encuentre contenido personalizado de la comunidad