- Cisco Community

- Comunidad de Cisco

- Networking (antes R&S)

- Documentos Routing y Switching

- Crear una VPN Site-to-Site haciendo uso de VRF (Virtual Routing and Forwarding)

- Suscribirse a un feed RSS

- Marcar como nuevo

- Marcar como leída

- Favorito

- Suscribir

- Página de impresión sencilla

- Informe de contenido inapropiado

- Suscribirse a un feed RSS

- Marcar como nuevo

- Marcar como leída

- Favorito

- Suscribir

- Página de impresión sencilla

- Informe de contenido inapropiado

06-27-2018 04:59 PM - editado 03-21-2019 05:43 PM

El objetivo del presente documento es mostrar mediante un ejemplo como configurar una VPN Site-to-Site cuando se tienes configurados VRFs.

Sugiero ingresar al siguiente enlace a fin de tener la configuración inicial del ejemplo

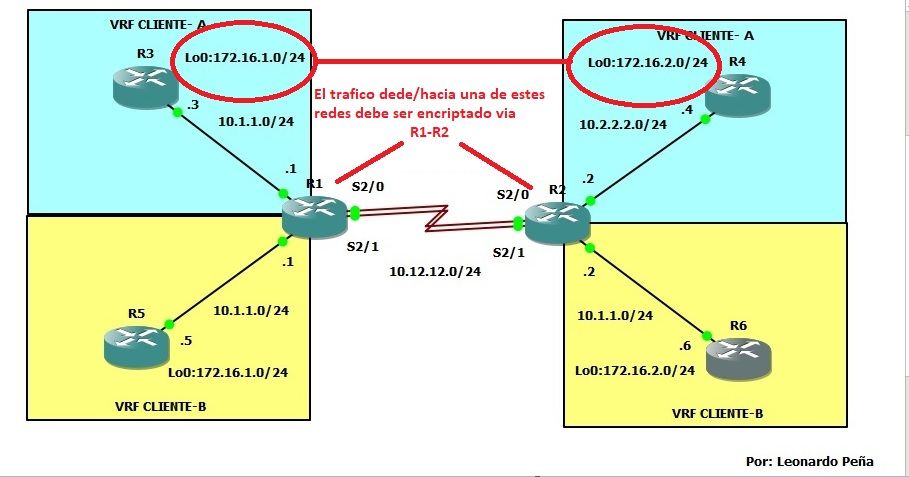

Remitiéndonos al diagrama en la figura el CLIENTE-A desea que todo el tráfico que va desde la red en R3 (172.16.1.0/24) hacia la red en R4 (172.16.2.0/24) y pasa por R1 y R2 sea encriptado.

Recordemos que para crear un VPN debemos seguir una serie de pasos los cuales defino en este documento como siguen:

1.- Configurar Fase I

2.- Configurar Fase II

3.- Crear ACL (Interesting traffic)

4.- Crear el Crypto Map

5.- Aplicar el Crypto Map en la interfaz correspondiente

Configuración

En R1

1.- Configurar Fase I

1.1.- ISAKMP policies

crypto isakmp policy 10

encr 3des

hash md5

authentication pre-share

group 2

1.2 Crear el keyring ---> Este punto permite indicar el VRF al cual hacemos referencia

crypto keyring KEY-1 vrf CLIENTE-A

pre-shared-key address 10.12.12.2 key cisco123

1.3.- Crear el Profile que se debera invocar desde el crypto map

crypto isakmp profile PROFILE-A

vrf CLIENTE-A

keyring KEY-1

match identity address 10.12.12.2 255.255.255.255 CLIENTE-A

2.- Configurar Fase II

crypto ipsec transform-set CLIENTE-A esp-3des esp-md5-hmac

3.-ACL (Interesting Traffic)

access-list 101 permit ip 172.16.1.0 0.0.0.255 172.16.2.0 0.0.0.255

4.- Crear la Crypto Map

crypto map CLIENTE-A 10 ipsec-isakmp

set peer 10.12.12.2

set transform-set CLIENTE-A

match address 101

crypto map CLIENTE-A isakmp-profile PROFILE-A --> Invocamos el Profile que se creo anteriormente

5.- Aplicar la crypto map a la interfaz

interface serial 2/0

Crypto map CLIENTE-A

En R2

(La configuración es exactamente igual, teniendo en cuenta el cambio de las direcciones IP del peer)

1.- Configurar Fase I

1.1.- ISAKMP policies

crypto isakmp policy 10

encr 3des

hash md5

authentication pre-share

group 2

1.2 Crear el keyring ---> Este punto permite indicar el VRF al cual hacemos referencia

crypto keyring KEY-1 vrf CLIENTE-A

pre-shared-key address 10.12.12.1 key cisco123

1.3.- Crear el Profile que se debera invocar desde el crypto map

crypto isakmp profile PROFILE-A

vrf CLIENTE-A

keyring KEY-1

match identity address 10.12.12.1 255.255.255.255 CLIENTE-A

2.- Configurar Fase II

crypto ipsec transform-set CLIENTE-A esp-3des esp-md5-hmac

3.-ACL (Interesting Traffic)

(S intercambia el sentido del ACL)

access-list 101 permit ip 172.16.2.0 0.0.0.255 172.16.1.0 0.0.0.255

4.- Crear la Crypto Map

crypto map CLIENTE-A 10 ipsec-isakmp

set peer 10.12.12.1

set transform-set CLIENTE-A

match address 101

crypto map CLIENTE-A isakmp-profile PROFILE-A --> Invocamos el Profile que se creo anteriormente

5.- Aplicar la crypto map a la interfaz

interface serial 2/0

Crypto map CLIENTE-A

Una vez que se aplica la configuración procedemos a comprobar:

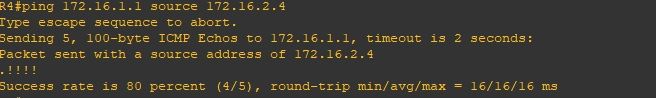

Para comprobar realizamos un ping desde R4 (interesting traffic)

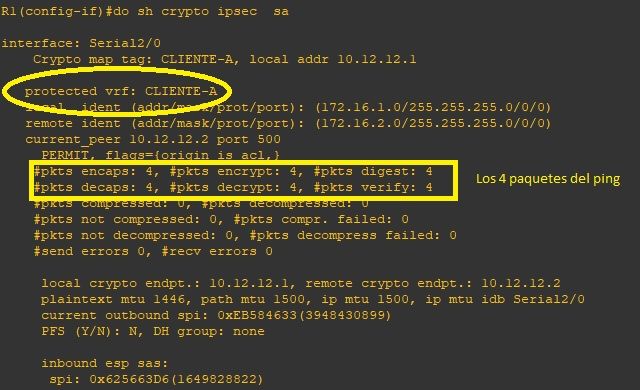

Podemos observar en R1 con el comando sh crypto ipsec sa como los paquetes enviados del ping han sido encriptados al pasar por R1

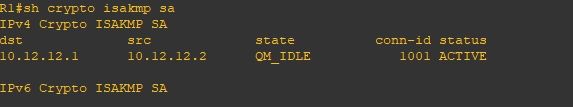

Por ultimo con la ayuda del comando sh crypto isakmp sa observamos como el túnel ipsec fue creado exitosamente entre el origen 10.12.12.1 y el destino 10.12.12.2

Una vez mas los invito a verificar en el siguiente enlace la configuración inicial para practicar esta tecnología en GNS3 (https://supportforums.cisco.com/t5/routing-y-switching-documentos/vrf-virtual-routing-and-forwarding/ta-p/3406835)

- Marcar como leída

- Marcar como nuevo

- Favorito

- Resaltar

- Imprimir

- Informe de contenido inapropiado

Gracias por tu aporte hermano!

- Marcar como leída

- Marcar como nuevo

- Favorito

- Resaltar

- Imprimir

- Informe de contenido inapropiado

Un tema muy interesante, gracias por tu colaboración.

- Marcar como leída

- Marcar como nuevo

- Favorito

- Resaltar

- Imprimir

- Informe de contenido inapropiado

Hola @leonardo Pena Davila

Gracias por colaborar con excelente contenido, estamos seguros la información es de gran ayuda para los miembros de la comunidad

También te comentamos que el documento participa en el concurso de contenido

¡Conecte con otros expertos de Cisco y del mundo! Encuentre soluciones a sus problemas técnicos o comerciales, y aprenda compartiendo experiencias.

Queremos que su experiencia sea grata, le compartimos algunos links que le ayudarán a familiarizarse con la Comunidad de Cisco:

Navegue y encuentre contenido personalizado de la comunidad