- Cisco Community

- Communauté Cisco

- Sécurité

- Documents de Sécurité

- Community Live Q&R - La Cybersécurité : Concepts sur les intrusions

- S'abonner au fil RSS

- Marquer comme nouveau

- Marquer comme lu

- Marquer

- S'abonner

- Page imprimable

- Signaler un contenu inapproprié

- S'abonner au fil RSS

- Marquer comme nouveau

- Marquer comme lu

- Marquer

- S'abonner

- Page imprimable

- Signaler un contenu inapproprié

03-03-2020 01:45 AM - modifié 09-03-2020 02:16 PM

Ci-dessous vous retrouverez les questions qui ont été répondues par notre expert du webcast.

Notre expert explique l'environnement de risque du système informatique cible ainsi que les solutions existantes, ainsi que les techniques et les concepts sur lesquels elles sont basées. Les participants auront appris à gérer les menaces et les cyberattaques et acquerront des connaissances sur les techniques d'audit et de détection, la prévention des intrusions et la recherche de vulnérabilités.

Notre expert : Boubaker Kherfallah (présentateur).

Pour plus d'informations, visitez la section de Sécurité.

Cliquez sur les boutons pour accéder aux contenus proposés

Sujets abordés lors de la présentation : Cybersécurité, Cyberattaque, Cybersecurity, Firepower, Firewall, Intrusion, NGIPS, Firepower, Pare-feu, Sécurité, Vulnérabilité.

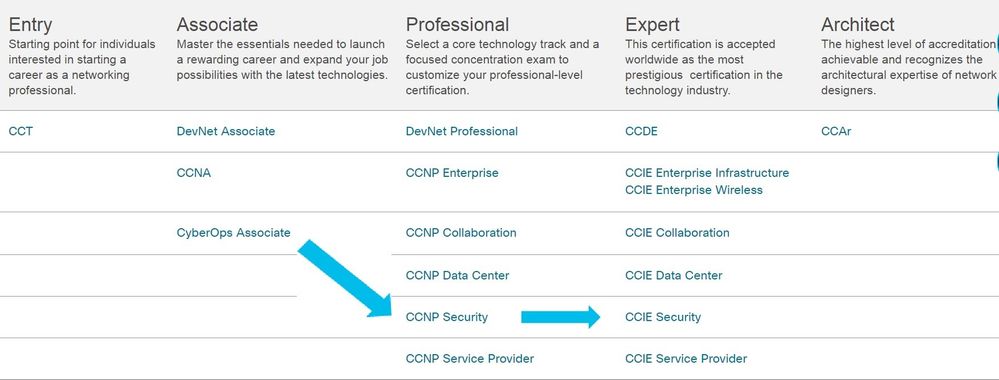

Q : Je suis certifié CCNA cyber Ops. Je voulais savoir après CCNA cyber ops, quelle certification choisir ?

Réponse :

Depuis le 24 février 2020, Un large changement est effectué sur tout le programme de certification Cisco. Pour le programme la certification CCNA Cyber Ops est renommée Cisco Certified CyberOps Associate pour mettre l'accent sur les opérations de cybersécurité. Dans les mois à venir, Networking Academy révisera et renommera le cours CCNA CyberOps en CyberOps Associate, et ce cours s'alignera sur la certification Cisco CyberOps Associate. Une autre mise à jour de CCNA à partir du 24 février, la certification CCNA Security ne sera plus disponible.

Networking Academy continuera d'offrir le cours CCNA sur la sécurité des réseaux. Au cours des prochains mois, le cours sur CCNA Sécurité de la Networking Academy sera révisé et renommé Network Security. Donc si vous voulez continuer le parcours dans le domaine de la sécurité des réseaux vous avez comme étape suivante CCNP security et CCIE Security comme schématisé dans l’image jointe :

Q : Quelles politiques de sécurité jugez-vous essentielles ?

Réponse :

Une politique de sécurité suit un contexte sur lequel on va l’appliquer, parce qu’une politique de sécurité est une déclaration formelle des règles qui doivent être respectées par les personnes ayant accès aux ressources technologiques et données vitales de l’entreprise, définit un ensemble de fonctions qui participe à réussite et la mise en place d’une telle politique de sécurité, cette politique de sécurité vise essentiellement les trois éléments du triade Confidentialité, Intégrité et Disponibilité et chaque élément pourra être assuré par un ensemble de technologies choisis selon le besoin et le contexte dans lequel on se trouve (étendu du réseau, les technologies compatibles, taille de l’entreprise, les systèmes utilisés, l’objectif de notre stratégie…etc.)

Q : Le Nmap command peut-il être exécuté vers un routeur ?

Réponse :

Aucun outil d'analyse de port comme un Nmap n'est intégré à Cisco IOS. Une méthode «intégrée» pour vérifier les ports ouverts du routeur vers un autre périphérique sur le réseau consiste à utiliser «telnet» dirigé vers une adresse IP et un port spécifiques.

Exemple "telnet 192.168.1.20 80". Avec une petite recherche sur internet vous pouvez tomber sur un outil nommé IOSMap, définit comme un outil d’analyse de port Cisco mais c’est un outil implémenté par un développeur peut exécuter des fonctionnalités de Nmap, mais c’est juste un script aléatoire non homologué, je vous conseille pas de l’utiliser sans maîtriser parfaitement son code.

Q : Quel type de test de sécurité réseau peut détecter et signaler les modifications apportées aux systèmes réseaux ?

Réponse :

Il existe de nombreuses solutions comme les firewalls, les IPS, les IDS, AMP …etc, mais c’est difficile à rassembler des informations contextuelles concernant: les hôtes ciblés, les versions des systèmes d’exploitation, les serveurs et les applications en cours d’exécution, les terminaux mobiles, les activités des utilisateurs en temps réel dans un seul endroit , donc c’est vraiment indispensable d’opter à l’un des outils de l’approche moderne qui vise à chercher une éventuelle corrélation entre les différentes alertes de votre réseau.

Q : Quels est l'impact de la cryptographie sur la surveillance de la sécurité d'un réseau ?

Réponse :

Le cryptage et surveillance ont des objectifs opposés. D’une part, le cryptage est nécessaire à la sécurité et à la confidentialité des transferts effectués sur les réseaux et d’autre part, les administrateurs réseaux ont besoin de pouvoir accéder à ces échanges.

Q : Quels est l'impact de la cryptographie sur la surveillance de la sécurité d'un réseau ?

Réponse :

Le cryptage et surveillance ont des objectifs opposés. D’une part, le cryptage est nécessaire à la sécurité et à la confidentialité des transferts effectués sur les réseaux et d’autre part, les administrateurs réseaux ont besoin de pouvoir accéder à ces échanges.

Q : Quel est le principe de fonctionnement d’un NGIPS ?

Réponse : (en attente)

Q : Quel est le rôle de Cisco Talos dans le monde de cybersécurité ?

Réponse : (en attente)

La communauté est un hub pour vous connecter avec vos pairs et les spécialistes Cisco, pour demander de l'aide, partager votre expertise, développer votre réseau et évoluer professionnellement.

Vous êtes un nouvel arrivant ? Cliquez ici pour en savoir plus.

Nous voulons que votre navigation soit la meilleure, donc vous trouverez des liens pour vous aider à être rapidement familiarisé avec la Communauté Cisco :

Liens rapides

Parcourez les liens directs de la Communauté et profitez de contenus personnalisés en français