- Cisco Community

- シスコ コミュニティ

- サービスプロバイダ

- [TKB] サービスプロバイダ ドキュメント

- ASR9K: drop した packet の特定方法について

- RSS フィードを購読する

- 新着としてマーク

- 既読としてマーク

- ブックマーク

- 購読

- 印刷用ページ

- 不適切なコンテンツを報告

- RSS フィードを購読する

- 新着としてマーク

- 既読としてマーク

- ブックマーク

- 購読

- 印刷用ページ

- 不適切なコンテンツを報告

2017-01-19 04:46 PM 2017-08-28 08:52 PM 更新

- 概要

- show interface での drop の確認

- drop ポイントの特定について

- show drop / show controllers np description コマンド

- キャプチャをせずに drop したパケットを特定する方法

概要

本ドキュメントでは、ASR9000 シリーズルータを使用している場合の packet drop の確認方法とその手順について紹介します。

show interface での drop の確認

- Total input drop には NP での drop もカウントされ、理由は多岐にわたる。

- QOS, RPF による drop や、無効なパケット、処理可能な範囲を超える受信による drop

- 落とすべき drop も集計され、その殆どが H/W 起因の drop ではない。

- 厳密に確認が必要な場合は、キャプチャの取得が必要となる事が多い。

- 通常、H/W に問題がある場合は、input error や CRC 等の部分がカウントアップする

RP/0/RSP0/CPU0:ASR9K#show interface gigabitethernet 0/0/0/0 |

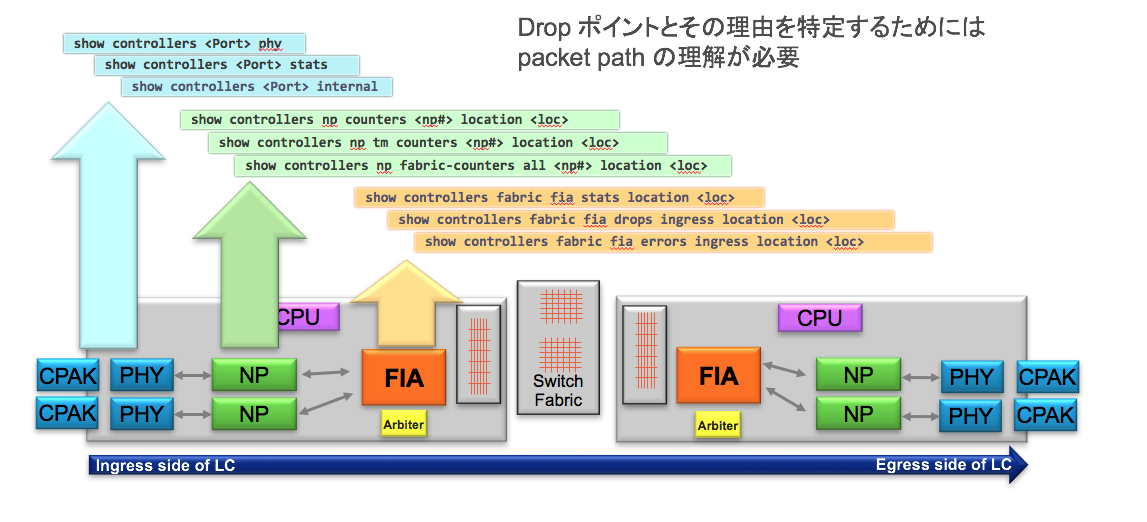

drop ポイントの特定について

show drop / show controllers np description コマンド

- IOS-XR 5.3.0 より、show drop コマンドに all option が実装

- 特定の location/module で S/W, H/W の drop カウンタを網羅的に出力

- これ以降、RSV_DROP_IN_L3_NOT_MYMAC に着目

RP/0/RSP0/CPU0:ASR9K#show drops all location 0/0/CPU0 |

- ongoing option をつけることで、前回実施時点からの差分を出力

RP/0/RSP0/CPU0:ASR9K#show drops all ongoing location 0/0/CPU0 |

- Commands option でコマンド内訳を確認可能

RP/0/RSP0/CPU0:ASR9001d#show drops all commands |

- show controllers np description でカウンタの概要を確認可能

- RSV_DROP_IN_L3_NOT_MYMAC は受信した unicast フレームが、その受信したインタフェース MAC を宛先としていなかったために Drop したことを示している。

RP/0/RSP0/CPU0:ASR9K#show controllers np descriptions location 0/0/CPU0 |

キャプチャをせずに drop したパケットを特定する方法

- ASR9K では、キャプチャせずに drop したパケットを特定するために幾つかの方法がある

- “monitor np counter” コマンドによって dump する方法

- キャプチャされたパケットは drop する

- キャプチャ実施後、NP cleanup の際に、数十 ms の traffic drop が発生する

- Trident LC は未対応

- “show controllers np capture” コマンドによって dump する方法

- Typhoon では 32 packet, Tomahawk では 128 packet 分の drop したパケットを常時バッファリング

- 通信影響は無し

- Trident LC は未対応

monitor np counter の実施例

- コマンドを実施すると、指定したカウンタのパケットが来るまで待ちの状態となる

- Count オプションを指定していない場合は、1パケット該当するパケットが来るまで待ち続ける

- 一般的な packet dump decoder で decode 可能

| RP/0/RSP0/CPU0:ASR9K#monitor np counter RSV_DROP_IN_L3_NOT_MYMAC np0 location 0/0/CPU0 Warning: Every packet captured will be dropped! If you use the 'count' option to capture multiple protocol packets, this could disrupt protocol sessions (eg, OSPF session flap). So if capturing protocol packets, capture only 1 at a time. Warning: A mandatory NP reset will be done after monitor to clean up. This will cause ~50ms traffic outage. Links will stay Up. Proceed y/n [y] > y Monitor: Active Debug image tracepoint found on NP0, Top R. Disabling it first Monitor RSV_DROP_IN_L3_NOT_MYMAC on NP0 ... (Ctrl-C to quit) Mon Dec 12 18:18:06 2016 -- NP0 packet From GigE0/0/0/12: 124 byte packet 0000: 00 00 01 00 00 01 00 10 94 00 00 02 08 00 45 00 ..............E. <<< Dst MAC が不正 - snip - Monitor: Re-enable Debug image tracepoint on NP0, Top R Cleanup: Confirm NP reset now (~50ms traffic outage). Ready? [enter] > ※ENTER |

show controllers np capture の実施例

- IOS-XR 5.3.3 より、show controllers np capture コマンドが実装

- help option で capture の対象となっているカウンタを表示

RP/0/RSP0/CPU0:ASR9K#show controllers np capture np0 help location 0/0/CPU0 |

- buffer が少ないため、drop が多い環境では、capture 対象の counter を絞る必要がある

- 下記の例では全ての counter の capture を停止している

RP/0/RSP0/CPU0:ASR9K#show controllers np capture np0 filter all disable location 0/0/CPU0 |

- show controllers np capture の実施例

- IF-> NP 方向の ingress packet は L2 header より dump される

- PDD 等、一般的な packet dump decoder で decode できます。

- Fabric -> NP 方向では、Fabric header/L3 header の順で dump される

- 簡単に decode 出来ません。

RP/0/RSP0/CPU0:ASR9K#show controllers np capture np0 location 0/0/CPU0 |

検索バーにキーワード、フレーズ、または質問を入力し、お探しのものを見つけましょう

シスコ コミュニティをいち早く使いこなしていただけるよう役立つリンクをまとめました。みなさんのジャーニーがより良いものとなるようお手伝いします