はじめに

本記事ではASAの設定にASDMをご利用頂き、ASDMからCSRを作成した際に、生成されたCSR内に "unstructuredName" が含まれる事例についてご紹介いたします。

※この記事はASA 9.14(3)15,ASDM 7.17(1)152 で動作を確認しております。

事象

ASDMからCSRを作成した際に、CSR内に unstructuredName が含まれ、CA認証局より削除するよう言われることがあります。

下記手順からCSR内に unstructuredName が含まれることが確認できます。

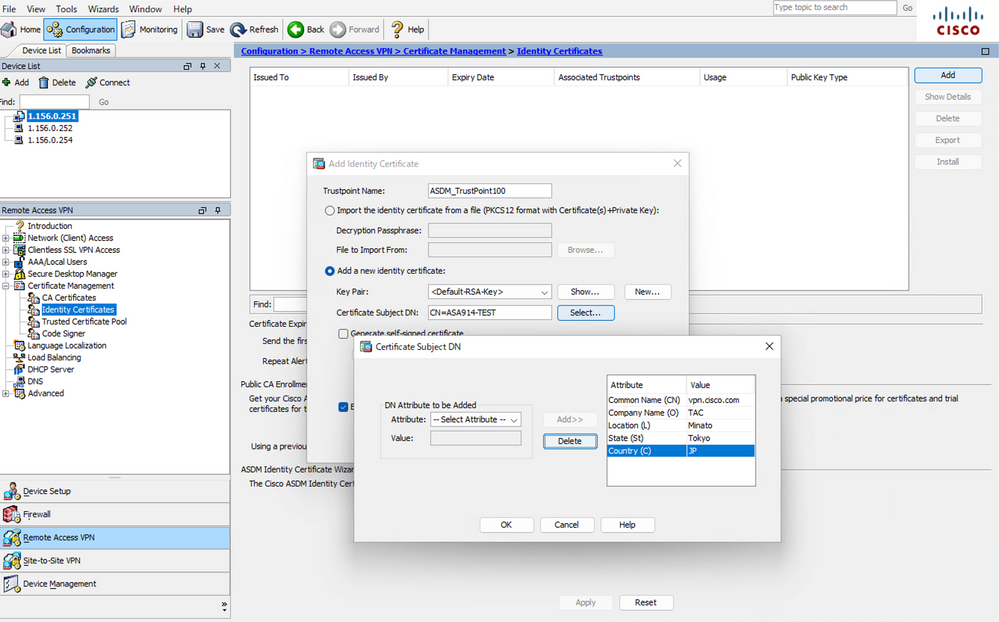

- ASDM画面、 Configuration > Remote Access VPN > Certificate Management > Identity Certificates から Addボタン をクリック、Add a new identity certificate > Certificate Subject DN > 各Attributeを入力

その後、OKをクリックしCSRを生成します。

生成されたCSRを openssl で内容を確認すると下記のようにunstructuredNameが含まれていることが確認できます。

[root@localhost ~]# openssl req -noout -text -in ASA914_test1.csr

Certificate Request:

Data:

Version: 1 (0x0)

Subject: L = Minato, ST = Tokyo, C = JP, O = TAC, CN = vpn.cisco.com, unstructuredName = ASA914-TEST <<<<<<<<<<<<

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

RSA Public-Key: (4096 bit)

<snip>

改善策

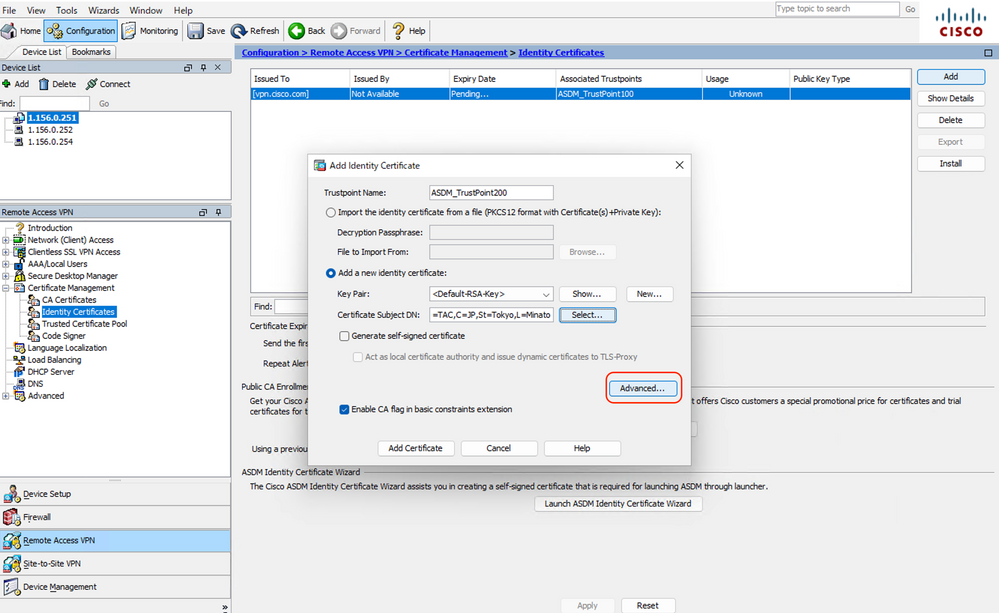

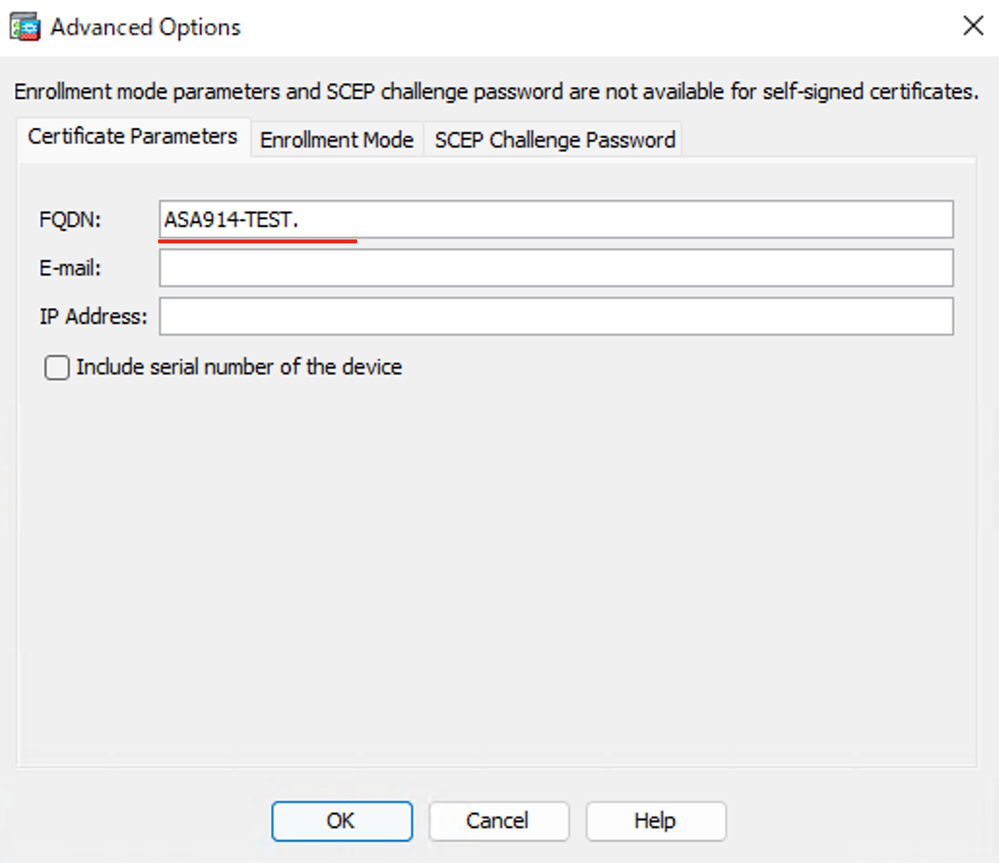

Add Identity Certificate 画面、Advanced... をクリックします。

Advanced Options 画面が開き、Certificate Parameters タブ内 FQDN 欄に入力されている値を削除しCSRを発行することでunstructuredNameを削除することができます

下記は削除して生成したCSRの例になります。

[root@localhost ~]# openssl req -noout -text -in ASA914_test2.csr

Certificate Request:

Data:

Version: 1 (0x0)

Subject: L = Minato, ST = Tokyo, C = JP, O = TAC, CN = vpn.cisco.com <<<<<<<

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

RSA Public-Key: (4096 bit)

<snip>

代替案

CLIから生成する場合は下記のように fqdn を none として頂くことでCSRに含まれません。

*詳細な手順は下記を参照ください

[例]

ASA(config)# crypto key generate rsa label SSL-Keypair modulus 2048

ASA(config)# crypto ca trustpoint SSL-Trustpoint

ASA(config-ca-trustpoint)# enrollment terminal

ASA(config-ca-trustpoint)# fqdn none <<<<<<<<<<<<<<<<

ASA(config-ca-trustpoint)# subject-name CN=vpn.cisco.com,O=TAC,L=Minato,St=Tokyo,C=JP

ASA(config-ca-trustpoint)# keypair SSL-Keypair

ASA(config-ca-trustpoint)# exit

ASA(config)# crypto ca enroll SSL-Trustpoint

<snip>

上記設定にて生成したCSRを確認すると下記のように出力されます

[出力例]

[root@localhost ~]# openssl req -noout -text -in ASA914_test_cli.csr

Certificate Request:

Data:

Version: 1 (0x0)

Subject: C = JP, ST = Tokyo, L = Minato, O = TAC, CN = vpn.cisco.com <<<<<<<<<<

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

RSA Public-Key: (2048 bit)

<snip>

よくある質問

Q. DN attribute(Subject:) の順番を任意の順番にしたい

A. ASDMからCSRを発行する際は現状任意の順番にすることが出来ません。CLIから設定いただければ任意の順番にてCSRを生成することができます。