您好,我正在为一所即将开设的虚拟走读学校进行练习,其中一项任务是阻止从 10.0.0.32 到 10.0.0.127 的任何 IP 地址 ping 123.123.123.123 - 但允许所有其他地址。

123在子网为/24的环回接口上。

我想到的是:

#ip access-list extended FILTER-PING

#Remark To filter networks 10.0.0.32-127 from pinging 123.123.123.123

#deny icmp 10.0.0.32 0.0.0.255 123.123.123.123 0.0.0.255 gt icmp

#permit ip any any

现在它与我使用的任何运算符都有问题,因此我只是在没有gt icmp的情况下使用。

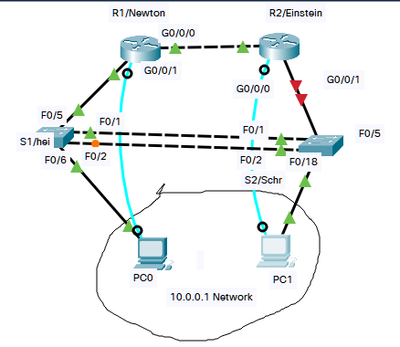

将其应用于g0/0/1(2台pc将传入的地方),如

从任一台pc ping 123已无法工作(pc0 是 10.0.0.100 和 .200 用于 pc1)

检查访问列表为:

10 deny icmp 10.0.0.0 0.0.0.255 123.123.123.0 0.0.0.255 (8 match(es))

20 permit ip any any

有人能解释为什么它变为0吗,您如何看待8个匹配项?

我不知道我要做什么,请帮帮我。我的大脑现在崩溃中。

这里是拓扑^

已解决! 转到解答。

- 标签:

-

路由

已接受的解答

事实上,我相信会的。按顺序排列的语句是:

允许.1-.31主机

拒绝 .1-.127主机(但是,它其实只拒绝了 .32-.127,因为上述语句已经允许了任何 .1-.31主机

允许所有其它的。

ip access-list extended 101

permit icmp 10.0.0.0 0.0.0.31 host 123.123.123.123

deny icmp 10.0.0.0 0.0.0.127 host 123.123.123.123

permit ip any any

这应该管用。我对通配符/子网位有点生疏。请您试试,并且让我们知道结果!

Hello,

首先,它默认为10.0.0.0,因为这是您输入的通配符0.0.0.255的/24地址的network语句。

通配符基本上是网络掩码的反码。0.0.0.255是子网掩码形式为/24的255.255.255.0。您尝试拒绝的网络范围不是/24。

其次,您阻止了它对整个123.123.123.0/24网络执行ping操作。根据您的问题,您只希望拒绝主机123.123.123.123。如果不是,并且您确实希望整个123.123.123.0/24网络被拒绝,则保留ACL中的内容。

尝试以下组合:

ip access-list extended 101

deny icmp 10.0.0.0 0.0.0.127 host 123.123.123.123 log

permit ip any any

在匹配ACL时,可以在后面附加“log”语句,查看匹配项的日志。

*请注意,这将阻止IP范围10.0.0.0-10.0.0.127执行ping操作(确保将ACL应用到正确方向 — 对于我认为最靠近源接口的扩展ACL)

子网的工作方式和您指定的IP范围也属于与其他IP的子网。如果您只想拒绝特定范围的IP,则您的ACL必须更有创意,在允许前使用更多的“deny”语句。

希望这能帮上忙

— 大卫

你好,大卫,

感谢您的回复,我尝试输入您的命令,但很遗憾,

Invalid input detected at '^' marker.

在日志下。

我还能试试吗?我想我应该补充一下,如果Packet Tracer对某些东西有任何价值,我就使用Packet Tracer。

是的,我在Packet Tracer中尝试过,但不认为它允许。然而,实际硬件或模拟器上的大多数完整功能设备都允许它。Packet Tracer是一个仿真程序,因此其功能有限。

不过,命令的其余部分应该起作用。

正如@Flavio Miranda所说,如果看到匹配项,它会阻止ACL中定义的流量。

好,有进展,谢谢你的帮助。因此,如果没有日志部分,我仍然可以在日校使用,因为它使用的是实际硬件,我可以成功地从10.0.0.200 ping通123.123.123.123和 .100。

因此,现在我需要弄明白如何允许IP地址10.0.0.1到 .31,因为问题是10.0.0.32-10.0.0127之间的范围。

我在pc上玩ip地址,127以上的任何地址都按预期工作。

@David鲁斯写道:

请注意,这将阻止IP范围10.0.0.0-10.0.0.127执行ping操作(确保将ACL应用到正确方向 — 对于我认为最接近源接口的扩展ACL)

子网的工作方式和您指定的IP范围也属于与其他IP的子网。如果您只想拒绝特定范围的IP,则必须使用ACL更有创意,并在允许前使用更多的“deny”语句。

希望这能帮上忙

现在是的,我想我必须向ACL添加更多语句,permit icmp 10.0.0.0 0.0.0.31是否在此工作?因为该通配符包含大约32台主机

事实上,我相信会的。按顺序排列的语句是:

允许.1-.31主机

拒绝 .1-.127主机(但是,它其实只拒绝了 .32-.127,因为上述语句已经允许了任何 .1-.31主机

允许所有其它的。

ip access-list extended 101

permit icmp 10.0.0.0 0.0.0.31 host 123.123.123.123

deny icmp 10.0.0.0 0.0.0.127 host 123.123.123.123

permit ip any any

这应该管用。我对通配符/子网位有点生疏。请您试试,并且让我们知道结果!

太完美了!非常感谢您的帮助!将PC0的IP地址更改为10.0.0.30,该地址成功,PC1更改为10.0.0.120,并且表示无法到达,这是该范围的ACL的点!