- Cisco Community

- 시스코 커뮤니티

- 보안

- 보안 문서

- 3.3 MAC Authentication Bypass for Wired and Wireless Access

- RSS 피드 구독

- 신규로 표시

- 읽음으로 표시

- 북마크

- 구독하기

- 인쇄용 페이지

- 부적절한 컨텐트 신고

- RSS 피드 구독

- 신규로 표시

- 읽음으로 표시

- 북마크

- 구독하기

- 인쇄용 페이지

- 부적절한 컨텐트 신고

날짜: 08-28-2023 09:33 AM

What Is MAC Authentication Bypass?

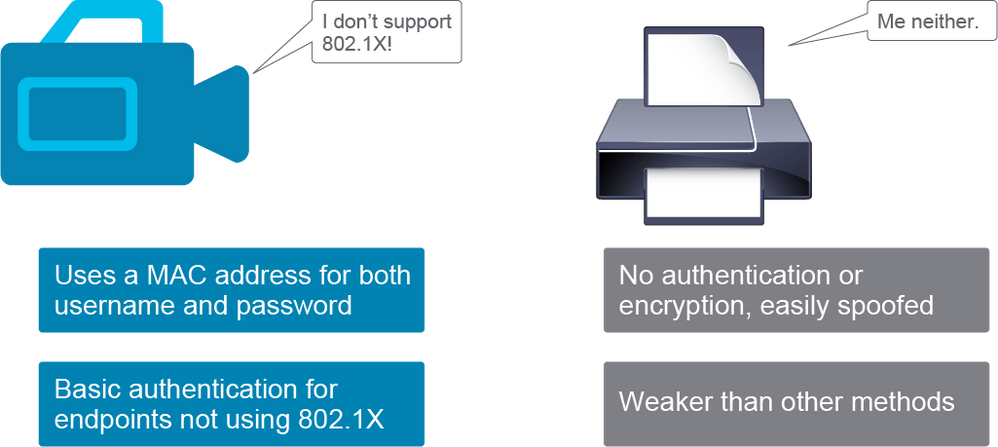

Static MAC 인증 혹은 MAB(MAC Authentication Bypass)는 username과 password 모두에 MAC 주소를 사용합니다.

MAB는 deployment에서 가장 기본적인 인증 형태입니다. MAC 주소는 쉽게 스푸핑되기 때문에 상대적으로 약한 인증 형식이지만 디바이스 식별을 위한 첫 번째 단계로 사용하기에 좋습니다.

MAB의 이점과 제약사항 :

|

Benefit |

Limitations |

|

Visibility |

Pre-existing MAC Database |

|

Identity-Based Services |

Delay(if MAB is fallback for 802.1X) |

|

Access Control at the Edge |

No User Authentication |

|

Fallback or Standalone Authentication |

Strength of Authentication |

|

Device Authentication |

|

유선 네트워크에서 MAB 이 제공하는 이점에 대해서 알아 보겠습니다.

- Visibility : MAB는 인증 프로세스를 통해 디바이스의 IP 주소, MAC 주소, 스위치 및 포트를 연결할 수 있는 방법을 제공하기 때문에 네트워크 가시성을 제공합니다. 이러한 가시성은 보안 감사, 네트워크 포렌식, 네트워크 사용 통계 및 문제 해결에 유용합니다.

- Identity-based services : MAB를 사용하면 endpoint MAC 주소를 기반으로 하는 맞춤형 서비스를 dynamic으로 제공할 수 있습니다. 예를 들어, 특정 VLAN에 대해 디바이스에 dynamic으로 권한을 부여하거나 적절한 endpoint 액세스를 허용하는 고유 액세스 목록을 할당할 수 있습니다. IEEE 802.1X 인증과 함께 작동하는 모든 dynamic 권한 부여 기술은 MAB(ACL, VLAN, SGT)에서도 작동합니다.

- Access control at the edge : MAB는 layer 2에서 작동하므로 access edge에서 네트워크 액세스를 제어할 수 있습니다.

- Fallback or standalone authentication : 802.1X 지원 디바이스와 지원되지 않는 디바이스가 모두 포함된 네트워크에서 MAB는 IEEE 802.1X의 대체 또는 보완 메커니즘으로 deployment할 수 있습니다. 네트워크에 IEEE 802.1X 지원 디바이스가 없는 경우 MAB를 독립형 인증 메커니즘으로 deployment할 수 있습니다.

- Device authentication : MAB는 IEEE 802.1X를 사용할 수 없거나 사용자가 없는 장치(예: 프린터)를 인증하는 데 사용할 수 있습니다.

MAB는 가시성과 보안을 제공하지만 다음과 같이 설계 시 고려해야 할 제한 사항도 있습니다.

- MAC database : MAB의 전제 조건으로 네트워크에서 허용되는 디바이스의 기존 MAC 주소 database가 있어야 합니다. 최신 MAC 주소 database를 생성하고 유지하는 것은 MAB deployment의 주요 과제 중 하나입니다.

- Delay : IEEE 802.1X에 대한 대체 메커니즘으로 사용되는 경우, MAB는 MAC 주소의 유효성을 검사하기 전에 IEEE 802.1X가 시간 초과될 때까지 기다립니다. 시간 초과 기간 동안에는 기본적으로 네트워크 액세스가 제공되지 않습니다. 네트워크 액세스가 지연되면 디바이스 기능 및 사용자 경험에 부정적인 영향을 미칠 수 있습니다. 이러한 지연의 영향을 줄이려면 완화 기술이 필요합니다.

- No User authentication : MAB는 사용자가 아닌 디바이스를 인증하는 데만 사용할 수 있습니다. 동일한 디바이스에 로그인한 다른 사용자는 동일한 네트워크 액세스 권한을 갖게 됩니다.

- Strength of authentication : IEEE 802.1X와 달리 MAB는 강력한 인증 방법이 아닙니다. 유효한 디바이스의 MAC 주소를 스푸핑하여 MAB를 무력화할 수 있습니다.

MAB Behavior

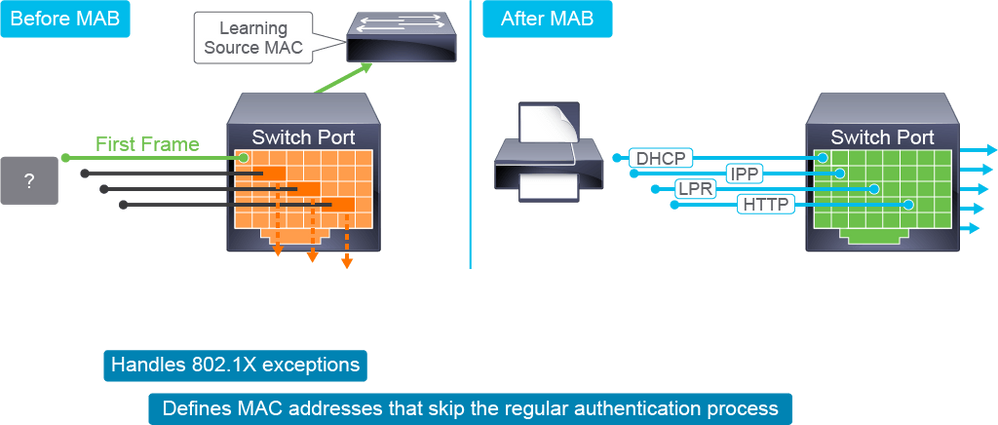

MAB는 endpoint의 MAC 주소를 사용하여 포트 기반 액세스 제어를 활성화합니다. 그림은 MAB가 활성화된 포트의 기본 동작을 보여줍니다.

MAB 이전에는 endpoint의 신원을 알 수 없으며 모든 트래픽이 차단됩니다. 스위치는 단일 프레임을 검사하여 Source MAC address를 학습하고 인증합니다. MAB가 성공하고 endpoint의 신원을 알게 되면 해당 endpoint의 모든 트래픽을 허용합니다. 스위치는 Source MAC address 필터링을 수행하여 MAB 인증 endpoint만 트래픽을 전송할 수 있도록 합니다.

MAB Functional Operation: Message Flow

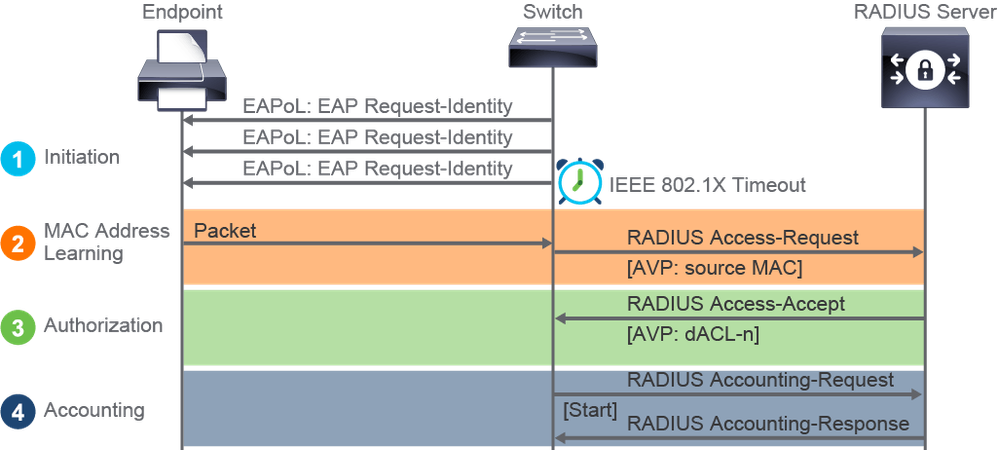

그림은 MAB의 높은 수준의 기능 순서를 보여줍니다. 이 그림에서는 802.1X에 대한 fallback메커니즘으로 MAB가 구성되어 있습니다. 802.1X가 활성화되어 있지 않거나 MAB 이후에 실행되도록 구성된 경우, IEEE 802.1X가 시간 초과될 때까지 기다리지 않고 연결 직후에 MAB가 시작된다는 점을 제외하면 순서는 동일합니다.

- 1단계 – Initiation : 스위치의 관점에서 볼 때, 포트에서 연결이 감지되면 인증이 시작됩니다. 스위치는 endpoint에 EAP(Extensible Authentication Protocol) Request-Identity 메시지를 전송하여 인증을 시작합니다. 스위치는 응답을 받지 못하면 주기적인 간격으로 요청을 재전송합니다. 최대 재시도 횟수 후에도 응답이 수신되지 않으면 스위치는 IEEE 802.1X 시간 초과를 허용하고 MAB로 진행합니다.

- 2단계 - MAC Address Learning : MAC address 학습 단계에서 스위치는 단일 패킷을 수신하기 위해 포트를 열어 MAB를 시작합니다. 그런 다음 스위치는 endpoint의 Source MAC address를 학습합니다. 포트가 MAB로 되돌아가기 전에(즉, IEEE 802.1X 시간 초과 단계 중에) 전송된 패킷은 즉시 삭제됩니다. 이러한 패킷은 MAC 주소를 학습하는 데 사용할 수 없습니다.

스위치는 모든 layer 2 및 layer 3 패킷을 사용하여 MAC 주소를 학습할 수 있습니다. 단, CDP(Cisco Discovery Protocol), LLDP(Link Layer Discovery Protocol), STP(Spanning-Tree Protocl), DTP(Dynamic Trunk Protocol)와 같은 Bridging frames은 예외입니다. 스위치는 Source MAC address를 학습한 후 패킷을 삭제합니다. 그런 다음 스위치는 RADIUS Access-Request 패킷을 생성합니다.

기본적으로 Access-Request 메시지는 PAP(Password Authentication Protocol) 인증 요청입니다. 이 요청에는 Source MAC address가 세 가지 attribute으로 포함됩니다. Attribute 1(username), attribute 2(password), attribute 31(Calling-Station-ID)입니다.

각 attribute에서 MAC 주소는 동일하지만 형식은 다르며, 이는 RADIUS 서버마다 MAC 주소 유효성 검사에 다른 attribute을 사용할 수 있기 때문에 중요합니다. 일부 RADIUS 서버는 attribute 31(Calling-Station-ID)만 확인하는 반면, 다른 서버는 attribute 1과 2에서 username과 password를 확인할 수 있습니다.

MAB는 MAC 주소를 username과 password로 모두 사용하므로 RADIUS 서버가 MAB 요청을 다른 요청 유형과 구별할 수 있는지 확인해야 합니다. 이렇게 구분하면 다른 클라이언트가 MAC 주소를 유효한 자격 증명으로 사용하려고 시도하는 것을 방지할 수 있습니다. Cisco 스위치는 MAB Access-Request 메시지에서 attribute 6(Service-Type)을 10(Call-Check)으로 설정하여 MAB 요청을 고유하게 식별합니다. 따라서 attribute 6을 사용하여 RADIUS 서버에서 MAB 요청을 필터링할 수 있습니다.

선택적으로 MAB를 EAP-MD5(Extensible Authentication Protocol-Message Digest 5) 인증으로 수행하도록 Cisco 스위치를 구성할 수 있으며, 이 경우 서비스 유형 attribute이 1(Framed)로 설정됩니다. 그러나 MAC 주소는 attribute 31(Calling-Station-ID)에서 명확하게 전송되기 때문에 MAB EAP는 password에서 MAC 주소를 password화하여 추가적인 보안을 제공하지 않습니다. 또한 MAB EAP의 서비스 유형이 IEEE 802.1X 요청과 동일하기 때문에 RADIUS 서버는 MAB EAP 요청과 IEEE 802.1X 요청을 쉽게 구분할 수 없습니다. - 3단계 – Authorization : MAC 주소가 유효하면 RADIUS 서버는 RADIUS Access-Accept 메시지를 반환합니다. 이 메시지는 스위치에 endpoint 포트 액세스를 허용하도록 알립니다. 선택적으로, RADIUS 서버는 Access-Accept 메시지에 dynamic 네트워크 액세스 정책 지침을 포함할 수 있으며, 여기에는 dynamic VLAN 또는 dACL이 포함될 수 있습니다. Dynamic 정책 지침이 없는 경우 스위치는 단순히 포트를 엽니다. MAB가 성공하면 더 이상 인증 방법을 시도하지 않습니다.

MAC 주소가 유효하지 않거나 네트워크 정책에 의해 거부된 경우, RADIUS 서버는 RADIUS Access-Reject 메시지를 반환합니다. 이 메시지는 스위치에서 포트에 대한 endpoint 액세스를 거부해야 함을 나타냅니다. 스위치 구성 방법에 따라 여러 가지 결과가 발생할 수 있습니다. Alternative authentication 또는 권한 부여 방법이 구성된 경우, 스위치는 IEEE 802.1X 인증 또는 웹 인증을 시도하거나 Guest VLAN을 deployment할 수 있습니다.

Alternative authentication 또는 권한 부여 방법이 구성되어 있지 않으면 스위치에서 인증 프로세스를 중지하고 포트는 권한이 부여되지 않은 상태로 유지됩니다. MAB 시도가 실패한 후 인증을 다시 시작하도록 스위치를 구성할 수 있습니다. “authentication timer restart” 기능으로 인터페이스를 구성해야 합니다. 이 기능을 활성화하면 알 수 없는 MAC 주소는 endpoint가 스위치와의 연결을 끊거나 해당 주소가 MAC database에 추가될 때까지 주기적으로 인증에 실패합니다. 실패한 MAB 세션 재시작과 관련된 불필요한 control-plane 트래픽을 방지하려면 일반적으로 “authentication timer restart”을 사용하지 않도록 설정하는 것이 좋습니다. - 4단계 – Accounting : 스위치에서 authorization policy을 성공적으로 적용할 수 있으면 스위치에서 권한 부여된 세션에 대한 세부 정보가 포함된 RADIUS Accounting-Request 메시지를 RADIUS 서버로 보낼 수 있습니다.

MAB Design Considerations

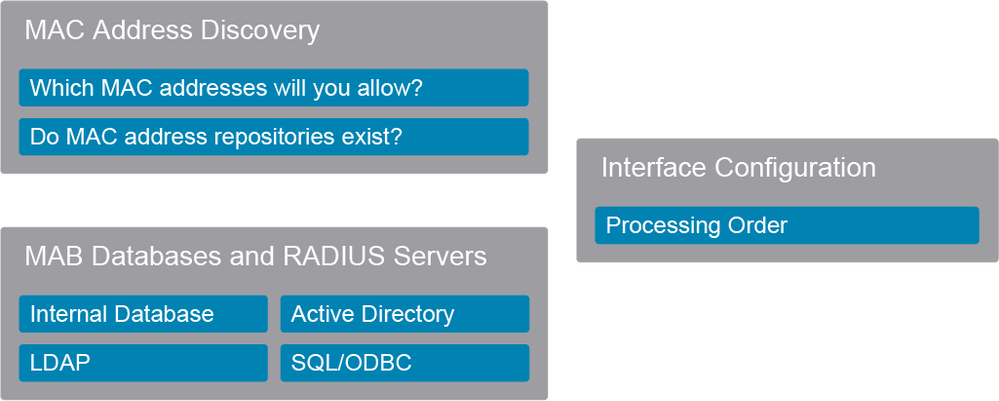

MAB를 deployment하기 전에 네트워크 설계에서 몇 가지 항목을 고려해야 합니다. 이러한 항목에는 네트워크에서 허용할 디바이스 결정, 해당 디바이스의 MAC 주소 수집 방법, 수집된 MAC 주소 저장 방법, 인터페이스에서 구성할 처리 순서 등이 포함됩니다.

MAC Address Discovery

MAC 주소 database를 채우기 위해 MAC 주소를 수집하는 방법에는 여러 가지가 있습니다. 가장 쉽고 경제적인 방법은 기존의 MAC 주소 인벤토리를 찾는 것입니다. 예를 들어, 일부 회사에서는 구매 부서에서 구매한 모든 디바이스의 MAC 주소를 엄격하게 기록합니다. MAC 주소의 또 다른 좋은 출처는 어떤 식으로든 MAC 주소를 사용하는 기존 애플리케이션입니다. 예를 들어 Cisco Unified Communication Manager는 네트워크에 등록된 모든 IP 전화의 MAC 주소 목록을 보관합니다.

MAB Databases and RADIUS Servers

허용된 MAC 주소를 검색하고 분류한 후에는 이를 database에 저장해야 합니다. RADIUS 서버는 MAB를 시도하는 동안 이 database에 액세스해야 합니다. RADIUS 서버의 기능과 같은 요소에 따라 MAC 주소 저장 위치를 선택합니다. 또한 설명된 대로 내부 database, 외부 LDAP(Lightweight Directory Access Protocol) database 및 Microsoft Active Directory에 대한 deployment 고려 사항도 있습니다:

- Internal database : MAC 주소를 저장할 수 있는 가장 확실한 장소는 RADIUS 서버 자체에 있습니다. 일부 RADIUS 서버의 경우 로컬 사용자 database에 MAC 주소를 입력하고 username과 password를 모두 MAC 주소로 설정하기만 하면 됩니다.

- LDAP Database : 외부 MAC database의 일반적인 선택은 LDAP 서버입니다. LDAP는 정보 저장 및 검색을 위해 널리 사용되는 프로토콜입니다. MAC 주소를 수집한 후에는 이를 LDAP 서버로 가져온 다음 해당 서버를 쿼리하도록 RADIUS 서버를 구성할 수 있습니다.

- Microsoft Active Directory : Microsoft Active Directory는 사용자 및 도메인 컴퓨터 identities를 저장하는 데 사용되는 널리 deployment된 디렉토리 서비스입니다. 모든 identities를 단일 저장소에 중앙 집중화하는 것이 중요하다면 Active Directory를 MAC database로 사용할 수 있습니다. 때로는 선택의 여지가 없을 수도 있습니다. Microsoft NPS(Network Policy Server) 및 IAS(Internet Authentication Server)의 경우, MAC 주소 저장소로는 Active Directory가 유일한 선택입니다.

Microsoft Windows Server 2003 릴리스 2(R2) 및 Windows Server 2008부터 Microsoft Active Directory는 ieee802Device라는 MAC 주소용 특수 object class를 제공합니다. 이 object class를 사용하면 Active Directory에서 MAC 주소 저장을 간소화하고 password 복잡성 요구 사항을 피할 수 있습니다.

Interface Configuration

Processing Order : 802.1X보다 먼저 MAB를 처리하면 802.1X를 수행할 수 없는 장치가 802.1X 프로세스가 시간 초과되기 전에 네트워크 액세스를 획득할 수 있습니다. 이러한 장치에 DHCP 서비스가 필요한 경우 DHCP 프로세스가 시간 초과되기 전에 IP 주소를 얻을 수 있습니다.

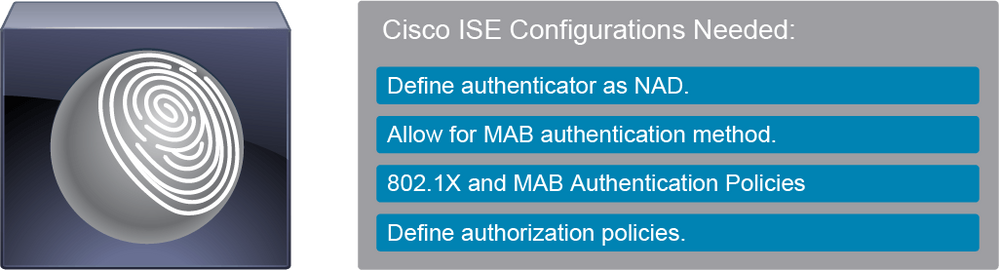

Cisco ISE 802.1X and MAB Configuration

802.1X와 MAB 모두에 대해 Cisco ISE를 구성할 때 인증 및 권한 부여 서비스를 위해 authenticator, 스위치 및 WLC(Wireless LAN Controller)를 NADs(Network Access Devices)로 정의하여 NAD에서 Cisco ISE로의 RADIUS 통신을 허용해야 합니다.

또한 NAD에서 MAB 인증을 허용하도록 Cisco ISE를 구성해야 합니다. Cisco ISE 구성의 Policy Set에 첨부된 허용된 인증 구성이 있습니다. 이 목록은 허용되는 802.1X 인증 방법과 MAB를 허용할지 여부를 정의합니다.

802.1X 및 MAB 인증 정책을 정의해야 합니다. 이러한 정책은 NAD에서 인증을 위해 제공된 ID를 확인하기 위해 액세스할 database 또는 서버를 결정합니다.

마지막으로 인증된 사용자 및 endpoint의 액세스 수준을 정의하는 authorization policy을 구성해야 합니다.

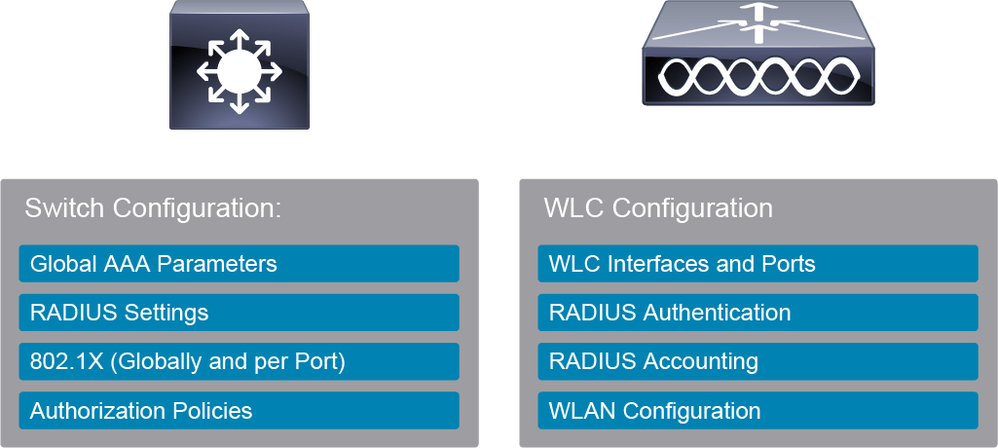

NAD 802.1X and MAB Configuration

802.1X 및 MAB의 RADIUS 인증을 위해 NAD에서 수행해야 하는 몇 가지 기본 구성이 있습니다.

액세스 스위치의 경우, AAA를 global 로 사용하도록 설정하고 개별 포트에 구성해야 합니다. 네트워크 액세스 인증, 권한 부여 및 계정을 위해 RADIUS를 사용하는 글로벌 AAA 설정뿐만 아니라 RADIUS 서버를 정의해야 합니다.

WLC의 경우 Cisco ISE를 RADIUS 인증 서버 및 RADIUS 계정 서버로 정의해야 합니다. WLAN을 만들 때 인증 또는 MAC 필터링 유형을 정의하고 인증 및 계정 서버를 할당해야 합니다. 또한 모든 WLC 인터페이스 및 포트가 네트워크 통합을 위해 구성되었는지 확인해야 합니다.

고급 Cisco ISE 기능(Guest Access, Profiling, BYOD, Posture)의 경우 NAD에서 CoA(Change Of Authorization)가 지원되는지 확인해야 합니다.

상단의 검색창에 키워드, 문구, 또는 질문을 입력하여 궁금한 내용을 찾아보세요.

이곳에서의 여러분의 여정이 훌륭하기를 바랍니다! 시스코 커뮤니티에 빠르게 익숙해지는 데 도움이 되는 몇 가지 링크를 준비했습니다.