- Cisco Community

- 시스코 커뮤니티

- 보안

- 보안 문서

- 3.7 Certificate Services

- RSS 피드 구독

- 신규로 표시

- 읽음으로 표시

- 북마크

- 구독하기

- 인쇄용 페이지

- 부적절한 컨텐트 신고

- RSS 피드 구독

- 신규로 표시

- 읽음으로 표시

- 북마크

- 구독하기

- 인쇄용 페이지

- 부적절한 컨텐트 신고

날짜: 10-10-2023 10:42 AM

3.7 Certificate Services

Certificate Overview

인증서는 PKI(Public Key Infrastructure)에서 사용됩니다. PKI는 공개 키 정보를 안전하게 배포하도록 설계 되었습니다. 이 인증 프레임워크는 개인키와 공개키 쌍을 기반으로 합니다. 공개키의 신뢰성은 CA(Certificate Authority)에서 보장합니다.

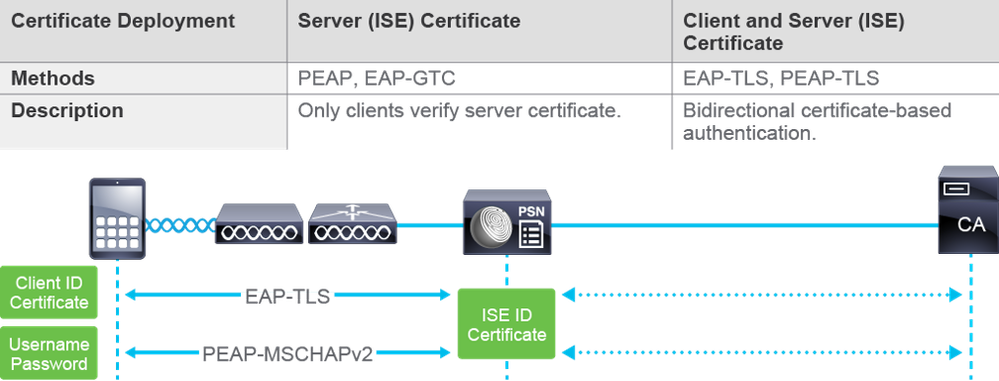

Cisco ISE는 암호 및 인증서 기반 사용자 인증을 지원합니다. 일부 인증 방법은 혼합 방식을 사용합니다. 혼합 접근 방식은 암호, OTP(One-Time Password) 및 인증서와 같은 여러 자격증명 유형을 사용하여 클라이언트와 서버 간에 양방향 인증을 수행합니다.

EAP-TLS(Extensible Authentication Protocol-Transport Layer Security) 및 PEAP-MSCHAPv2(Extensible Authentication Protocol-Microsoft Challenge Handshake Authentication Protocol version 2)와 같은 거의 모든 EAP 방법의 경우, 클라이언트는 Cisco ISE 인증 서버 인증서의 유효성을 확인하여 네트워크의 유효성을 검사합니다.

PEAP-MSCHAPv2의 경우 네트워크는 사용자 이름 및 암호를 통해 클라이언트의 유효성을 검사하므로 Cisco ISE와 같은 서버 측 장치에 대한 인증서만 필요합니다.

그러나 EAP-TLS의 경우 클라이언트는 Cisco ISE 서버 측 인증서를 확인하여 네트워크의 유효성을 검사하고 네트워크는 클라이언트의 인증서를 확인하여 클라이언트의 유효성을 검사합니다. 따라서 각 인증서버 뿐만 아니라 모든 클라이언트 장치에 대한 인증서를 생성하고 배포해야 합니다.

Client Certificate Verification

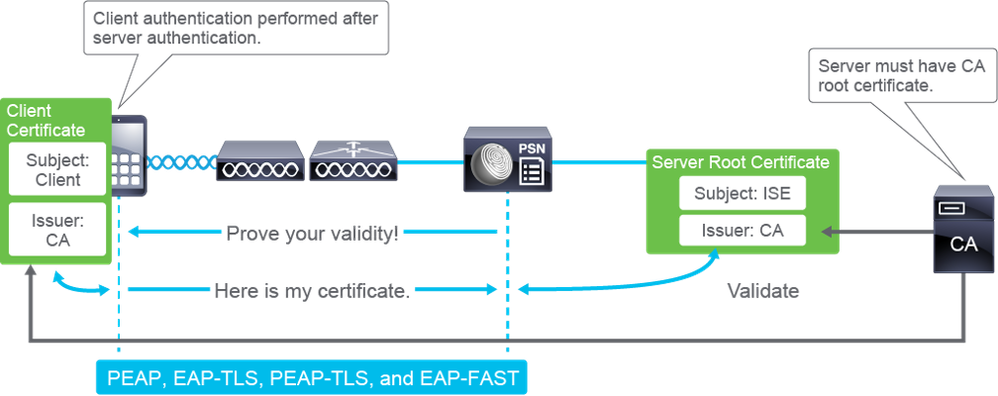

EAP-TLS, PEAP-TLS 및 선택적으로 EAP-FAST를 포함한 일부 EAP 방법의 경우 클라이언트는 인증서를 사용하여 자신의 신원을 증명할 수 있습니다.

클라이언트가 identity 서비스에 사용할 수 있는 인증서를 가지려면 CA서비스에 액세스하여 클라이언트 인증서를 생성한 다음 클라이언트에 배포해야 합니다. 사용할 로컬 CA가 없는 경우 Cisco ISE를 CA로 사용할 수 있습니다.

또한 클라이언트 인증서를 신뢰하려면 CA 서버의 루트 인증서를 Cisco ISE에 배포해야 합니다.

인증하는 동안 Cisco ISE는 클라이언트가 자신의 신원을 증명하도록 요청합니다. 클라이언트가 인증서를 제공하면 Cisco ISE는 이 인증서를 저장된 CA 루트 인증서의 복사본과 비교합니다. Cisco ISE는 CA 루트 인증서의 공개 키를 추출하고 이를 사용하여 수신된 클라이언트 identity 인증서의 CA 서명의 유효성을 검사합니다.

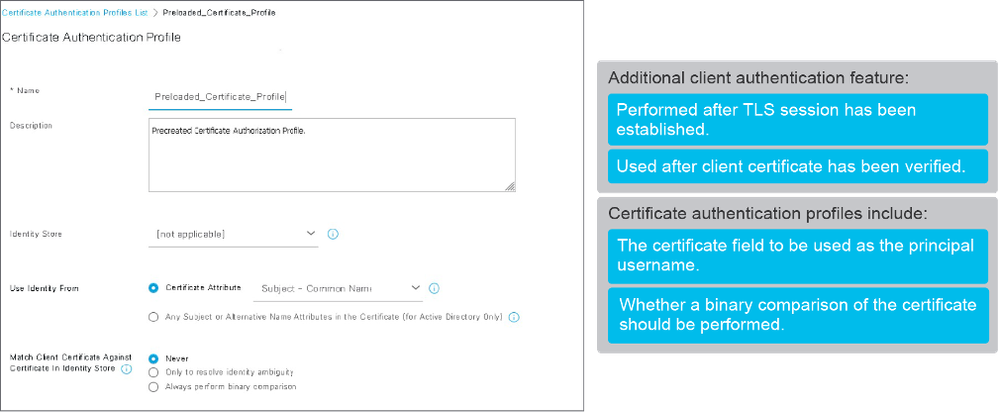

Certificate Authentication Profiles

Certificate Authentication Profiles 은 인증서 기반 인증에 대한 인증 정책에서 사용자 진위 여부를 확인하는 데 사용됩니다. Certificate Authentication Profiles를 사용하면 추가 클라이언트 인증 기능을 사용할 수 있습니다. 이 기능은 TLS 세션이 설정된 후 클라이언트 인증서가 확인된 후에 수행됩니다.

Certificate Authentication Profiles 에는 다음 정보가 포함됩니다.

- 기본 사용자 이름으로 사용해야 하는 인증서 필드

- 인증서의 이진 비교를 수행해야 하는지 여부에 대한 indicator

Certificate Authentication Profiles 를 사용하면 다음과 같은 작업을 수행할 수 있습니다:

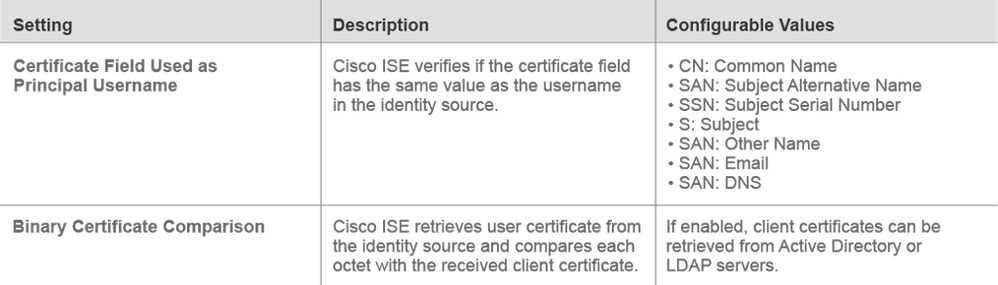

- 기본 사용자 이름으로 사용할 인증서 필드를 지정합니다. 이 옵션을 사용하면 Cisco ISE는 지정된 필드가 identity 소스의 사용자 이름과 동일한 값과 일치하는지 확인합니다. 이 값을 Common Name, Subject Alternative Name, Subject Serial Number, Subject, Other Name, 이메일 또는 DNS로 설정할 수 있습니다.

- 인증서의 이진 비교를 수행할지 여부를 지정합니다. 이 옵션을 사용하도록 설정하면 Cisco ISE가 identity 소스에서 사용자 인증서를 검색합니다. Cisco ISE는 각 옥텟을 기준으로 수신한 클라이언트 인증서와 비교합니다. 클라이언트 인증서는 Active Directory 또는 LDAP identity 저장소에서 검색할 수 있습니다.

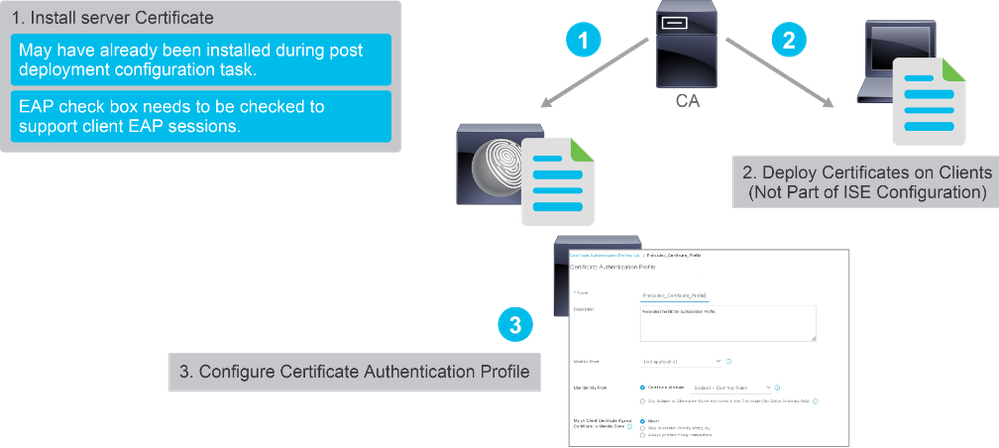

Certificate Implementation Procedure

인증서 배포 프로세스는 3가지 단계가 있습니다.

- Step 1: 서버 인증서를 설치합니다. 이 단계는 배포 후 구성 작업으로 설명됩니다. 인증서를 설치한 후에 EAP 확인란을 선택하면 인증서가 클라이언트 EAP 세션에 대한 서버 측 인증서로 사용됩니다. Cisco ISE는 EAP 서비스에 대해 하나의 인증서만 사용할 수 있습니다. 이 확인란을 선택하면 이전에 구성된 인증서에서 해당 지정이 제거됩니다.

- Step 2: 클라이언트 인증서를 배포합니다. 이 단계는 기업의 특정 PKI 환경에 따라 배포가 달라지므로 자세히 설명하지 않습니다. 이 작업은 일반적으로 회사 AD 정책의 일부로 수행하거나 클라이언트에서 수동으로 수행합니다.

- Step 3: Certificate Authentication Profiles 구성(선택 사항). Cisco에서 제공하는 기본 인증서 인증 템플릿이 대부분의 경우에 작동하지만 필요에 따라 사용자 지정 프로필을 정의하여 특정 identity 소스에 적용할 수 있습니다.

CA가 서명한 Cisco ISE 인증서를 받으려면 먼저 Cisco ISE가 CSR(Certificate Signing Request)을 생성하여 엔터프라이즈 CA에 제출해야 합니다. 그런 다음 CA는 Cisco ISE에 대한 identity 인증서를 발급합니다. 마지막으로, CA 서명 인증서라고 하는 Cisco ISE identity 인증서를 초기 CSR에 바인딩해야 합니다.

구성 옵션을 사용하면 다음과 같은 사용 사례에 대해 인증서를 사용하도록 설정할 수 있습니다.

- EAP – Use Certificate for EAP Protocols that Use SSL/TLS Tunnening : 이 설정을 사용하면 EAP 연결에서 클라이언트에 Cisco ISE identity 인증서가 제공될 수 있습니다.

- Admin – Use Certificate to Authenticate the ISE admin portal : 이 설정은 Cisco ISE identity 인증서를 활성화하여 management HTTPS 세션을 보호합니다.

- pxGrid – Use Certificate for pxGrid controller : 이 설정은 pxGrid에 대해 Cisco ISE identity 인증서를 활성화합니다.

- SAML – Use for Certificate for SAML(Security Assertion Markup Language) SSO(Single Sign-On)

- Portal – Use for portal : 이 설정은 NSP(Native Supplicant Provisioning) 포털과 같은 다른 포털에서 사용할 수 있도록 Cisco ISE identity 인증서를 활성화합니다.

외부 CA에서 인증서를 설치하는 대신에 Cisco ISE에 사전 설치된 자체 서명된 인증서를 사용할 수 있습니다. 다시 말하지만, 이 방법은 보안 및 확장성이 저하되므로 엔터프라이즈급 솔루션에서는 사용하지 않는 것이 좋지만 소규모 배포 및 test bed 시스템에서는 유용할 수 있습니다. 이 self-signed certificate 를 신뢰하도록 endpoints 를 명시적으로 구성해야 한다는 점을 명심하세요.

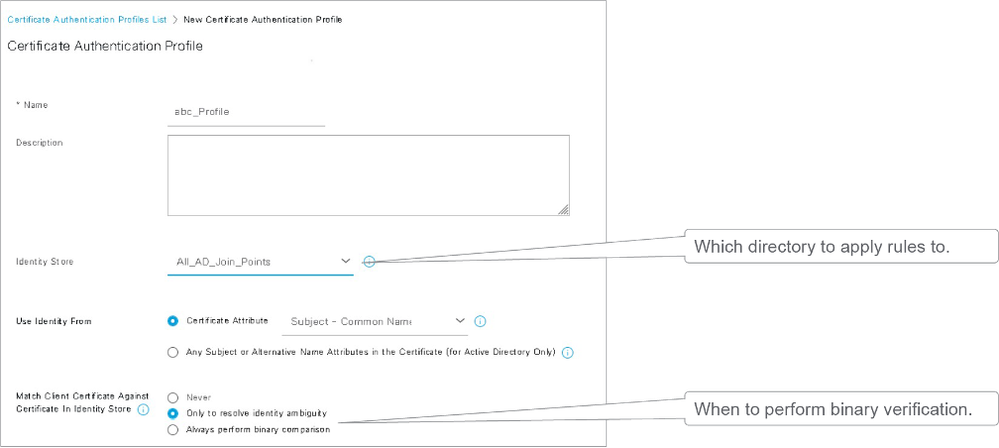

Certificate Authentication Profile Configuration

앞서 설명한 것처럼 Certificate Authentication Profiles 를 사용하면 인증서 기반 사용자 인증에 대한 추가 인증 세분화를 사용할 수 있습니다.

Certificate Authentication Profiles 설정은 아래 단계에서 진행할 수 있습니다. Administration > Identity Management > External Identity Sources > Certificate Authentication Profile in the Cisco ISE administrative interface.

Principal 사용자 이름으로 사용할 인증서 필드를 지정할 수 있습니다. 앞의 그림에서는 CN(Common Name)으로 설정되어 있습니다. Cisco ISE는 인증서 CN 값이 identity 소스의 사용자 이름과 동일한지 확인합니다.

이 그림은 인증서의 이진 비교를 수행하는 방법도 보여줍니다. Cisco ISE는 Active Directory 데이터베이스에서 사용자 인증서를 검색하고 각 옥텟을 기준으로 수신한 클라이언트 인증서와 비교합니다. 표시된 그림에서는 조회 프로세스 중에 발생하는 신원 모호성 문제를 해결하기 위해 이진 비교만 수행하도록 구성이 설정되어 있습니다.

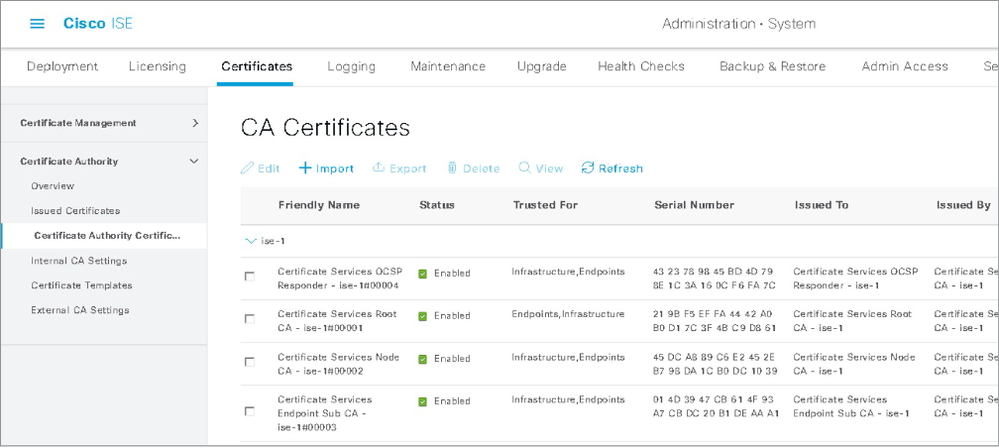

Certification Authority (CA) Services

인증을 구현할 때 네트워크에 CA를 사용해야 하는 특정 서비스가 있을 수 있습니다. 아직 CA를 구현하지 않은 경우 Cisco ISE가 CA 역할을 할 수 있습니다.

802.1X 인증을 위해 인증서가 필요하지만 AD 환경이 없거나 AD를 CA로 사용하지 않는 장치가 네트워크에 연결되어 있는 경우 Cisco ISE는 이러한 endpoints에 대한 CSR의 유효성을 검사하고 서명할 수 있습니다.

Cisco ISE는 사용자 및 장치에 발급된 키와 인증서를 생성하고 PAN 및 PSN에 안전하게 저장합니다. 관리자는 관리자 GUI에서 인증서를 확인할 수 있으며 인증서의 유효성을 검사하기 위한 OCSP(Online Certificate Status Protocol) 요청에 응답할 수도 있습니다.

내부 Cisco ISE CA(Certificate Authority)는 중앙 콘솔에서 endpoints 에 대한 디지털 인증서를 발급하고 관리합니다. 이 기능은 직원이 회사 네트워크에서 개인 디바이스를 사용할 수 있도록 허용하는 BYOD(Bring Your Own Device) 서비스와 함께 사용할 수 있습니다. PAN은 Root CA, node CA, subordinate CA 및 OCSP 응답자 인증서입니다. PSN는 PAN의 SCEP RA(Simple Certificate Enrollment Protocol Registration Authority)에 대한 하위 CA입니다.

|

Note |

|

다른 배포에서 Cisco ISE CA가 발급한 인증서를 사용하여 네트워크에 인증하기 위해 endpoints 가 필요할 수 있습니다. 이렇게 하려면 해당 배포에서 Cisco ISE root CA, node CA 및 endpoints sub CA 인증서를 Cisco ISE Trusted Certificates 저장소로 가져와야 합니다. |

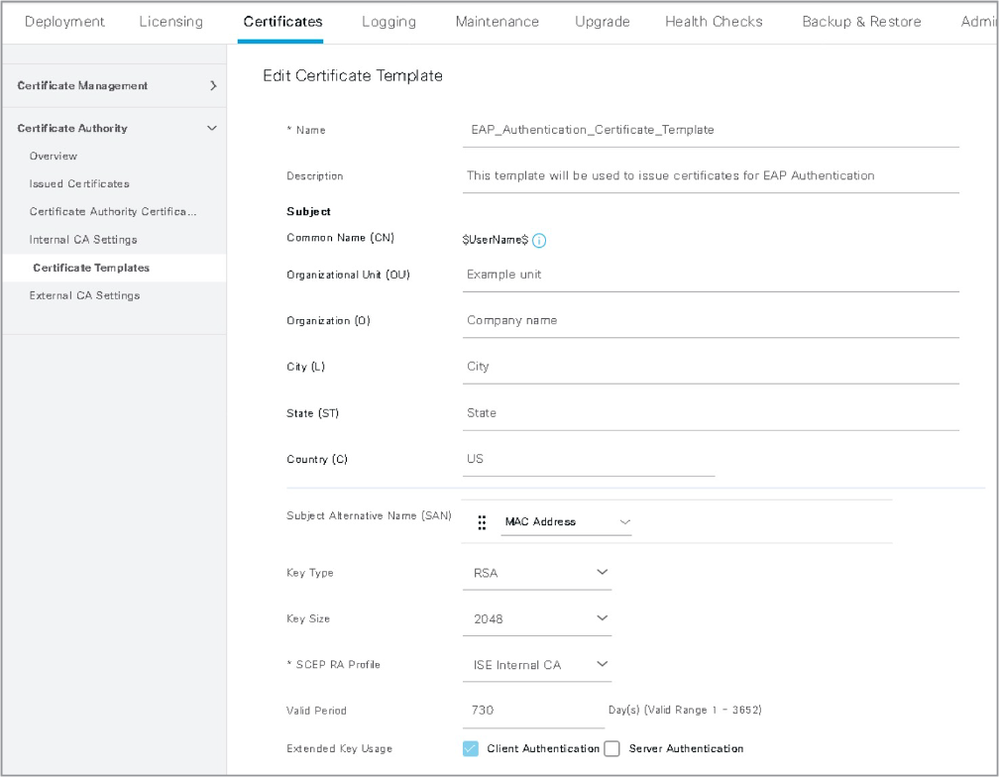

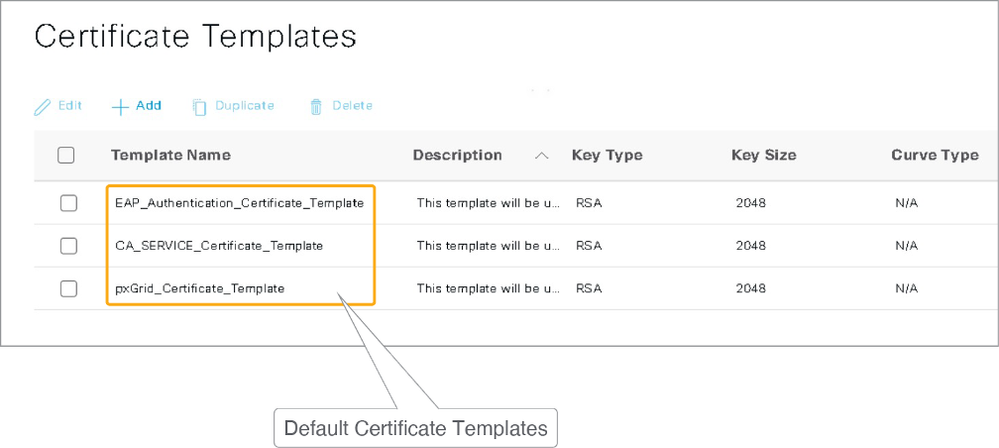

Certificate Templates

인증서 템플릿에는 특정 서비스에 대해 모든 CA에서 발급한 인증서에 공통적인 속성이 포함되어 있습니다. 내부 Cisco ISE CA는 인증서 템플릿을 사용하여 해당 템플릿을 기반으로 인증서를 발급합니다.

해당 설정 프로세스는 아래와 같습니다.

Administration > System > Certificates > Certificate Authority > Certificate Templates in the Cisco ISE administrative interface.

인증서 템플릿은 subject, SAN(Subject Alternative Name), Key type, Key size, 사용해야 하는 SCEP RA 프로필, 인증서의 유효 기간 및 EKU(Extended Key Usage)를 정의합니다. EKU는 인증서를 클라이언트 인증에 사용할지, 서버 인증에 사용할지 또는 둘 다에 사용할지를 지정합니다.

Cisco ISE에는 Cisco ISE CA에 대한 세 가지 기본 인증서 템플릿이 함께 제공됩니다. 필요한 경우 추가 템플릿이 만들어집니다.

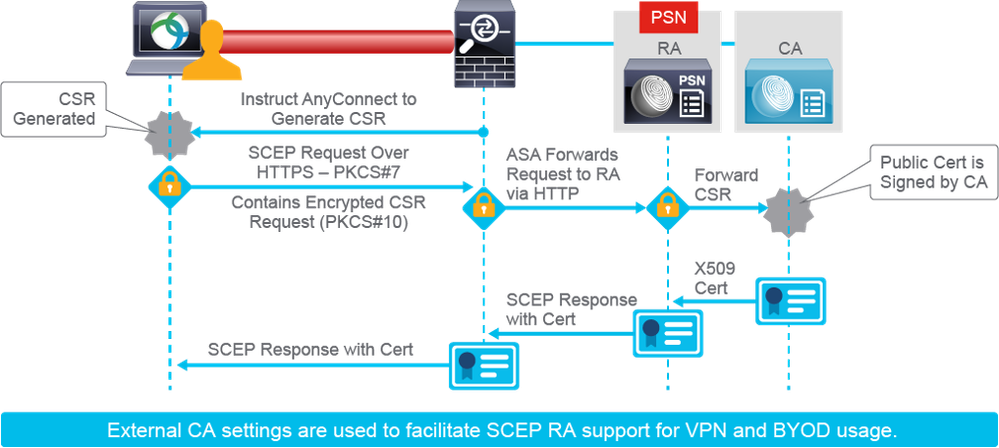

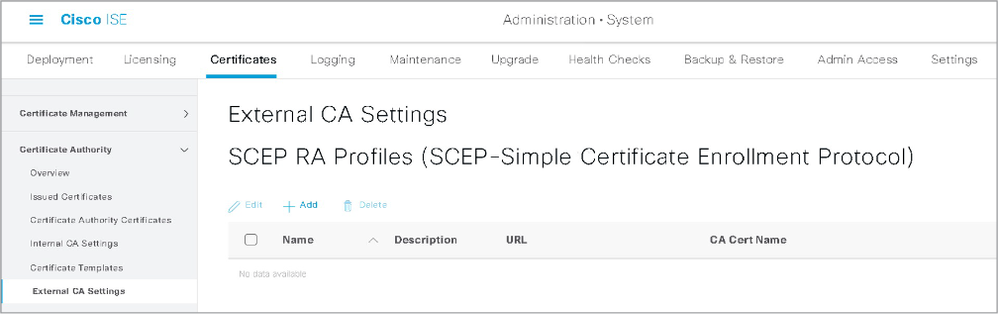

External CA Settings

Cisco ISE는 외부 CA 설정으로 구성하여 VPN 및 BYOD 사용을 위한 SCEP RA 지원을 용이하게 할 수 있습니다.

Cisco ISE는 SCEP를 지원합니다. 이 기능을 사용하면 사용자가 네트워크에 등록할 수 있는 다양한 모바일 장치에 대한 인증서 프로비저닝 기능을 사용할 수 있습니다. Cisco ASA(Adaptive Security Appliance)와 같은 VPN 게이트웨이는 SCEP를 사용하여 Cisco ISE CA에 등록하고 VPN 클라이언트 연결을 지원할 수 있습니다. 이러한 클라이언트는 Cisco ISE CA로부터 end entity 인증서도 받게 됩니다.

Cisco ISE에서는 하나 이상의 SCEP RA 프로필을 구성하여 Cisco ISE가 여러 CA 위치를 가리키도록 할 수 있으며, 이를 Cisco ISE External CA Settings 라고 합니다. 여러 프로필을 허용하면 고가용성을 보장하고 지정된 CA 위치에서 부하 분산을 수행할 수 있다는 이점이 있습니다.

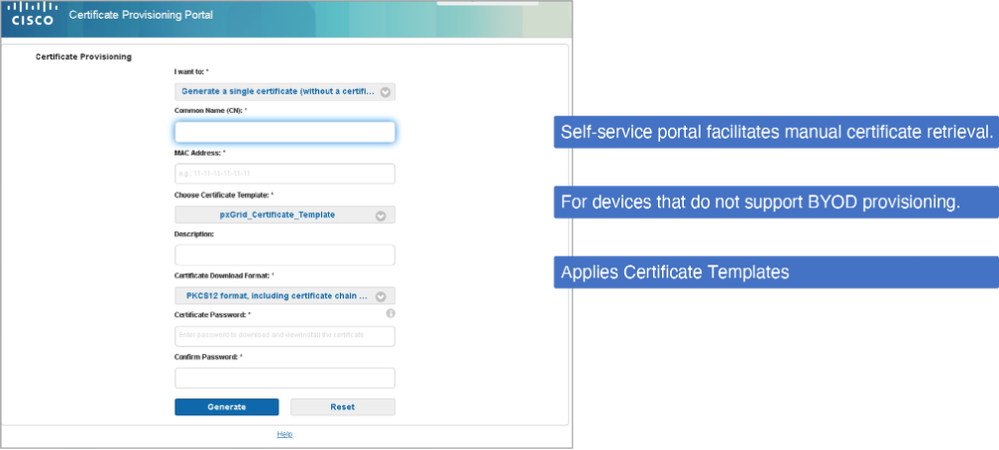

Certificate Provisioning Portal

직원은 Cisco ISE Certificate Provisioning Portal 을 통해 온보딩 플로우를 거칠 수 없고 수동으로 인증서를 발급받아야 하는 디바이스에 대한 인증서를 요청할 수 있습니다.

이러한 장치에는 Linux 기반 시스템, PoS(Point-Of-Sale) 단말기 또는 Windows가 내장된 장치가 포함됩니다. Certificate Provisioning Portal 에서는 권한 있는 사용자 집합이 이러한 장치에 대한 인증서 요청을 업로드하고 키 쌍을 생성하고(필요한 경우) 인증서를 다운로드할 수 있습니다.

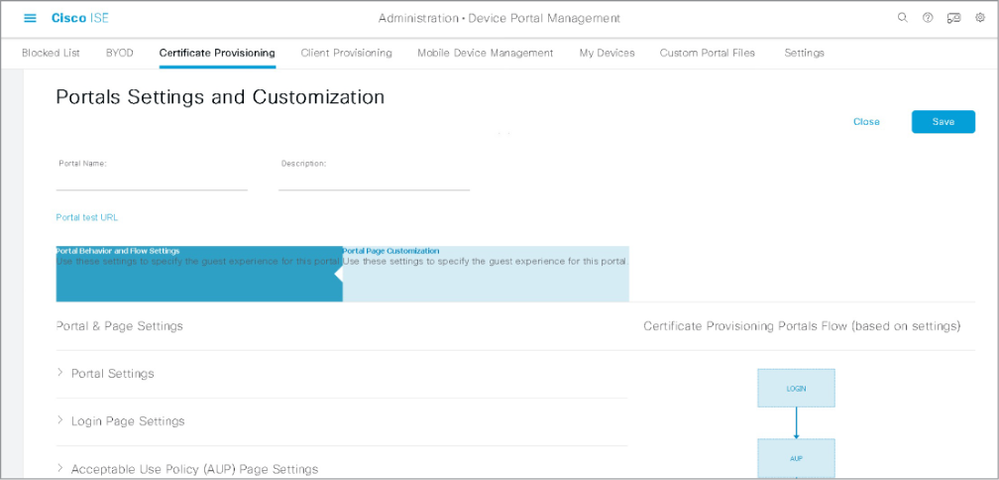

직원은 Cisco ISE GUI에 Administration > Device Portal Management > Certificate Provisioning 메뉴 경로를 따라 포털에 액세스합니다. 포털에서 단일 인증서를 요청하거나 CSV 파일을 사용하여 대량 인증서를 요청할 수 있습니다.

Certificate 프로비져닝 단계는 아래와 같습니다.

- Authorized groups (AdminUI) 설정

- Certificate templates (Admin UI) 설정

- Portal URL (Admin UI) 테스트

- 로그인 그리고 AUP 접속, Post Access Banner (만약 설정이 되어있는 경우)

- Certificate generation method 선택

- 요구되어지는 입력값 입력

- 인증서 생성

- 인증서와 private key (가능한 경우) 다운로드

- 디바이스에 인증서와 private key 설치

상단의 검색창에 키워드, 문구, 또는 질문을 입력하여 궁금한 내용을 찾아보세요.

이곳에서의 여러분의 여정이 훌륭하기를 바랍니다! 시스코 커뮤니티에 빠르게 익숙해지는 데 도움이 되는 몇 가지 링크를 준비했습니다.