Numa manhã como outra qualquer, eu estava no trabalho e recebi a chamada de um amigo dizendo:

"Silésio, preciso da tua ajuda. Todos os nossos sistemas não funcionam, parece que fomos hackeados."

A primeira pergunta que me veio a minha cabeça foi: como isto foi possível? Trata-se de uma empresa grande, importante e com recursos financeiros para prevenir que sofressem ataques.

Por mais curioso que estivesse, concentrei-me na pergunta chave para uma situação como aquela: qual é o vosso plano de resposta para incidentes como estes?

E a resposta foi: não temos.

O resto da história você já consegue imaginar, a empresa perdeu horas a tentar entender algo que não sabia, os serviços ficaram indisponíveis durante este período, a empresa perdeu dinheiro... Neste post você irá aprender como prevenir que esta situação aconteça na sua empresa.

O plano de resposta a incidentes fornece informações para permitir uma recuperação eficiente de incidentes de segurança. Ele é usado para prevenir ou minimizar a interrupção de serviços críticos, minimizar perda de informações proprietárias e confidenciais e facilitar a troca de informações entre os diferentes grupos responsáveis por detectar, identificar, relatar, conter, erradicar e reparar o incidente. Para desenvolver um plano eficaz, uma organização deve saber quais ativos ela está tentando proteger. Elas não podem definir os ataques que serão usados contra elas mas podem determinar os ativos importantes a serem protegidos e como reagir quando forem detectadas ameaças aos ativos.

Aqui estão quatro perguntas básicas que cada organização deve responder ao determinar seu plano de resposta a incidentes:

• Quais são os ativos que estão sendo protegidos?

• Quais são as ameaças aos ativos?

• Como as ameaças são detectadas?

• Como a organização responderá às ameaças?

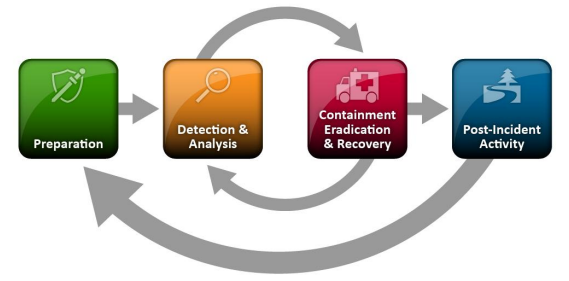

Diferentes organizações podem seguir diferentes processos de resposta a incidentes, mas normalmente seguirão alguns princípios comuns.

Como referência, usaremos o plano de incidente da NIST (National Institute of Standards and Technology).

Preparation

Esta fase inclui a criação e o treinamento da equipe, bem como implantação das ferramentas e recursos necessários para investigar e resolver incidentes de cibersegurança. Também são criados um conjunto de controles com base nos resultados das avaliações de risco.

Detection and Analysis

Esta é uma das fases mais desafiadoras. Enquanto alguns incidentes são fáceis de detectar (por exemplo, DoS), muitas violações e ataques não são detectados por semanas ou até meses. Por isso que a detecção pode ser a tarefa mais difícil na resposta a incidentes. A rede está cheia de “pontos cegos”. A implementação de ferramentas analíticas e de correlação é fundamental para

eliminação desses pontos cegos da rede. Como resultado, a equipe de resposta a incidentes deve reagir rapidamente para analisar e validar cada incidente. Isso é feito por seguindo um processo predefinido enquanto se documenta cada etapa que o analista executa.

O NIST fornece várias recomendações para facilitar a análise de incidentes:

- Crie uma política de retenção de logs

- Executar correlação de eventos

- Manter e usar uma base de conhecimento de informações

- Executar sniffers (wireshark) para coletar dados adicionais

- Busque ajuda de outras pessoas que tenham mais domínio sobre o assunto

- Mantenha todos os relógios sincronizados

- Conheça os diferentes tipos de ataques e vetores de ataque

- Desenvolva processos e procedimentos para reconhecer os sinais de um incidente

- Crie capacidades e processos apropriados de documentação de incidentes

- Crie processos para priorizar efetivamente os incidentes de segurança

- Crie processos para comunicar com eficácia as informações do incidente (interno e comunicações externas)

Containment, Eradication, and Recovery

A fase de contenção, erradicação e recuperação inclui as seguintes atividades:

- A necessidade de preservação de provas

- Disponibilidade do serviço (por exemplo, conectividade de rede, bem como serviços prestados a terceiros)

- Tempo e recursos necessários para implementar a estratégia

- Eficácia da estratégia (por exemplo, contenção parcial ou total contenção)

- Duração da solução (por exemplo, solução de emergência a ser removido em quatro horas, solução temporária para ser removido em duas semanas, ou solução permanente)

- Coleta e tratamento de evidências

- Identificando dos atacantes

Post-Incident Activity

Nesta fase são analisadas as lições aprendidas. O NIST recomenda fazer uma série de perguntas que podem ser usadas como diretrizes durante as reuniões sobre as lições aprendidas:

- Exatamente o que aconteceu e em que momento?

- Quão bem foi o desempenho da equipe e da gerência ao lidar com o incidente?

- Os procedimentos documentados foram seguidos? Eles foram adequados?

- Que informação era necessária antes?

- Foram tomadas medidas ou ações que possam ter inibido a recuperação?

- O que a equipe e a gerência fariam de maneira diferente na próxima vez que um incidente semelhante ocorresse?

- Como o compartilhamento de informações com outras organizações pode ser melhorado?

- Que ações corretivas podem evitar incidentes semelhantes no futuro?

- Quais precursores ou indicadores devem ser observados no futuro para detectar incidentes semelhantes?

- Quais ferramentas ou recursos adicionais são necessários para detectar, analisar e mitigar incidentes futuros?

Mais uma vez, muita informação (eu sei) mas entenda que se todos na organização ou equipa tiverem a mesma base (fundamentos), será mais fácil determinar qual será responsabilidade de cada um.

Empresas com uma postura mais séria em cyber segurança, têm equipas dedicadas com responsabilidades específicas. Por exemplo a Cisco tem a Cisco Talos Intelligence Group dedicada a prevenir, proteger, remediar ataques contra organização pelo mundo a fora. Num próximo post falaremos mais sobre as diferentes equipes.