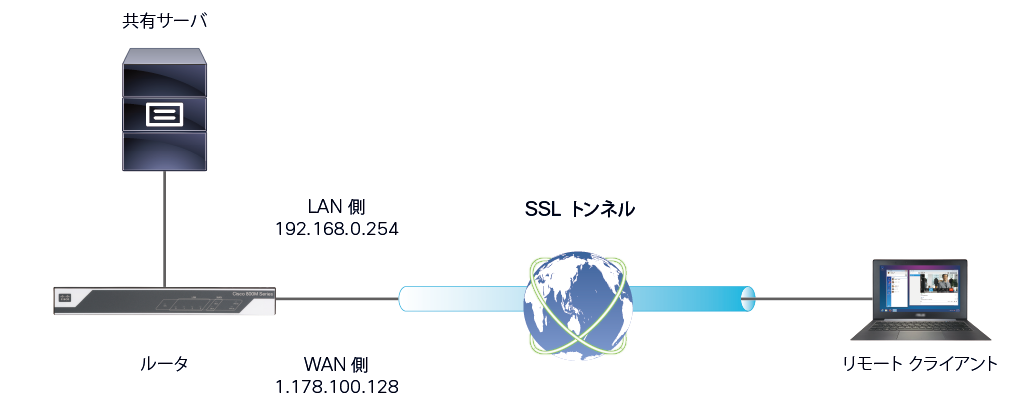

リモート アクセス SSL VPN を使用すると、自宅や外出先からインターネット経由で社内ネットワークに接続し、たとえば在宅勤務中でも、会社の共有フォルダにある資料をダウンロードできます。通信は暗号化されるため(SSL)、情報漏洩の心配はありません。

Cisco 841M J シリーズでは、シスコの VPN クライアント製品 Cisco AnyConnect でリモート アクセス SSL VPN をサポートします。

【注意】

Cisco AnyConnect を導入するためには、サブスクリプション ライセンスの契約が必要です。

Cisco AnyConnect によるリモート アクセス SSL VPN では、ビルトインのリモート アクセス IPsec VPN とは異なり、クライアント(PC やスマートフォンなど)で特別な事前設定が必要ありません。ルータを適切に設定することで、クライアントからルータへの初回アクセス時に、ブラウザ経由で簡単にクライアント ソフトウェア(Cisco AnyConnect セキュア モビリティ クライアント)をインストールできます(WebLaunch)。

ここでは、Cisco 841M J シリーズへの Cisco AnyConnect 設定例について紹介します。この設定例で想定しているシナリオは次のとおりです。

【注意】

前提条件として、Cisco 841M J シリーズを Cisco AnyConnect の SSL VPN ゲートウェイとして動作させるためには、EKU 属性をもつサーバ証明書が必要になります。自社で運用している CA(認証局)または公的 CA からサーバ証明書を取得している場合は、そのサーバ証明書をルータにインポートしてトラストポイントを設定してください。いずれでもない場合は、「サーバ証明書を作成する」を参考に、ルータのローカル CA 機能を利用してサーバ証明書を作成およびトラストポイントを設定してください。

ルータの設定

ステップ①:CLI にアクセスしてログイン、グローバル コンフィギュレーション モードに移行

Router#configure terminal

ステップ②:クライアントの認証方式を設定

Router(config)#aaa new-model

Router(config)#aaa authentication login AL_ANYCON local

Router(config)#username actest1 password cisco123

【メモ】

この設定例では、Cisco AnyConnect のクライアント認証方式として、ローカル認証を設定しています。

ステップ③:クライアントに割り当てる IP アドレス プールを設定

Router(config)#ip local pool AP_ANYCON 192.168.0.200 192.168.0.210

【メモ】

この設定例では、192.168.0.200 ~ 192.168.0.210 で 11 の同時アクセス数を確保しています。

ステップ④:Cisco AnyConnect セキュア モビリティ クライアントのパッケージ ファイルをルータにアップロード

Router(config)#crypto vpn anyconnect flash:/anyconnect-win-4.4.03034-webdeploy-k9.pkg sequence 1

SSLVPN Package SSL-VPN-Client (seq:1): installed successfully

【メモ】

この設定例では、Windows クライアントで WebLaunch をサポートするためのパッケージ ファイルをルータにアップロードしています。各種パッケージ ファイルはここからダウンロードできます。

ステップ⑤:WebVPN ゲートウェイを設定

Router(config)#webvpn gateway WG_ANYCON

% Generating 1024 bit RSA keys, keys will be non-exportable...

[OK] (elapsed time was 0 seconds)

Router(config-webvpn-gateway)#ip address 1.178.100.128 port 443

Router(config-webvpn-gateway)#ssl trustpoint TP_SERVER_CERT

Router(config-webvpn-gateway)#inservice

【メモ】

この設定例では、ssl trustpoint コマンドで「サーバ証明書を作成する」で設定したトラストポイントを指定しています。

ステップ⑥:WebVPN コンテキストを設定

Router(config-webvpn-gateway)#webvpn context WC_ANYCON

Router(config-webvpn-context)#aaa authentication list AL_ANYCON

Router(config-webvpn-context)#gateway WG_ANYCON

Router(config-webvpn-context)#ssl authenticate verify all

Router(config-webvpn-context)#inservice

Router(config-webvpn-context)#policy group PG_ANYCON

Router(config-webvpn-group)#functions svc-enabled

Router(config-webvpn-group)#svc keep-client-installed

Router(config-webvpn-group)#svc dpd-interval gateway 30

Router(config-webvpn-group)#svc keepalive 300

Router(config-webvpn-group)#svc address-pool "AP_ANYCON" netmask 255.255.255.0

Router(config-webvpn-group)#svc split include 192.168.0.0 255.255.255.0

【メモ】

この設定例では、クライアントに割り当てる IP アドレス プールをステップ③で設定した AP_ANYCON(192.168.0.200 ~ 192.168.0.210)としています。また、svc split include コマンドで、クライアントから特定の宛先(192.168.0.0/24)への通信のみを VPN 通信の対象とするスプリット トンネルを設定しています。

Router(config-webvpn-group)#svc default-domain "company.com"

Router(config-webvpn-group)#svc dns-server primary 192.168.0.10

Router(config-webvpn-group)#svc dns-server secondary 192.168.0.11

Router(config-webvpn-group)#svc wins-server primary 192.168.0.10

Router(config-webvpn-group)#svc wins-server secondary 192.168.0.11

【メモ】

Cisco AnyConnect セキュア モビリティ クライアントの仮想アダプタに割り当てられるパラメータを指定しています。実際の環境に合わせて変更してください。

Router(config-webvpn-group)#default-group-policy PG_ANYCON

【メモ】

デフォルトのグループ ポリシーを設定しています。

ルータの設定が完了しました。続けて、Cisco AnyConnect の WebLaunch 機能を紹介します。

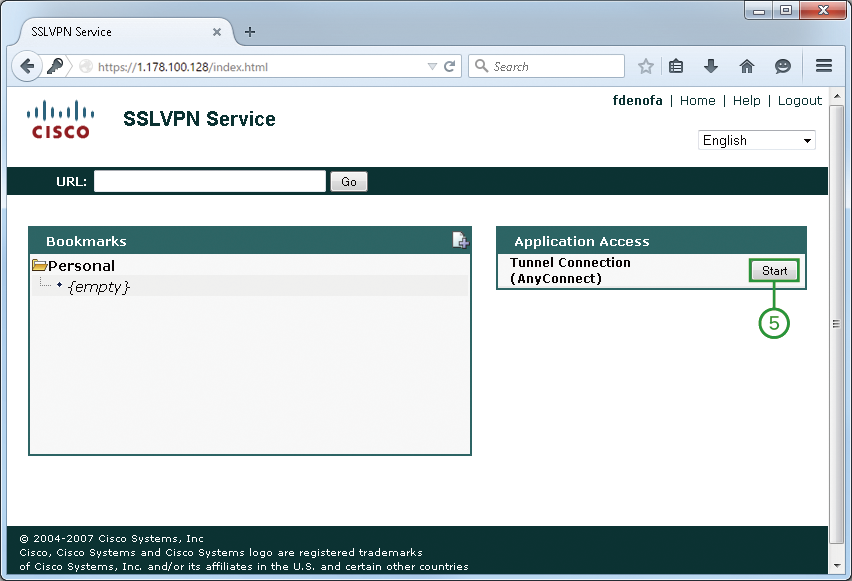

WebLaunch の紹介

Cisco AnyConnect がサポートする WebLaunch によって、あらかじめ Cisco AnyConnect セキュア モビリティ クライアントがインストールされていなくても、クライアントからルータへの初回接続時に、ブラウザ経由で簡単に Cisco AnyConnect セキュア モビリティ クライアントをインストールできます。

ステップ①:クライアントのブラウザから HTTPS でルータに接続

【メモ】

この設定例では、ブラウザのアドレス バーに https://1.178.100.128 を入力します。

ステップ②:ルータの設定ステップ①で設定した[Username]を入力

ステップ③:ルータの設定ステップ①で設定した[Password]を入力

ステップ④:[Login]をクリック

ステップ⑤:[Application Access]パネルの[Tunnel Connection (AnyConnect)]にある[Start]ボタンをクリック

ステップ⑥:自動的にインストールが開始/完了されて VPN に接続されるまで待機

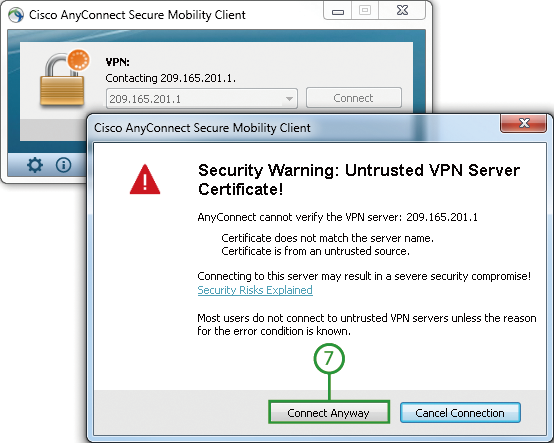

ステップ⑦:[Connect Anyway]をクリック

【メモ】

信頼されない証明書の警告が表示されますが、[Connect Anyway]をクリックして続行します。ここで、たとえば Internet Explorer の場合、[Always trust this VPN server and import the certificate]にチェックしてから[Connect Anyway]をクリックすることで、サーバ証明書がクライアントに保存されて、次回接続から警告が表示されなくなります。

ステップ⑧:ルータの設定ステップ①で設定した[Username]を入力

ステップ⑨:ルータの設定ステップ①で設定した[Password]を入力

ステップ⑩:[OK]をクリック

VPN の接続が完了しました。次回の接続からは、クラインアントにインストールされた Cisco AnyConnect セキュア モビリティ クライアントから直接 VPN に接続できるようになります。