- Cisco Community

- シスコ コミュニティ

- Cisco Designed

- [TKB] Cisco Start ドキュメント

- VPN で拠点ネットワークを本社ネットワークに収容して、本社から一括でインターネット接続する設定例

- RSS フィードを購読する

- 新着としてマーク

- 既読としてマーク

- ブックマーク

- 購読

- 印刷用ページ

- 不適切なコンテンツを報告

- RSS フィードを購読する

- 新着としてマーク

- 既読としてマーク

- ブックマーク

- 購読

- 印刷用ページ

- 不適切なコンテンツを報告

2017-08-01 09:00 AM

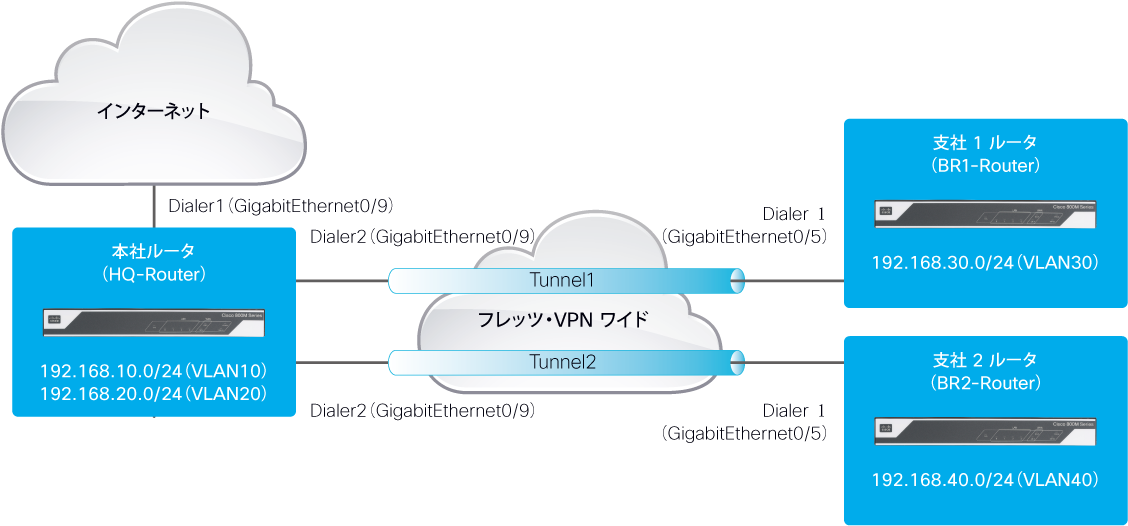

VPN で拠点ネットワークを本社ネットワークに収容して(ハブ & スポーク型 VPN)、本社から一括でインターネットに接続する設定例について紹介します。この設定例で想定しているシナリオは次のとおりです。

- 本社は 1 回線(1 物理回線)でインターネット サービス プロバイダとフレッツ・VPN ワイドに接続

- 支店は、1 回線でフレッツ・VPN ワイドに接続

- 本社および支店間は、フレッツ・VPN ワイドで VPN 接続

- 支店は、本社経由でインターネットに接続

■ 本社ルータの設定例

本社ルータの基本設定を開始します。

ステップ①:CLI にアクセスしてログイン、グローバル コンフィギュレーション モードに移行

yourname#configure terminal

ステップ②:ホスト名を設定(本シナリオでは HQ-Router)

yourname(config)#hostname HQ-Router

ステップ③:no ip domain lookup コマンドを入力

HQ-Router(config)#no ip domain lookup

【メモ】

シスコ ルータにはデフォルトで、認識できない文字列が入力された場合にネットワーク上の DNS サーバにブロードキャスト(255.255.255.255)で問い合わせる機能があります。問い合わせの間、コマンドの入力ができない状態が続くため、no ip domain lookup コマンドで、この機能を無効化することを推奨します。

続いて、本社ルータの LAN 設定を開始します。

このシナリオでは、GigabitEthernet0/3 および GigabitEthernet0/6 で本社 LAN に接続しています。それぞれに VLAN を設定します。

ステップ④:VLAN を作成

HQ-Router(config)#vlan 10

HQ-Router(config-vlan)#name SALES

HQ-Router(config-vlan)#vlan 20

HQ-Router(config-vlan)#name HR

【メモ】

このシナリオでは、VLAN10 を営業部門ネットワーク(SALES)、VLAN20 を人事部門ネットワーク(HR)としています。

ステップ⑤:インターフェイスを設定

HQ-Router(config-vlan)#interface GigabitEthernet0/0

HQ-Router(config-if)#no ip address

HQ-Router(config-if)#interface GigabitEthernet0/1

HQ-Router(config-if)#no ip address

HQ-Router(config-if)#interface GigabitEthernet0/2

HQ-Router(config-if)#no ip address

HQ-Router(config-if)#interface GigabitEthernet0/3

HQ-Router(config-if)#description to_SALES

HQ-Router(config-if)#switchport access vlan 10

HQ-Router(config-if)#no ip address

HQ-Router(config-if)#interface GigabitEthernet0/4

HQ-Router(config-if)#no ip address

HQ-Router(config-if)#interface GigabitEthernet0/5

HQ-Router(config-if)#no ip address

HQ-Router(config-if)#interface GigabitEthernet0/6

HQ-Router(config-if)#description to_HR

HQ-Router(config-if)#switchport access vlan 20

HQ-Router(config-if)#no ip address

HQ-Router(config-if)#interface GigabitEthernet0/7

HQ-Router(config-if)#no ip address

【メモ】

このシナリオでは、GigabitEthernet0/3 が営業部門ネットワークに、GigabitEthernet0/6 が人事部門ネットワークに接続しています。GigabitEthernet0/3 インターフェイスを営業部門ネットワークの VLAN10 アクセス ポートに設定し、GigabitEthernet0/6 インターフェイスを人事部門ネットワークの VLAN20 アクセス ポートに設定します。

ステップ⑥:VLAN インターフェイスを作成および設定

HQ-Router(config-if)#interface Vlan10

HQ-Router(config-if)#description to_SALES-LAN

HQ-Router(config-if)#ip address 192.168.10.254 255.255.255.0

HQ-Router(config-if)#ip nat inside

HQ-Router(config-if)#ip virtual-reassembly in

HQ-Router(config-if)#interface Vlan20

HQ-Router(config-if)#description to_HR-LAN

HQ-Router(config-if)#ip address 192.168.20.254 255.255.255.0

HQ-Router(config-if)#ip nat inside

HQ-Router(config-if)#ip virtual-reassembly in

【メモ】

このシナリオでは、VLAN10 のネットワーク アドレスを 192.168.10.0/24、VLAN20 のネットワーク アドレスは 192.168.20.0/24 として、それぞれアドレス変換(NAT/PAT)における内部(LAN 側、プライベート ネットワーク側)であると定義します。

続いて、本社ルータの WAN 設定(インターネット接続とフレッツ・VPN ワイド接続)を開始します。

このシナリオでは、GigabitEthernet0/9 で WAN に接続しています。GigabitEthernet0/9 に、プロバイダおよびフレッツ・VPN ワイドに接続するための論理インターフェイスを設定します。

ステップ⑦:インターフェイスを設定

HQ-Router(config-if)#interface GigabitEthernet0/8

HQ-Router(config-if)#no ip address

HQ-Router(config-if)#shutdown

HQ-Router(config-if)#duplex auto

HQ-Router(config-if)#speed auto

HQ-Router(config-if)#interface GigabitEthernet0/9

HQ-Router(config-if)#description to_ISP_and_FletsVPNwide

HQ-Router(config-if)#no ip address

HQ-Router(config-if)#duplex auto

HQ-Router(config-if)#speed auto

【メモ】

物理インターフェイス GigabitEthernet0/9 に IP アドレスは設定しません。

ステップ⑧:PPPoE を有効化

HQ-Router(config-if)#pppoe enable group global

HQ-Router(config-if)#pppoe-client dial-pool-number 1

HQ-Router(config-if)#pppoe-client dial-pool-number 2

HQ-Router(config-if)#no shutdown

【メモ】

物理インターフェイス GigabitEthernet0/9 で、あとで作成する論理インターフェイス Dialer1 および Dialer2 を使用して、PPPoE セッションを確立するための設定です。pppoe-client dial-pool-number 1 は Dialer1 にあとで設定する dialer pool 1 とマッピング、pppoe-client dial-pool-number 2 は Dialer2 にあとで設定する dialer pool 2 とマッピングされます。

ステップ⑨:論理インターフェイス Dialer1 を作成および設定

HQ-Router(config-if)#interface Dialer1

HQ-Router(config-if)#description to_ISP

【メモ】

このシナリオでは、プロバイダとの PPPoE セッションは、論理インタフェース Dialer1 の動作によって確立要求されます。

HQ-Router(config-if)#ip address negotiated

HQ-Router(config-if)#ip nat outside

HQ-Router(config-if)#ip virtual-reassembly in

【メモ】

PPP セッションの確立時に IP アドレスがダイナミックにアサインされます。アドレス変換(NAT/PAT)における外部(WAN 側、グローバル ネットワーク側)であると定義します。

HQ-Router(config-if)#encapsulation ppp

【メモ】

PPP カプセル化によって、パケットが入出力されます。

HQ-Router(config-if)#dialer pool 1

【メモ】

dialer pool 1 は、物理インターフェイス GigabitEthernet0/9 にステップ⑧で設定した pppoe-client dial-pool-number 1 とのマッピングです。

HQ-Router(config-if)#dialer-group 1

【メモ】

あとで定義するトラフィック パターン dialer-list 1 を使用して、このパターンにマッチするトラフィックをダイヤル対象として認識して PPPoE セッションの確立要求を起動するための設定です。

HQ-Router(config-if)#ppp authentication chap callin

HQ-Router(config-if)#ppp chap hostname ISP1@cisco.com

HQ-Router(config-if)#ppp chap password 0 cisco

【メモ】

プロバイダとの認証方法を CHAP に指定します。callin パラメータによって、プロバイダによるユーザ認証の片方向でのみ認証されます。このシナリオでは、プロバイダから提供されるユーザ名を ISP1@cisco.com、パスワードを cisco としています。

HQ-Router(config-if)#ppp ipcp dns request accept

HQ-Router(config-if)#ppp ipcp route default

【メモ】

DNS サーバ アドレスを PPP 接続時に自動取得するように設定し、BAS(Broadband Access Server)のアドレスをネクスト ホップとしたデフォルト ルートを自動生成するように設定します。

ステップ⑩:論理インターフェイス Dialer2 を作成および設定

HQ-Router(config-if)#interface Dialer2

HQ-Router(config-if)#description to_FletsVPNwide

【メモ】

このシナリオでは、フレッツ・VPN ワイドとの PPPoE セッションは、論理インタフェース Dialer2 の動作によって確立要求されます。

HQ-Router(config-if)#ip address 30.255.255.1 255.255.255.0

HQ-Router(config-if)#ip virtual-reassembly in

【メモ】

フレッツ・VPN ワイドから配布された IP アドレスを設定します(Dialer1 と同様に ip address negotiated の場合もあります)。

HQ-Router(config-if)#encapsulation ppp

【メモ】

PPP カプセル化によって、パケットが入出力されます。

HQ-Router(config-if)#dialer pool 2

【メモ】

dialer pool 2 は、物理インターフェイス GigabitEthernet0/9 にステップ⑧で設定した pppoe-client dial-pool-number 2 とのマッピングです。

HQ-Router(config-if)#dialer-group 1

【メモ】

あとで定義するトラフィック パターン dialer-list 1 を使用して、このパターンにマッチするトラフィックをダイヤル対象として認識して PPPoE セッションの確立要求を起動するための設定です。

HQ-Router(config-if)#ppp authentication chap callin

HQ-Router(config-if)#ppp chap hostname NTT1@domain

HQ-Router(config-if)#ppp chap password 0 nttuser

【メモ】

フレッツ・VPN ワイドとの認証方法を CHAP に指定します。callin パラメータによって、フレッツ・VPN ワイドによるユーザ認証の片方向でのみ認証されます。このシナリオでは、フレッツ・VPN ワイドから提供されるユーザ名を NTT1@domain、パスワードを nttuser としています。

ステップ⑪:ルーティング テーブルを設定

HQ-Router(config-if)#ip route 0.0.0.0 0.0.0.0 Dialer1

【メモ】

スタティック デフォルト ルートとして Dialer1 を指定します。ステップ⑨で、ppp ipcp route default コマンドでデフォルト ルートを自動生成するように設定した場合は、この設定は不要です。

ステップ⑫:PPPoE セッション確立要求のトリガーとなるトラフィックを定義

HQ-Router(config)#dialer-list 1 protocol ip permit

【メモ】

dialer-list 1 で適用させるトラフィックを指定します。このシナリオでは、すべての IP トラフィックをダイヤル対象に設定します。

ステップ⑬:アドレス変換(PAT)を設定

HQ-Router(config)#access-list 1 permit 192.168.0.0 0.0.255.255

【メモ】

ネットワーク 192.168.10.0/24 および 192.168.20.0/24 を送信元とするトラフィックがマッチする標準アクセス リストです。このシナリオでは、アドレス変換対象のトラフィックを定義しています。なお、access-list 1 permit 192.168.10.0 0.0.0.255 および access-list 1 permit 192.168.20.0 0.0.0.255 のようにも設定できます(ワイルド カード マスクに注意してください)。

HQ-Router(config)#ip nat inside source list 1 interface Dialer1 overload

【メモ】

access-list 1 にマッチするトラフィックは、Dialer1 インターフェイスの IP アドレスをグローバル アドレスとして利用してアドレス変換(PAT)されます。

続いて、本社ルータの WAN 設定(VPN 接続)を開始します。

このシナリオでは、ハブ & スポーク型のサイト間 IPsec VPN を構成します。論理インターフェイス Dialer2 で接続するフレッツ・VPN ワイドに VPN トンネルを確立、つまり NTT の VPN サービスの中で、さらに VPN を確立させます。

ステップ⑭:暗号化に使用する IPsec を設定

HQ-Router(config)#crypto isakmp policy 1

【メモ】

IKE ネゴシエーション時に使用される IKE ポリシーです。コマンド番号は任意です。

HQ-Router(config-isakmp)#encr aes

HQ-Router(config-isakmp)#hash sha256

HQ-Router(config-isakmp)#authentication pre-share

HQ-Router(config-isakmp)#group 2

【メモ】

このシナリオでは、IKE ポリシーに使用される暗号化アルゴリズムを AES 128 ビット(AES 256 ビットを設定する場合は encr aes 256 コマンドを入力)、ハッシュ アルゴリズムを SHA 256 ビット、認証方式を事前共有キー認証、Diffie-Hellman グループをグループ 2(1,024 bit)としています。

HQ-Router(config-isakmp)#crypto isakmp key cisco address 0.0.0.0

HQ-Router(config)#crypto isakmp keepalive 30

【メモ】

このシナリオでは、リモート ピアの IP アドレスを 0.0.0.0(ワイルド カード)、そのピアに対する IKE 事前共有キーを cisco、IKE キープ アライブ(Dead Peer Ditection;DPD)を送信する間隔を 30 としています。

HQ-Router(config)#crypto ipsec transform-set MYSET esp-3des esp-md5-hmac

【メモ】

トランスフォーム セット MYSET (IPsec セキュリティ プロトコルとアルゴリズムの有効な組み合わせ)を定義します。

HQ-Router(cfg-crypto-trans)#mode tunnel

【メモ】

IPsec トンネル モードに設定します。

HQ-Router(cfg-crypto-trans)#crypto ipsec profile TP

HQ-Router(ipsec-profile)#set transform-set MYSET

【メモ】

IPsec パラメータを定義するために IPsec プロファイル TP を作成し、この TP プロファイルで使用するトランスフォーム セットを MYSET に指定します。

ステップ⑮:トンネル インターフェイスを設定

HQ-Router(ipsec-profile)#interface Tunnel1

HQ-Router(config-if)#description to_BR1

HQ-Router(config-if)#ip address 172.16.1.1 255.255.255.0

HQ-Router(config-if)#ip nat inside

【メモ】

1 つ目の支社とのトンネル インターフェイスです。IP アドレスには、このトンネル用のユニークなアドレスを設定します。また、アドレス変換(NAT/PAT)における内部(LAN 側、プライベート ネットワーク側)であると定義します。このシナリオでは、支社からのインターネット宛のトラフィックは本社を経由するため、各トンネル インターフェイスでこの設定が必要です。

HQ-Router(config-if)#tunnel source Dialer2

HQ-Router(config-if)#tunnel mode ipsec ipv4

HQ-Router(config-if)#tunnel destination 40.255.255.1

HQ-Router(config-if)#tunnel protection ipsec profile TP

【メモ】

このシナリオでは、トンネルの送信元エンドポイントを本社ルータの Dialer2、カプセル化方法を IPsec、宛先エンドポイントを支社ルータの Dialer インターフェイスに割り当てられたグローバル IP アドレスとし、IPsec プロファイル TP を適用しています。

同様に、2 つ目の支社とのトンネル インターフェイスを作成および設定します。

HQ-Router(ipsec-profile)#interface Tunnel2

HQ-Router(config-if)#description to_BR2

HQ-Router(config-if)#ip address 172.16.2.1 255.255.255.0

HQ-Router(config-if)#ip nat inside

HQ-Router(config-if)#tunnel source Dialer2

HQ-Router(config-if)#tunnel mode ipsec ipv4

HQ-Router(config-if)#tunnel destination 80.255.255.1

HQ-Router(config-if)#tunnel protection ipsec profile TP

ステップ⑯:ルーティング テーブルを設定

HQ-Router(config-if)#ip route 40.255.255.0 255.255.255.0 Dialer2

HQ-Router(config)#ip route 80.255.255.0 255.255.255.0 Dialer2

【メモ】

トンネル インターフェイスの宛先エンドポイント宛のルートを定義しています。デフォルト ルートが Dialer1 であるため、この設定がトンネルを確立するために必要です。

HQ-Router(config)#ip route 192.168.30.0 255.255.255.0 Tunnel1

HQ-Router(config)#ip route 192.168.40.0 255.255.255.0 Tunnel2

【メモ】

支社向きのスタティック ルートを定義しています。

ステップ⑰:アドレス変換(PAT)を設定

HQ-Router(config)#access-list 1 permit 192.168.30.0 0.0.0.255

HQ-Router(config)#access-list 1 permit 192.168.40.0 0.0.0.255

【メモ】

ネットワーク 192.168.30.0/24(1 つ目の支社 BR1 の LAN)および 192.168.40.0/24(2 つ目の支社 BR2 の LAN) を送信元とするトラフィックがマッチする標準アクセス リストです。このシナリオでは、アドレス変換対象のトラフィックを定義しています。なお、ステップ⑬で、access-list 1 permit 192.168.0.0 0.0.255.255 を設定した場合、192.168.30.0/24 および 192.168.40.0/24 もマッチするため、この設定は不要です。

HQ-Router(config)#ip nat inside source list 1 interface Dialer1 overload

【メモ】

access-list 1 にマッチするトラフィックは、Dialer1 インターフェイスの IP アドレスをグローバル アドレスとして利用してアドレス変換(PAT)されます(ステップ⑬で設定済みです)。

これまでの設定で、本社ルータの設定が完了しました。

続けて、支社ルータ 1 の設定を開始します。

■ 支社ルータ 1 の設定例

支社ルータ 1 の基本設定を開始します。

ステップ①:CLI にアクセスしてログイン、グローバル コンフィギュレーション モードに移行

yourname#enable

yourname#configure terminal

ステップ②:ホスト名を設定(本シナリオでは BR1-Router)

yourname(config)#hostname BR1-Router

ステップ③:no ip domain lookup コマンドを入力

BR1-Router(config)#no ip domain lookup

続いて、支社ルータ 1 の LAN 設定を開始します。

このシナリオでは、GigabitEthernet0/3 で 1 つ目の支社 LAN に接続しています。VLAN を設定します。

ステップ④:VLAN を作成

BR1-Router(config)#vlan 30

BR1-Router(config-vlan)#name SALES

ステップ⑤:インターフェイスを設定

BR1-Router(config-vlan)#interface GigabitEthernet0/0

BR1-Router(config-if)#no ip address

BR1-Router(config-if)#interface GigabitEthernet0/1

BR1-Router(config-if)#no ip address

BR1-Router(config-if)#interface GigabitEthernet0/2

BR1-Router(config-if)#no ip address

BR1-Router(config-if)#interface GigabitEthernet0/3

BR1-Router(config-if)#description to_SALES

BR1-Router(config-if)#switchport access vlan 30

BR1-Router(config-if)#no ip address

【メモ】

このシナリオでは、GigabitEthernet0/3 が支社 LAN に接続しています。GigabitEthernet0/3 インターフェイスを VLAN30 アクセス ポートに設定します。

ステップ⑥:VLAN インターフェイスを作成および設定

BR1-Router(config-if)#interface Vlan30

BR1-Router(config-if)#description to_SALES-LAN

BR1-Router(config-if)#ip address 192.168.30.254 255.255.255.0

BR1-Router(config-if)#ip nat inside

BR1-Router(config-if)#ip virtual-reassembly in

【メモ】

このシナリオでは、VLAN30 のネットワーク アドレスを 192.168.30.0/24 として、それぞれアドレス変換(NAT/PAT)における内部(LAN 側、プライベート ネットワーク側)であると定義します。

続いて、支社 1 ルータの WAN 設定(フレッツ・VPN ワイド接続)を開始します。

このシナリオでは、GigabitEthernet0/5 で WAN に接続しています。GigabitEthernet0/5 に、フレッツ・VPN ワイドに接続するための論理インターフェイスを設定します。

ステップ⑦:インターフェイスを設定

BR1-Router(config-if)#interface GigabitEthernet0/4

BR1-Router(config-if)#no ip address

BR1-Router(config-if)#shutdown

BR1-Router(config-if)#duplex auto

BR1-Router(config-if)#speed auto

BR1-Router(config-if)#interface GigabitEthernet0/5

BR1-Router(config-if)#description to_FletsVPNwide

BR1-Router(config-if)#no ip address

BR1-Router(config-if)#duplex auto

BR1-Router(config-if)#speed auto

【メモ】

物理インターフェイス GigabitEthernet0/5 に IP アドレスは設定しません。

ステップ⑧:PPPoE を有効化

BR1-Router(config-if)#pppoe enable group global

BR1-Router(config-if)#pppoe-client dial-pool-number 1

BR1-Router(config-if)#no shutdown

ステップ⑨:論理インターフェイス Dialer1 を作成および設定

BR1-Router(config-if)#interface Dialer1

BR1-Router(config-if)#description to_FletsVPNwide

BR1-Router(config-if)#ip address 40.255.255.1 255.255.255.0

BR1-Router(config-if)#ip virtual-reassembly in

BR1-Router(config-if)#encapsulation ppp

BR1-Router(config-if)#dialer pool 1

BR1-Router(config-if)#dialer-group 1

BR1-Router(config-if)#ppp authentication chap callin

BR1-Router(config-if)#ppp chap hostname NTT2@domain

BR1-Router(config-if)#ppp chap password 0 nttuser

BR1-Router(config-if)#dialer-list 1 protocol ip permit

【メモ】

このシナリオでは、フレッツ・VPN ワイドから提供されるユーザ名を NTT2@domain、パスワードを nttuser としています。

続いて、支社 1 ルータの WAN 設定(VPN 接続)を開始します。

このシナリオでは、ハブ & スポーク型のサイト間 IPsec VPN を構成します。論理インターフェイス Dialer1 で接続するフレッツ・VPN ワイドに VPN トンネルを確立、つまり NTT の VPN サービスの中で、さらに VPN を確立させます。また、支社からのインターネット接続は、VPN を通じて本社経由となります。

ステップ⑩:暗号化に使用する IPsec を設定

BR1-Router(config-if)#crypto isakmp policy 1

BR1-Router(config-isakmp)#encr aes

BR1-Router(config-isakmp)#hash sha256

BR1-Router(config-isakmp)#authentication pre-share

BR1-Router(config-isakmp)#group 2

BR1-Router(config-isakmp)#crypto isakmp key cisco address 30.255.255.0

BR1-Router(config)#crypto isakmp keepalive 30

【メモ】

このシナリオでは、リモート ピアの IP アドレスを、本社ルータ Dialer2 インターフェイスの IP アドレス 30.255.255.1 とワイルド カードを合わせて 30.255.255.0、そのピアに対する IKE 事前共有キーを cisco、IKE キープ アライブ(Dead Peer Ditection;DPD)を送信する間隔を 30 としています。

BR1-Router(config)#crypto ipsec transform-set MYSET esp-3des esp-md5-hmac

BR1-Router(cfg-crypto-trans)#mode tunnel

BR1-Router(cfg-crypto-trans)#crypto ipsec profile TP

BR1-Router(ipsec-profile)#set transform-set MYSET

ステップ⑪:トンネル インターフェイスを設定

BR1-Router(ipsec-profile)#interface Tunnel1

BR1-Router(config-if)#description to_HQ

BR1-Router(config-if)#ip address 172.16.1.2 255.255.255.0

BR1-Router(config-if)#ip nat inside

【メモ】

本社とのトンネル インターフェイスです。IP アドレスには、このトンネル用のユニークなアドレスとして、本社側 Tunnel1 インターフェイス 172.16.1.1/24 と同じネットワーク 172.168.1.0/24 のアドレスに設定します。

BR1-Router(config-if)#tunnel source Dialer1

BR1-Router(config-if)#tunnel mode ipsec ipv4

BR1-Router(config-if)#tunnel destination 30.255.255.1

BR1-Router(config-if)#tunnel protection ipsec profile TP

【メモ】

このシナリオでは、トンネルの送信元エンドポイントを支社 1 ルータの Dialer1、宛先エンドポイントを本社ルータの Dialer2 インターフェイスに割り当てられたグローバル IP アドレスとしています。

ステップ⑫:ルーティング テーブルを設定

BR1-Router(config-if)#ip route 0.0.0.0 0.0.0.0 Tunnel1

【メモ】

スタティック デフォルト ルートとして Tunnel1 を指定します。このルートには、本社、他支店、およびインターネット向けのルートが含まれます。

BR1-Router(config-if)#ip route 30.255.255.0 255.255.255.0 Dialer1

【メモ】

トンネル インターフェイスの宛先エンドポイント宛のルートを定義しています。デフォルト ルートが Tunnel1 であるため、この設定がトンネルを確立するために必要です。

これまでの設定で、支社 1 ルータの設定が完了しました。

続けて、支社 2 ルータの設定を開始します。

■ 支社ルータ 2 の設定例

支社ルータ 2 の基本設定を開始します。

ステップ①:CLI にアクセスしてログイン、グローバル コンフィギュレーション モードに移行

yourname#enable

yourname#configure terminal

ステップ②:ホスト名を設定(本シナリオでは BR2-Router)

yourname(config)#hostname BR1-Router

ステップ③:no ip domain lookup コマンドを入力

BR2-Router(config)#no ip domain lookup

続いて、支社ルータ 2 の LAN 設定を開始します。

このシナリオでは、GigabitEthernet0/3 で 2 つ目の支社 LAN に接続しています。VLAN を設定します。

ステップ④:VLAN を作成

BR2-Router(config)#vlan 40

BR2-Router(config-vlan)#name SALES

ステップ⑤:インターフェイスを設定

BR2-Router(config-vlan)#interface GigabitEthernet0/0

BR2-Router(config-if)#no ip address

BR2-Router(config-if)#interface GigabitEthernet0/1

BR2-Router(config-if)#no ip address

BR2-Router(config-if)#interface GigabitEthernet0/2

BR2-Router(config-if)#no ip address

BR2-Router(config-if)#interface GigabitEthernet0/3

BR2-Router(config-if)#description to_SALES

BR2-Router(config-if)#switchport access vlan 40

BR2-Router(config-if)#no ip address

【メモ】

このシナリオでは、GigabitEthernet0/3 が支社 LAN に接続しています。GigabitEthernet0/3 インターフェイスを VLAN40 アクセス ポートに設定します。

ステップ⑥:VLAN インターフェイスを作成および設定

BR2-Router(config-if)#interface Vlan40

BR2-Router(config-if)#description to_SALES-LAN

BR2-Router(config-if)#ip address 192.168.40.254 255.255.255.0

BR2-Router(config-if)#ip nat inside

BR2-Router(config-if)#ip virtual-reassembly in

【メモ】

このシナリオでは、VLAN40 のネットワーク アドレスを 192.168.40.0/24 として、それぞれアドレス変換(NAT/PAT)における内部(LAN 側、プライベート ネットワーク側)であると定義します。

続いて、支社 2 ルータの WAN 設定(フレッツ・VPN ワイド接続)を開始します。

このシナリオでは、GigabitEthernet0/5 で WAN に接続しています。GigabitEthernet0/5 に、フレッツ・VPN ワイドに接続するための論理インターフェイスを設定します。

ステップ⑦:インターフェイスを設定

BR2-Router(config-if)#interface GigabitEthernet0/4

BR2-Router(config-if)#no ip address

BR2-Router(config-if)#shutdown

BR2-Router(config-if)#duplex auto

BR2-Router(config-if)#speed auto

BR2-Router(config-if)#interface GigabitEthernet0/5

BR2-Router(config-if)#description to_FletsVPNwide

BR2-Router(config-if)#no ip address

BR2-Router(config-if)#duplex auto

BR2-Router(config-if)#speed auto

【メモ】

物理インターフェイス GigabitEthernet0/5 に IP アドレスは設定しません。

ステップ⑧:PPPoE を有効化

BR2-Router(config-if)#pppoe enable group global

BR2-Router(config-if)#pppoe-client dial-pool-number 1

BR2-Router(config-if)#no shutdown

ステップ⑨:論理インターフェイス Dialer1 を作成および設定

BR2-Router(config-if)#interface Dialer1

BR2-Router(config-if)#description to_FletsVPNwide

BR2-Router(config-if)#ip address 80.255.255.1 255.255.255.0

BR2-Router(config-if)#ip virtual-reassembly in

BR2-Router(config-if)#encapsulation ppp

BR2-Router(config-if)#dialer pool 1

BR2-Router(config-if)#dialer-group 1

BR2-Router(config-if)#ppp authentication chap callin

BR2-Router(config-if)#ppp chap hostname NTT3@domain

BR2-Router(config-if)#ppp chap password 0 nttuser

BR2-Router(config-if)#dialer-list 1 protocol ip permit

【メモ】

このシナリオでは、フレッツ・VPN ワイドから提供されるユーザ名を NTT3@domain、パスワードを nttuser としています。

続いて、支社 2 ルータの WAN 設定(VPN 接続)を開始します。

このシナリオでは、ハブ & スポーク型のサイト間 IPsec VPN を構成します。論理インターフェイス Dialer1 で接続するフレッツ・VPN ワイドに VPN トンネルを確立、つまり NTT の VPN サービスの中で、さらに VPN を確立させます。また、支社からのインターネット接続は、VPN を通じて本社経由となります。

ステップ⑩:暗号化に使用する IPsec を設定

BR2-Router(config-if)#crypto isakmp policy 1

BR2-Router(config-isakmp)#encr aes

BR2-Router(config-isakmp)#hash sha256

BR2-Router(config-isakmp)#authentication pre-share

BR2-Router(config-isakmp)#group 2

BR2-Router(config-isakmp)#crypto isakmp key cisco address 30.255.255.0

BR2-Router(config)#crypto isakmp keepalive 30

【メモ】

このシナリオでは、リモート ピアの IP アドレスを、本社ルータ Dialer2 インターフェイスの IP アドレス 30.255.255.1 とワイルド カードを合わせて 30.255.255.0、そのピアに対する IKE 事前共有キーを cisco、IKE キープ アライブ(Dead Peer Ditection;DPD)を送信する間隔を 30 としています。

BR2-Router(config)#crypto ipsec transform-set MYSET esp-3des esp-md5-hmac

BR2-Router(cfg-crypto-trans)#mode tunnel

BR2-Router(cfg-crypto-trans)#crypto ipsec profile TP

BR2-Router(ipsec-profile)#set transform-set MYSET

ステップ⑪:トンネル インターフェイスを設定

BR2-Router(ipsec-profile)#interface Tunnel1

BR2-Router(config-if)#description to_HQ

BR2-Router(config-if)#ip address 172.16.1.3 255.255.255.0

BR2-Router(config-if)#ip nat inside

【メモ】

本社とのトンネル インターフェイスです。IP アドレスには、このトンネル用のユニークなアドレスとして、本社側 Tunnel1 インターフェイス 172.16.1.1/24 と同じネットワーク 172.168.1.0/24 のアドレスに設定します。

BR2-Router(config-if)#tunnel source Dialer1

BR2-Router(config-if)#tunnel mode ipsec ipv4

BR2-Router(config-if)#tunnel destination 30.255.255.1

BR2-Router(config-if)#tunnel protection ipsec profile TP

【メモ】

このシナリオでは、トンネルの送信元エンドポイントを支社 2 ルータの Dialer1、宛先エンドポイントを本社ルータの Dialer2 インターフェイスに割り当てられたグローバル IP アドレスとしています。

ステップ⑫:ルーティング テーブルを設定

BR2-Router(config-if)#ip route 0.0.0.0 0.0.0.0 Tunnel1

【メモ】

スタティック デフォルト ルートとして Tunnel1 を指定します。このルートには、本社、他支店、およびインターネット向けのルートが含まれます。

BR2-Router(config-if)#ip route 30.255.255.0 255.255.255.0 Dialer1

【メモ】

トンネル インターフェイスの宛先エンドポイント宛のルートを定義しています。デフォルト ルートが Tunnel1 であるため、この設定がトンネルを確立するために必要です。

これまでの設定で、支社 2 ルータの設定が完了しました。

以上で、本シナリオの設定は完了です。

検索バーにキーワード、フレーズ、または質問を入力し、お探しのものを見つけましょう

シスコ コミュニティをいち早く使いこなしていただけるよう役立つリンクをまとめました。みなさんのジャーニーがより良いものとなるようお手伝いします