3.4 Identity Management

Identity Sources Overview

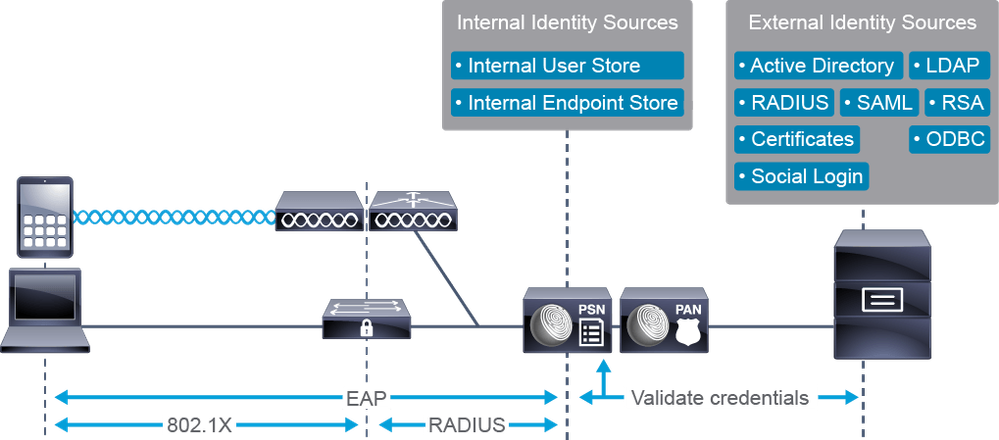

Cisco ISE는 다양한 identity 소스를 사용하여 자격 증명의 유효성을 검사하고 그룹 정보 및 기타 사용자 또는 endpoint 속성을 확인합니다. Cisco ISE는 내부 및 외부 identity 소스를 지원합니다.

내부 identity 소스는 아래와 같습니다.

- User : 사용자 신원 정보에는 사용자 이름, 비밀번호, 이메일 주소, 계정 설명, 관련 관리 그룹, 사용자 그룹 및 역할이 포함될 수 있습니다.

- Endpoint : Endpoint 신원 정보는 유선, 무선 또는 VPN 연결 장치에 대해 저장됩니다. Endpoint identity 저장소는 일반적으로 MAC 주소로 endpoint를 식별합니다. 저장된 endpoint 속성에는 플랫폼 및 OS 버전과 같은 다른 속성도 포함될 수 있습니다.

Cisco ISE 지원하는 외부identity 소스는 아래와 같습니다.

- LDAP : LDAP는 디렉토리 서비스를 쿼리하고 수정하는 데 사용되는 표준 기반 네트워킹 프로토콜입니다. LDAP는 Active Directory 서버와 Sun Directory 서버 및 NetIQ eDirectory(Novell eDirectory)와 같은 이전 서버에서 사용자 identity를 검색하는 데 사용할 수 있습니다.

- Active Directory(Multi-AD) : Cisco ISE는 Active Directory를 사용하여 사용자, 시스템, 그룹 및 속성에 대한 정보에 액세스합니다. Cisco ISE는 도메인 간에 특정 trust가 필요 없이 Active Directory 도메인에 여러 번 조인하는 Multi-AD를 지원합니다.

- RADIUS : RADIUS identity 소스는 주체 및 해당 자격 증명의 외부 컬렉션이며 통신을 위해 RADIUS 프로토콜을 사용합니다. Cisco ISE는 모든 RADIUS RFC 2865 호환 서버를 지원합니다.

- RSA : RSA SecurID는 사용자 인증을 위한 고유한 동적 인증 코드를 제공하는Two-factor 인증 외부 인증 서버입니다.

- SAML : SAMLv2(Security Assertion Markup Language Version 2.0)는 IdP와 서비스 공급자(Cisco ISE) 간에 보안 인증 정보를 교환할 수 있게 해줍니다.

- Certificate : 일부 인증 방법은 비밀번호 또는 OTP(One-Time Password) 기반 인증과 함께 또는 대신에 인증서를 사용합니다. 예를 들어 EAP-TLS(Extensible Authentication Protocol-Transport Layer Security) 인증서 기반 인증 방법을 사용하려면 인증서 프로필을 만들어야 합니다.

- Social Login : Social Login을 사용하면 게스트 사용자가 소셜 미디어 자격 증명을 사용하여 네트워크에 로그인할 수 있습니다.

- ODBC : ODBC(Open Database Connectivity)와 호환되는 데이터베이스를 외부 identity 소스로 사용하여 사용자와 endpoint를 인증할 수 있습니다. ODBC identity 소스는 identity 저장소 시퀀스, 게스트 및 스폰서 인증, BYOD flow에 사용할 수 있습니다. 지원되는 데이터베이스 엔진은 MySQL, Oracle, PostgreSQL, Microsoft SQL Server 및 Sybase입니다.

Internal Identity Sources

내부 사용자 데이터베이스를 통해 Cisco ISE에서 로컬로 사용자와 endpoint를 provisioning하는 간단한 방법을 제공합니다. 이 접근 방식은 외부 서버가 필요하지 않으므로 testbed, 임시 설치 및 아주 작은 규모의 배포에 적용할 수 있습니다.

사용자 및 장치 endpoint의 로컬 데이터베이스는 Primary PAN(Policy Administration Node)에서 유지 관리됩니다. Primary PAN은 데이터베이스를 secondary PAN 및 모든 PSN(Policy Service Node)에 동기화합니다.

사용자 계정을 더 쉽게 관리하려면 사용자를 사용자 그룹에 할당합니다. 사용자 계정에는 일련의 속성이 포함되어 있습니다.

비밀번호는 내부 Cisco ISE 사용자의 필수 매개 변수입니다. EAP-TLS(Extensible Authentication Protocol-Transport Layer Security) 또는 PEAP-TLS(Protected Extensible Authentication Protocol-Transport Layer Security)와 같은 일부 프로토콜은 암호 기반 인증을 사용하지 않습니다. 따라서 내부 데이터베이스는 이러한 프로토콜에서 작동하지 않습니다.

내부 데이터베이스에는 장치 endpoint가 포함될 수 있습니다. 이 구성은 MAB에 사용됩니다. 내부 Cisco ISE 데이터베이스로 MAB를 사용 설정하려면 endpoint를 정의하고 해당 디바이스 MAC 주소로 endpoint를 식별해야 합니다.

Configuring Password Policy

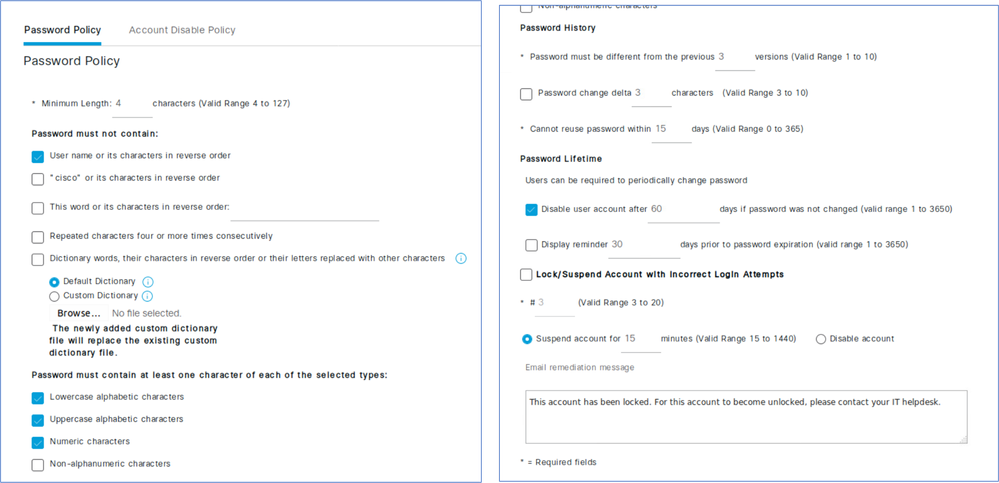

Password parameter 설정을 하기위해서는 ISE의 administrative interface의 Administration > Identity Management > Settings > User Authentication Settings > Password Policy 메뉴로 이동이 필요합니다.

사용자 계정별로 네트워크 access 를 관리하기 위한 암호정책은 아래와 같습니다.

- Minimum Length : 이 선택 항목은 비밀번호의 최소 길이(문자)를 4~127자로 설정합니다.

- Restrictions : 비밀번호에 다음 매개변수가 포함되지 않도록 제한할 수 있습니다:

- 사용자 이름 또는 그 문자를 역순으로 나열한 경우

- "cisco"라는 단어 또는 그 문자가 역순으로 나열한 경우

- 관리자가 정의한 단어 또는 그 문자가 역순으로 나열된 경우

- 연속으로 네 번 이상 반복되는 문자

- 기본Cisco 정의 사전 또는 역순으로 나열된 단어 또는 해당 문자의 사용자 지정 사전

- Requirements : 비밀번호 정책의 일부로 다음 사항이 필요할 수 있습니다.

- Password History : 이 옵션은 비밀번호 기록에 적용할 수 있습니다.

- 비밀번호는 이전과 달라야 합니다. 이 값은 3~10 사이일 수 있습니다.

- 비밀번호 변경 델타(3~10자). 비밀번호를 변경할 때 얼마나 많은 문자가 달라야 하는지 정의합니다.

- 비밀번호를 사용한 후 얼마나 오래 지나야 사용할 수 있는지 설정합니다. 이 값은 15일에서 365일 사이일 수 있습니다.

- Password Lifetime : 이 옵션을 선택하면 지정된 기간이 지나면 사용자가 비밀번호를 변경하도록 하는 다음 옵션이 설정됩니다.

- 비밀번호를 변경하지 않으면 사용자 계정이 비활성화되기 전까지의 시간입니다. 이 값은 1~3650일 사이입니다.

- 사용자 계정이 비활성화되기 전 알림. 이 값은 1~3650일 사이입니다.

- 잘못된 로그인 시도가 있는 계정을 잠그거나 일시 중단합니다. 이 값은 3~20회 사이입니다.

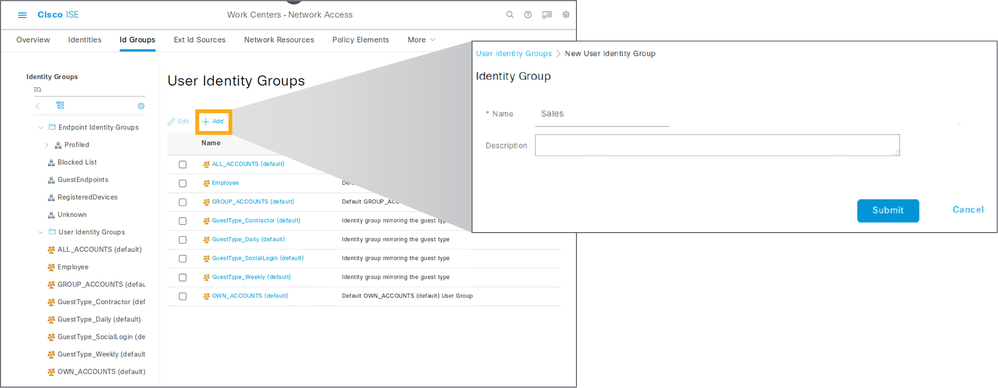

Configuring User and Endpoint Identity Groups

사용자와 identity group 설정은 Cisco ISE administrative interface 내의 Work Center > Network Access > ID Groups > Endpoint Identity Groups > Add 에서 하실 수 있습니다.

Cisco ISE는 endpoint 및 사용자 identity set로 사전 구성되어 있습니다. Endpoint와 사용자 모두에 대한 별도의 목록이 있습니다. 기본으로 제공된 그룹을 편집하거나 사용자 지정 그룹을 정의할 수 있습니다. 그룹에 대한 유일한 필수 설정은 이름입니다.

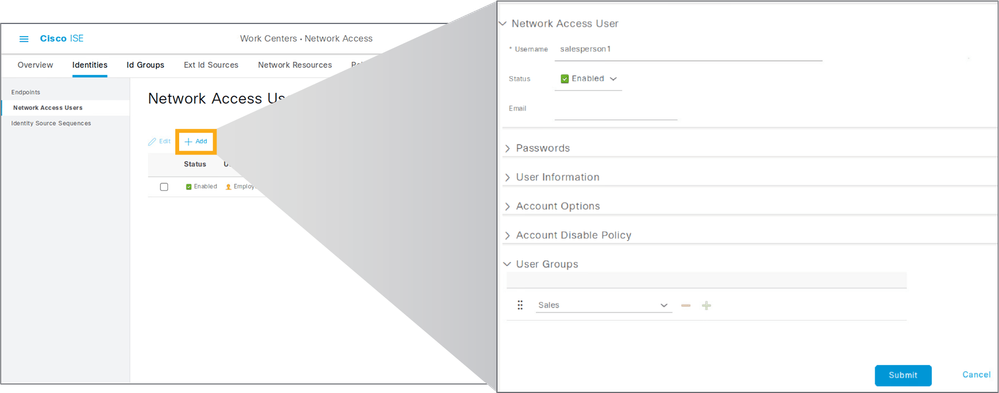

Configuring Users

User group 이 정의되면 user account 를 설정 할 수 있습니다. User account 설정은 Work Centers > Network Access > Identities > Network Access Users > Add 에서 하실 수 있습니다.

필수 사용자 속성은 이름, 상태, 비밀번호입니다. 비밀번호는 내부 데이터베이스에서 지원하는 모든 인증 방법에 대해 확인됩니다. 선택적 속성에는 이메일 주소, 사용자 정보, 계정 옵션, 계정 비활성화 정책, 사용자가 속한 그룹이 포함됩니다. 계정 옵션에서 설명을 설정하고 다음 로그인 시 사용자에게 비밀번호를 변경하도록 요구할 수 있습니다.

Configuring Endpoints

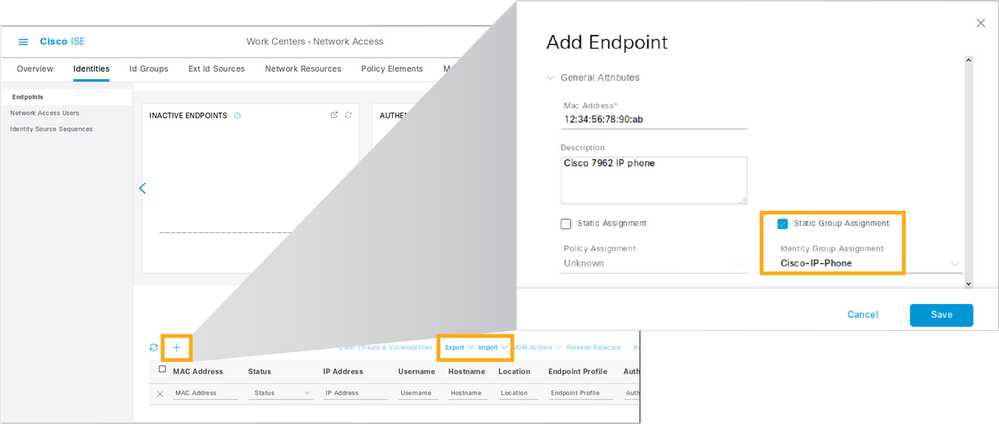

Endpoint설정을 위해서는Work Centers > Network Access > Identities > Endpoints 에서 하실 수 있습니다.

내부 Cisco ISE 데이터베이스를 사용하여 MAB를 배포하려면 endpoint MAC 주소를 식별해야 합니다. Endpoint의 MAC 주소가 데이터베이스에 없으면 MAB 인증에 실패합니다. Endpoint를 수동으로 만들거나 내부 Cisco ISE 데이터베이스로 가져와서 만들 수 있습니다.

Endpoint를 구성할 때 endpoint profiling 정책과 identity group을 선택할 수 있습니다. 할당은 profiler 서비스를 통해 정적 또는 동적으로 지정할 수 있습니다. 이 기능은 기본적으로 Advantage 또는 Premier 라이센스에서 사용하도록 설정되어 있으며 사용하거나 사용하지 않도록 설정하려면 애플리케이션을 다시 시작해야 합니다. 정적으로 할당된 endpoint에 대한 profiler policy 및 identity group은 Cisco ISE Profiler service 에서 다시 할당되지 않습니다.

CSV(Comma-Separated Values) 파일에서 endpoint를 가져올 수 있습니다. 이 파일에는 쉼표로 구분된 각 endpoint MAC 주소와 해당 profiling 정책이 나열되어 있습니다. CSV 파일에는 두 개의 열이 있는 헤더 행이 있습니다. Endpoint MAC 주소는 한 열에 있고, 해당 endpoint에 할당된 endpoint profiling 정책은 다음 열에 있습니다.

CSV 파일에 MAC 주소가 있는 endpoint가 포함된 경우, 해당 endpoint에 할당된 endpoint profiling 정책은 Unknown profile입니다. 그런 다음 해당 endpoint는 Cisco ISE에서 일치하는 endpoint profiling 정책에 따라 즉시 다시 profiling됩니다. 그러나 endpoint는 Unknown profile에 정적으로 할당되지 않습니다. CSV 파일에 할당된 profile이 없는 endpoint 인 경우 Unknown profile에 할당됩니다. 그런 다음 일치하는 endpoint profiling 정책으로 다시 profiling됩니다.