안녕하세요! 커뮤니티 여러분?

오늘은 IPS Snort 2 환경에서 특정 IP에 대해 예외처리하는 방법에 대해서 알아 보겠습니다.

해당 방법은 IPS 이벤트 로그중 특정 IP에 대해 False Positive로 판단되어 예외처리가 필요할 경우 유용한 Tip 입니다!!!

우선 대부분의 고객분들이 현재 6.x 버전 혹은 7.0.x 버전의 OS를 사용하시기 때문에 Snort 2 환경을 기준으로 작성되었음을 알려드립니다.

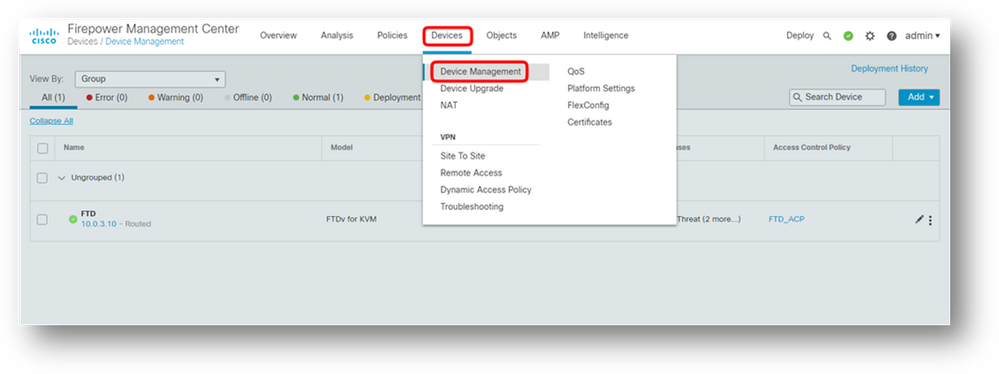

FTD의 Devices > Device Management 메뉴로 이동 합니다.

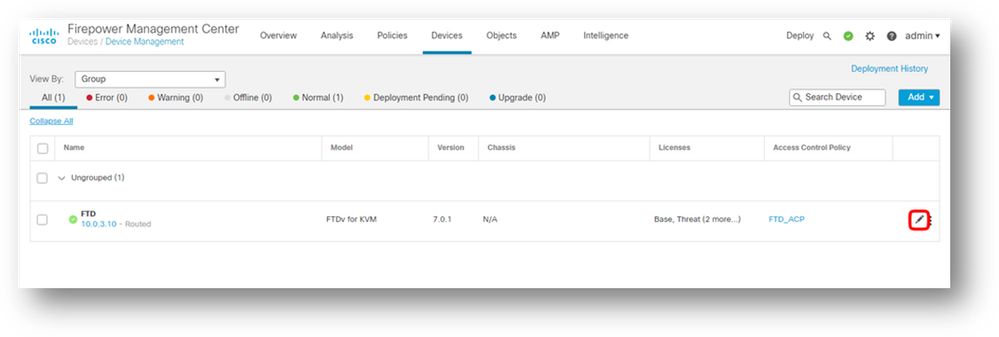

Pencil 아이콘을 클릭하여 장비 세부항목으로 이동 합니다.

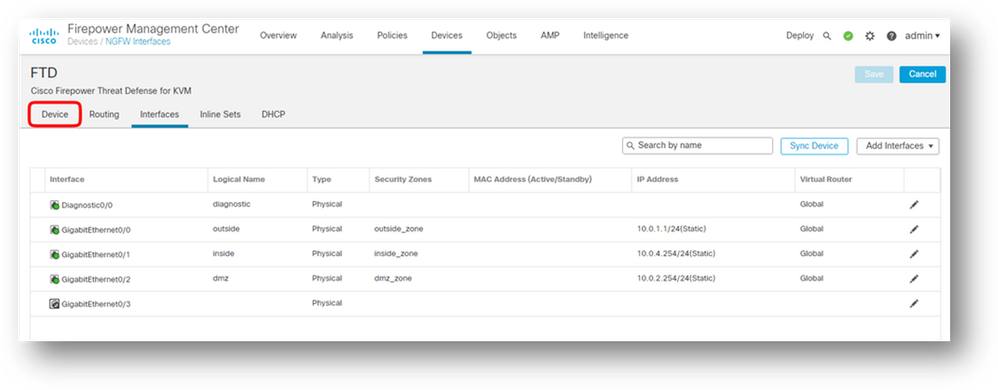

좌측 상단의 Device 아이콘을 클릭 합니다.

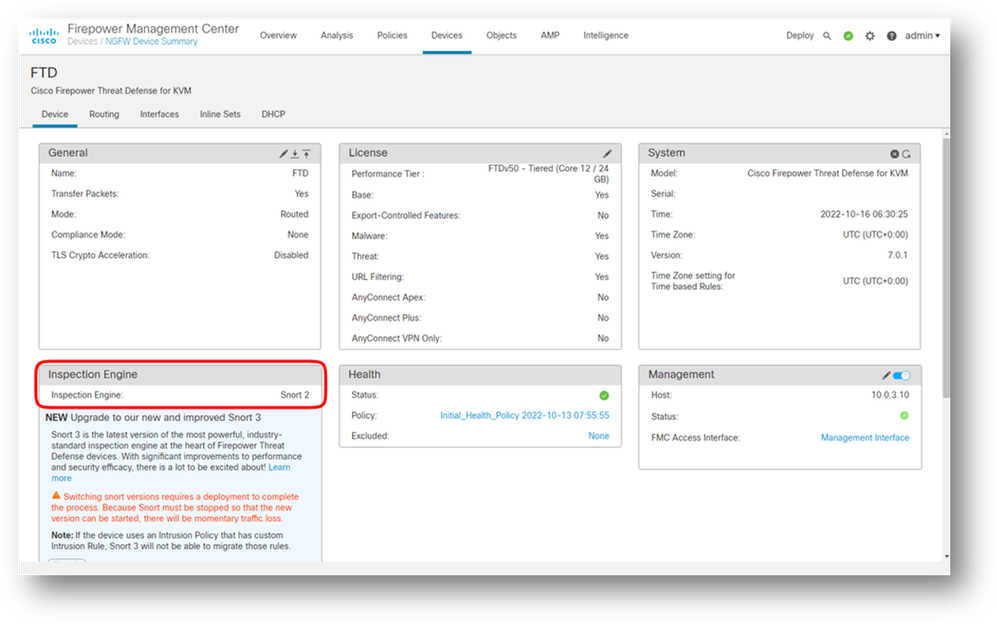

아래 레드 박스와 같이 현재 사용중인 Snort 버전을 확인합니다. 현재는 Snort 2 를 사용중인것으로 확인할 수 있습니다.

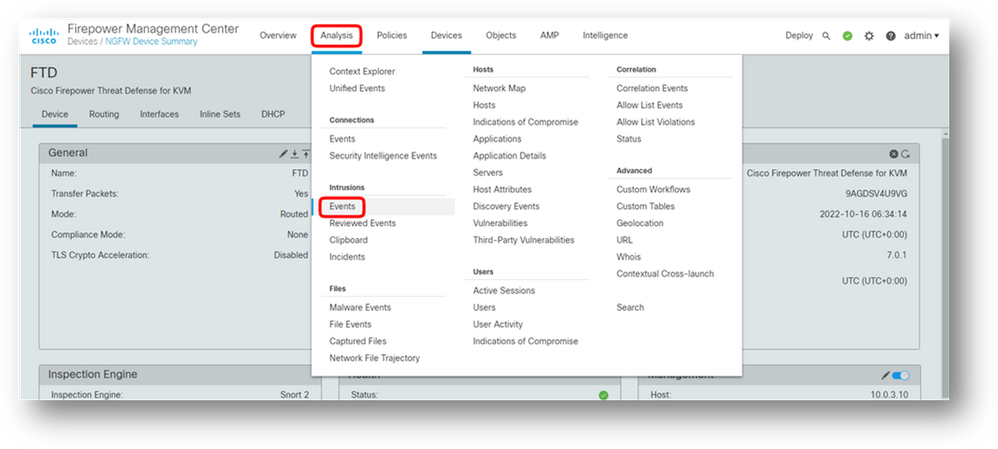

다음으로 IPS 로그를 확인해 보겠습니다. Analysis > Intrusions > Events 로 이동합니다.

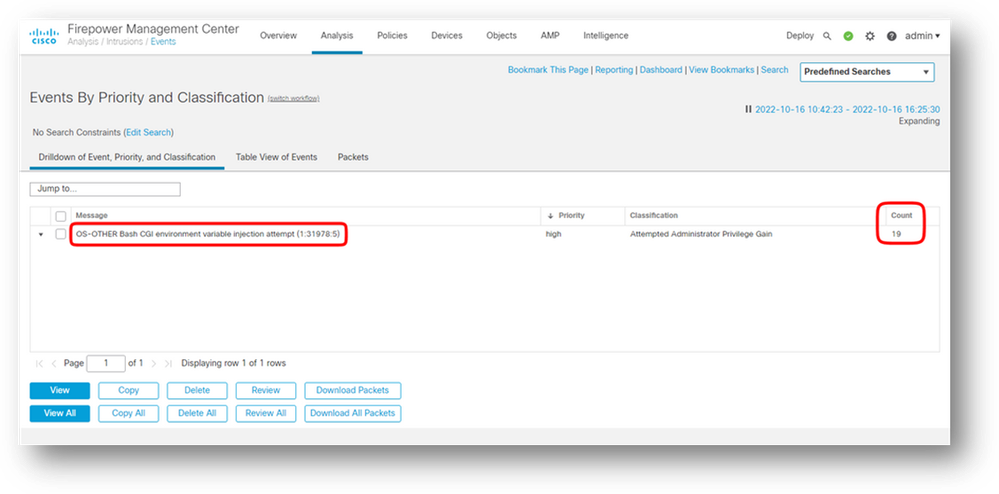

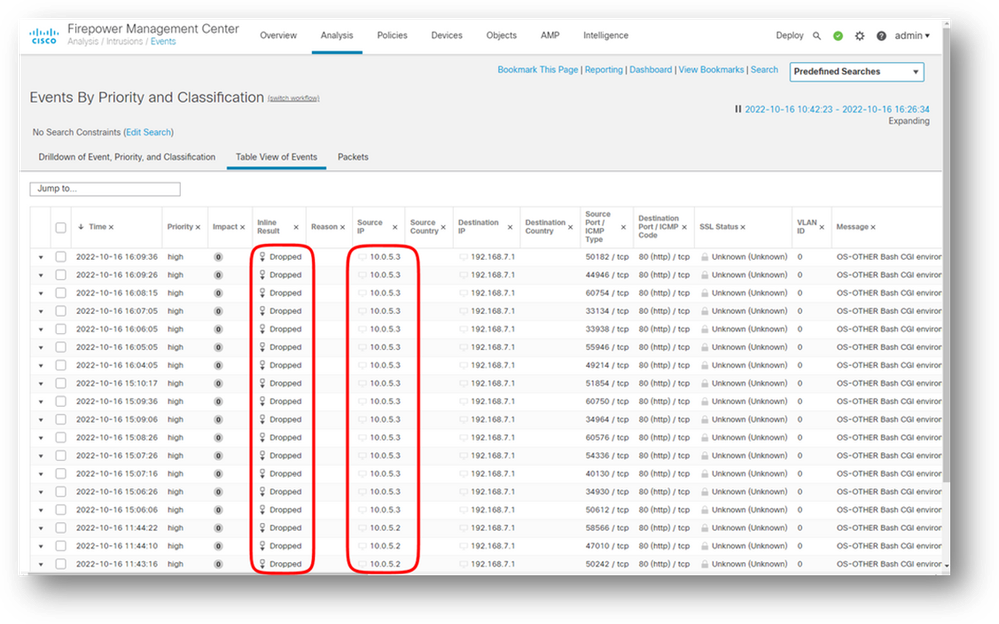

아래와 같이 Source IP 10.0.5.2 & 10.0.5.3 두개가 "OS-OTHER Bash CGI environment variable injection attempt (1:31978:5)" 라는 Vulnerability 항목으로 19번 탐지되고, 차단되었습니다.

이중 Source IP 10.0.5.3 에 대해서 예외처리하여, 차단되지 않고 정상적으로 통신이 될 수 있도록 해보겠습니다.

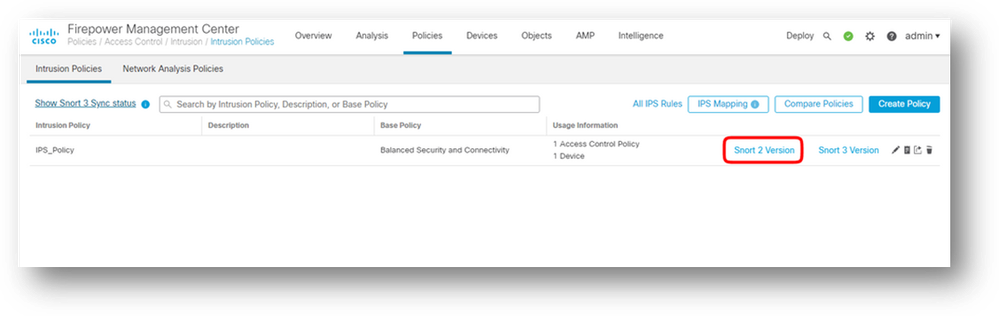

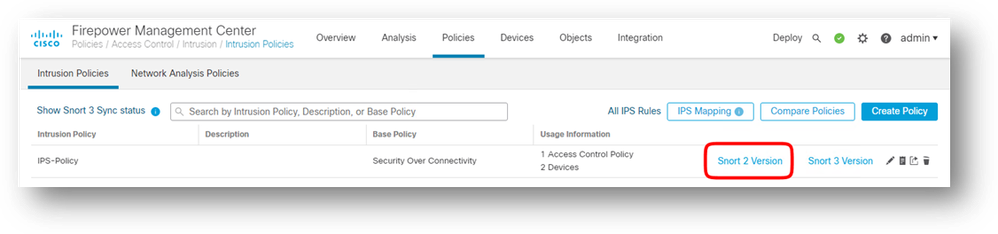

메뉴에서 Policies > Access Control > Intrusion 으로 이동 합니다.

Snort 2 Version 을 클릭합니다.

Snort 2 Version 을 클릭합니다.

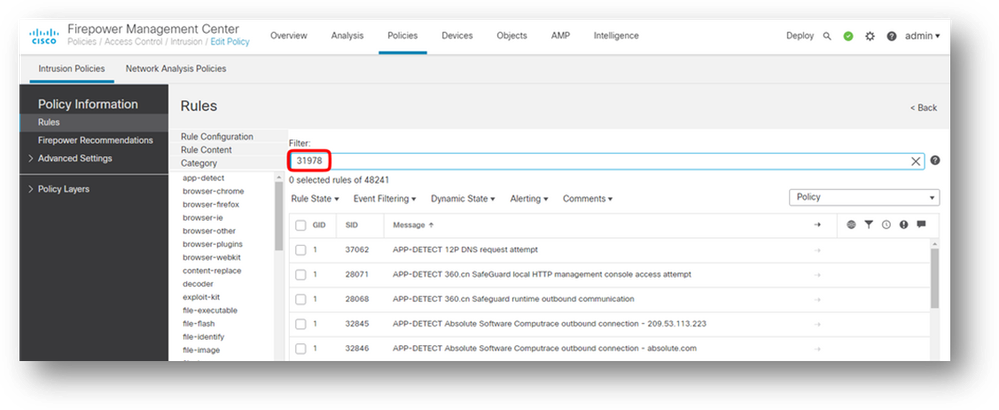

Policy Information > Rules 를 클릭합니다.

Filter > SID(Snort ID)로 해당 Signature 를 조회 합니다.

Filter > SID(Snort ID)로 해당 Signature 를 조회 합니다.

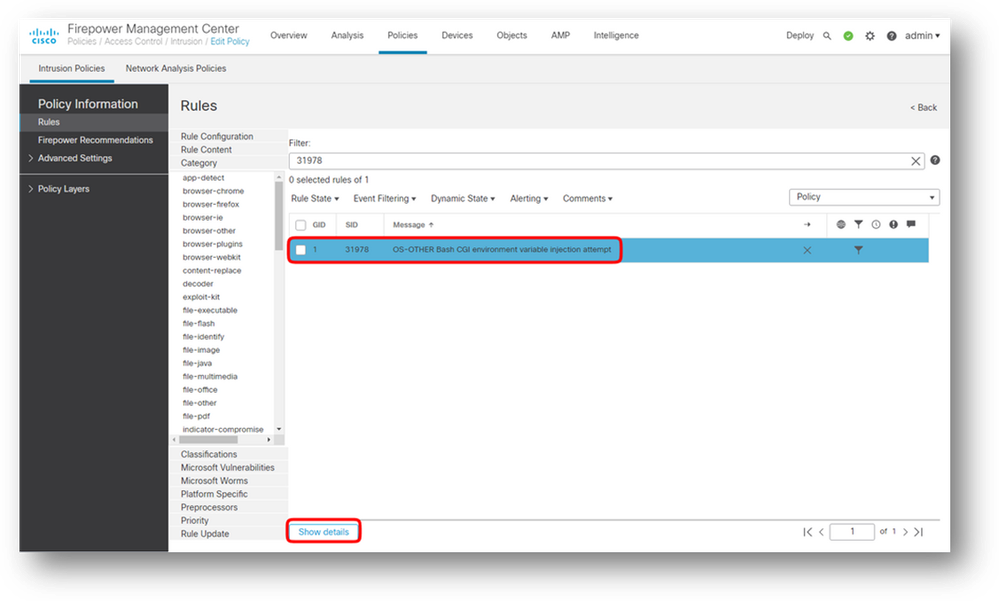

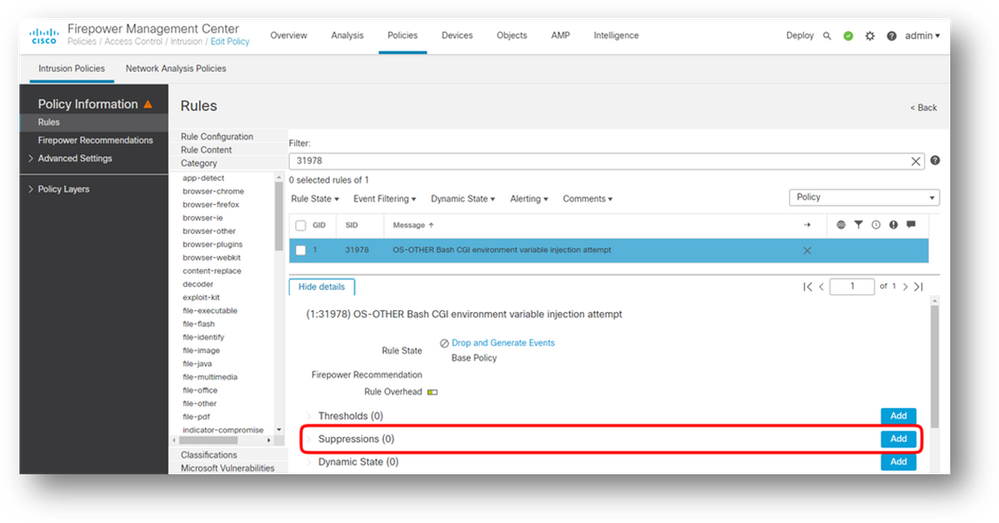

아래와 같이, 조회한 결과가 나오며, 해당 리스트를 클릭후, 아래에 Show details 를 클릭합니다.

아래의 Suppression 메뉴의 우측 Add 버튼을 클릭합니다.

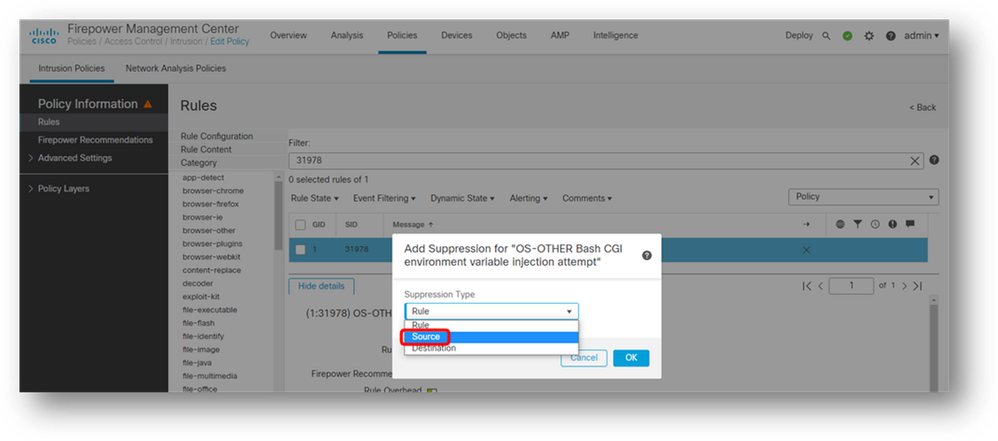

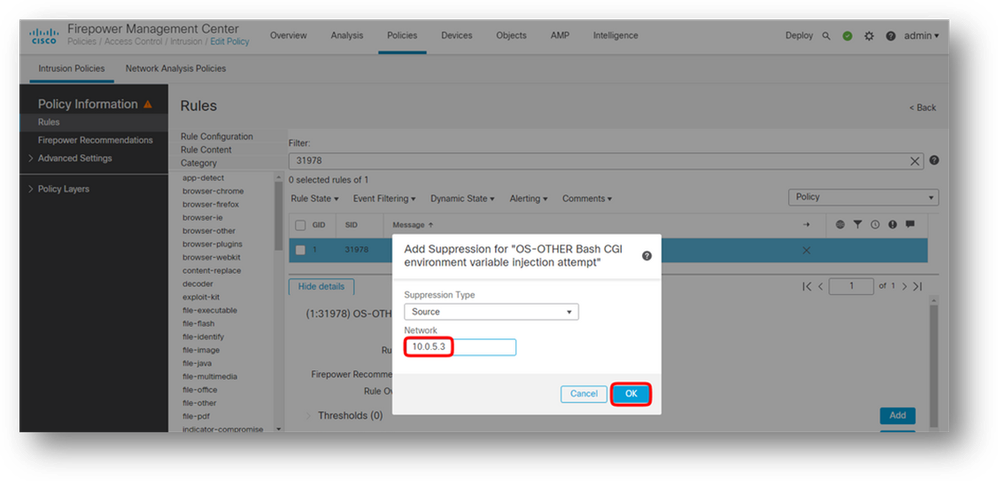

Suppression Type 메뉴중 Source 를 선택합니다.

Source IP 10.0.5.3 를 입력후, OK 버튼을 클릭합니다.

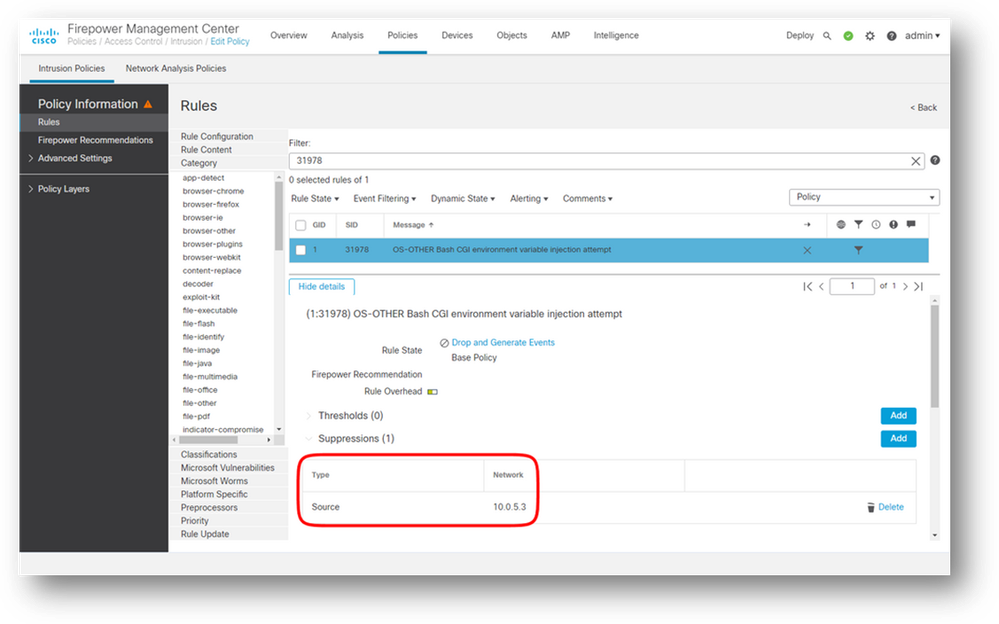

아래와 같이 정상적으로 Suppression Source IP가 등록된것을 확인 할 수 있습니다.

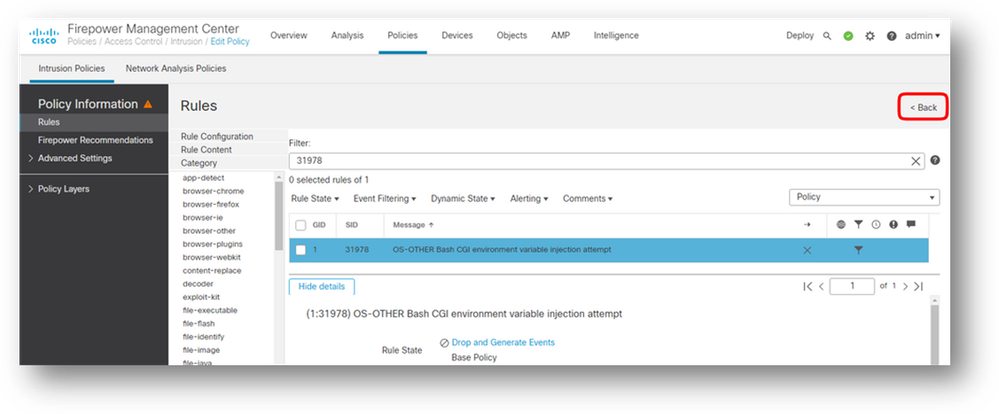

Back 버튼을 클릭합니다.

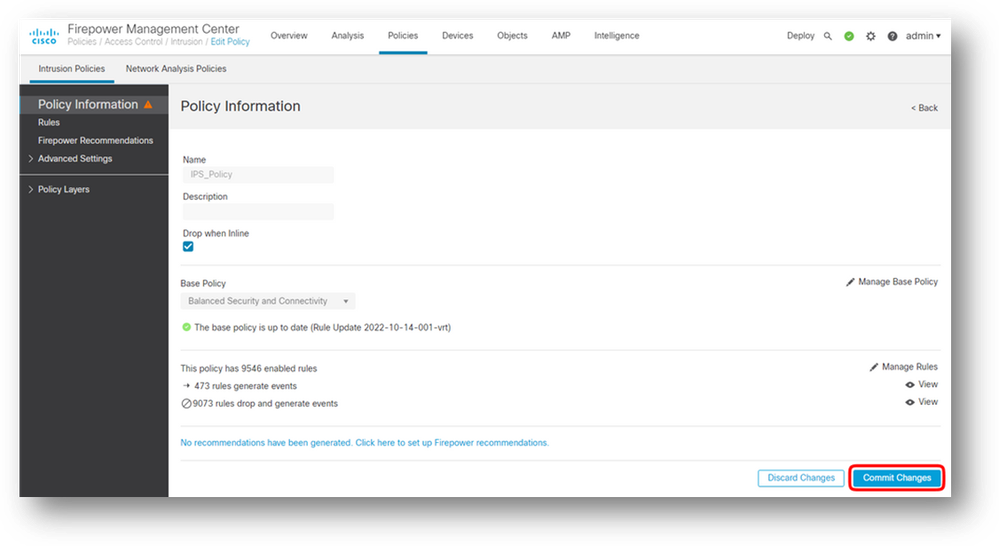

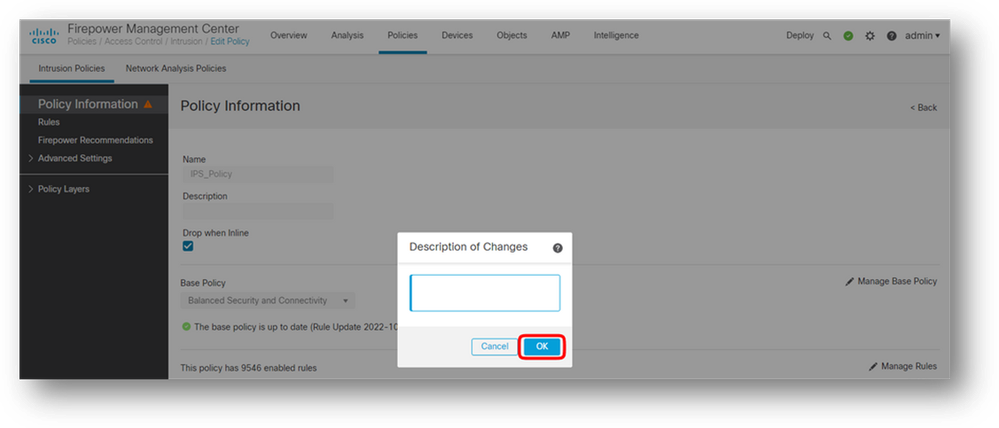

Commit 버튼을 클릭하여, 변경된 사항을 적용합니다.

OK 버튼을 클릭합니다.

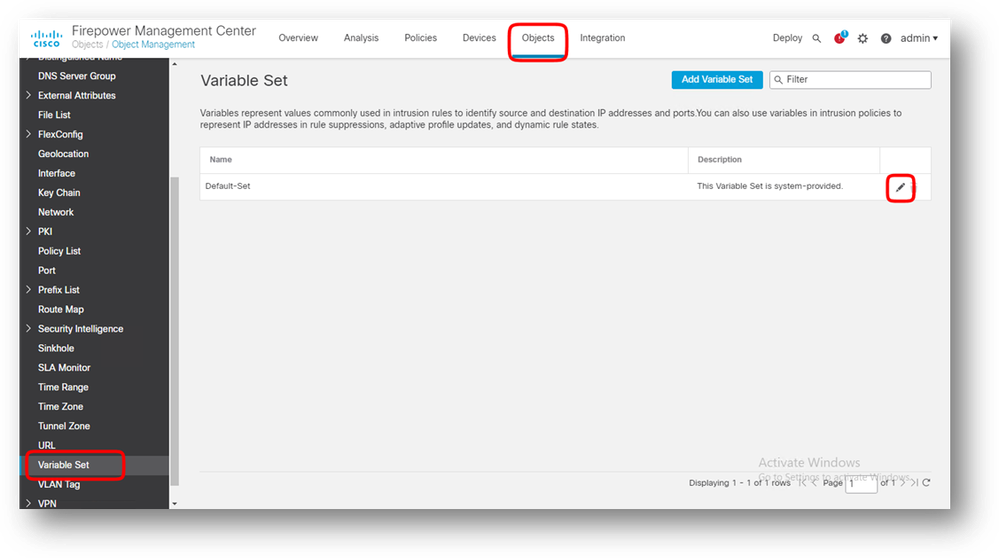

우측 상단의 Objects > Variable Set > Pencil 클릭 합니다.

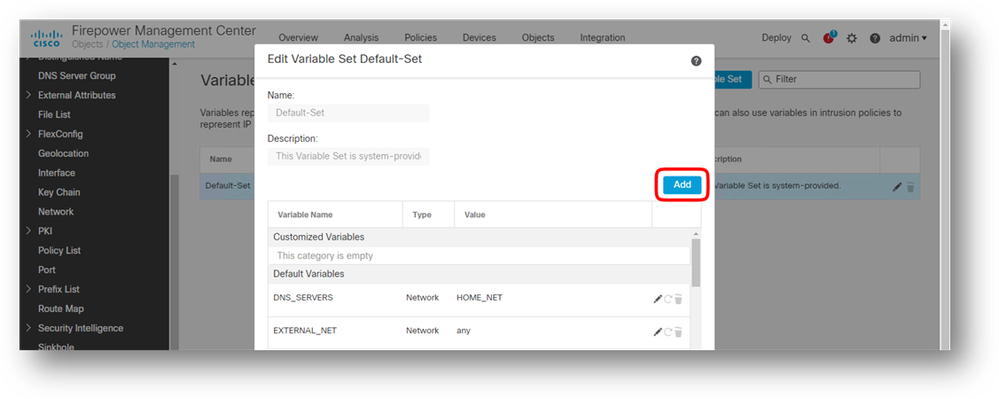

Add 클릭 합니다.

예외처리가 필요한 리스트를 생성하고 등록합니다.

Objects > Intrusion Rules > Filter 에서 GID 31978검색 합니다.

Objects > Intrusion Rules > Filter 에서 GID 31978검색 합니다.

Pencil 을 클릭합니다.

Pencil 을 클릭합니다.

Action pass 로 Source IPs 는 방금전 생성했던 $EXEMPT_LIST 를 입력 후 저장합니다.

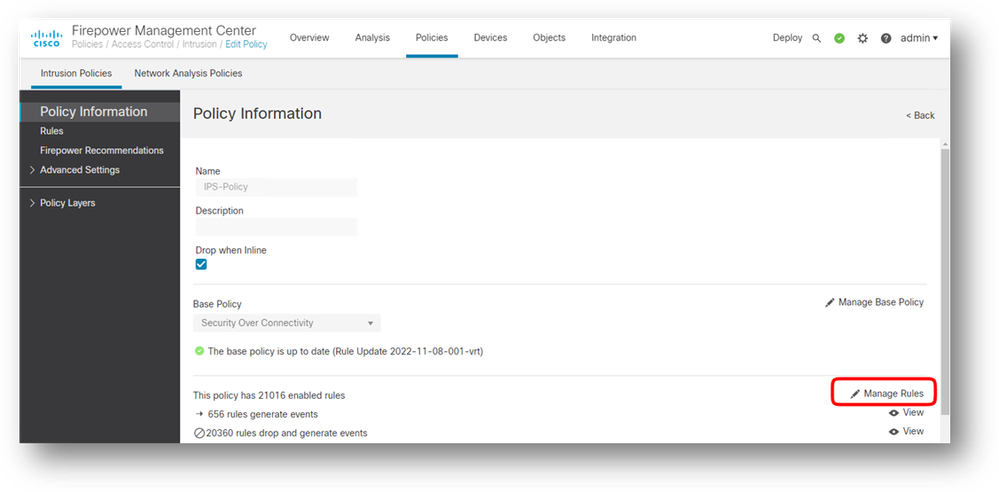

Policies > Intrusion > Snort 2 Version선택 합니다.

Policies > Intrusion > Snort 2 Version선택 합니다.

Manage Rules 를 선택 합니다.

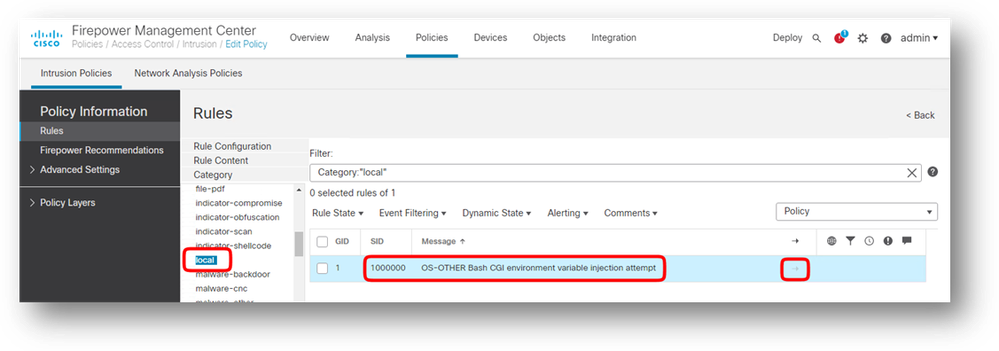

아래와 같이 새로 생성된 GID 1000000 이 확인되며, Disabled 되어 있습니다. Back 을 선택합니다.

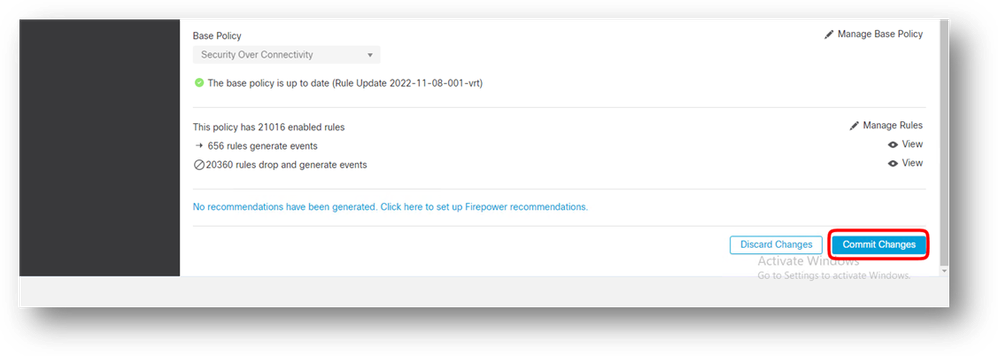

Commit Changes 클릭 합니다.

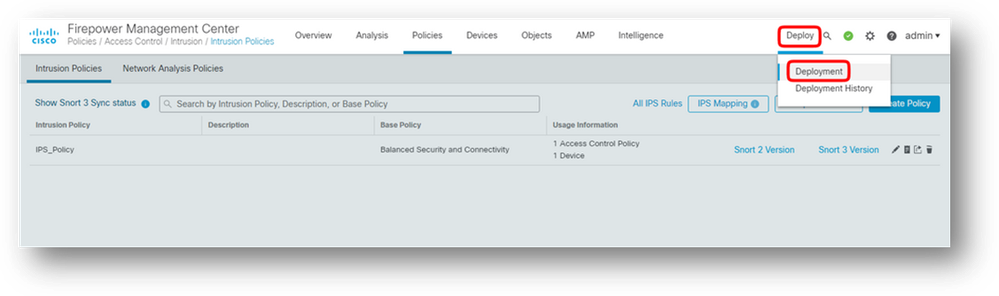

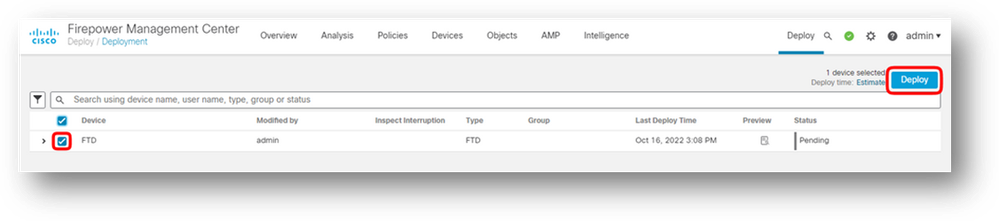

우측 상단의 Deploy > Deployment 메뉴로 이동합니다.

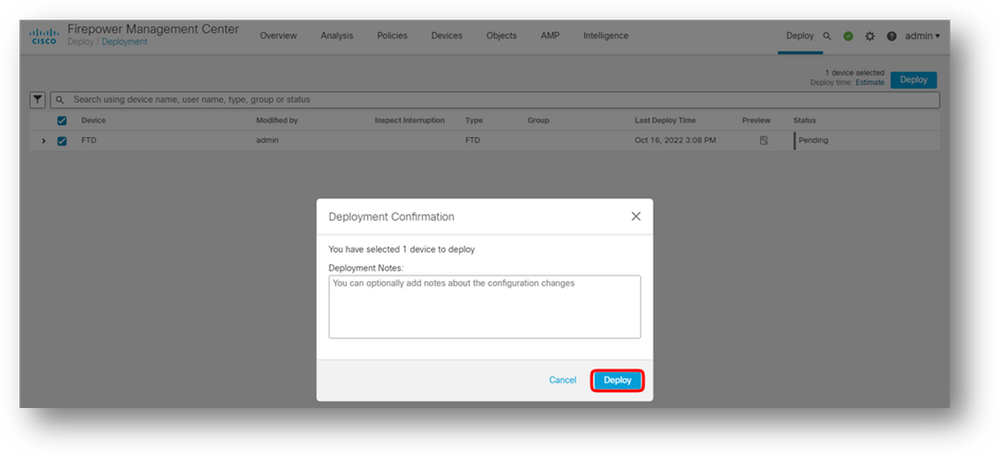

적용하고자 하는 FTD를 선택후 Deploy 버튼을 클릭합니다.

다시 Deploy 버튼을 클릭합니다.

해당 설정에 대해서 검증을 해보도록 하겠습니다.

테스트 Device 정보:

OS - Kali Linux 2022.3 버전

IP - 10.0.5.3/24

Tool - Nikto

아래와 같이 Kali Linux에서 Nikto Command를 사용하여 특정 목적지에대해 TCP 80 포트 웹스캐닝을 시도합니다.

아래와 같이 Kali Linux에서 Nikto Command를 사용하여 특정 목적지에대해 TCP 80 포트 웹스캐닝을 시도합니다.

nikto -h 192.168.7.1 -p 80

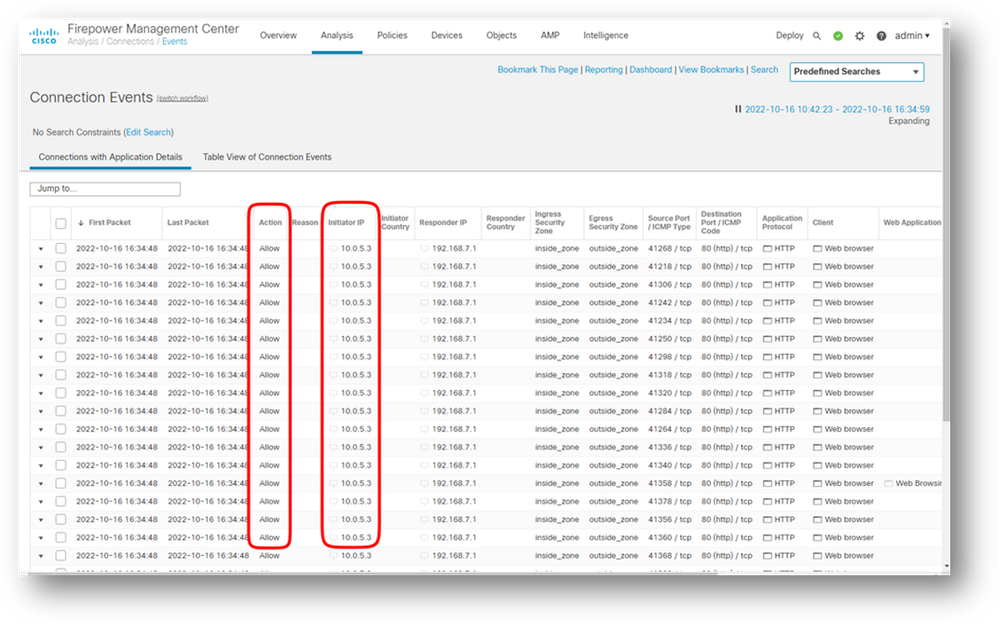

위에서 이미 해당 Source IP 10.0.5.3 에 대해 예외처리를 하였기 때문에 Intrusions > Events 에서 이후로는 해당 IP로 동일 로그가 발생하지 않습니다.

위에서 이미 해당 Source IP 10.0.5.3 에 대해 예외처리를 하였기 때문에 Intrusions > Events 에서 이후로는 해당 IP로 동일 로그가 발생하지 않습니다.

IPS Suppression 이 설정된 이후로는 아래와 같이 Analysis > Connections > Events 메뉴에서 정상적으로 Allow되어 통신되는것을 확인 하실 수 있습니다.

본 내용의 FMC와 FTD의 버전은 아래와 같습니다.

FMC - 7.0.1 (build 84)

FTD - 7.0.1

감사합니다.!!!