- Cisco Community

- Comunidade da Cisco

- Wireless - Mobility

- Artigos Wireless - Mobility

- Configure o NPS para redes Wireless

- Subscrever fonte RSS

- Marcar como novo

- Marcar como lido

- Marcador

- Subscrever

- Página amigável para impressora

- Denunciar conteúdo inapropriado

- Subscrever fonte RSS

- Marcar como novo

- Marcar como lido

- Marcador

- Subscrever

- Página amigável para impressora

- Denunciar conteúdo inapropriado

em 08-02-2024 11:38 AM

Neste artigo vais aprender como configurar o Windows Server 2019 para ser usado como servidor Radius e autenticar utilizadores em redes Wireless, usando a funcionalidade NPS.

O Network Policy Server (NPS) é um componente importante do Windows Server, utilizado para gerenciar políticas de rede e autenticação de acesso à rede em ambientes corporativos. Ele desempenha um papel crucial na implementação de soluções de acesso seguro, como o RADIUS (Remote Authentication Dial-In User Service), e na aplicação de políticas de rede em organizações.

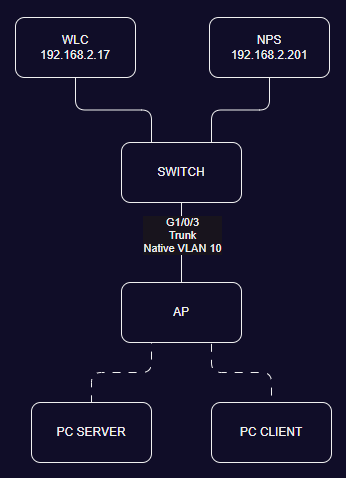

Este artigo pressupõe que o Windows Server já tenha sido configurado como domain server. Usarei a topologia como referência.

Vamos começar por configurar o servidor como uma CA (Certficate Authority).

O PEAP com EAP-MS-CHAP v2 valida o servidor RADIUS com base no certificado presente no servidor.

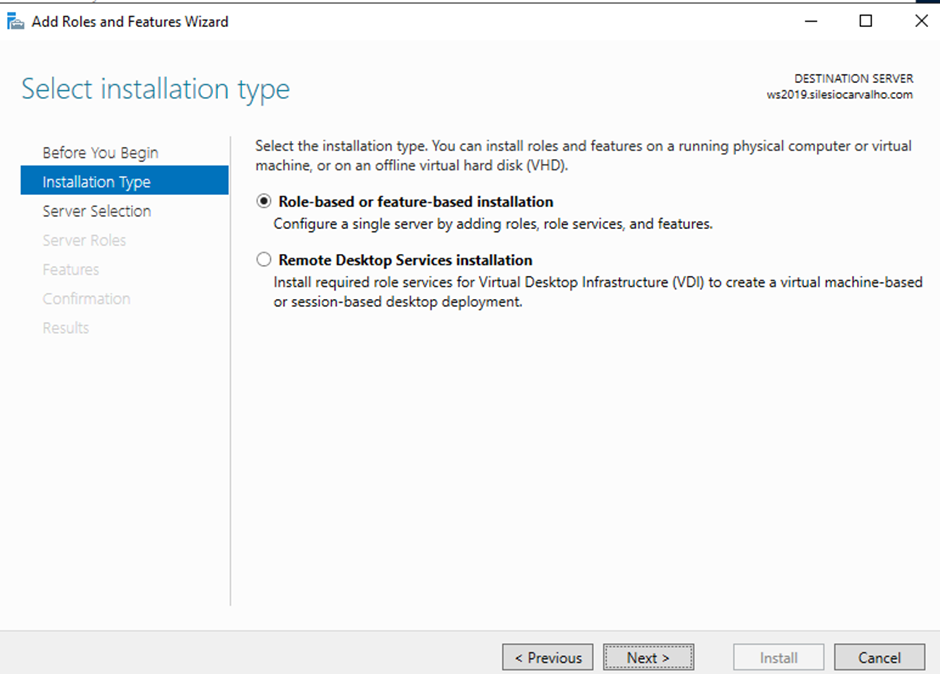

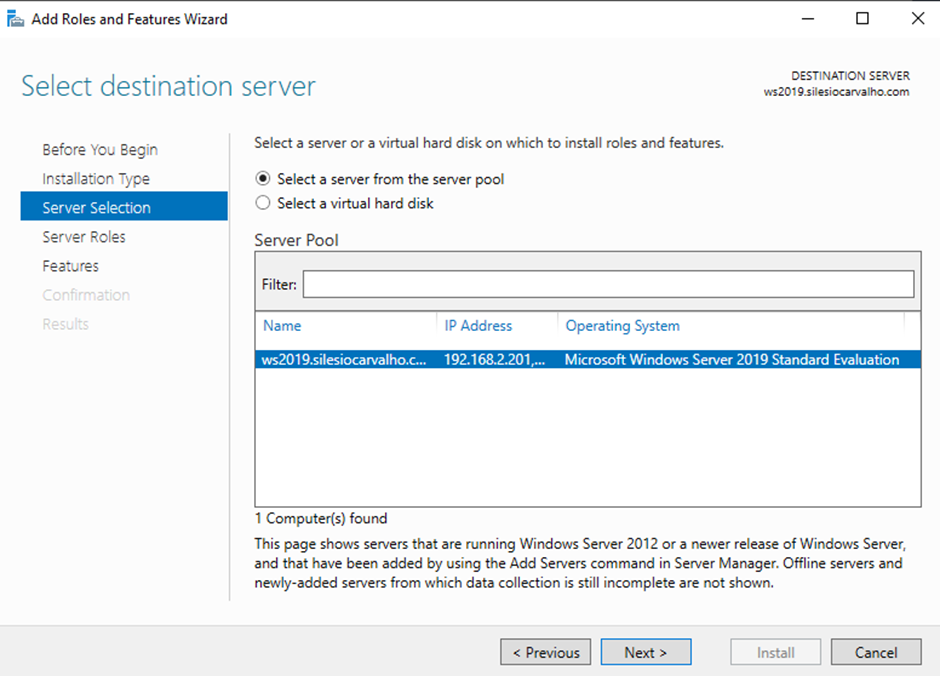

Click Start > Server Manager.

Click Roles > Add Roles.

Click Next.

Click Next.

Click Next.

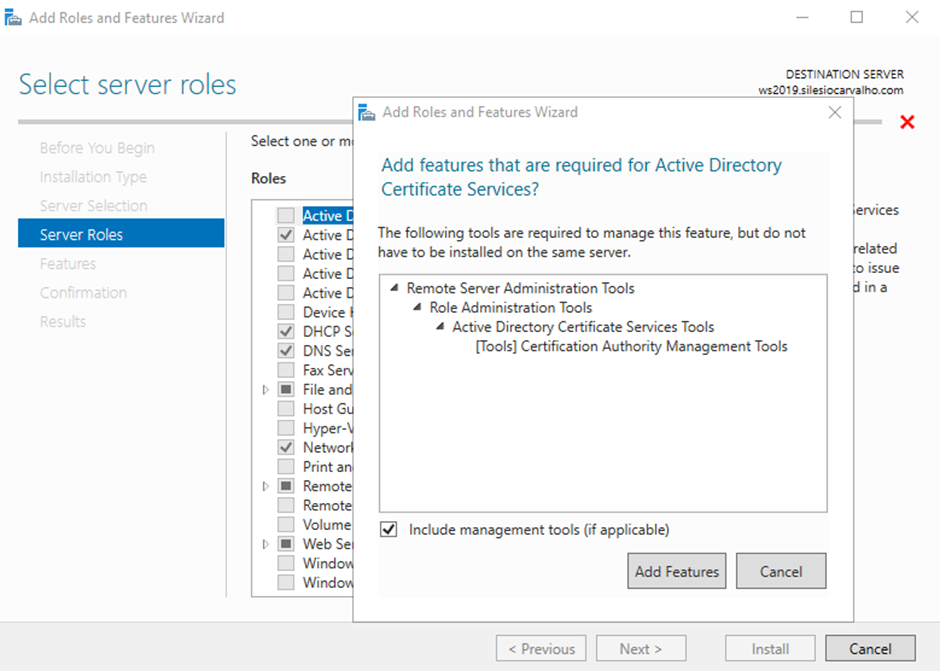

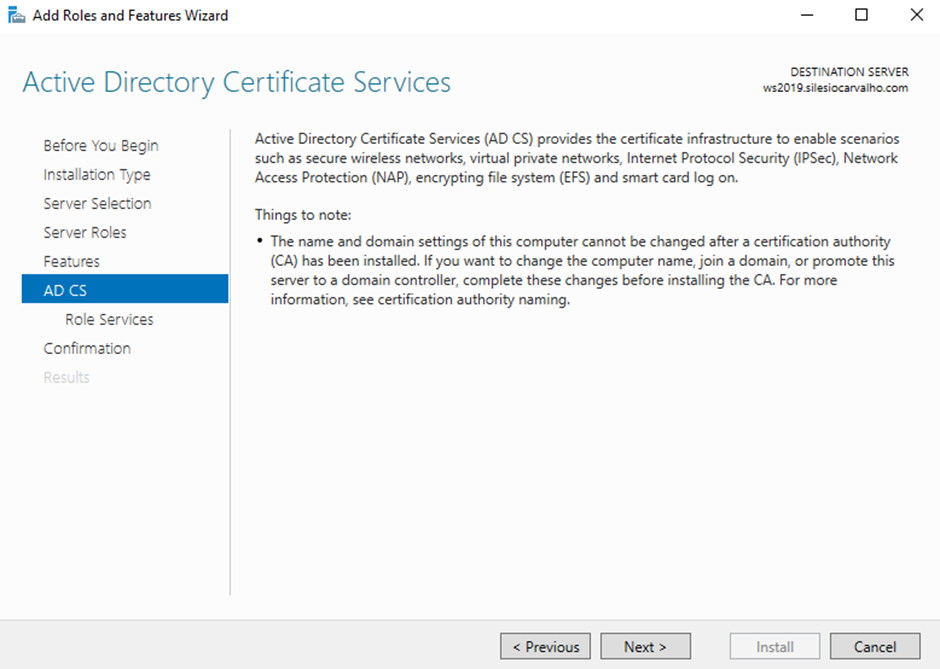

Seleccione service Active Directory Certificate Services, e click Add Features.

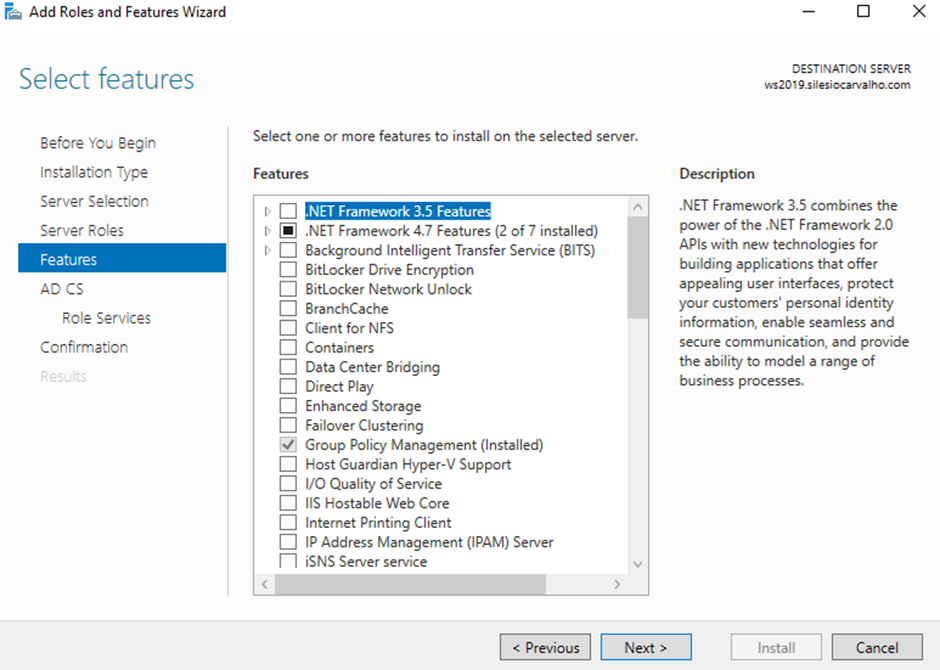

Click Next.

Click Next.

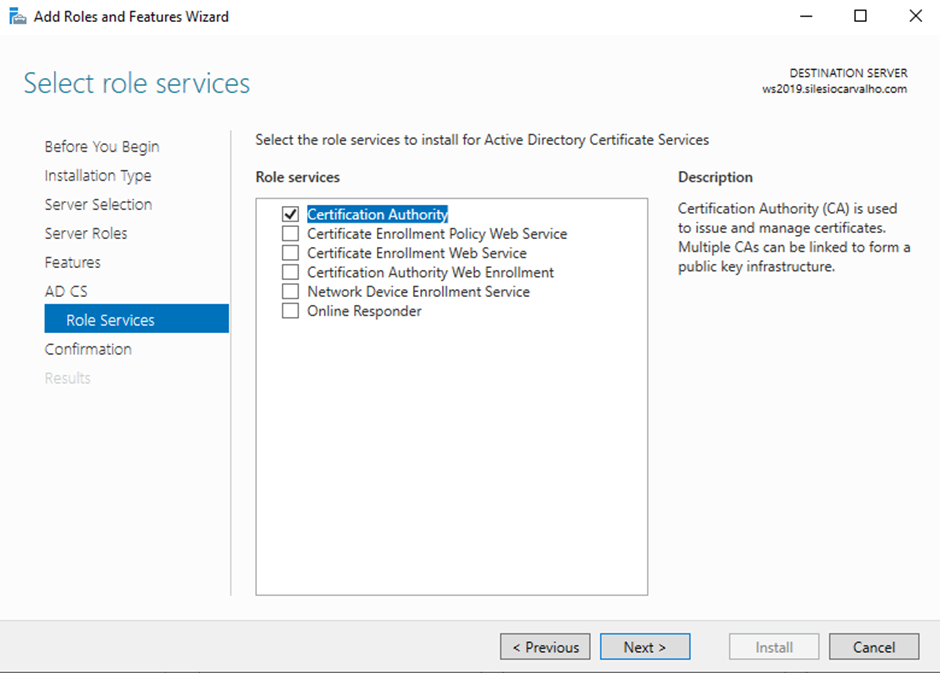

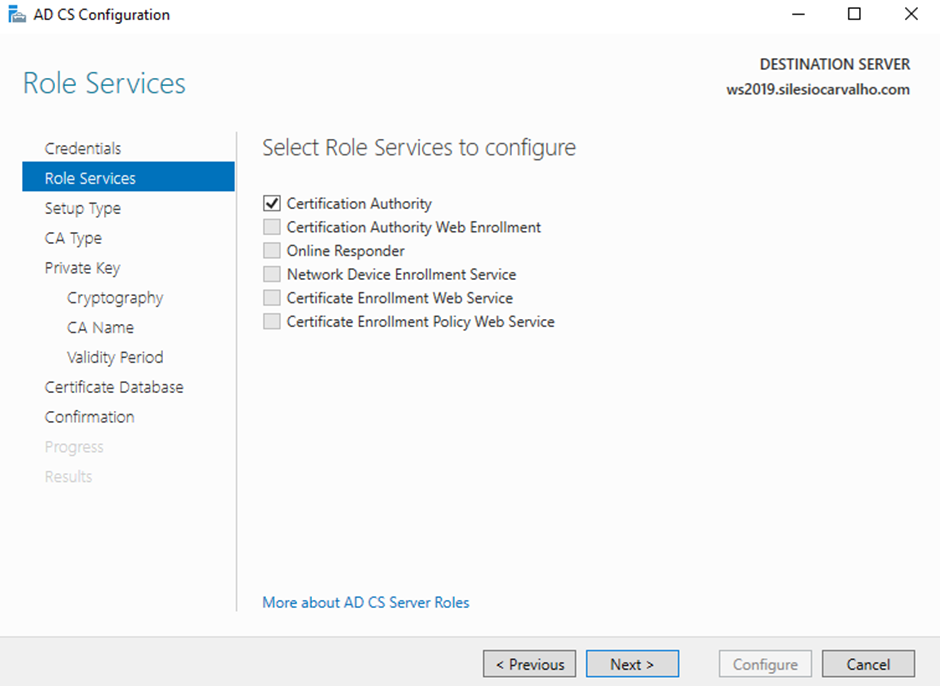

Seleccione Certificate Authority, e click Next.

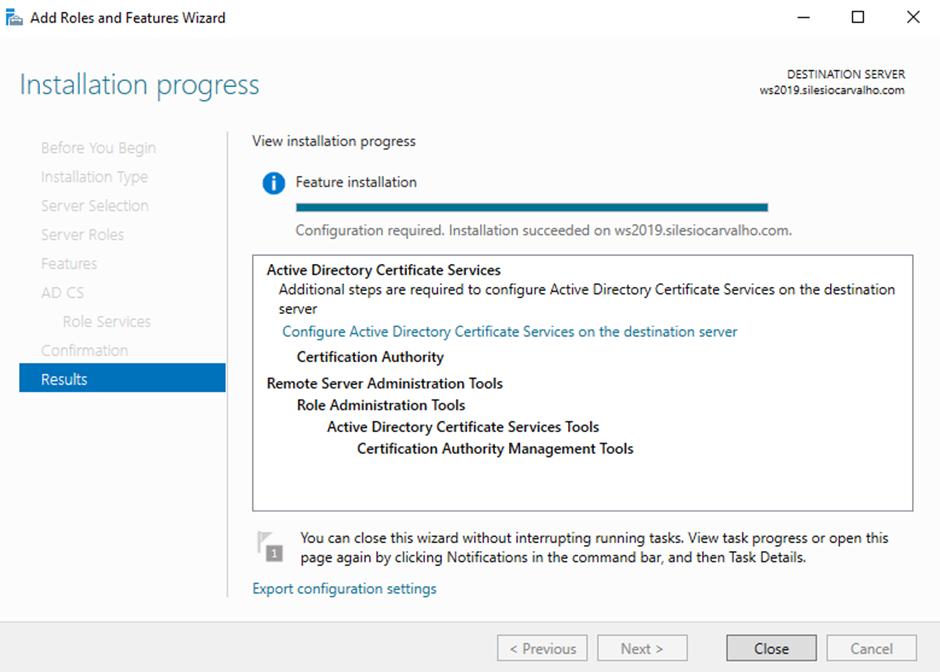

Click Install

Click Configure Active Directory Certificate Services on the destination server

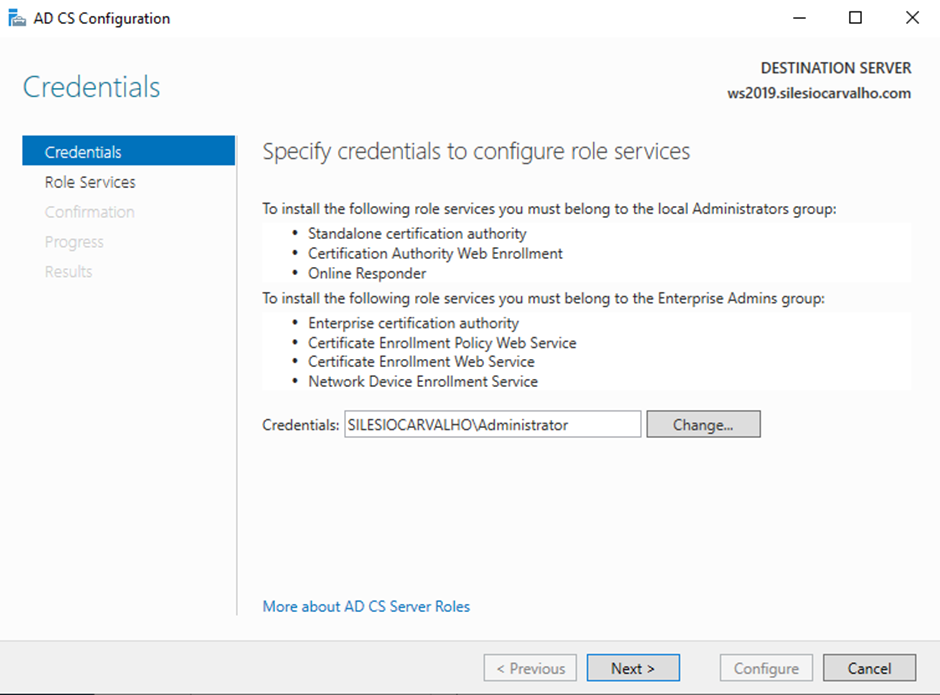

Click Next

Seleccione Certification Authority

Click Next

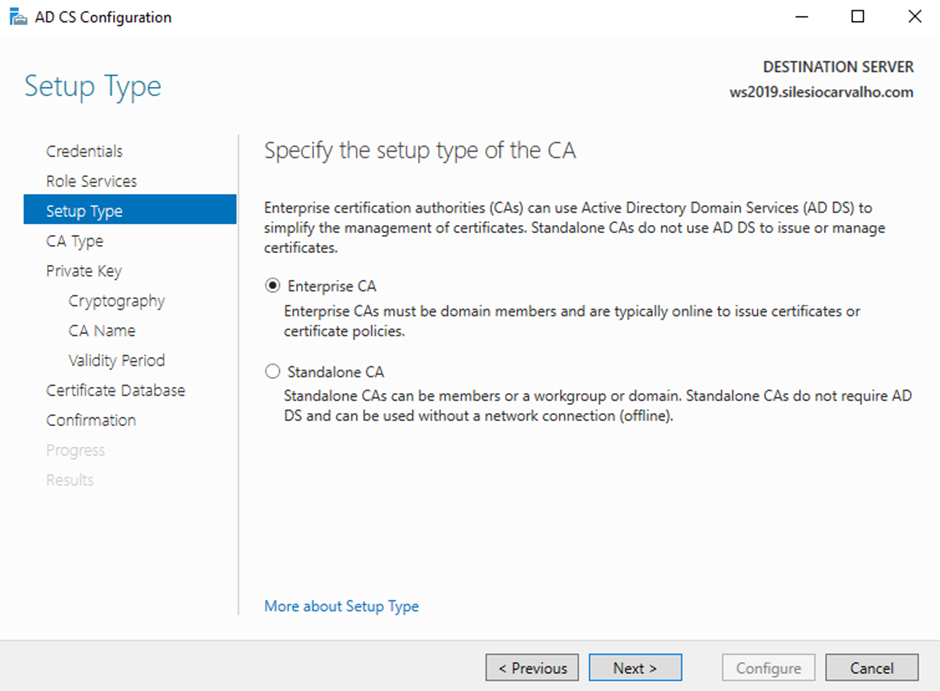

Seleccione Enterprise e click Next

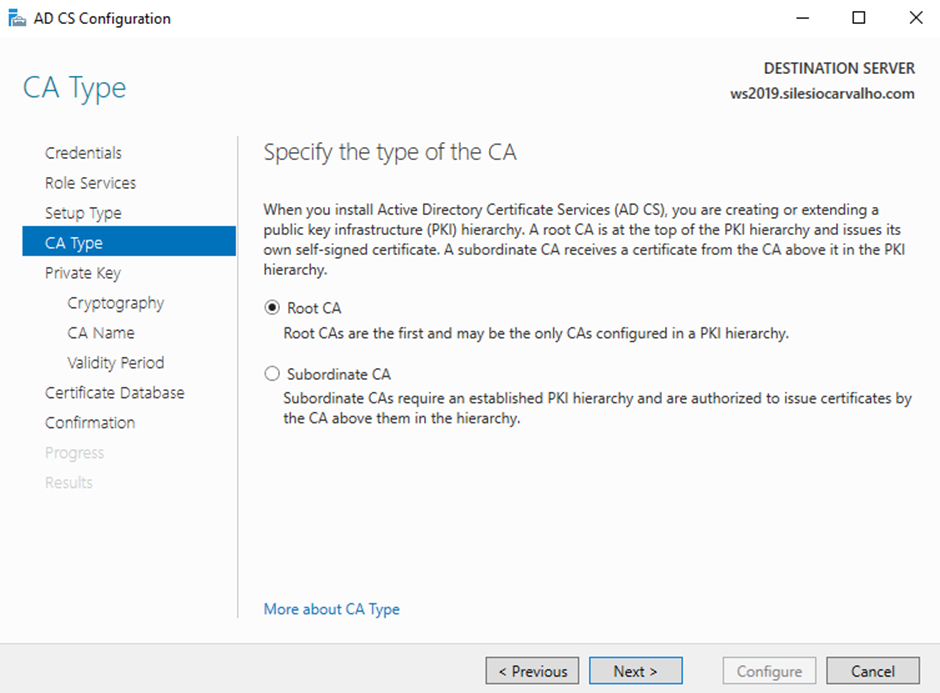

Seleccione Root CA e click Next.

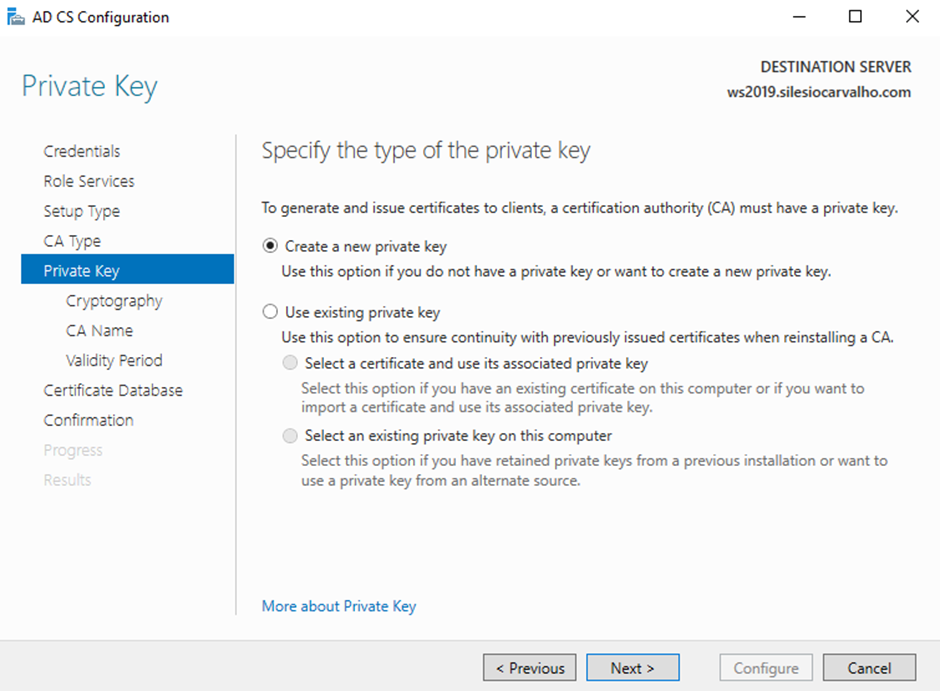

Seleccione Create a new private key e click Next.

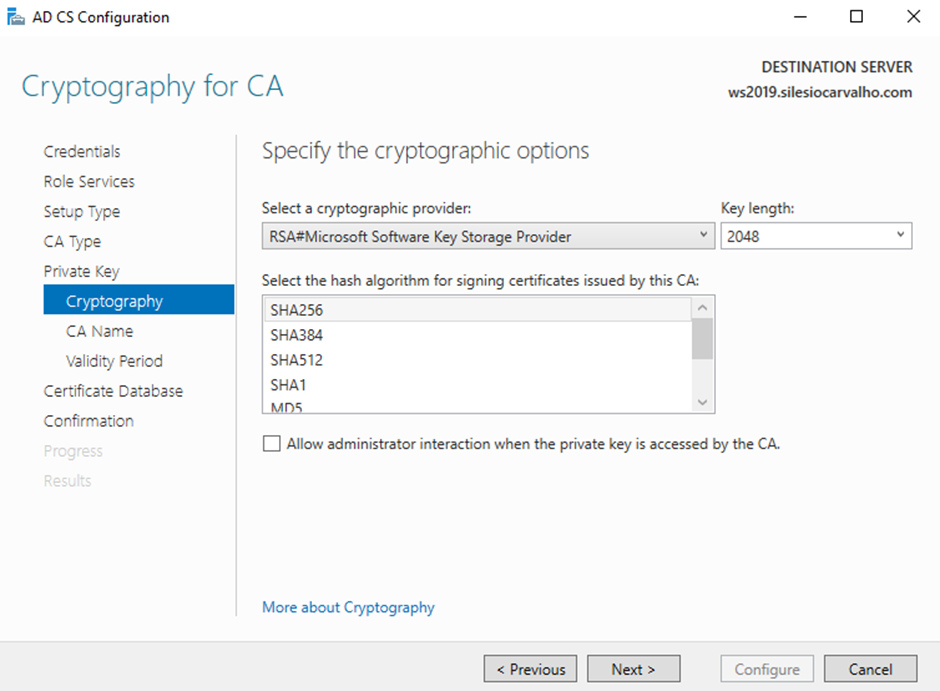

Click Next em Cryptography for CA.

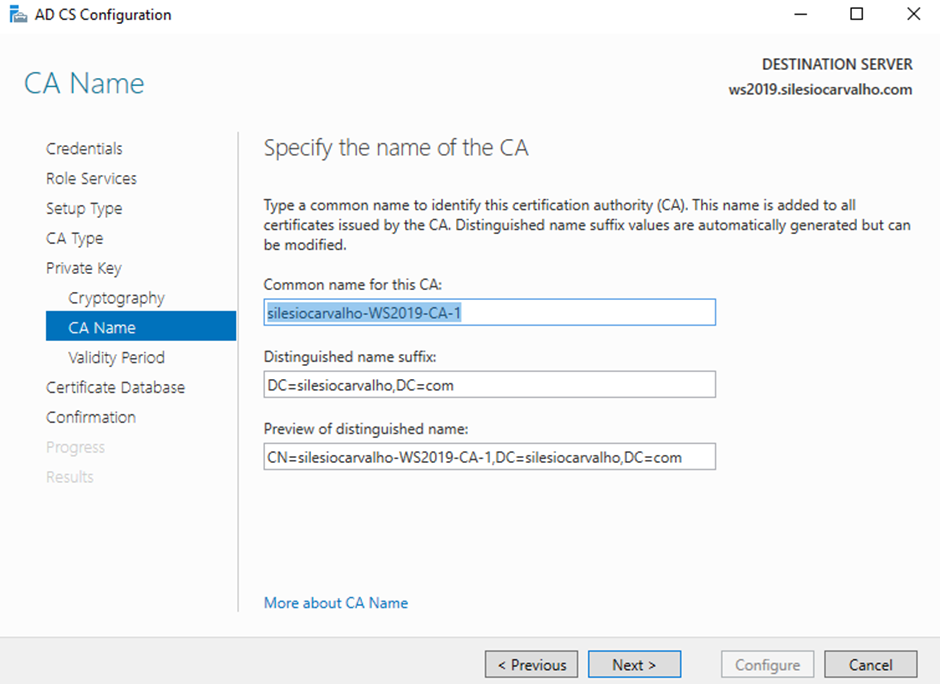

Click Next e aceite o nome default para a CA.

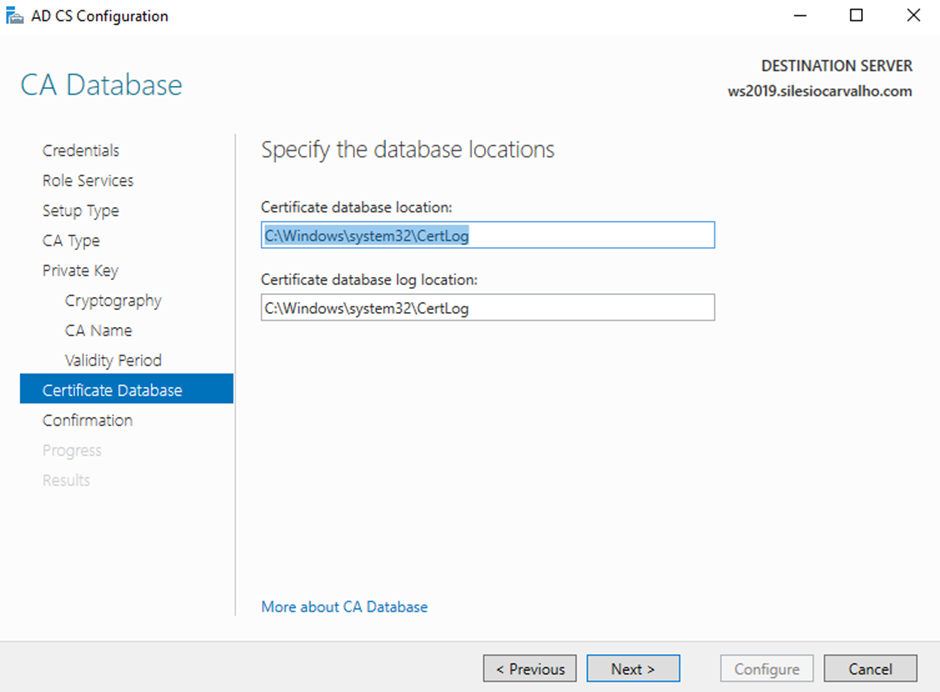

Click Next.

Click Next.

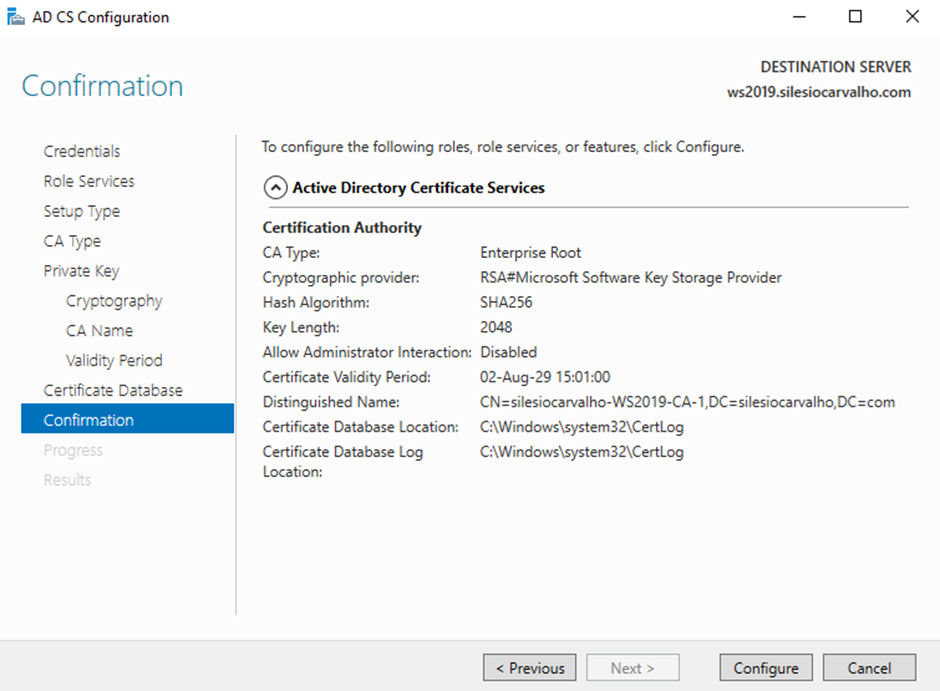

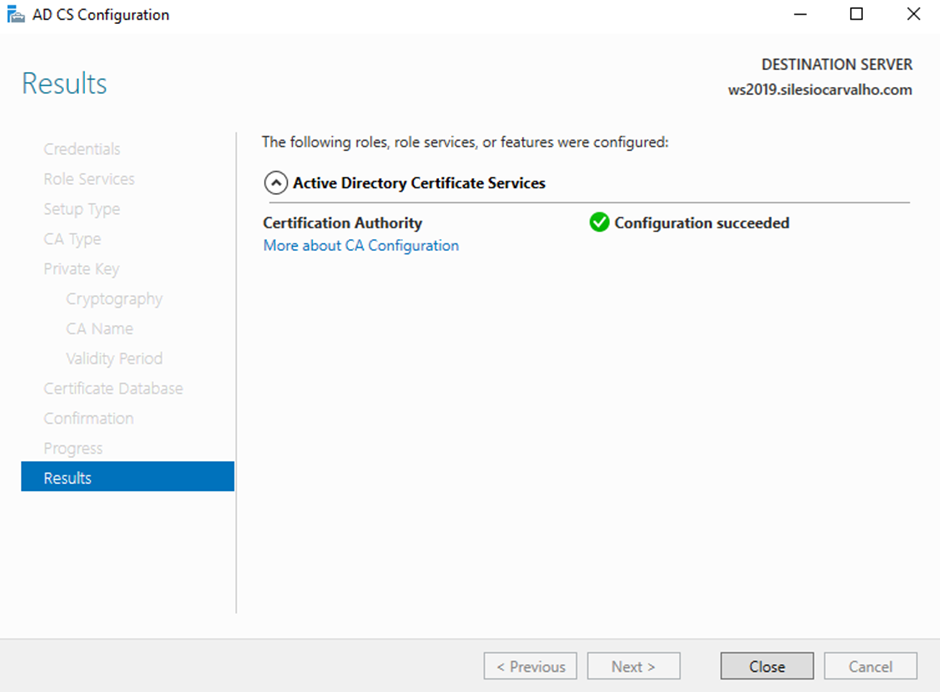

Click Configure

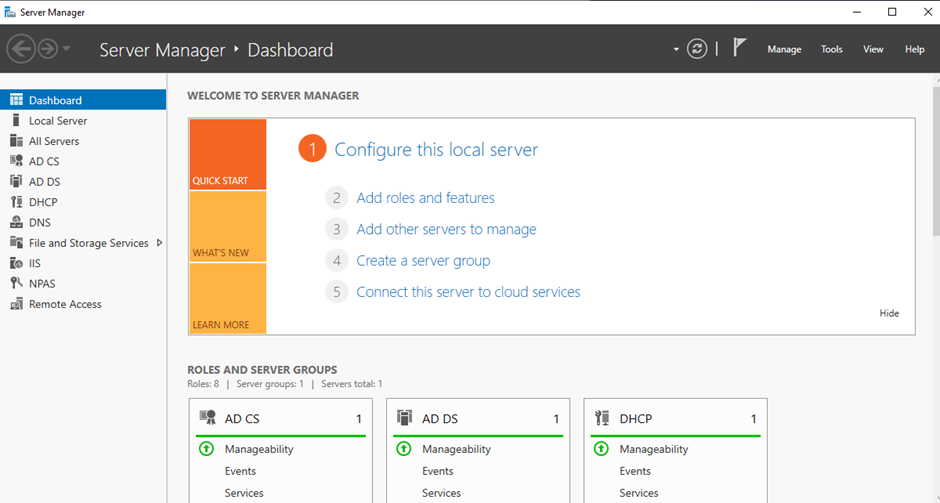

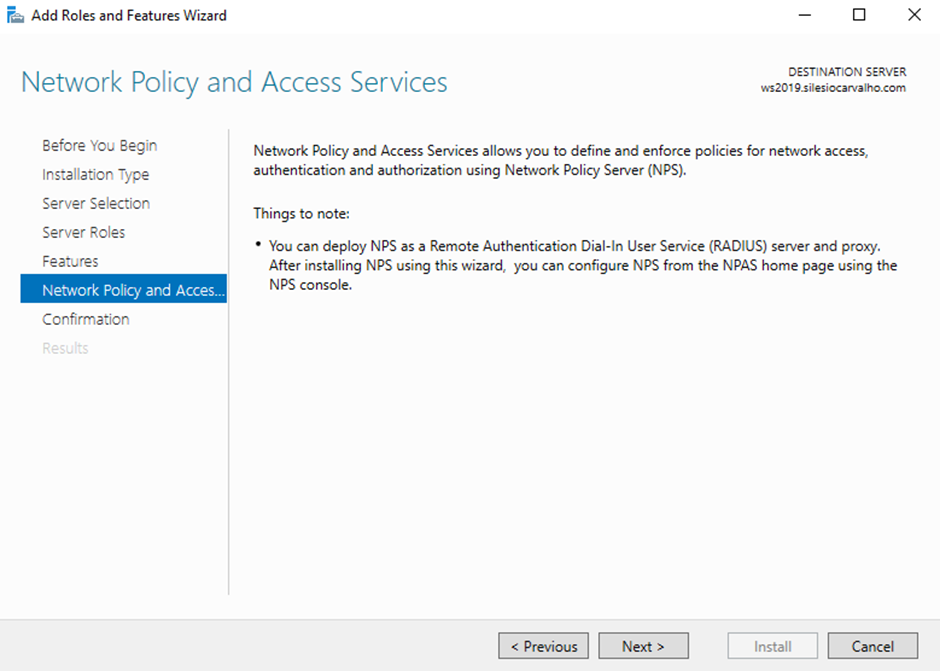

O próximo passo consiste em instalar o NPS no servidor.

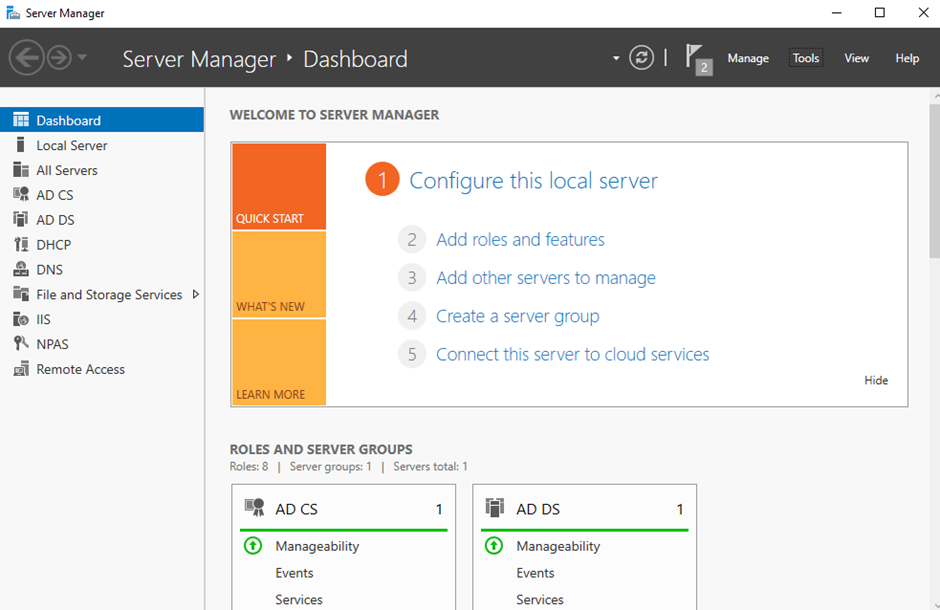

Click Start > Server Manager

Click Roles > Add Roles.

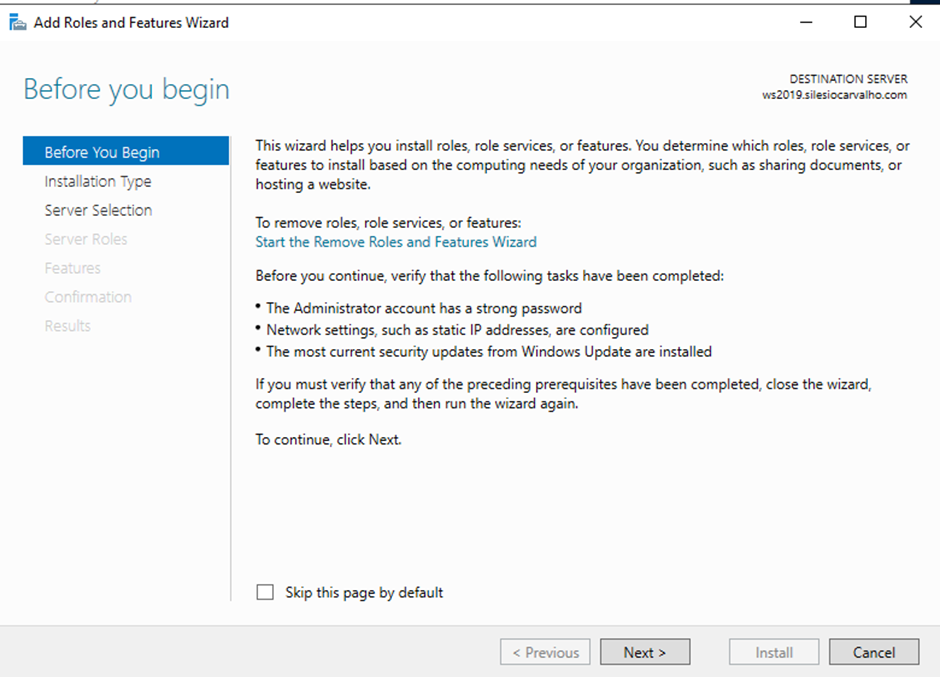

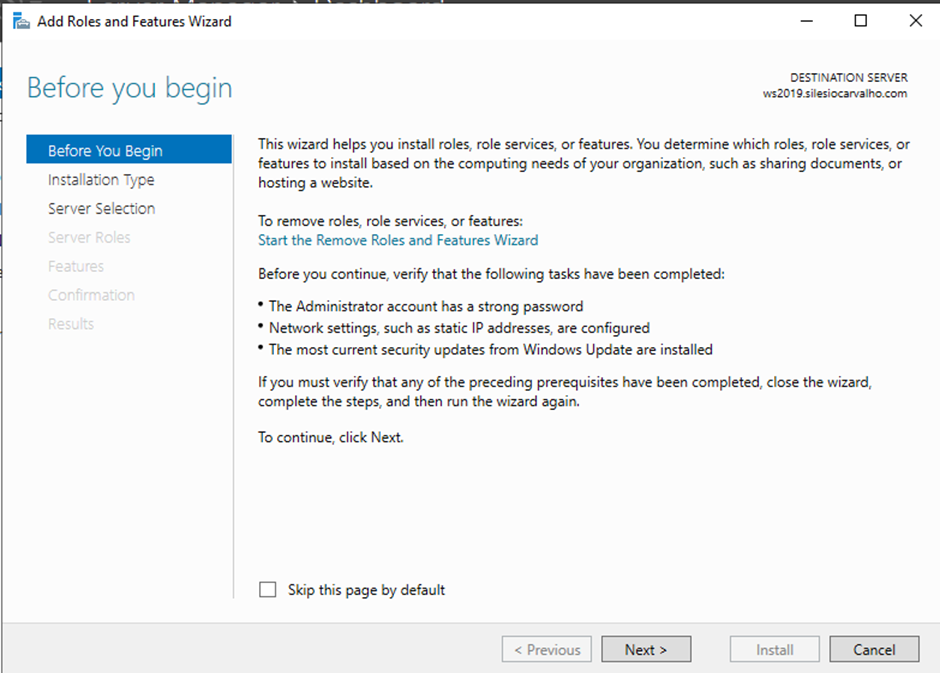

Click Next.

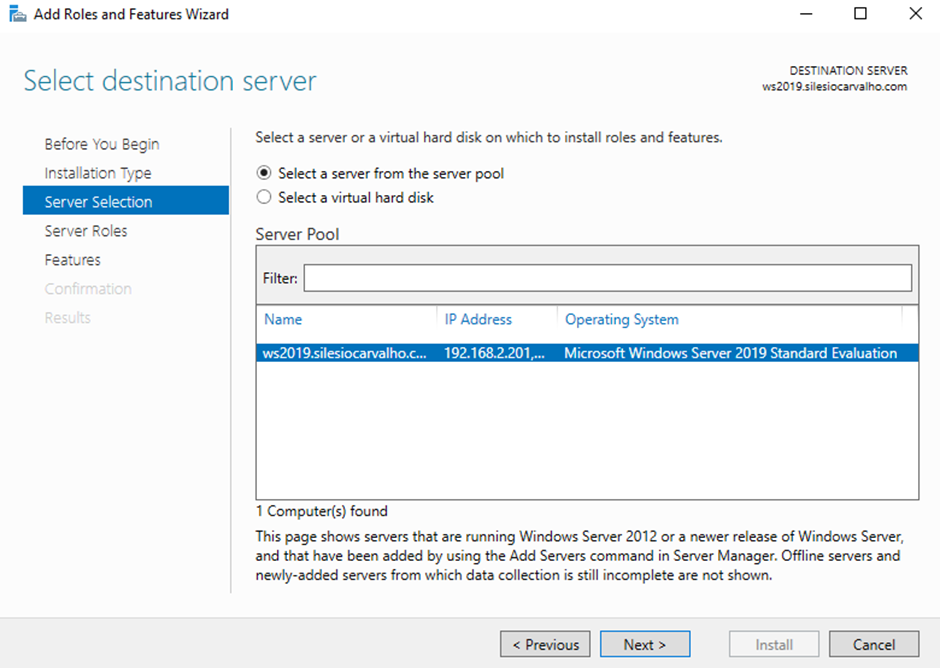

Click Next.

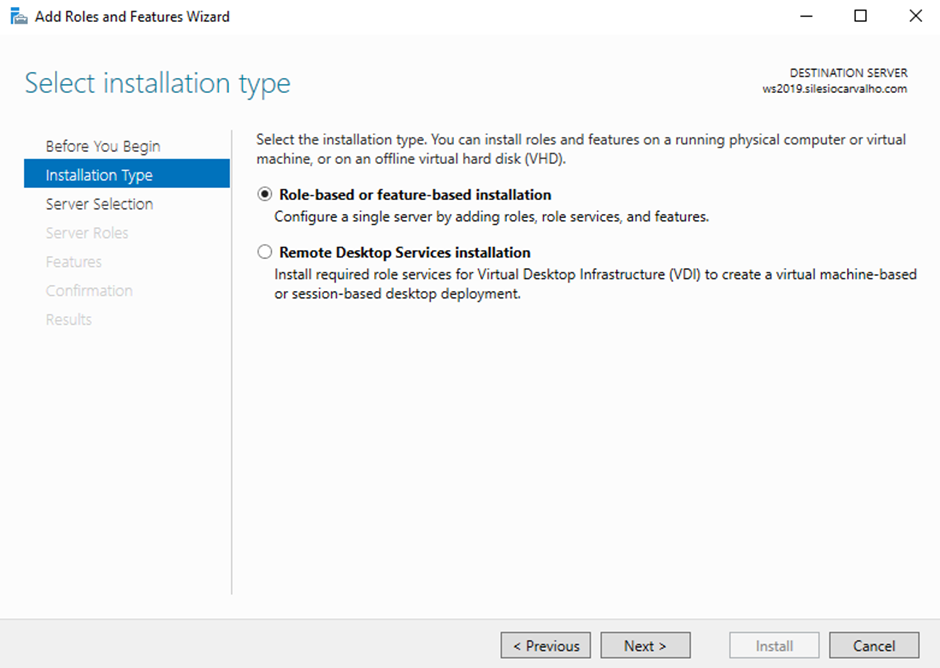

Click Next.

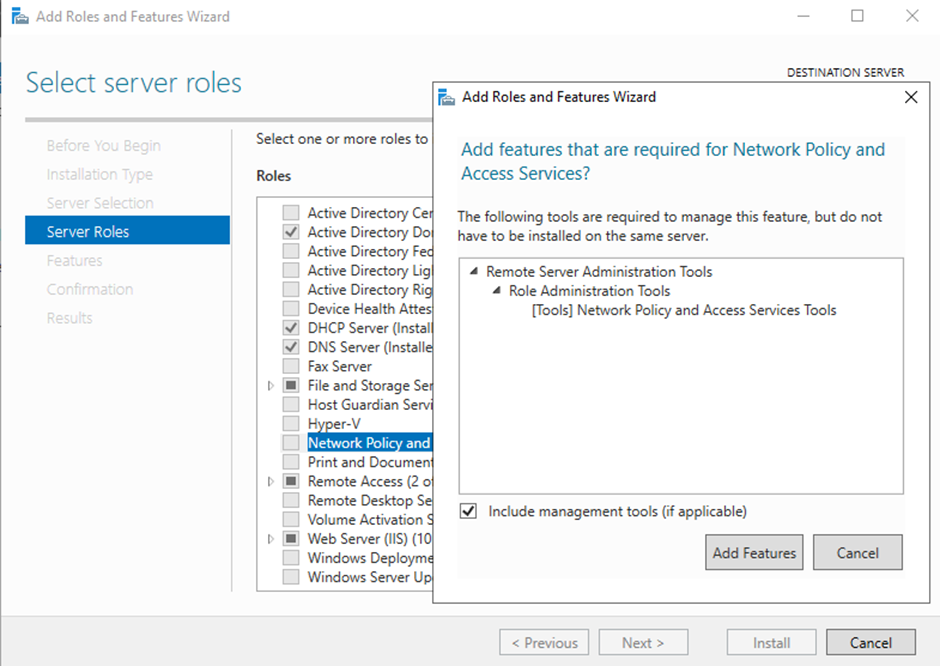

Seleccione Network Policy Server e click Next.

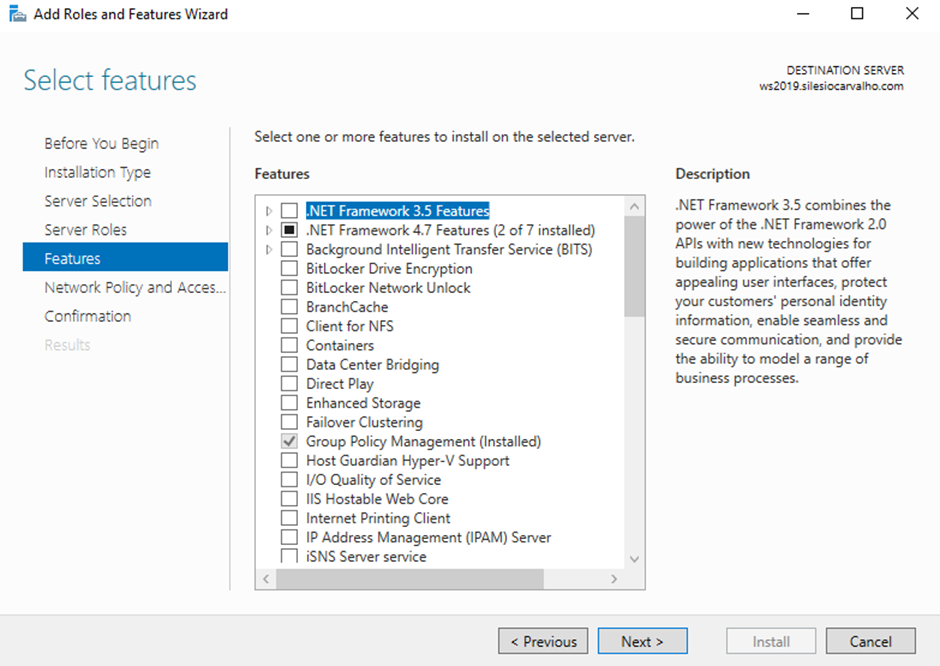

Click Next.

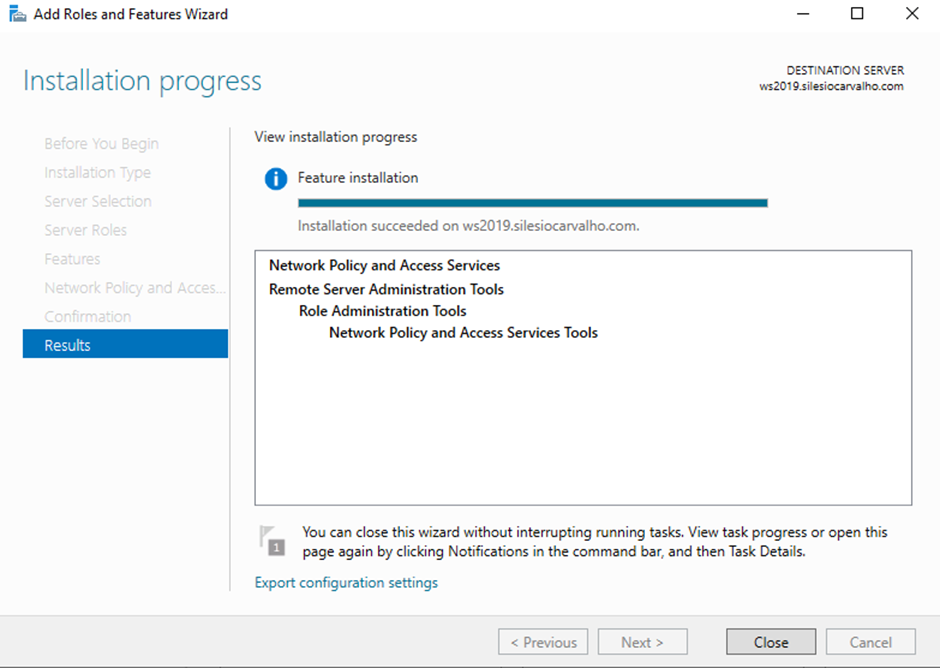

Click Install

Click Close.

O passo a seguir consiste em instalar o certificado para ser usado pelo NPS.

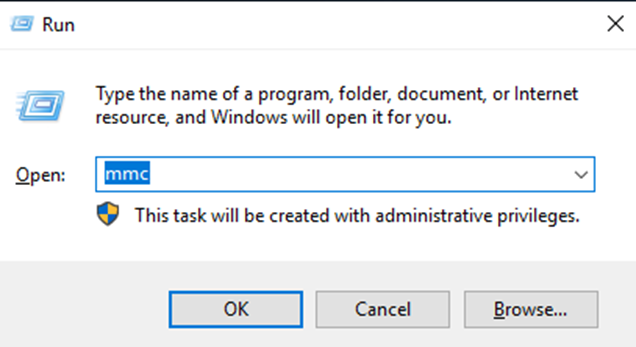

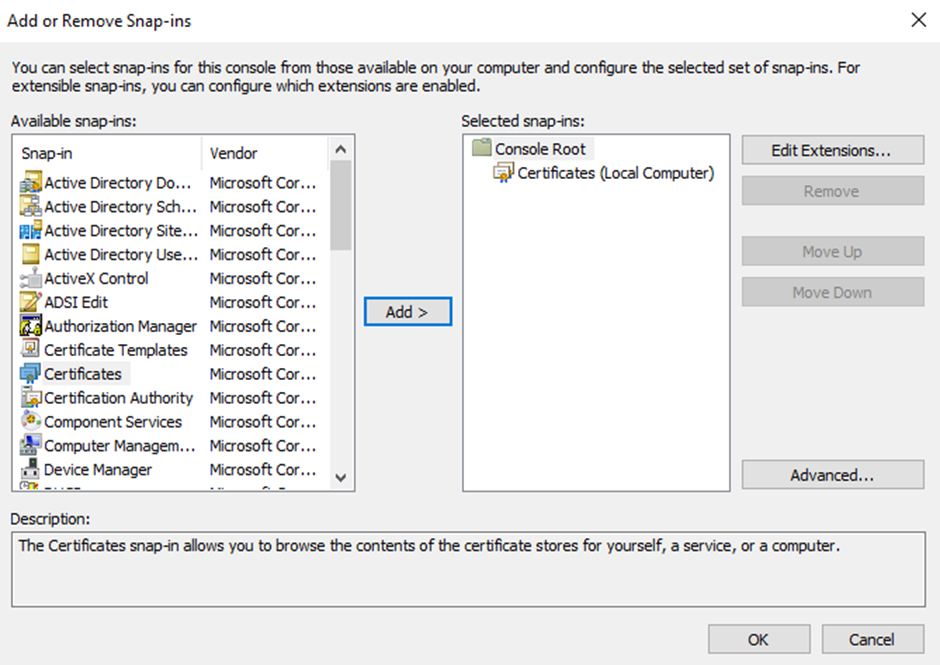

Click Windows + r, digite mmc, e pressione Enter.

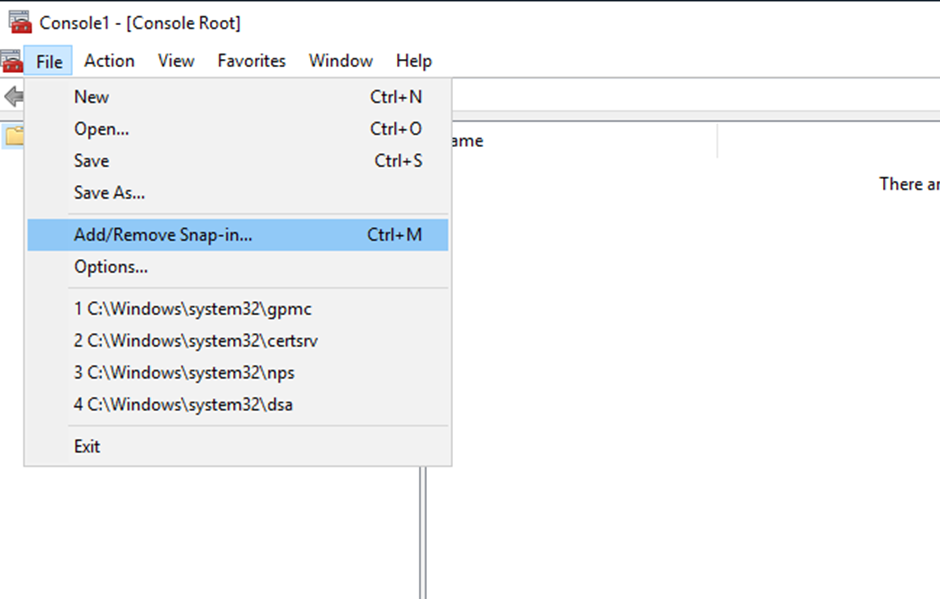

Click File > Add/Remove Snap-in.

Escolha Certificates, e click Add.

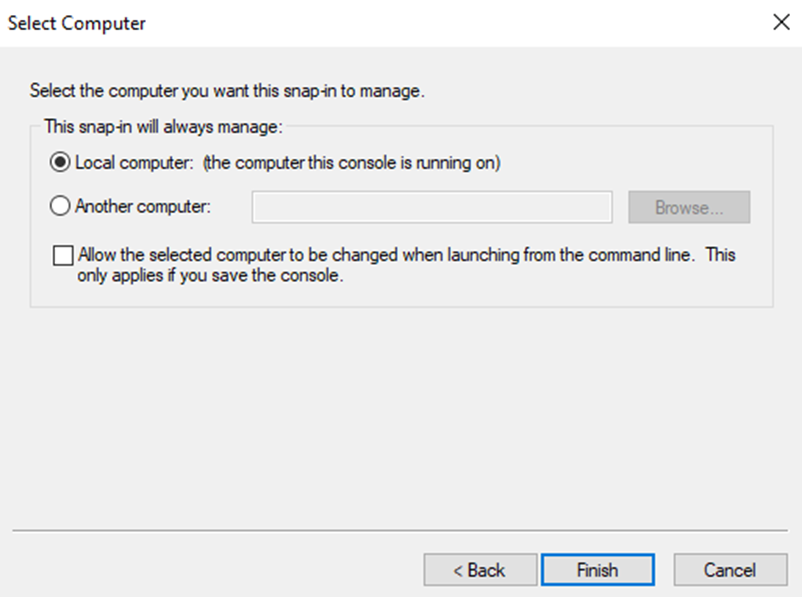

Escolha Computer Account e click Next

Seleccione Local Computer e click Finish

Click OK para voltar ao Microsoft Management Console (MMC).

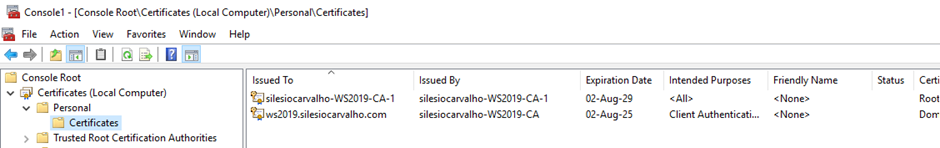

Expanda os Certificates (Local Computer) e Personal folders, e click Certificates.

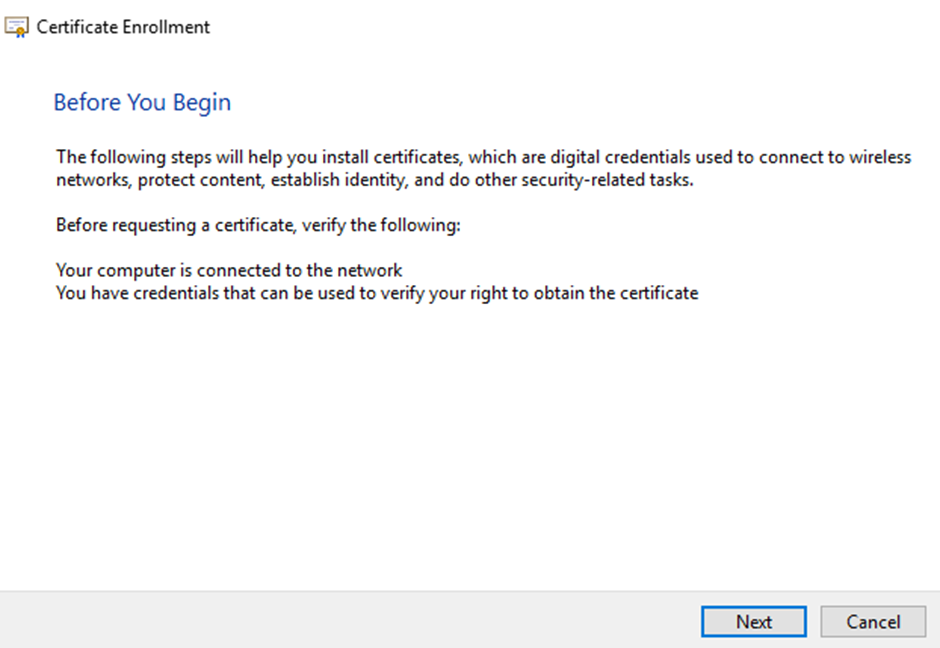

Click com o botão direito no espaço em branco de CA certificate, e escolha All Tasks > Request New Certificate.

Click Next.

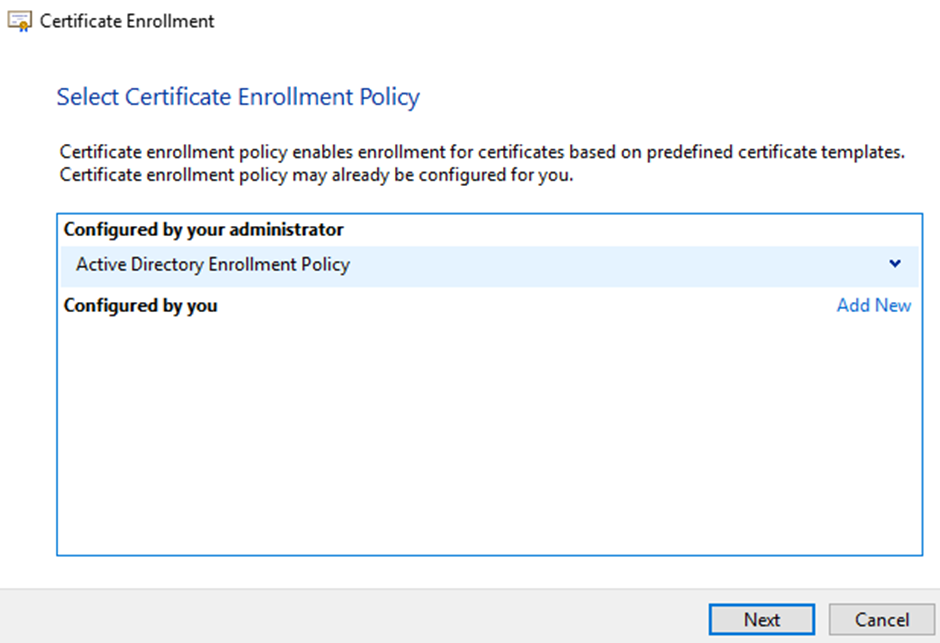

Click Next.

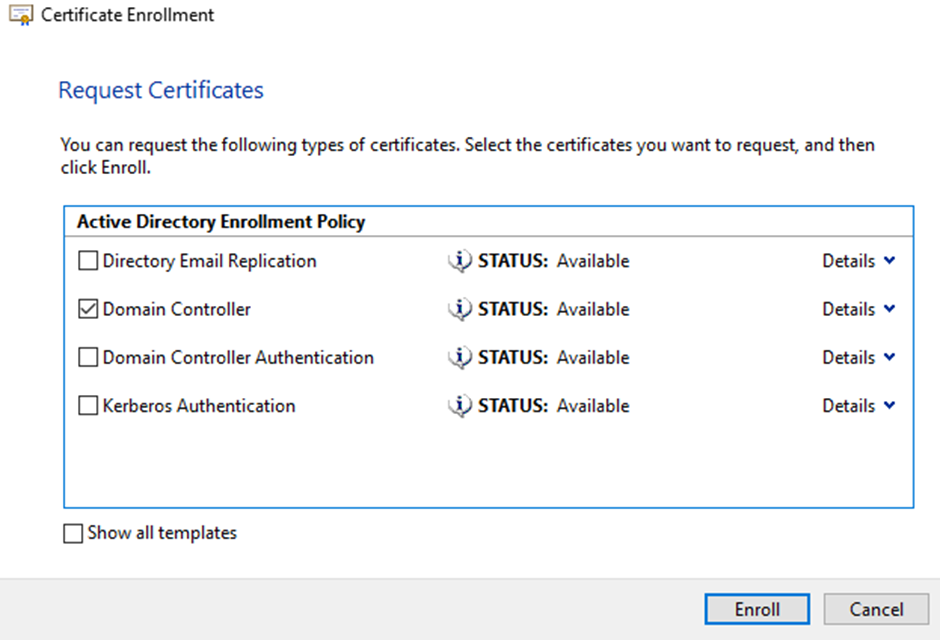

Seleccione Domain Controller e click Enroll.

Click Finish

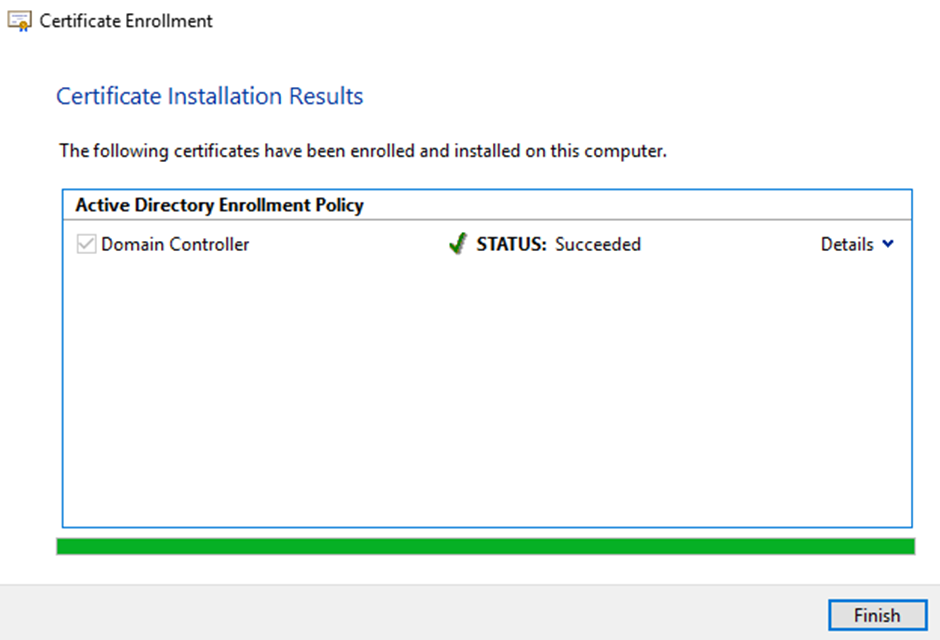

Certifique-se de que Intended Purpose do certificado diz Client Authentication, Server Authentication.

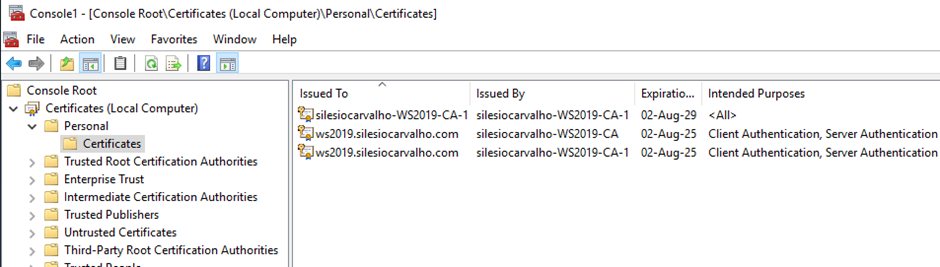

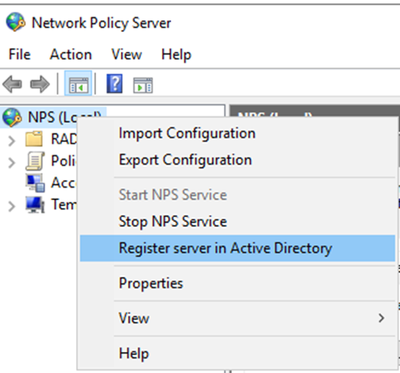

Feche e salve as alterações. Em seguida registre o NPS no Active Directory

Click Start > Administrative Tools > Network Policy Server.

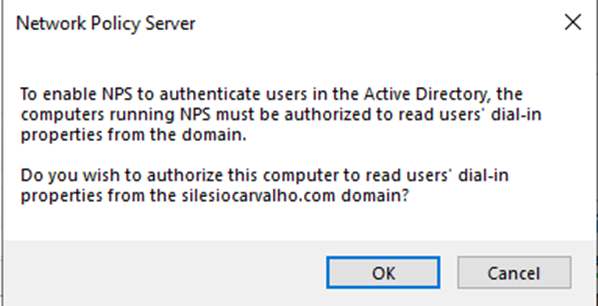

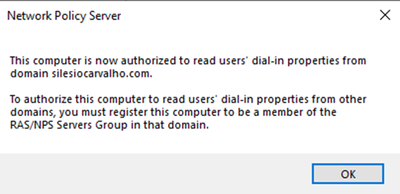

Right-click NPS (Local) e escolha Register server in Active Directory.

Click OK.

Click OK.

Em seguida adicione o WLC como um cliente Radius.

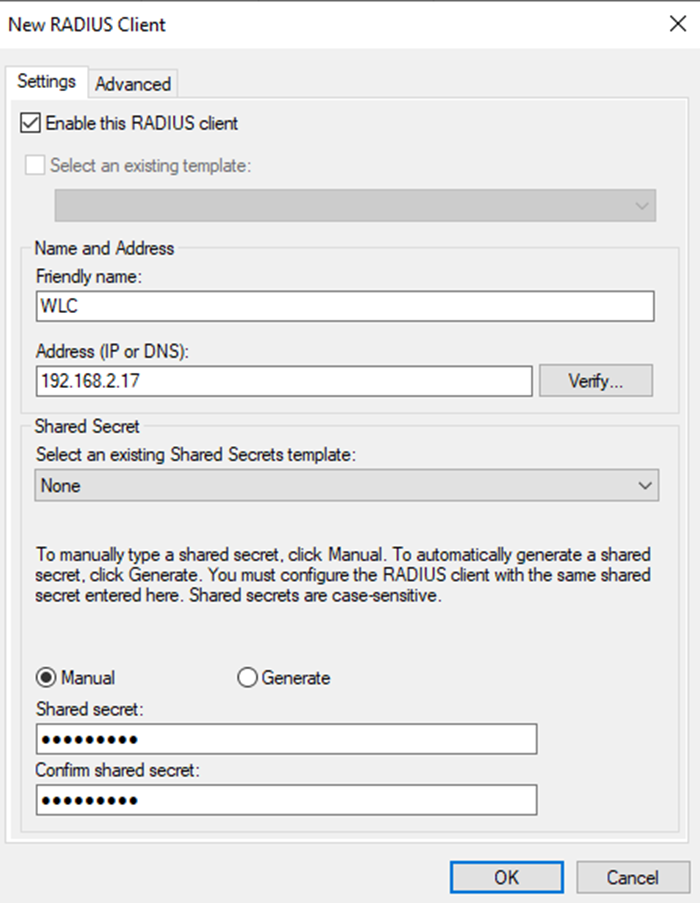

Expanda RADIUS Clients and Servers. Click do lado direito em RADIUS Clients, e escolha New.

Preencha com os dados do WLC.

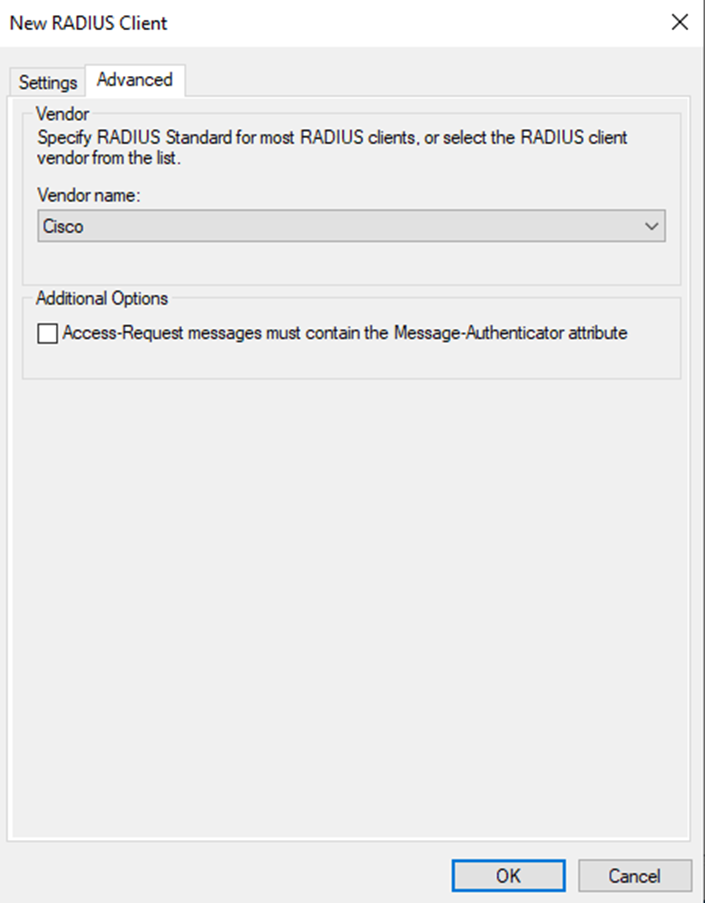

Na aba Advanced, selecione Cisco em Vendor name.

Click OK.

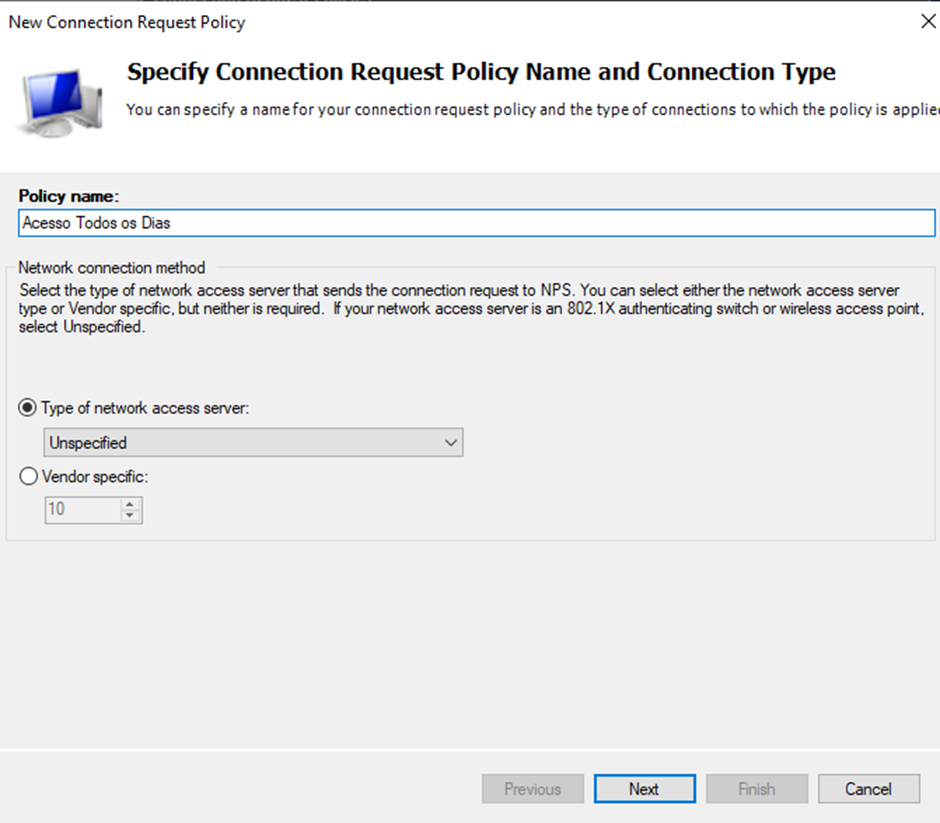

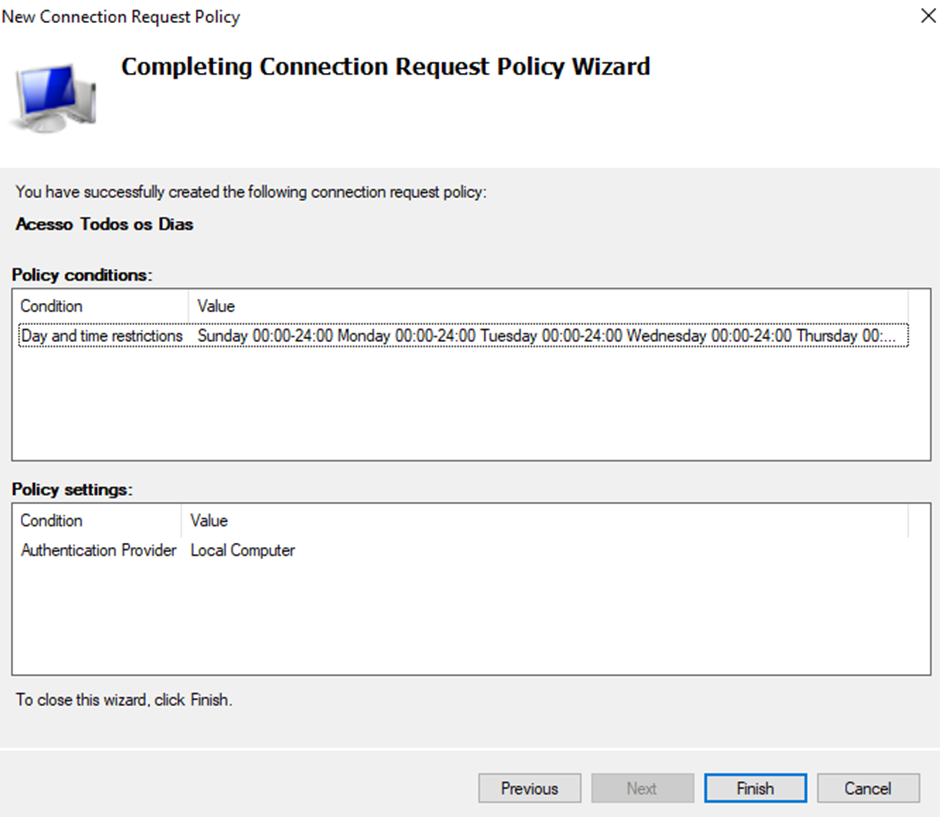

Crie uma policy em Connection Request Policies, permitindo que os usuários se liguem em qualquer dia.

Clique do lado direito em Policies > Connection Request Policies > New

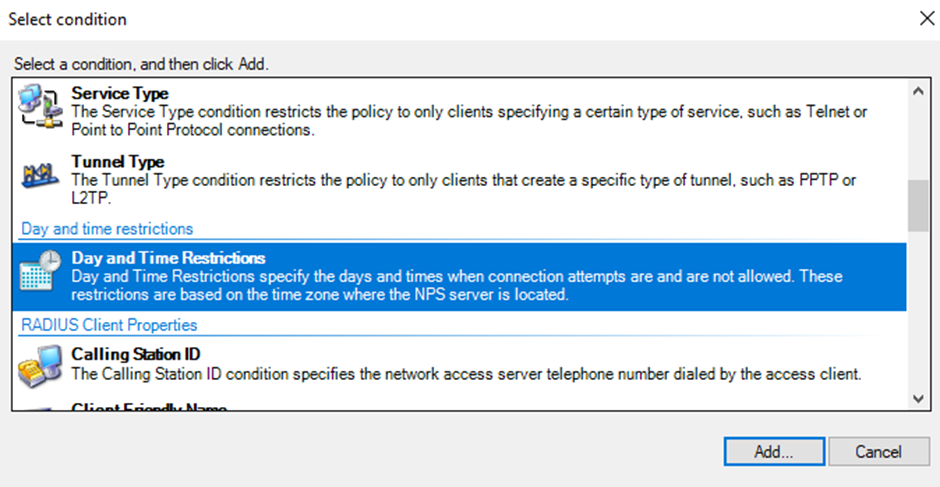

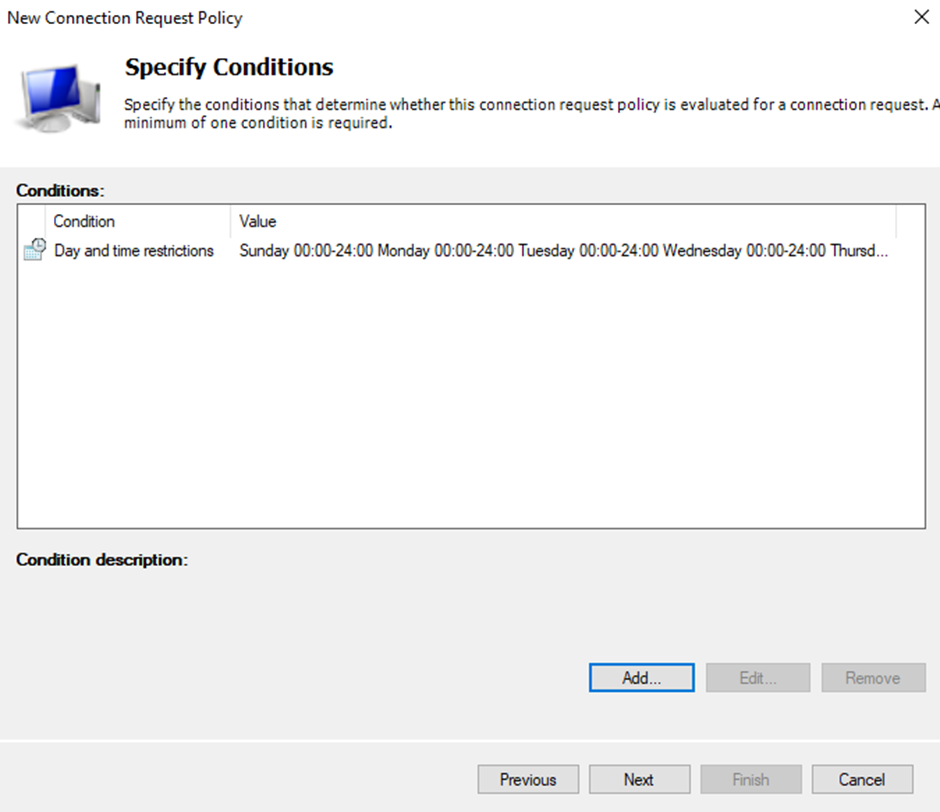

Adicione uma condição clicando em Add…

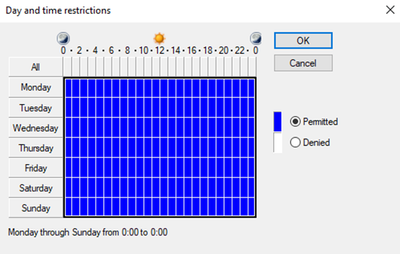

Seleccione Day and Time Restrictions > Add…

Seleccione Permited > OK

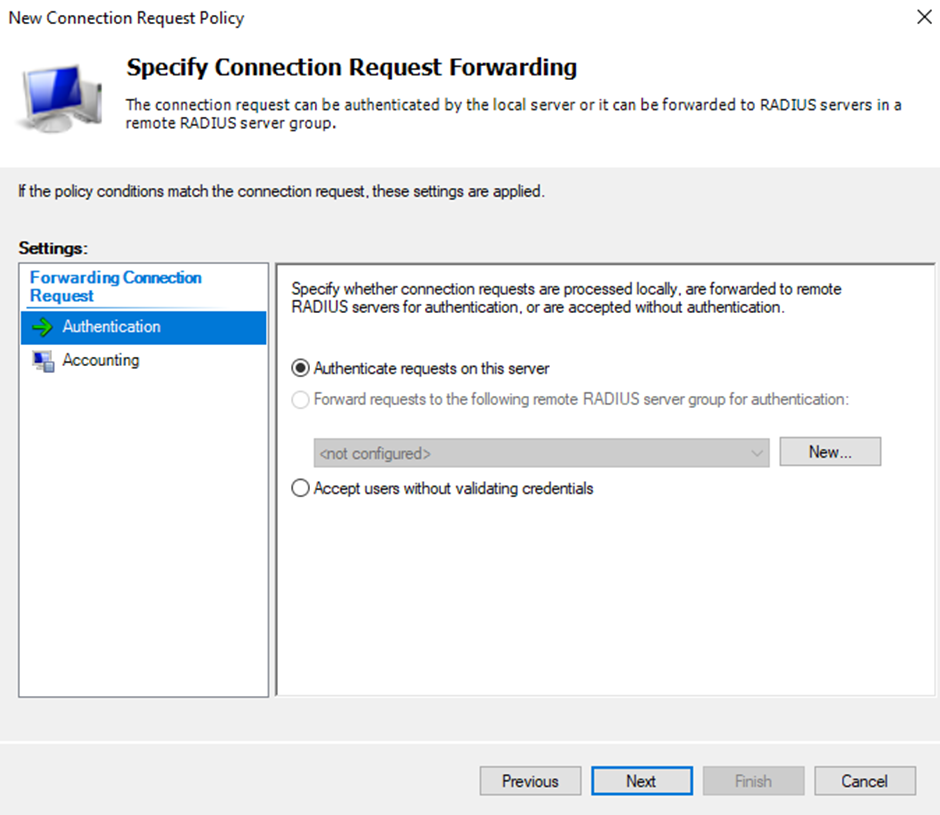

Click Next

Click Next

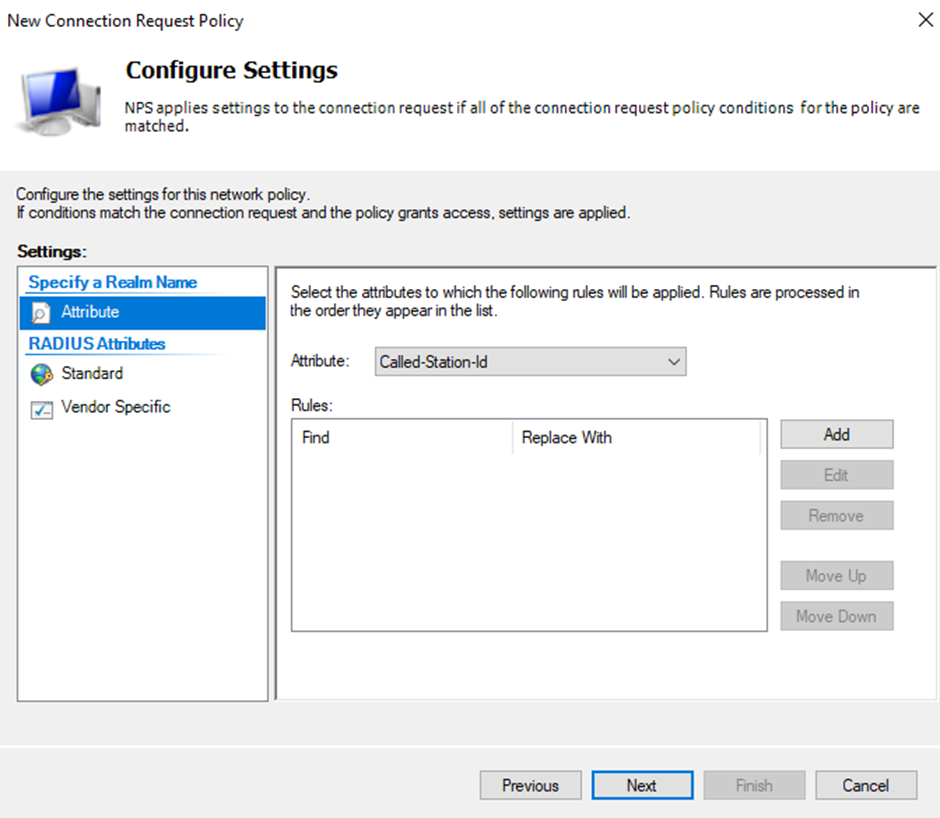

Click Next

Click Next

Click Finish

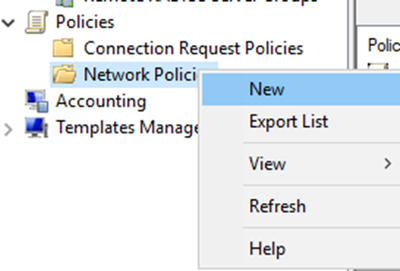

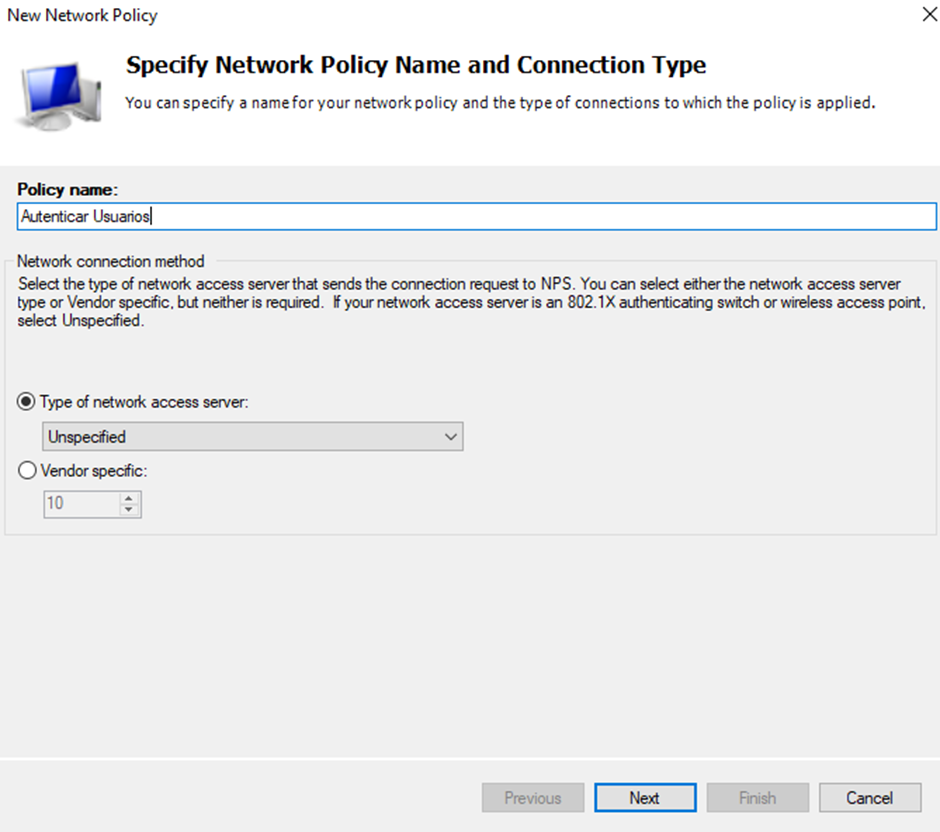

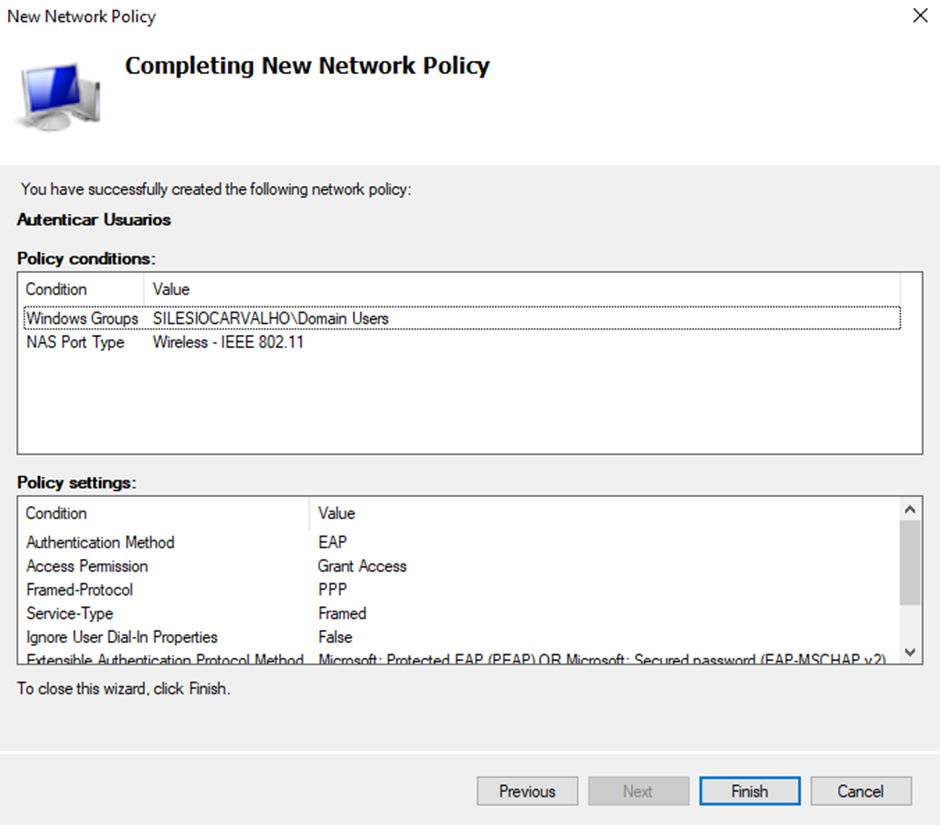

Crie uma nova Network Policy. Expanda Policies, right-click Network Policies, e escolha New.

Atribua um nome à Policy.

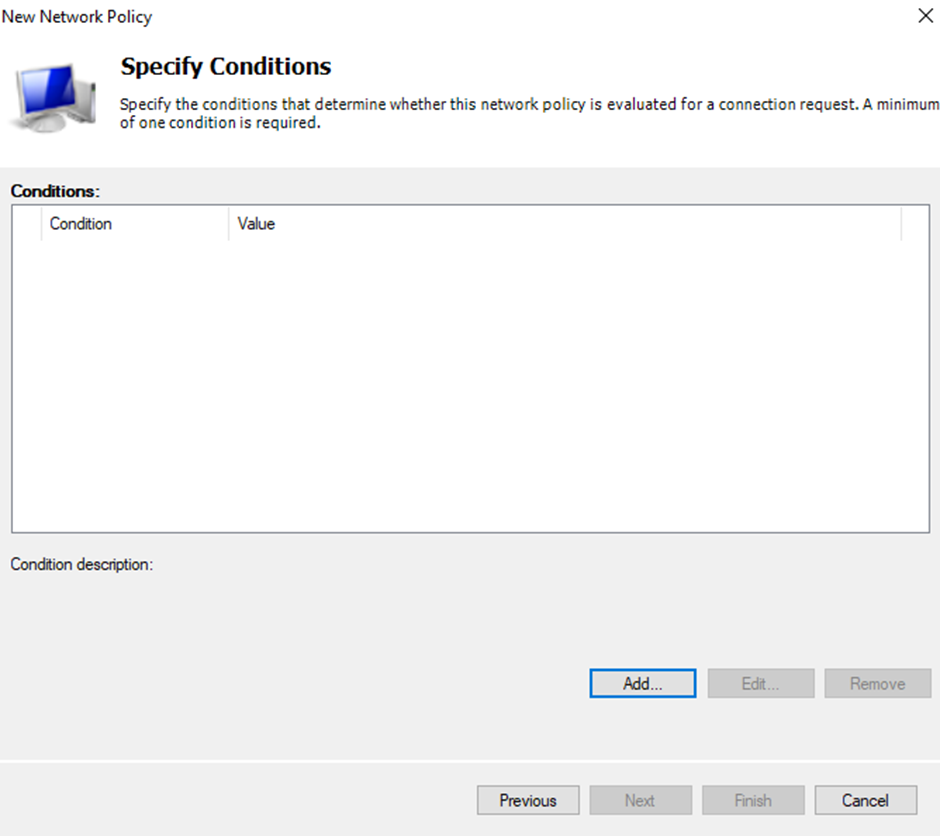

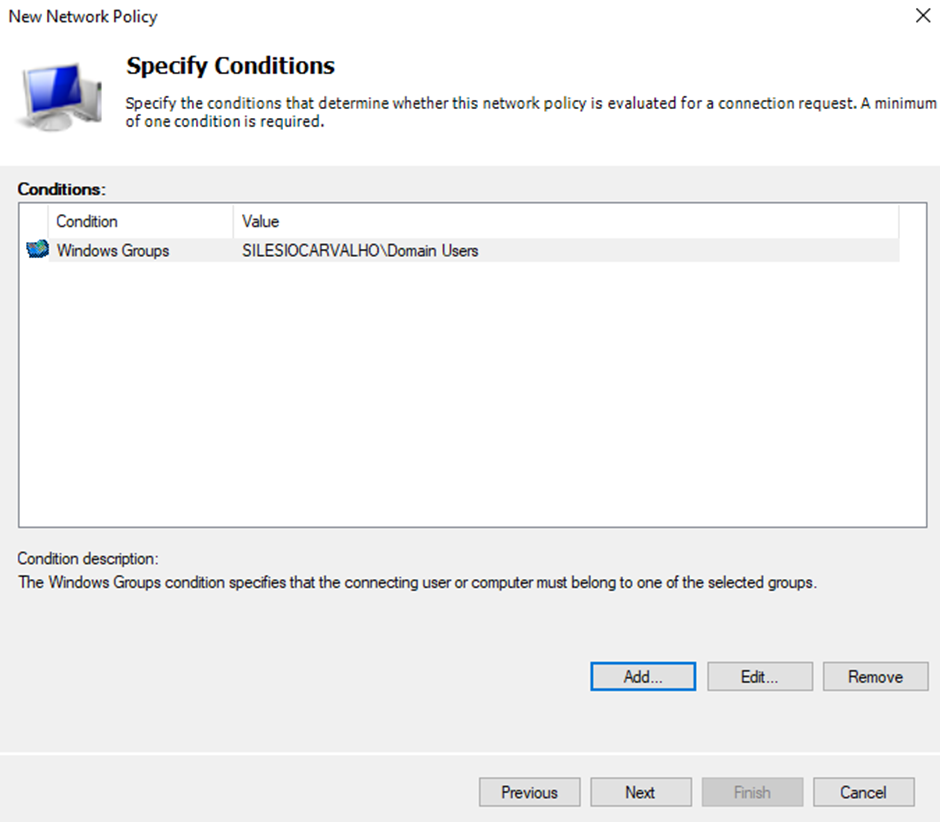

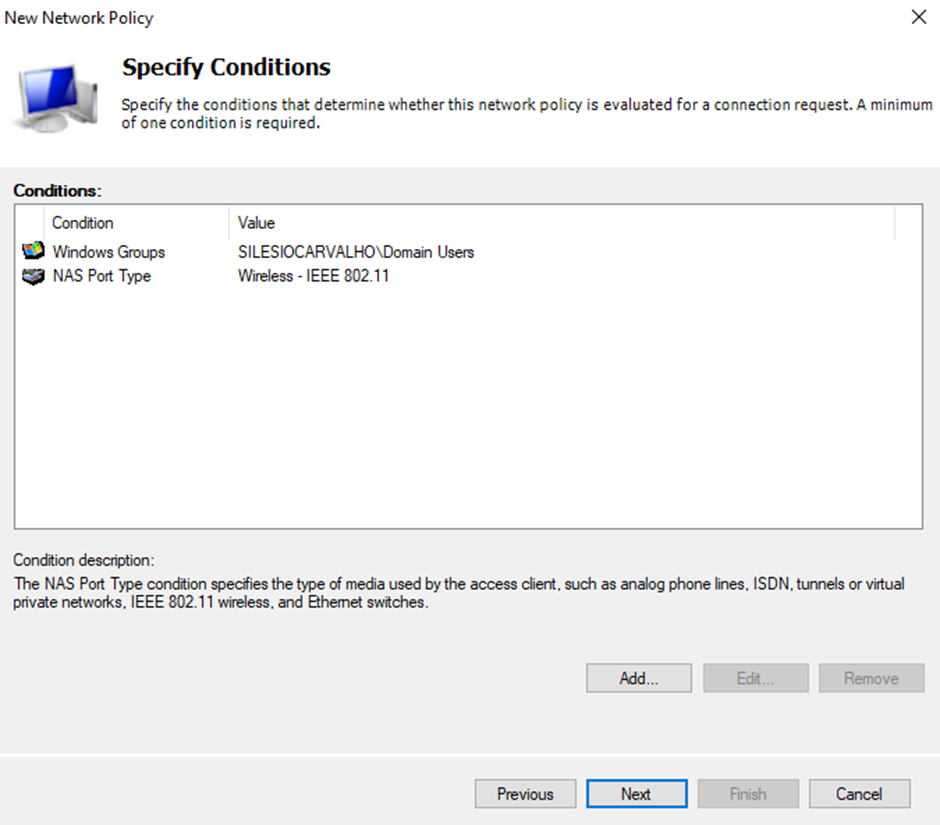

Especifique as condições que irão fazer match nesta policy.

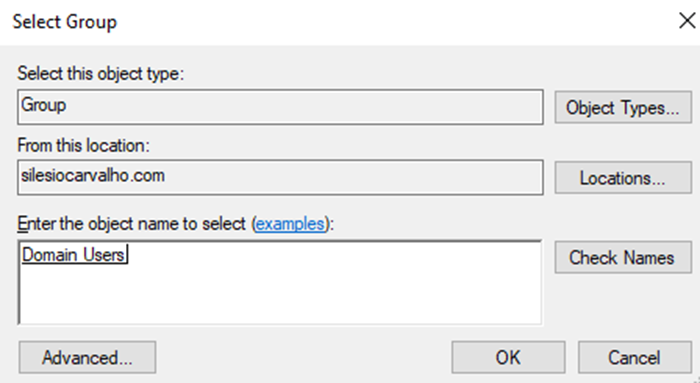

Seleccione Windows Groups > Add Groups > Advanced > Domain Users > Find Now > Seleccione Domain Users em Search Results > OK

Click OK.

Caso dê algum erro, tente novamente.

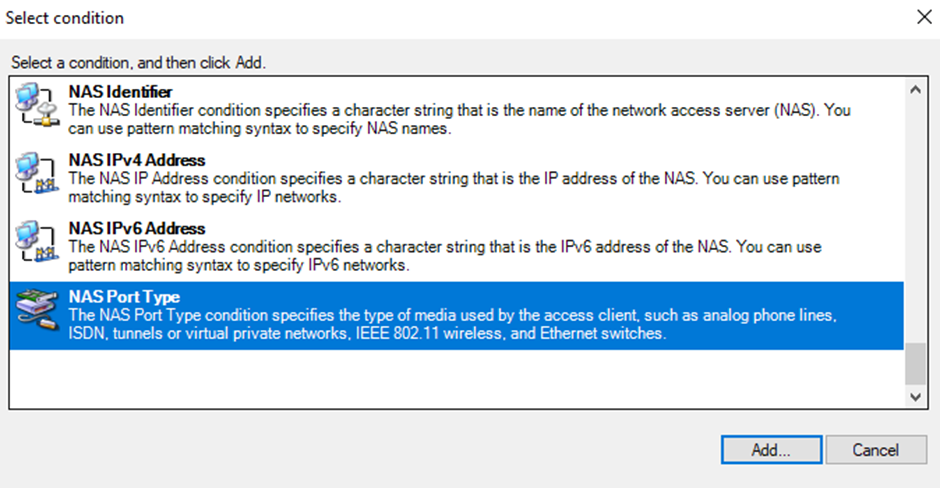

Adicione outra condição, NAS Port Type

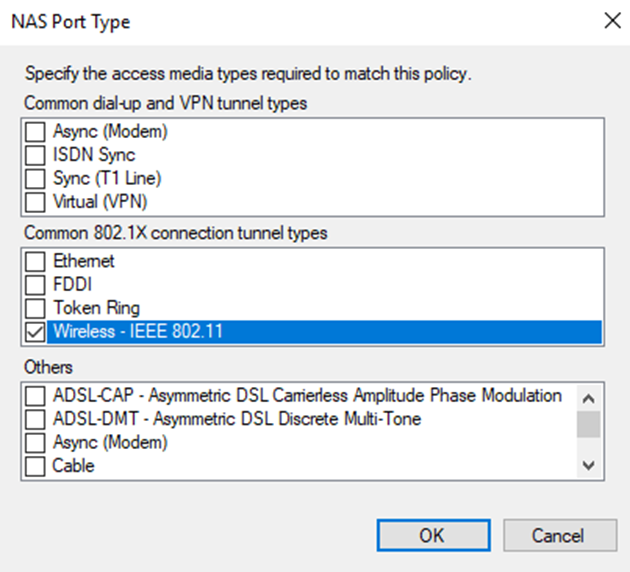

Seleccione Wireless – IEEE 802.11 em Common 802.X connection tunnel types. Click OK

Click Next.

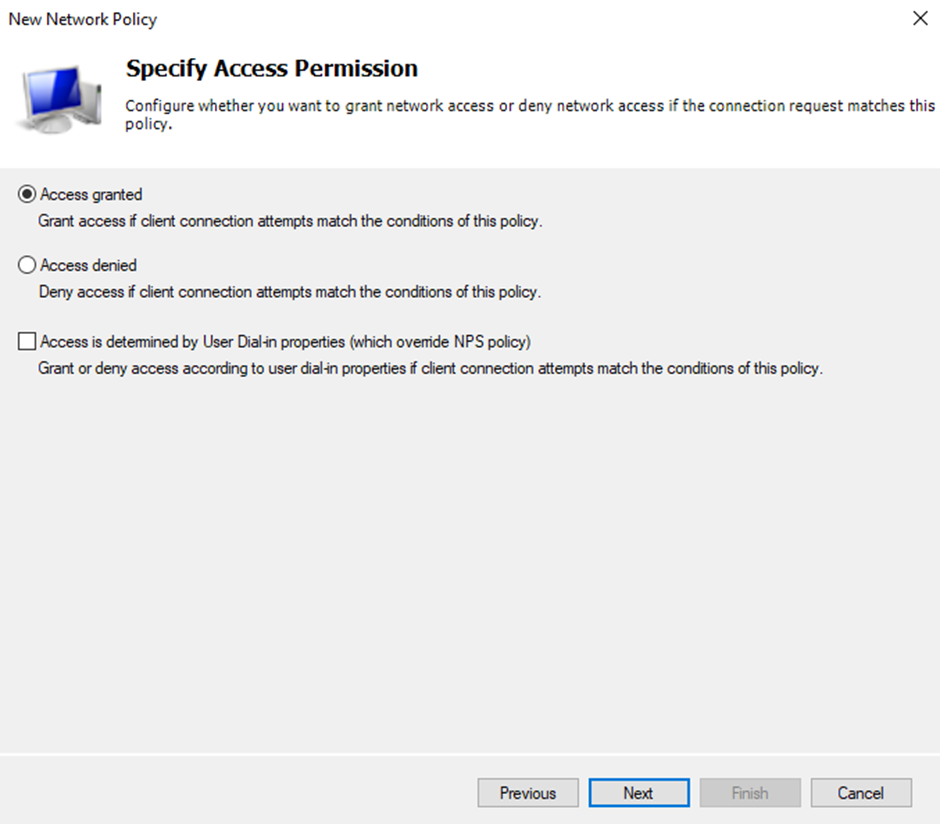

Click Next.

Click Next.

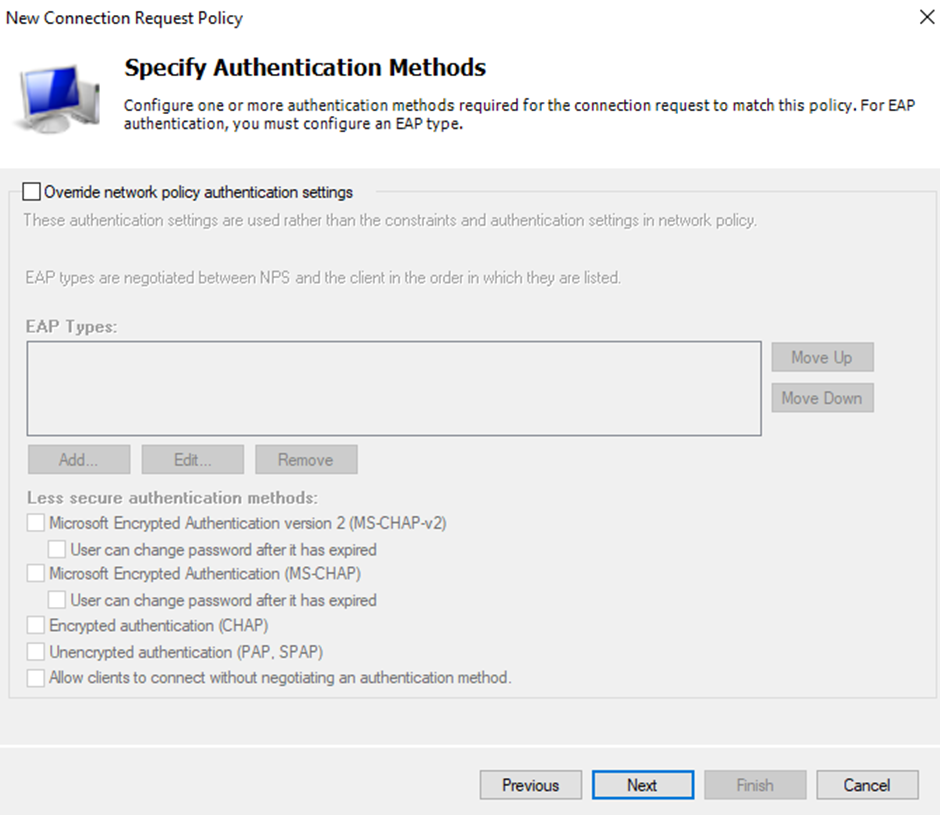

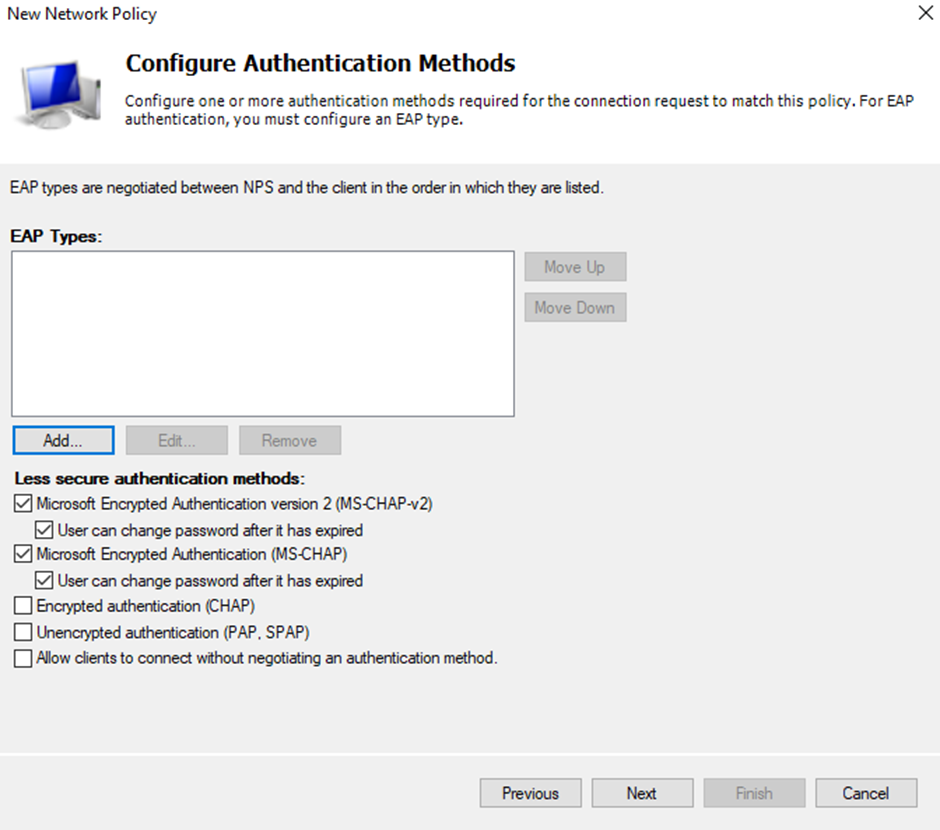

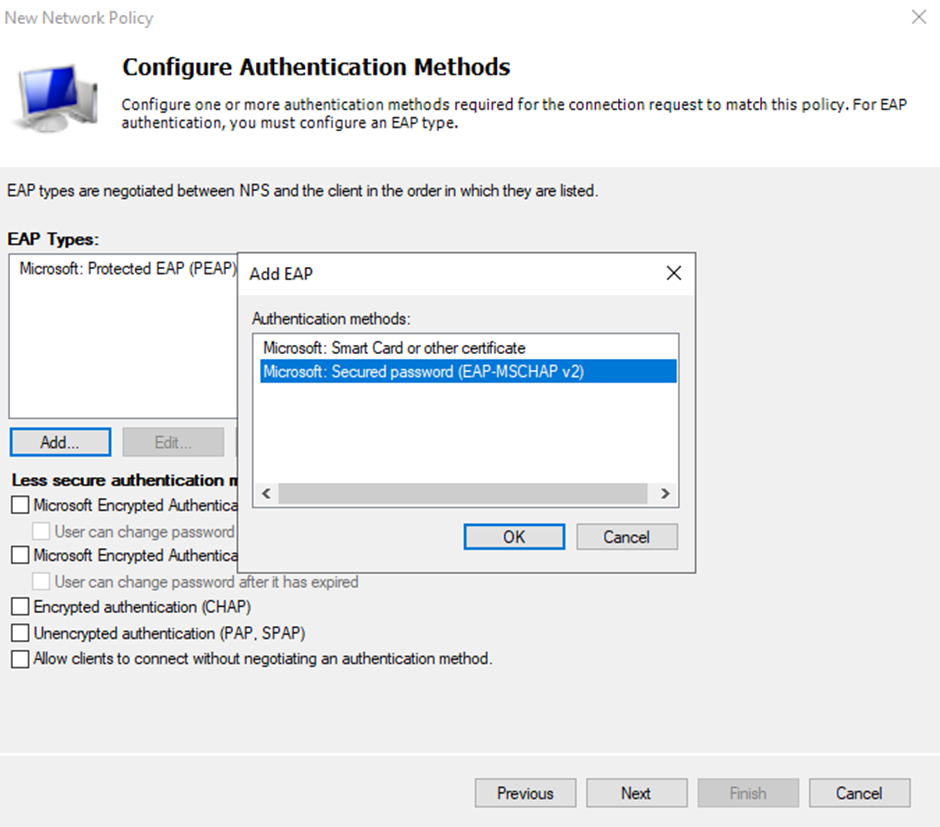

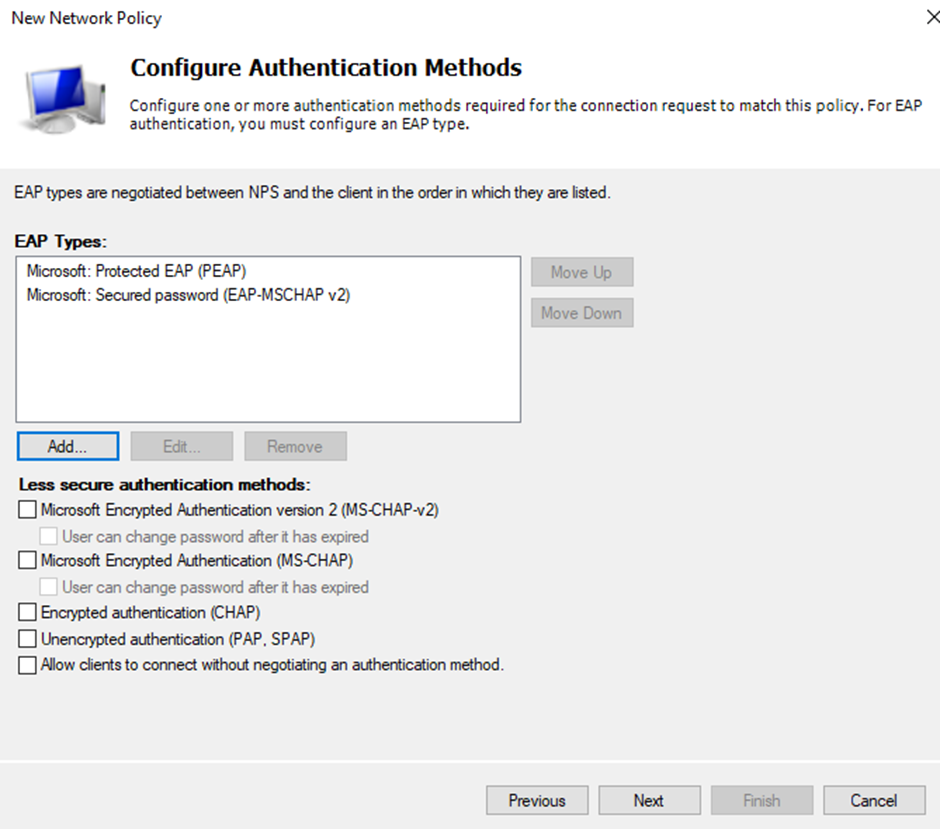

Desmarque as opções Less Secure authentication methods e click Add…

Adicione Microsoft: Protected PEAP e Secured Password, click Next

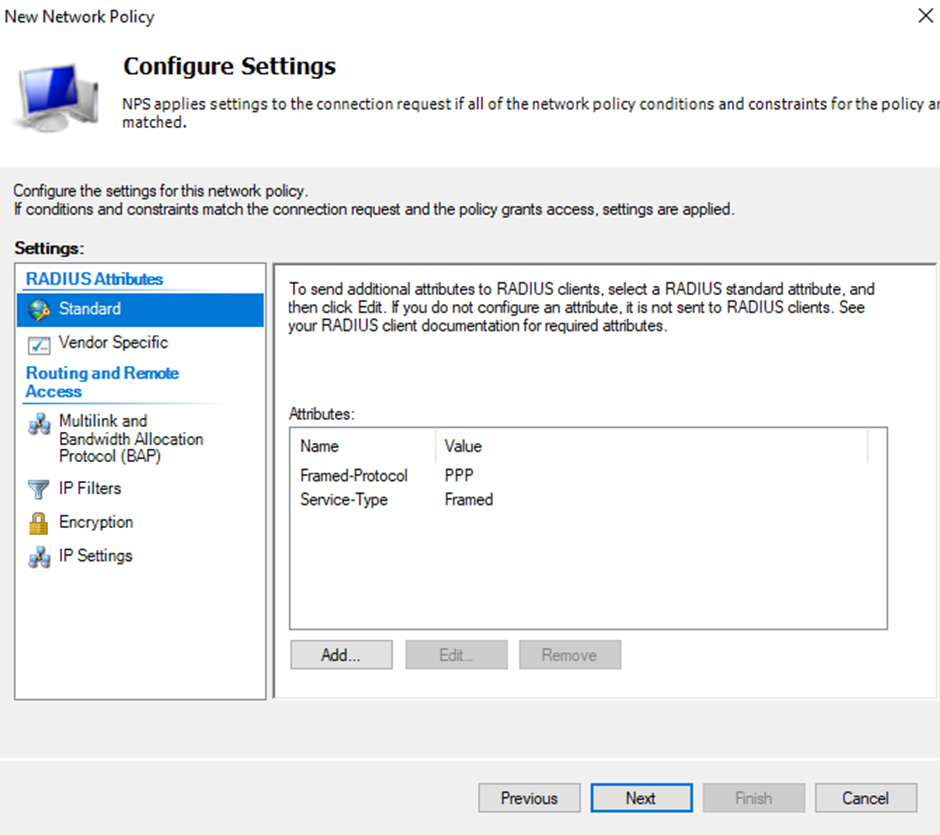

Click Next.

Em Constraints, seleccione NAS Port Type > Wireless – IEEE 802.11.

Click Finish

Estes são os passos necessários para instalares o Windows Server como um servidor NPS. Caso tenhas problemas de comunicação ou autenticação, considera desativar a firewall do servidor.

Preciso dar-te esta nota super importante. Caso pretendas instalar o NPS em um ambiente em que não uses certificados digitais para autenticares os usuários, ainda assim precisas de configurar o servidor como CA. Quando implementei esta solução sem configurar o servidor como CA, a autenticação não funcionava de jeito algum.

Caso queiras integrar o NPS com um WLC como o C9800-CL, vê o post Como autenticar utilizadores na rede wireless usando o Cisco ISE. Segue os procedimentos para instalares um servidor radius.

Referência:

Encontre respostas, faça perguntas e conecte-se com nossa comunidade de especialistas da Cisco de todo o mundo.

Estamos felizes por você estar aqui! Participe de conversas e conecte-se com sua comunidade.

Quick links

Navegue pelos links rápidos da Comunidade e usufrua de um conteúdo personalizado e em seu idioma nativo: