- Cisco Community

- Comunidade da Cisco

- Networking

- Discussões Routing & Switching

- Re: Não declarar internet quando os usuários se conectam no VPN-Client e permit navegação local

- Subscrever fonte RSS

- Marcar tópico como novo

- Marcar tópico como lido

- Flutuar este Tópico para o utilizador atual

- Marcador

- Subscrever

- Silenciar

- Página amigável para impressora

Não declarar internet quando os usuários se conectam no VPN-Client e permit navegação local

- Marcar como novo

- Marcador

- Subscrever

- Silenciar

- Subscrever fonte RSS

- Destacar

- Imprimir

- Denunciar conteúdo inapropriado

03-01-2018 04:34 PM - editado 03-21-2019 07:15 PM

Boa noite pessoal,

Preciso de ajudar para resolver o problema de quando os usuários se conectam no Vpn-Client Ipsec eles ganham a internet da minha localidade.... gostaria de remover essa opção e deixar a navegação local, porque quando eles se conectam acabam utilizando a internet e estouram o link sem perceber

Preciso remover a saída de vpn-client como default-gateway e sem perder os acessos para os meus clientes via vpn-client. que hoje e necessário para suporte remoto de qualquer lugar.

- Marcar como novo

- Marcador

- Subscrever

- Silenciar

- Subscrever fonte RSS

- Destacar

- Imprimir

- Denunciar conteúdo inapropriado

em 03-02-2018 10:45 AM

Olá Marcelo!

O recurso desejado chama-se "Split Tunneling". Como você não especificou a plataforma/equipamento, informarei aqui as possibilidades e configurações em roteadores Cisco e sobre o Cisco ASA também.

Exemplo de Configuração de Roteador que Permite Clientes VPN se Conectarem via IPsec e à Internet Usando a Separação de Túneis

ASA 8.x: Permita o Split Tunneling para o cliente VPN de AnyConnect no exemplo de configuração ASA

Configurar o cliente seguro da mobilidade de AnyConnect com Split Tunneling em um ASA

Espero ter sido útil!

Cordialmente,

Leonardo Furtado

- Marcar como novo

- Marcador

- Subscrever

- Silenciar

- Subscrever fonte RSS

- Destacar

- Imprimir

- Denunciar conteúdo inapropriado

em 03-02-2018 11:39 AM

Estou tentando arrumar as configuracoes no ASA5512x, preciso de ajuda para arrumar o tunel somente para os usuarios acessarem a redes dos clients e local sem precisar acessar minha internet, porem ele navega normal da casa dele.

Pode me ajudar ?

Existe algume exemplo de configuração ?

Abs meu amigo

- Marcar como novo

- Marcador

- Subscrever

- Silenciar

- Subscrever fonte RSS

- Destacar

- Imprimir

- Denunciar conteúdo inapropriado

em 03-07-2018 01:27 PM

@lfurtado você pode nos ajudar com estas informações?

- Marcar como novo

- Marcador

- Subscrever

- Silenciar

- Subscrever fonte RSS

- Destacar

- Imprimir

- Denunciar conteúdo inapropriado

em 03-07-2018 05:17 PM

Olá Marcelo,

Conforme mencionado na mensagem anterior, a solução será a configuração de um cenário de "split tunneling". Uma vez que o seu dispositivo é um Cisco ASA, consulte a descrição da solução nos links a seguir e os exemplos de como estas configurações deverão ser realizadas.

ASA 8.x: Permita o Split Tunneling para o cliente VPN de AnyConnect no exemplo de configuração ASA

Configurar o cliente seguro da mobilidade de AnyConnect com Split Tunneling em um ASA

Marque como solução fornecida caso os recursos compartilhados aqui tenham resolvido o seu caso.

Obrigado!

Leonardo Furtado

- Marcar como novo

- Marcador

- Subscrever

- Silenciar

- Subscrever fonte RSS

- Destacar

- Imprimir

- Denunciar conteúdo inapropriado

em 04-08-2018 07:47 AM

Você teria o link para essa mesma documentação relativa ao RV320?

Obrigado,

Pedro

- Marcar como novo

- Marcador

- Subscrever

- Silenciar

- Subscrever fonte RSS

- Destacar

- Imprimir

- Denunciar conteúdo inapropriado

em 04-08-2018 11:11 AM

Olá!

Segue:

Configure Easy Client to Gateway Virtual Private Network (VPN) on RV320 and RV325 VPN Router Series

https://sbkb.cisco.com/CiscoSB/ukp.aspx?vw=1&docid=595e165f533f4aba9a931fd6efd71427_Configure_Easy_Client_to_Gateway_Virtual_Private_Network__VP.xml&pid=2&respid=0&snid=3&dispid=0&cpage=search

Configure Easy Client to Gateway Virtual Private Network (VPN) on RV320 and RV325 VPN Router Series

https://www.cisco.com/c/dam/en/us/td/docs/routers/csbr/rv320/administration/guide/en/rv32x_ag_en.pdf

Dê uma conferida no emulador da interface de configuração do RV320 aqui :-)

Cisco RV320 Configuration Utility

https://www.cisco.com/assets/sol/sb/RV320_Emulators/RV320_Emulator_v1.1.0.09/default.htm

Espero ter contribuído! Kudos? Y/N ?

Leonardo Furtado

- Marcar como novo

- Marcador

- Subscrever

- Silenciar

- Subscrever fonte RSS

- Destacar

- Imprimir

- Denunciar conteúdo inapropriado

em 04-09-2018 06:34 AM

Obrigado pelos links!

Eu já havia testado essa configuração tanto via Easy VPN quanto via OpenVPN, porém ainda estou com um problema.

Eu atendo um cliente que possui diversas redes. Portanto, eu tenho configurado no meu RV320 quatro tuneis Site-to-Site. Esses são os túneis que deveriam passar pela VPN, todo o restante deveria ser tratado pela rede local dos usuários.

Pelo o que eu entendi das documentações listadas, alguns aparelhos tratam esse acesso via ACLs, porém o RV320 trata via um configuração simplificada, logo, apenas uma das quatro redes poderiam ser acessadas via VPN. É isso mesmo ou estou perdendo algum detalhe importante?

Obrigado mais uma vez,

Pedro

- Marcar como novo

- Marcador

- Subscrever

- Silenciar

- Subscrever fonte RSS

- Destacar

- Imprimir

- Denunciar conteúdo inapropriado

em 03-15-2018 11:00 AM

Olá @Marcelo Alegre tudo bem?

Se você gostou das respostas do @lfurtado e se foram úteis para você, por favor, não deixe de avaliá-las por meio da estrelinha que está abaixo da resposta.

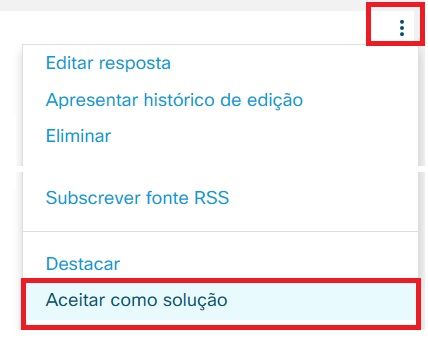

Também você pode aceitar a resposta como solução, para isso você terá que :

A sua opinião é muito importante para que os especialistas continuem ajudando na comunidade.

Muito obrigada.

Descubra e salve suas ideias favoritas. Volte para ver respostas de especialistas, passo a passo, tópicos recentes e muito mais.

Novo por aqui? Comece com estas dicas. Como usar a Comunidade Guia do novo membro

Quick links

Navegue pelos links rápidos da Comunidade e usufrua de um conteúdo personalizado e em seu idioma nativo: