- Cisco Community

- Communauté Cisco

- Routage et Commutation

- Discussions de Routage et Commutation

- Re: mise en place d'un VPN IPSEC

- S'abonner au fil RSS

- Marquer le sujet comme nouveau

- Marquer le sujet comme lu

- Placer ce Sujet en tête de liste pour l'utilisateur actuel

- Marquer

- S'abonner

- Sourdine

- Page imprimable

mise en place d'un VPN IPSEC

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

le 15-04-2024 08:35 AM

Bonjour à tous,

Je rencontre un petit problème lors de la mise en place de mon VPN IPSEC entre mes deux sites.

Pour information :

Mon site 1 : 192.168.32.0/16

Mon site 2 : 192.168.96.0/16

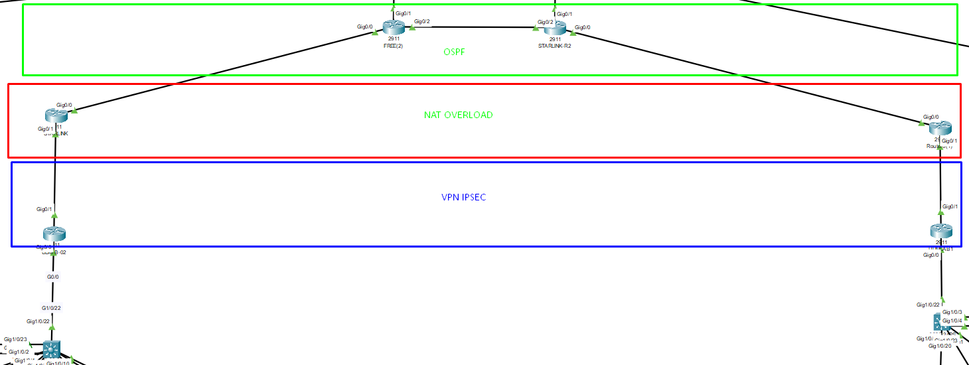

Schéma :

Zone Verte : OSPF

Zone Rouge : NAT OVERLOAD

Zone Bleu : VPN IPSEC

-----------------------------------------------------

Entre la zone bleu et la zone rouge, il y a des routes qui permettent d'accéder au routeur FAI (Fournisseur d'accès internet/Zone Rouge) sur lesquels se trouve le nat overload, dans la zone bleu s'y trouve mon firewall.

J'aimerai faire en sorte que lorsque mon réseau interne souhaite accéder à mon deuxième réseau donc 192.168.32.0/16 vers 192.168.96.0/16, cela ne passe pas par le nat mais passe par le VPN, cependant je ne sais pas trop comment faire pour ne pas bloquer mes réseaux interne qui souhaitent accéder à google (8.8.8.8 par exemple).

Je veux faire une différence entre mon réseau sortant via VPN et mon réseau sortant vers internet via le NAT.

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

le 15-04-2024 10:03 AM

Bonjour,

cela ressemble à un projet Packet Tracer... pouvez-vous publier le fichier de projet compressé (.pkt) ?

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

le 15-04-2024 10:06 AM

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

le 15-04-2024 11:01 AM

Sur quels routeurs le VPN est-il configuré ?

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

le 15-04-2024 11:07 AM

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

le 15-04-2024 11:21 AM

Bonjour,

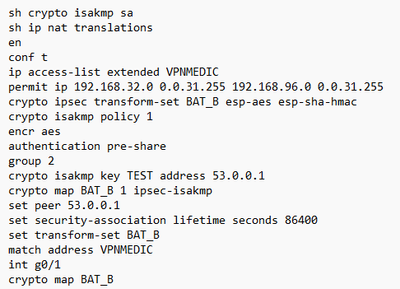

en gros, seul le trafic défini dans votre liste d'accès 'VPNMEDIC' traverse le tunnel VPN.

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

le 15-04-2024 11:23 AM

Tout ce qui se trouve en dehors de mon ACL ne sera donc pas autorisé à passer par le VPN et par conséquent le reste pourra accéder à internet ?

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

le 15-04-2024 11:32 AM

Car si je fais avec cela, lorsque je fais un ping vers mon deuxième réseau (avec les VPN ok des deux côtés), ma requête bloque au niveau de mon firewall

Découvrez et enregistrez vos notes préférées. Revenez pour trouver les réponses d'experts, des guides étape par étape, des sujets récents et bien plus encore.

Êtes-vous nouveau ici? Commencez par ces conseils. Comment utiliser la communauté Guide pour les nouveaux membres

Liens rapides

Parcourez les liens directs de la Communauté et profitez de contenus personnalisés en français