6571

查看次数

0

有帮助

8

回复

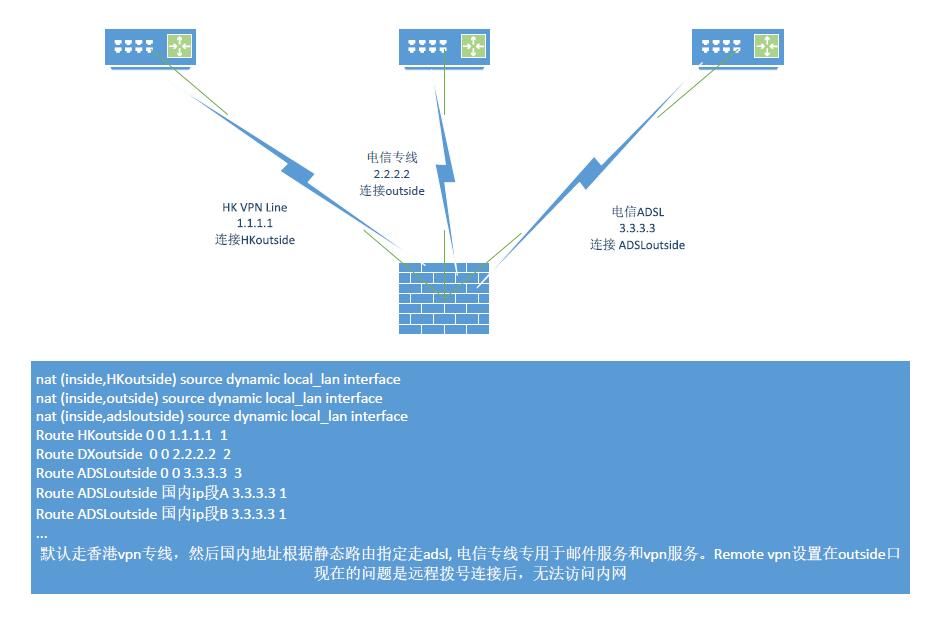

ASA 5512X 多出口环境,easy vpn连接后无法访问内网

8 条回复8

碧云天 发表于 2020-4-8 23:34

用ASAv9.91测试,L2L ipsec vpn和 SSL VPN都不会产生异步路由的问题.

我的ASA v.9.9和9.12都试了,都不行

大佬你是怎么做的?

本帖最后由 碧云天 于 2020-4-15 21:53 编辑

http://bbs.csc-china.com.cn/foru ... 7&page=1#pid1046206

你看看这个,不过我用的的eve测试的。如果方便抓包的话,你可以在无法访问内网的时候,看能否想办法在内网对应设备上面开启抓包,看看数据包是否到达了内网设备。CSDN下了一个asav9-12-2.qcow2,eve里面还运行不了,费劲转换后在VMware,运行起来,一看版本,居然是9.2的。

se7en_0_se7en 发表于 2020-4-15 17:24

我的ASA v.9.9和9.12都试了,都不行

大佬你是怎么做的?

http://bbs.csc-china.com.cn/foru ... 7&page=1#pid1046206

你看看这个,不过我用的的eve测试的。如果方便抓包的话,你可以在无法访问内网的时候,看能否想办法在内网对应设备上面开启抓包,看看数据包是否到达了内网设备。CSDN下了一个asav9-12-2.qcow2,eve里面还运行不了,费劲转换后在VMware,运行起来,一看版本,居然是9.2的。

碧云天 发表于 2020-4-15 20:35

http://bbs.csc-china.com.cn/foru ... 7&page=1#pid1046206

你看看这个,不过我用的的eve测试的。如果 ...

我的不是ssl vpn,就是常规的ipsec remote vpn. 大佬有空帮我看下配置吗